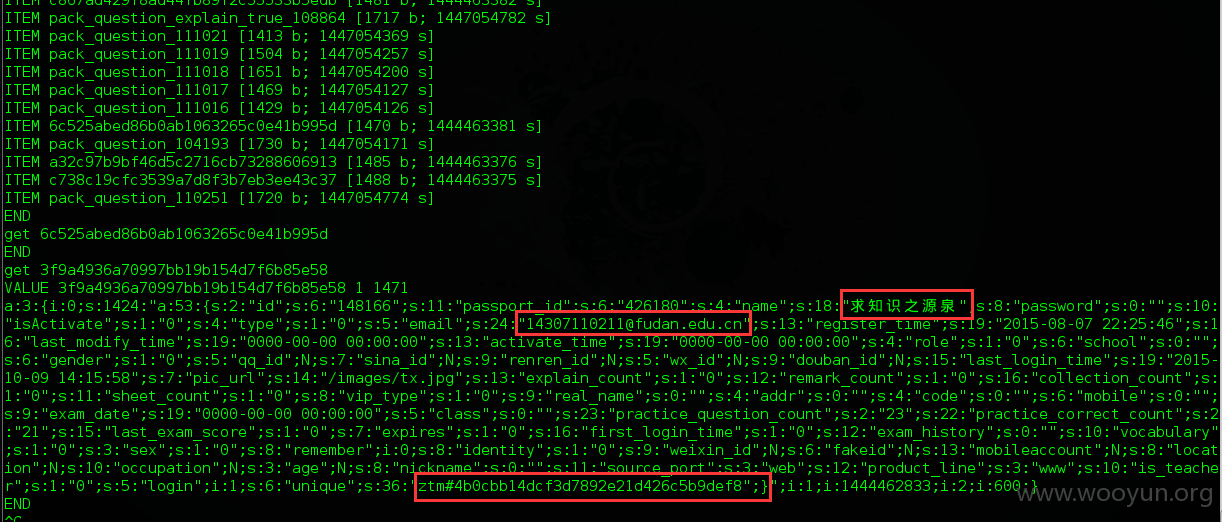

Memcache和redis服务配置不严导致信息泄露,地址:

http://**.**.**.**、http://**.**.**.**,IP分别为:**.**.**.**

和**.**.**.**:

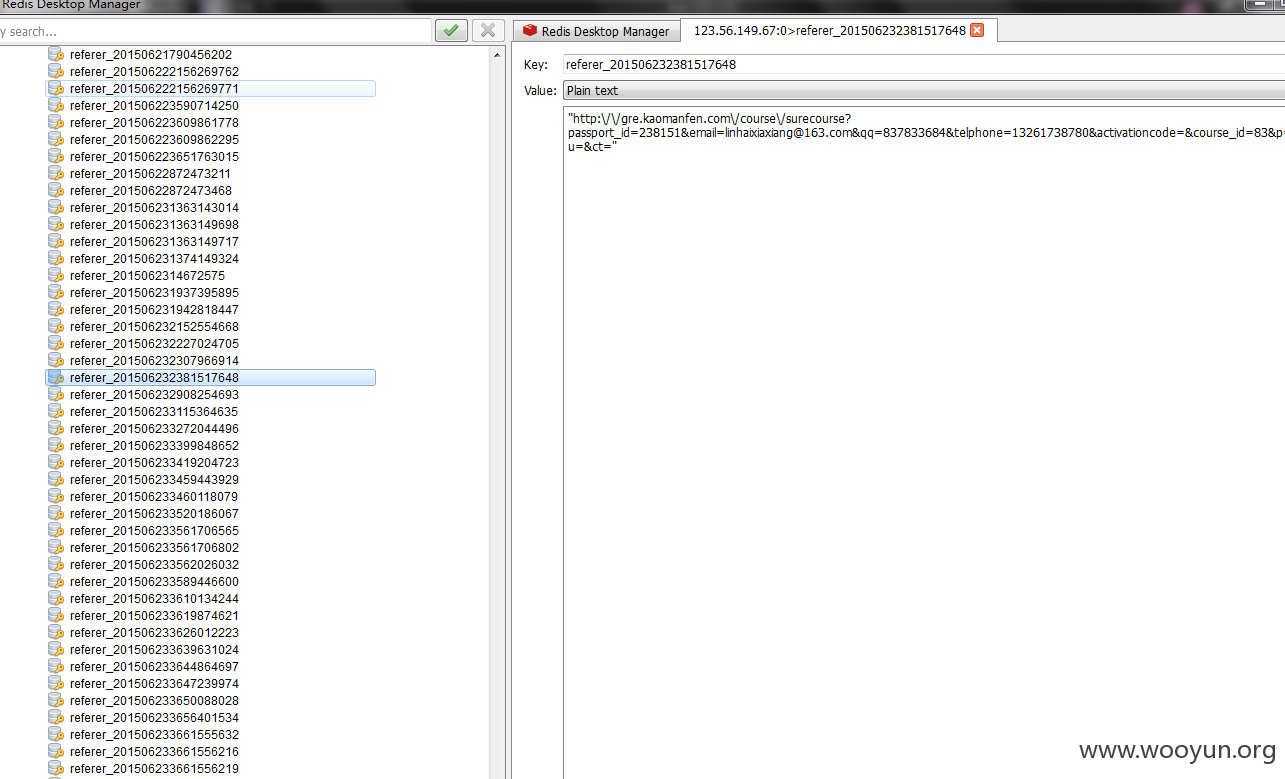

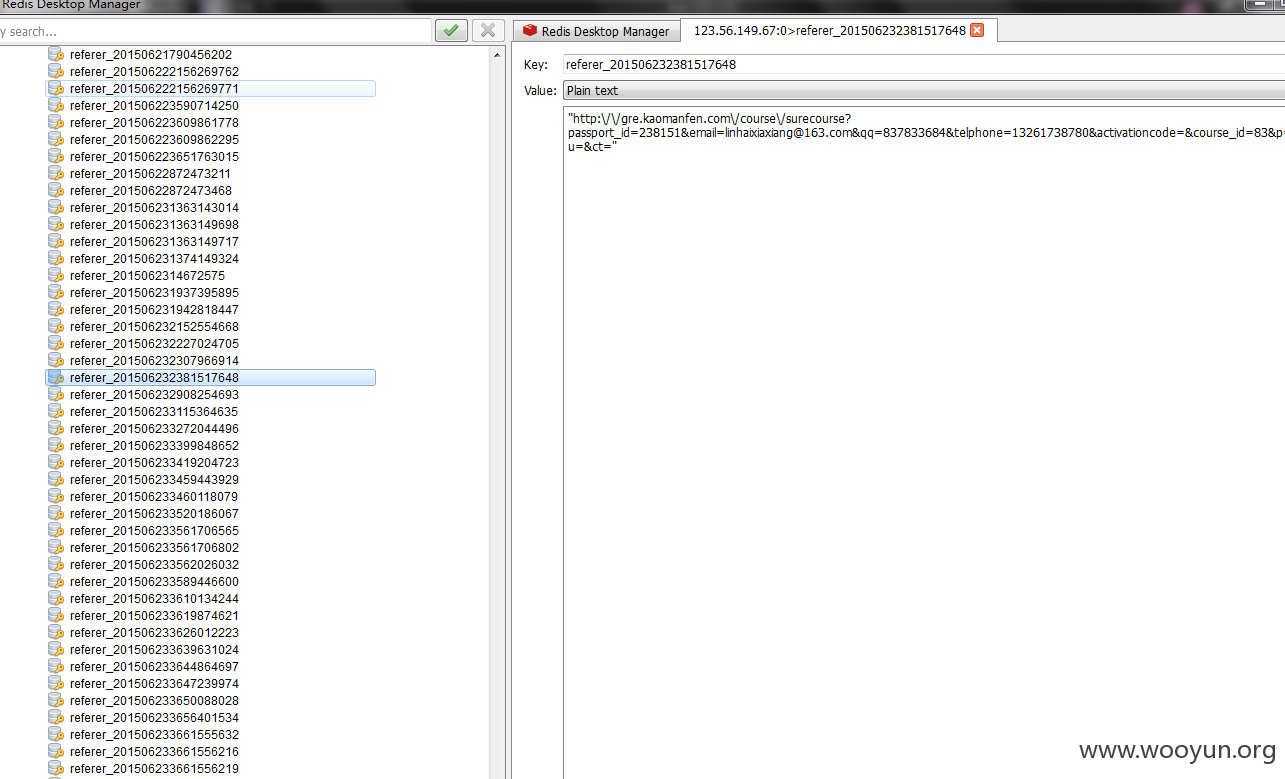

首先是Redis 通过对**.**.**.**扫描,发现开放了6379(Redis)

使用连接工具连接:

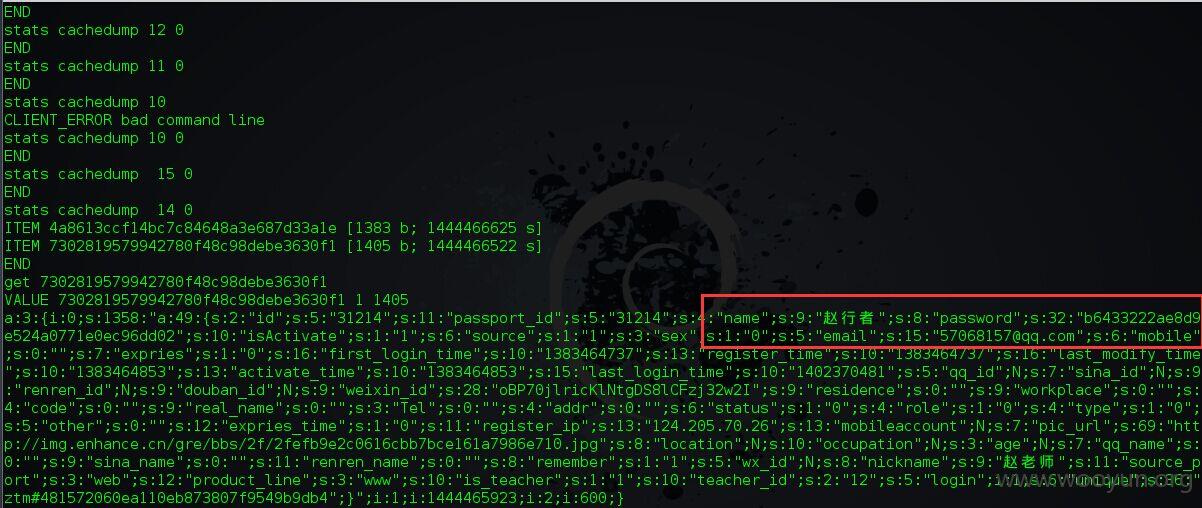

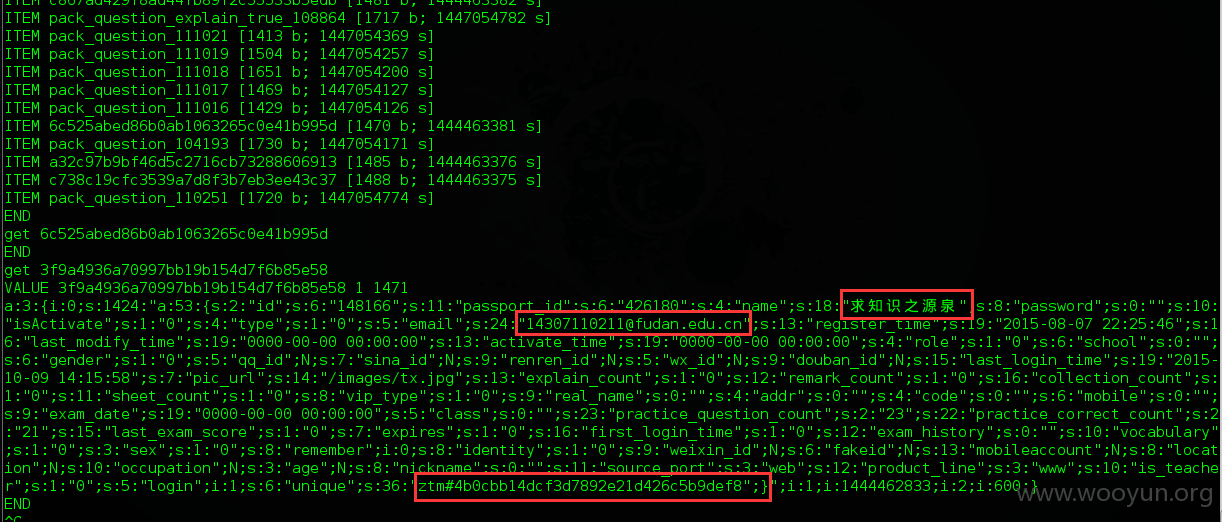

获取有用信息是利用的Memcache服务未授权:

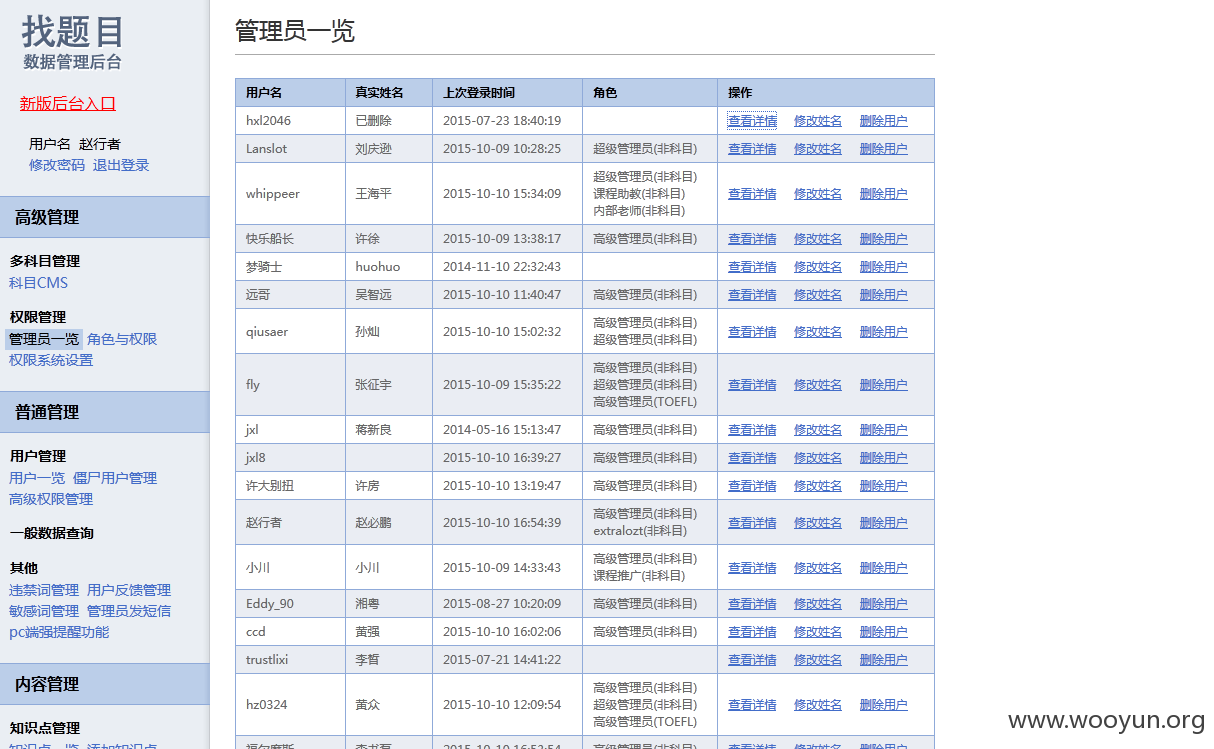

通过上图的密码解密出来登陆提示密码错误,推测密码不是这个字段,下面找到一个可以登陆的

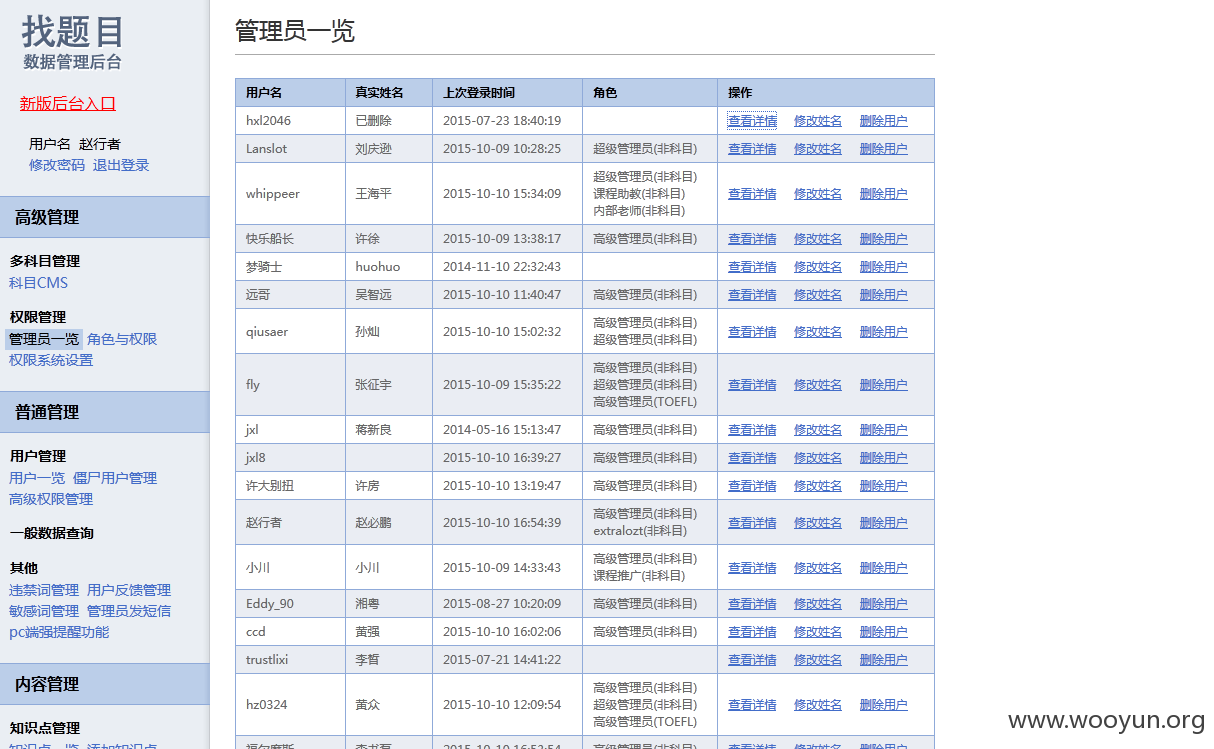

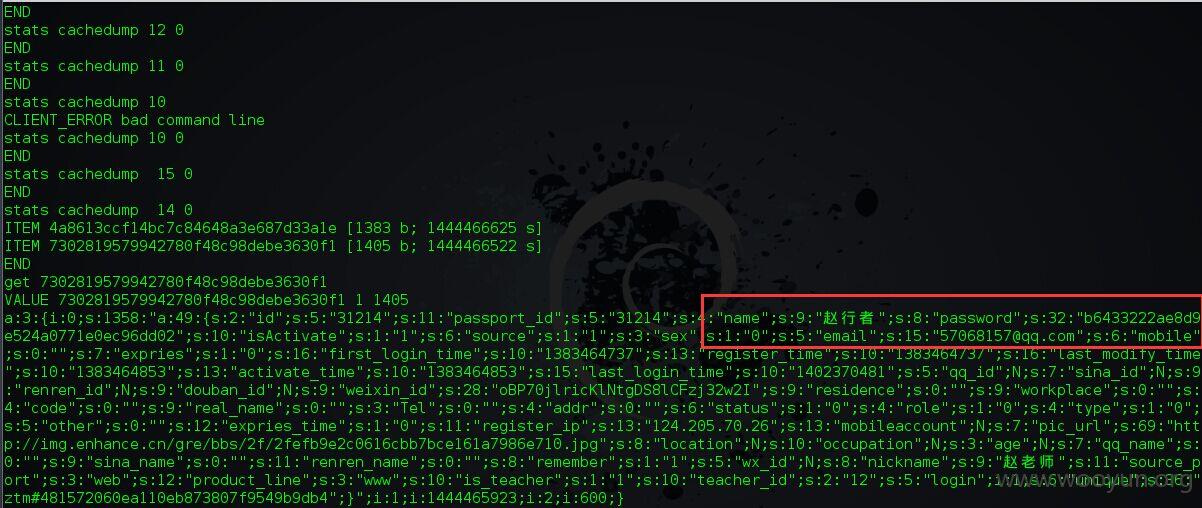

用户名赵行者,是管理员:

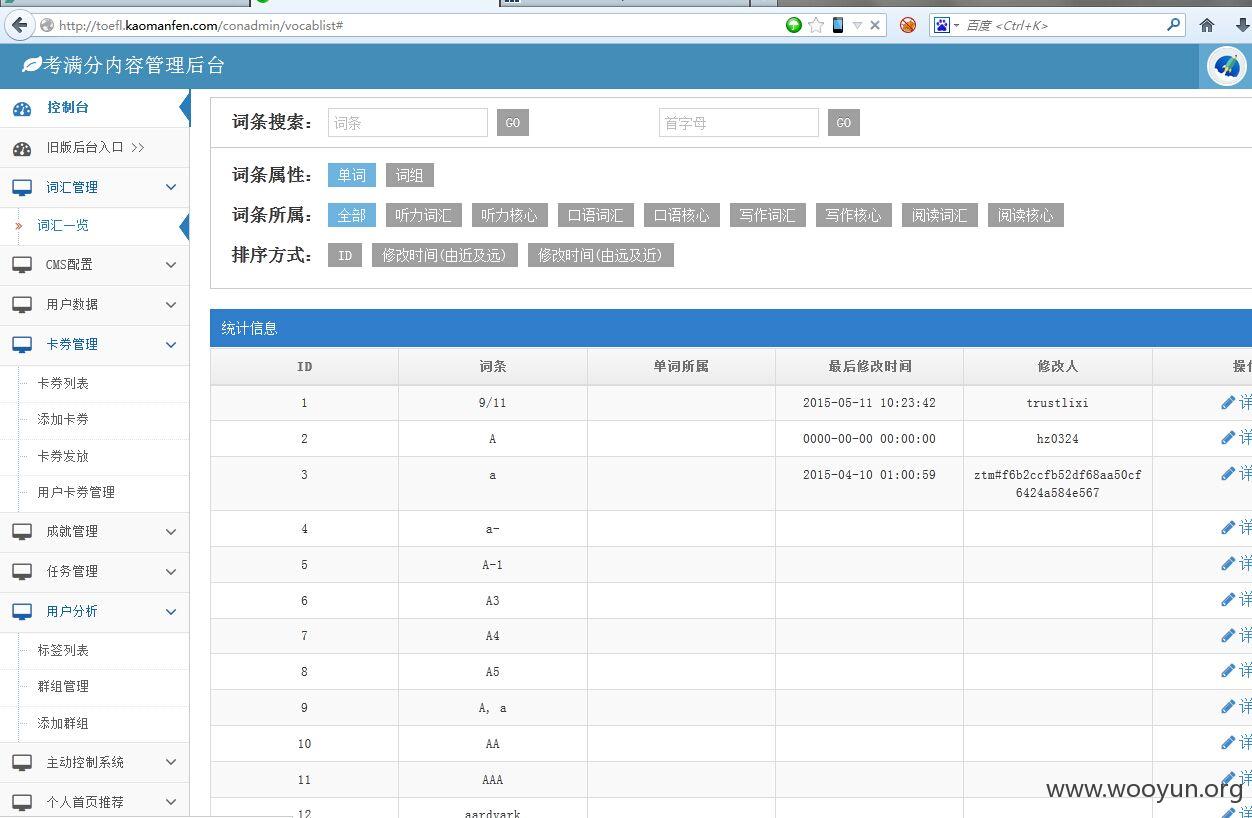

根据邮箱和密码5706*****@**.**.**.**、kmf123456登陆,提示成功:

有奖学金貌似可以提现。。。

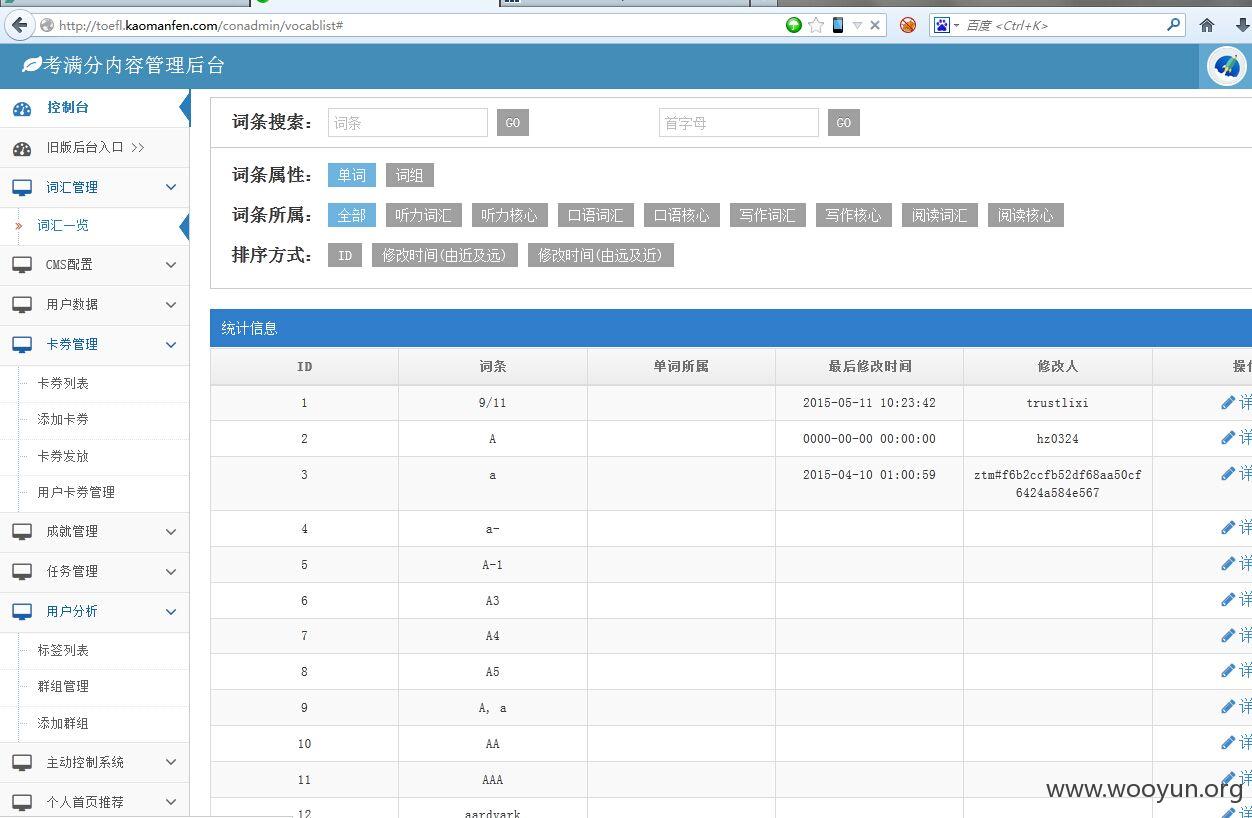

比例是1000币:100RMB,然后url后跟admin跳入后台界面: