漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145521

漏洞标题:农发贷某系统信息泄露(数据库/邮箱/敏感信息/投资等)

相关厂商:nongfadai.com

漏洞作者: 路人甲

提交时间:2015-10-10 15:52

修复时间:2015-11-24 16:16

公开时间:2015-11-24 16:16

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-10: 细节已通知厂商并且等待厂商处理中

2015-10-10: 厂商已经确认,细节仅向厂商公开

2015-10-20: 细节向核心白帽子及相关领域专家公开

2015-10-30: 细节向普通白帽子公开

2015-11-09: 细节向实习白帽子公开

2015-11-24: 细节向公众公开

简要描述:

20满分不过分吧

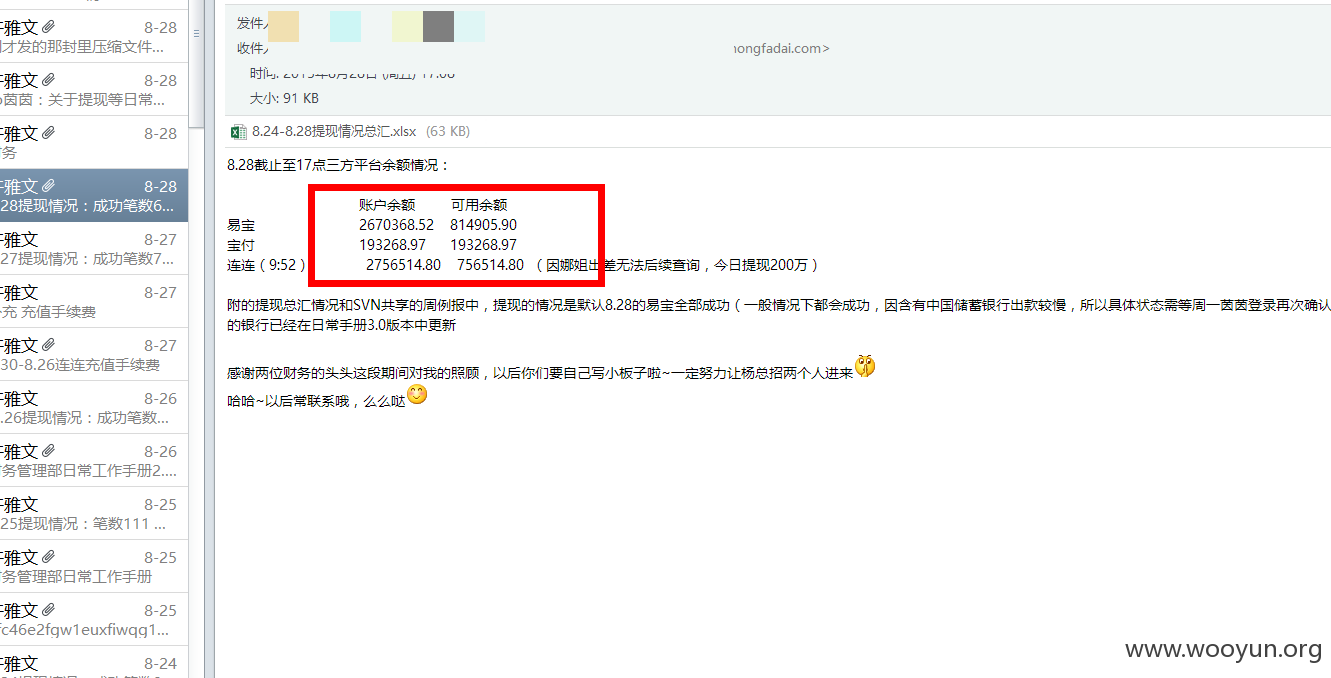

你们都投资超过8亿了

详细说明:

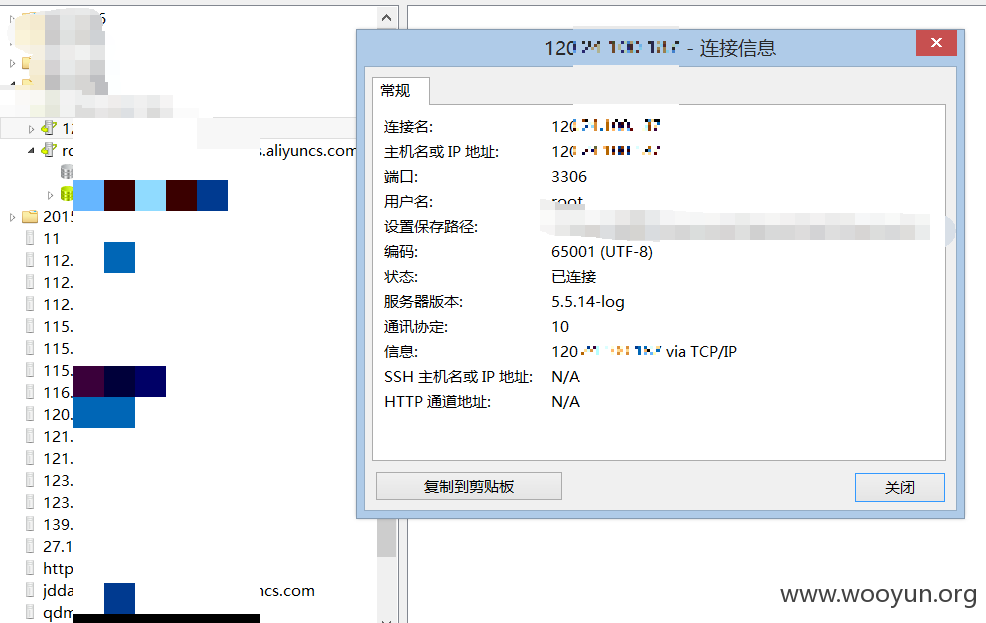

首先还是数据库配置文件以及源码泄露啊

https://github.com/allen0115/mybatis-generator-maven/blob/b2c5439f38fb8cd524814c943e339f70746273e3/target/classes/META-INF/maven/nfd/mg/pom.xml

看配置

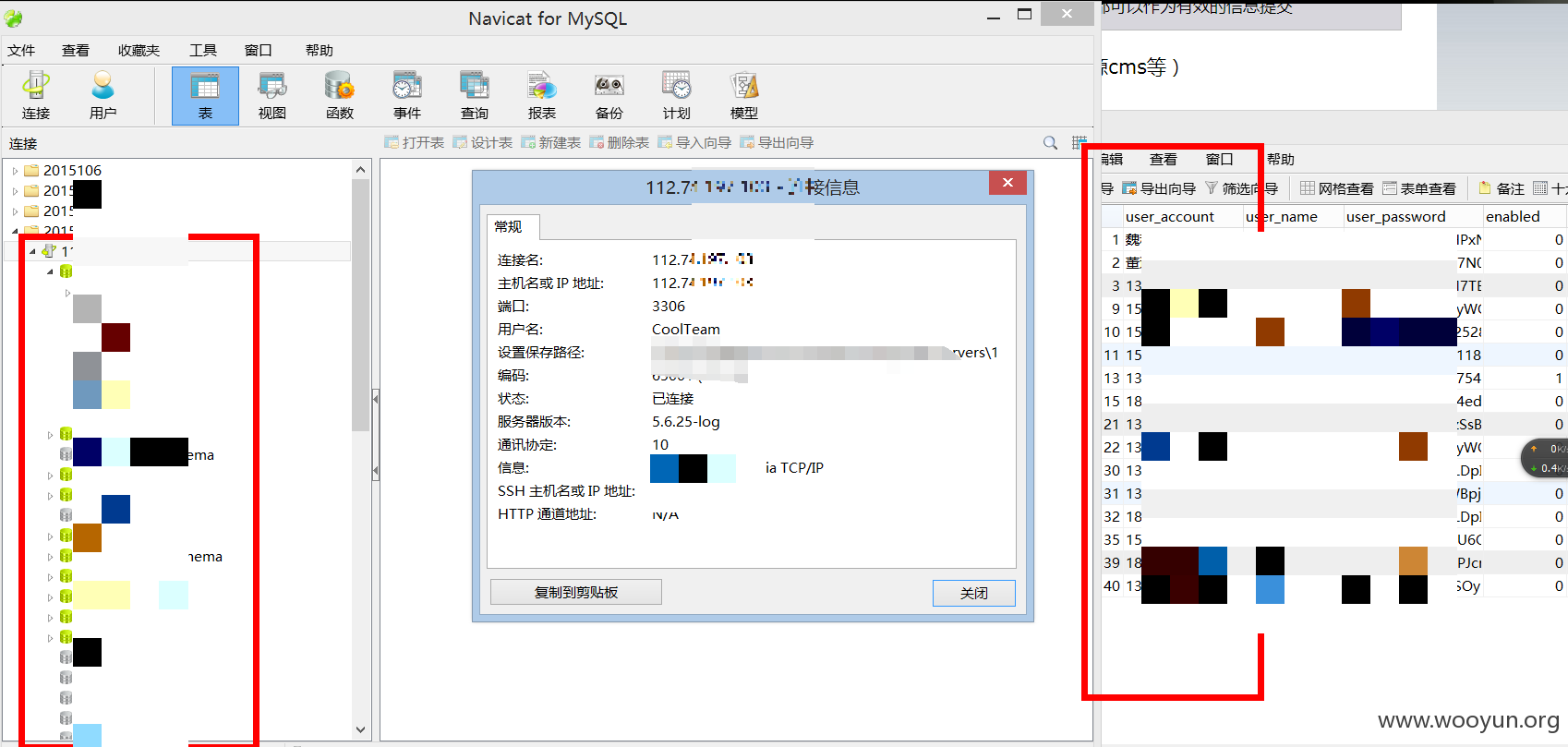

我们链接上去啊

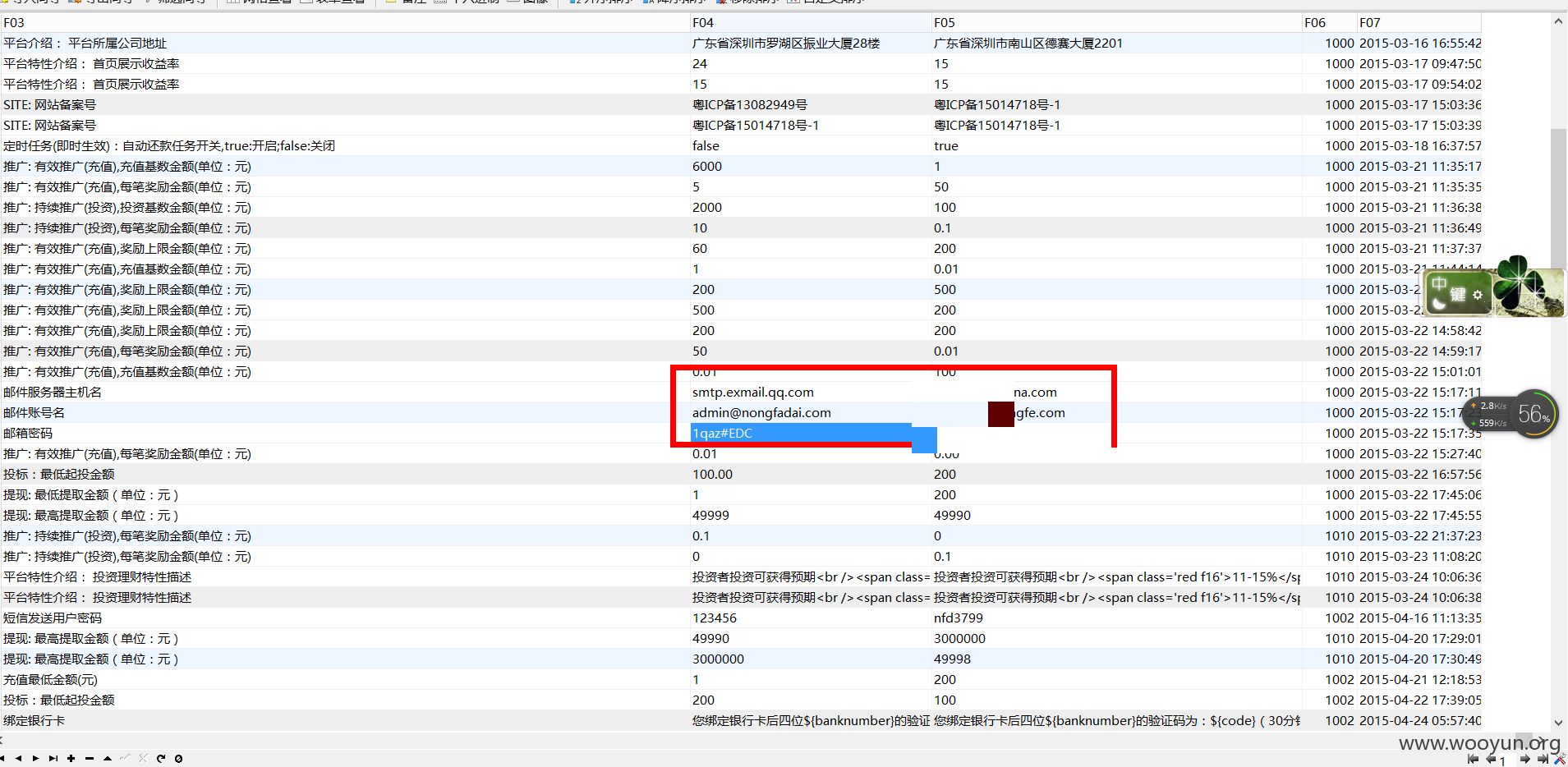

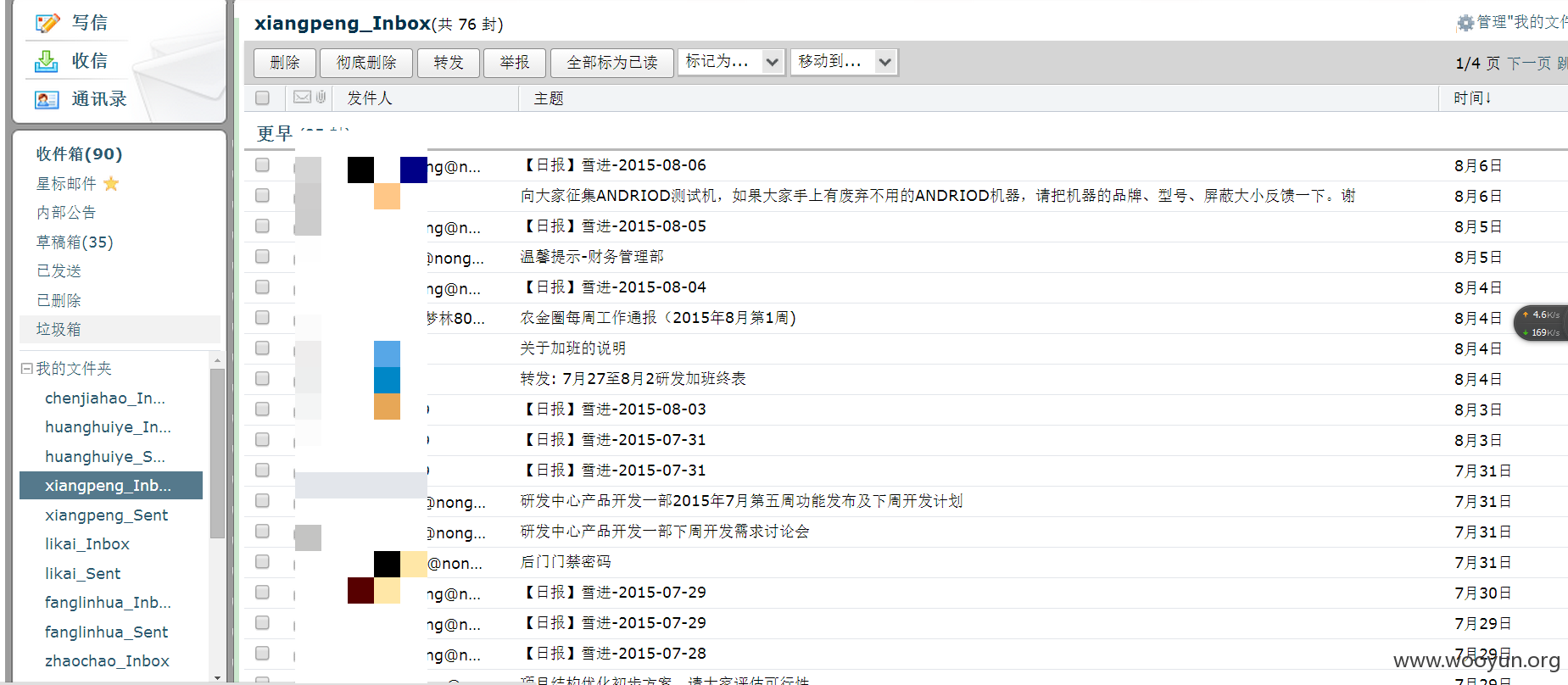

这是邮箱哦,待会说

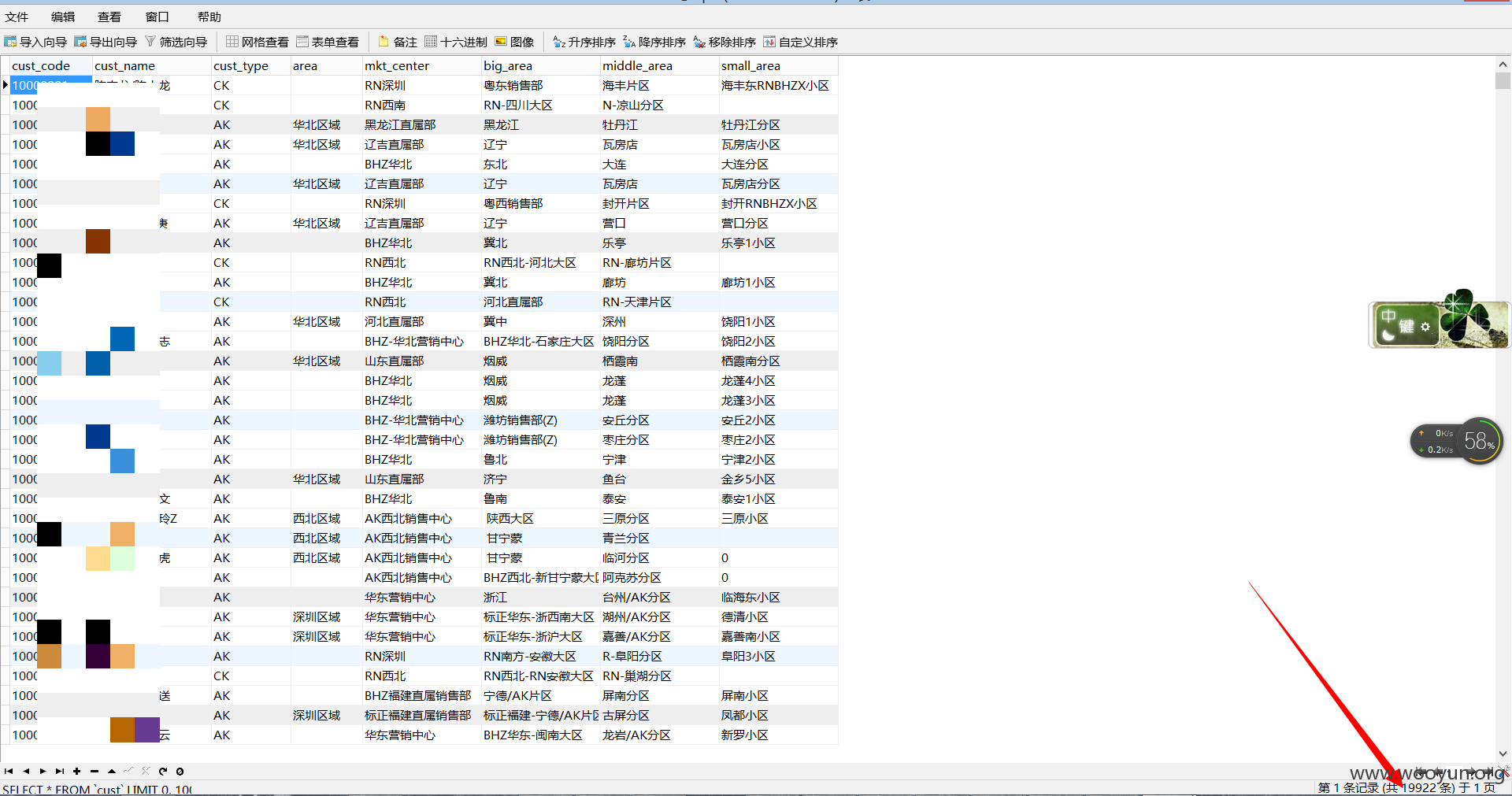

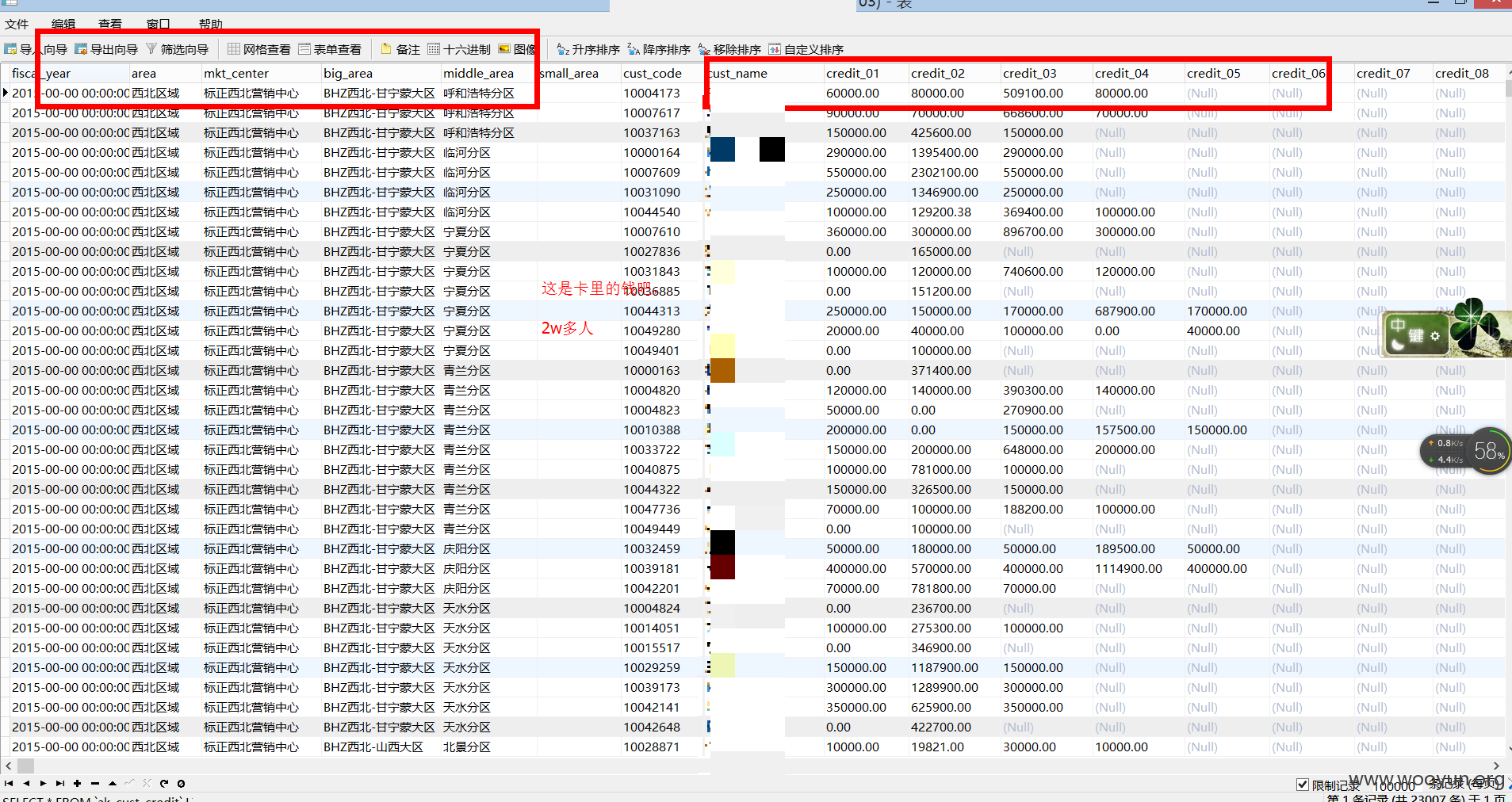

我们看看数据库信息

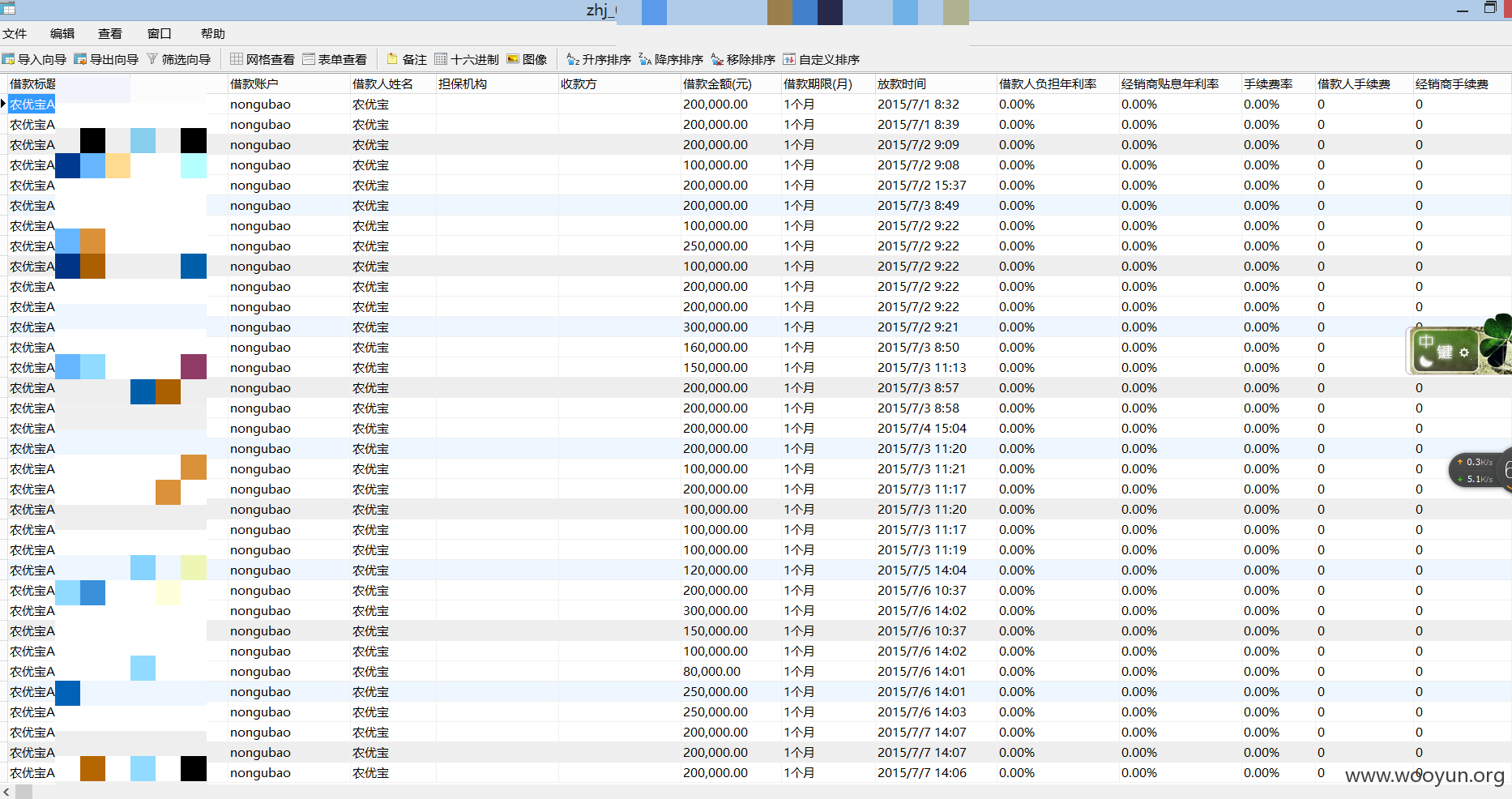

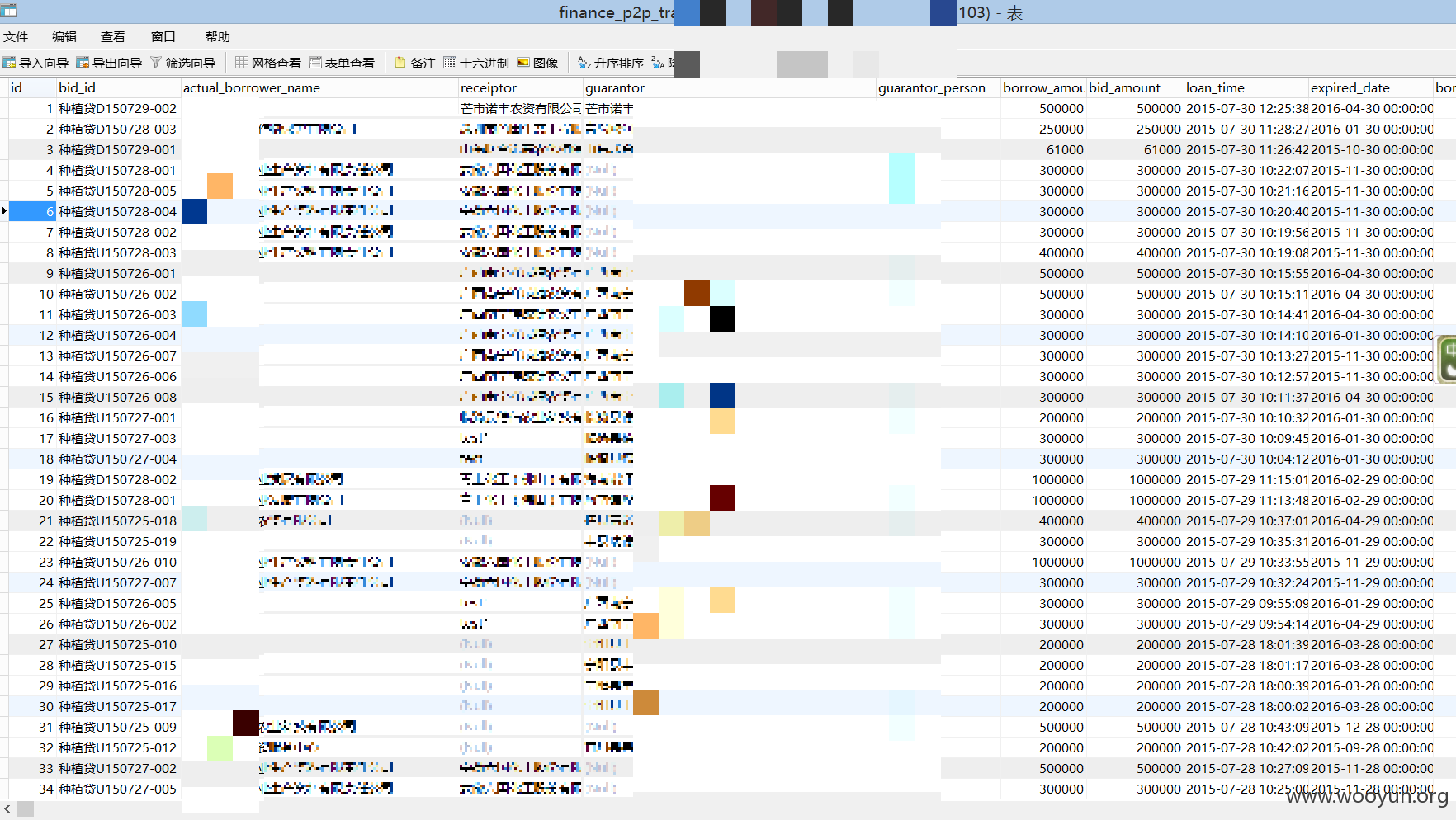

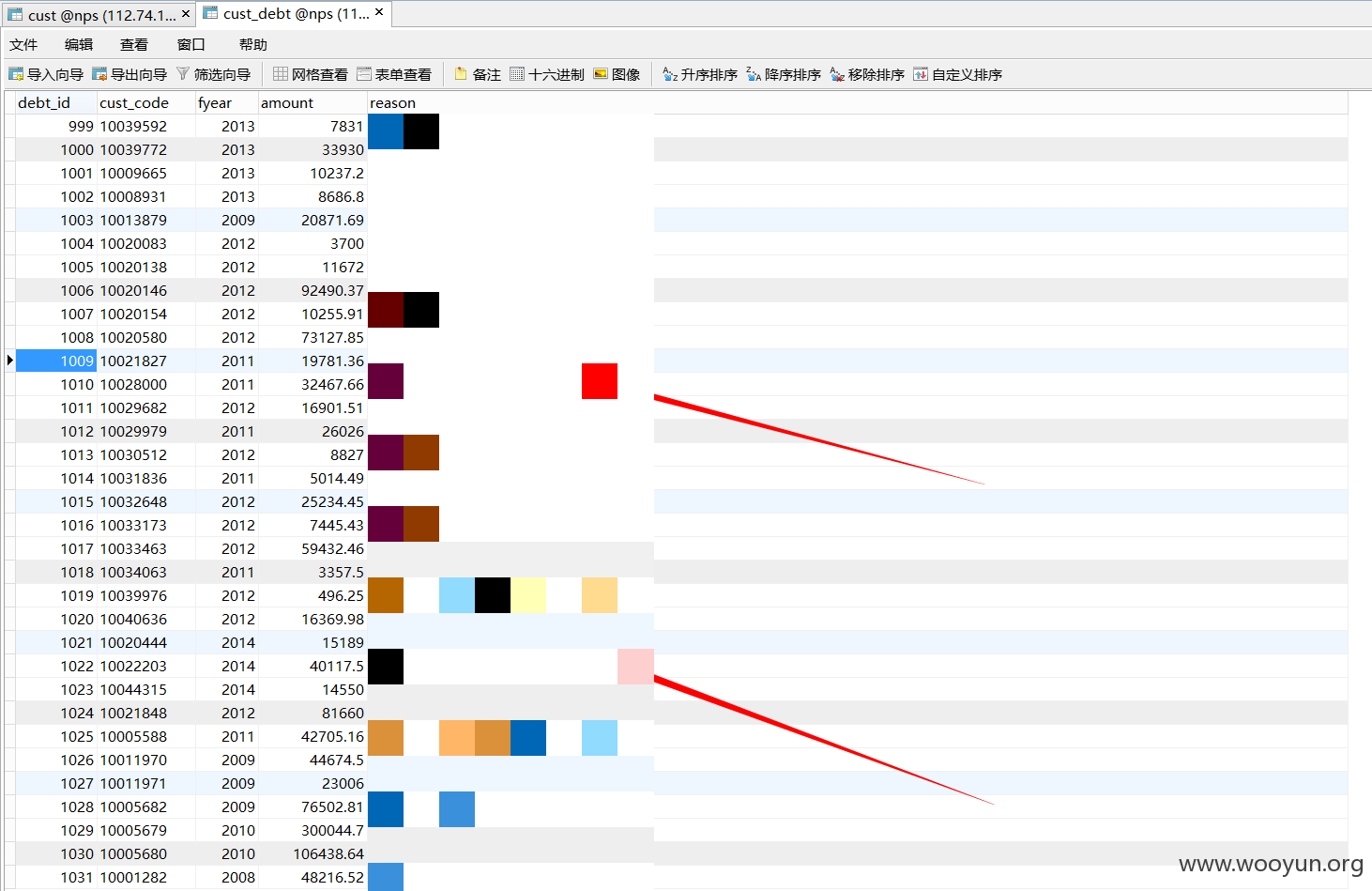

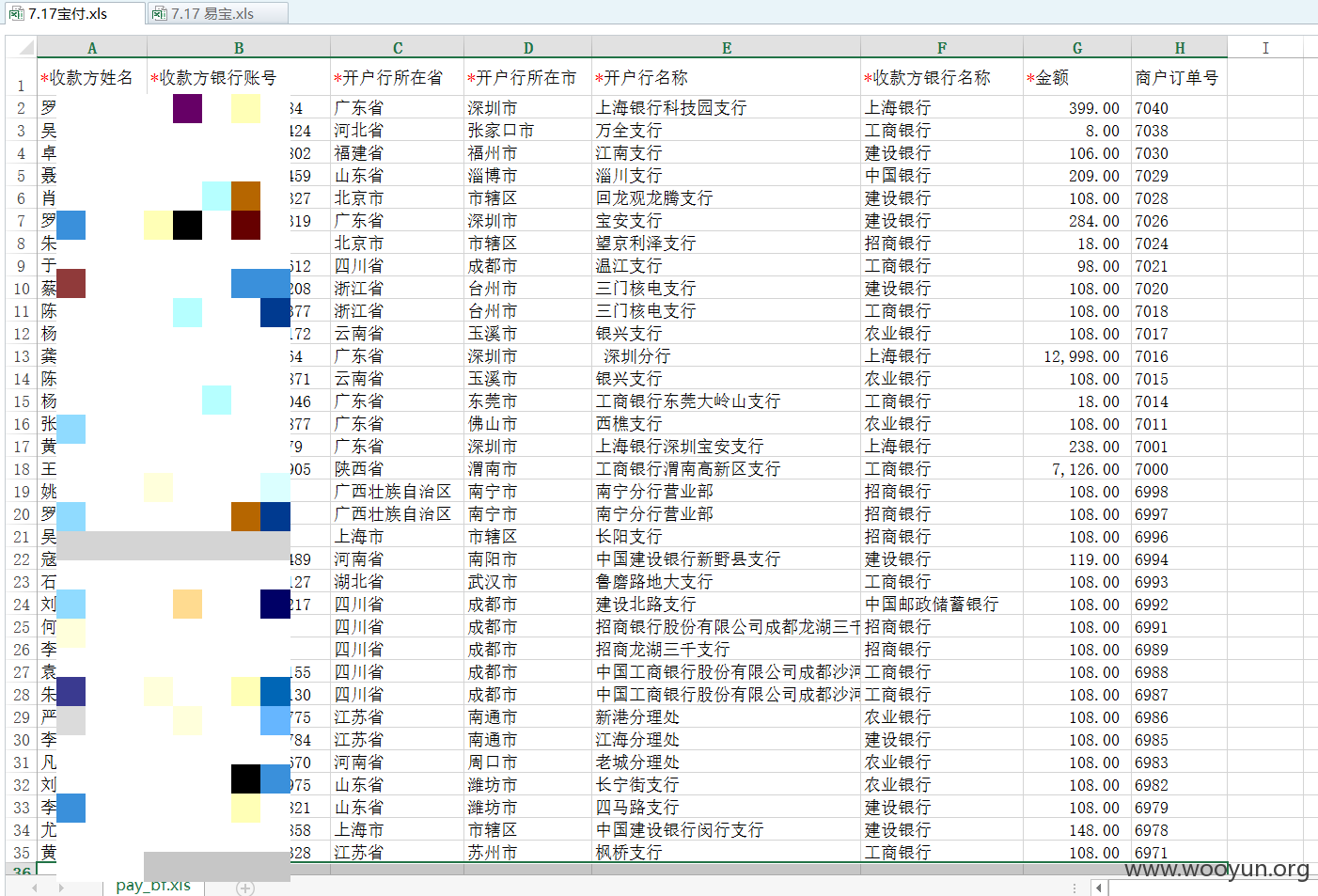

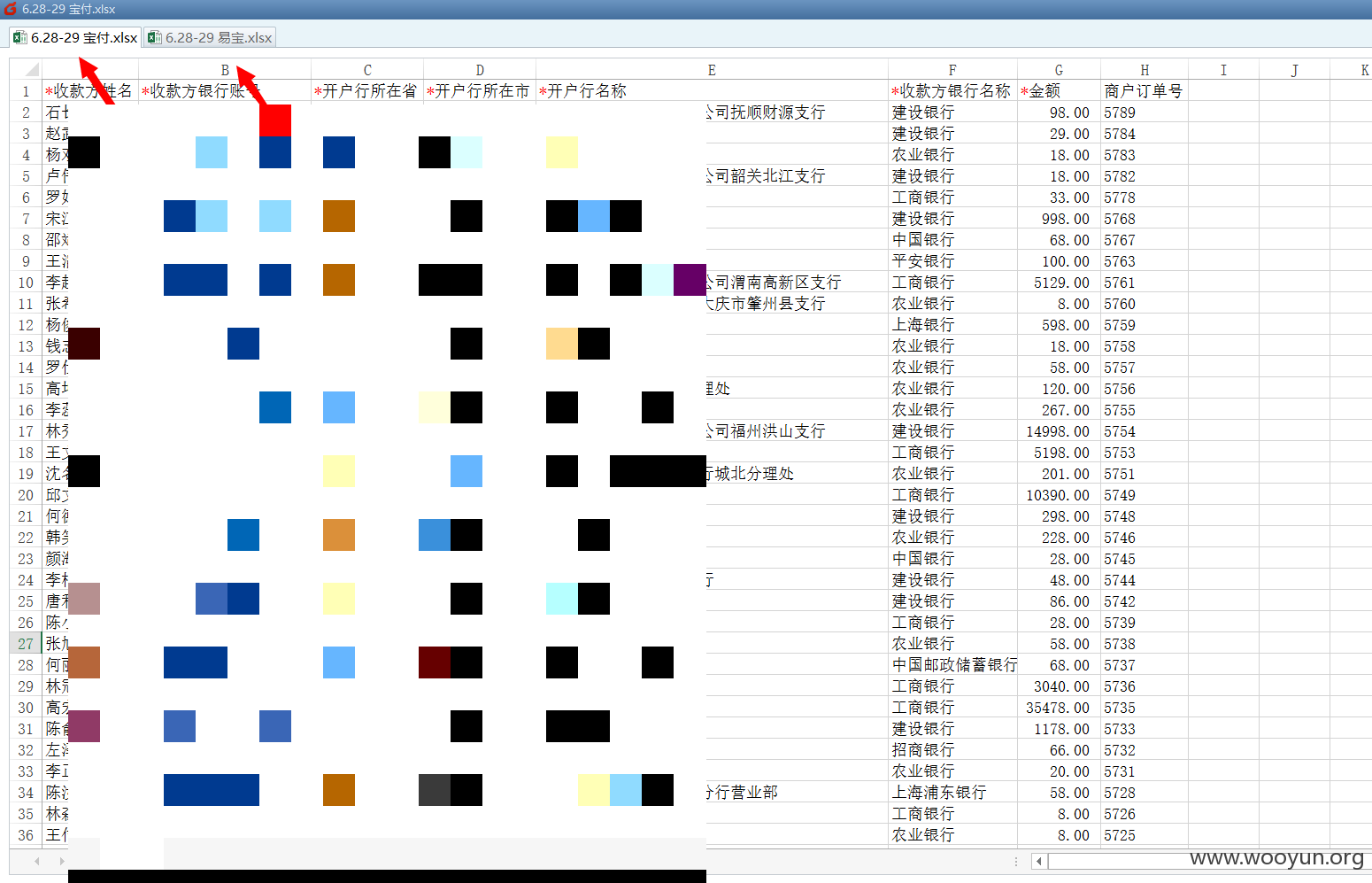

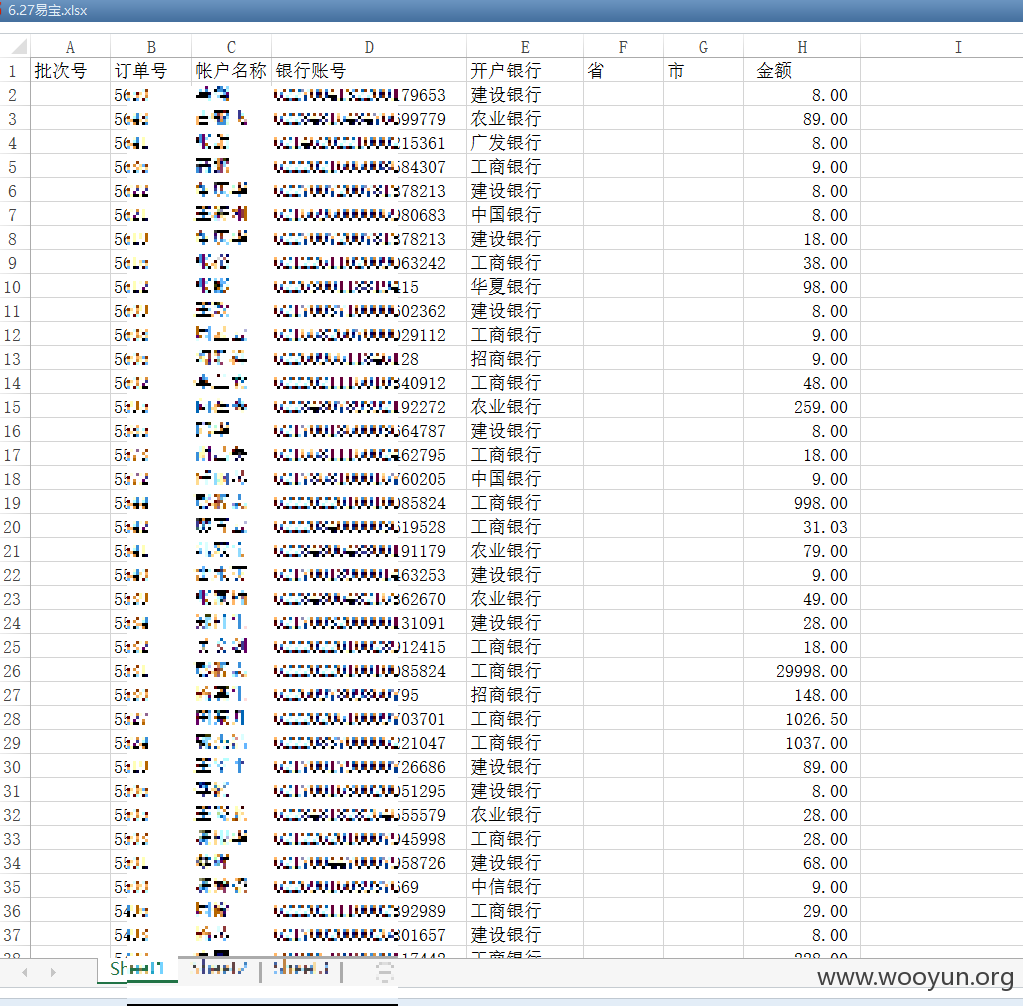

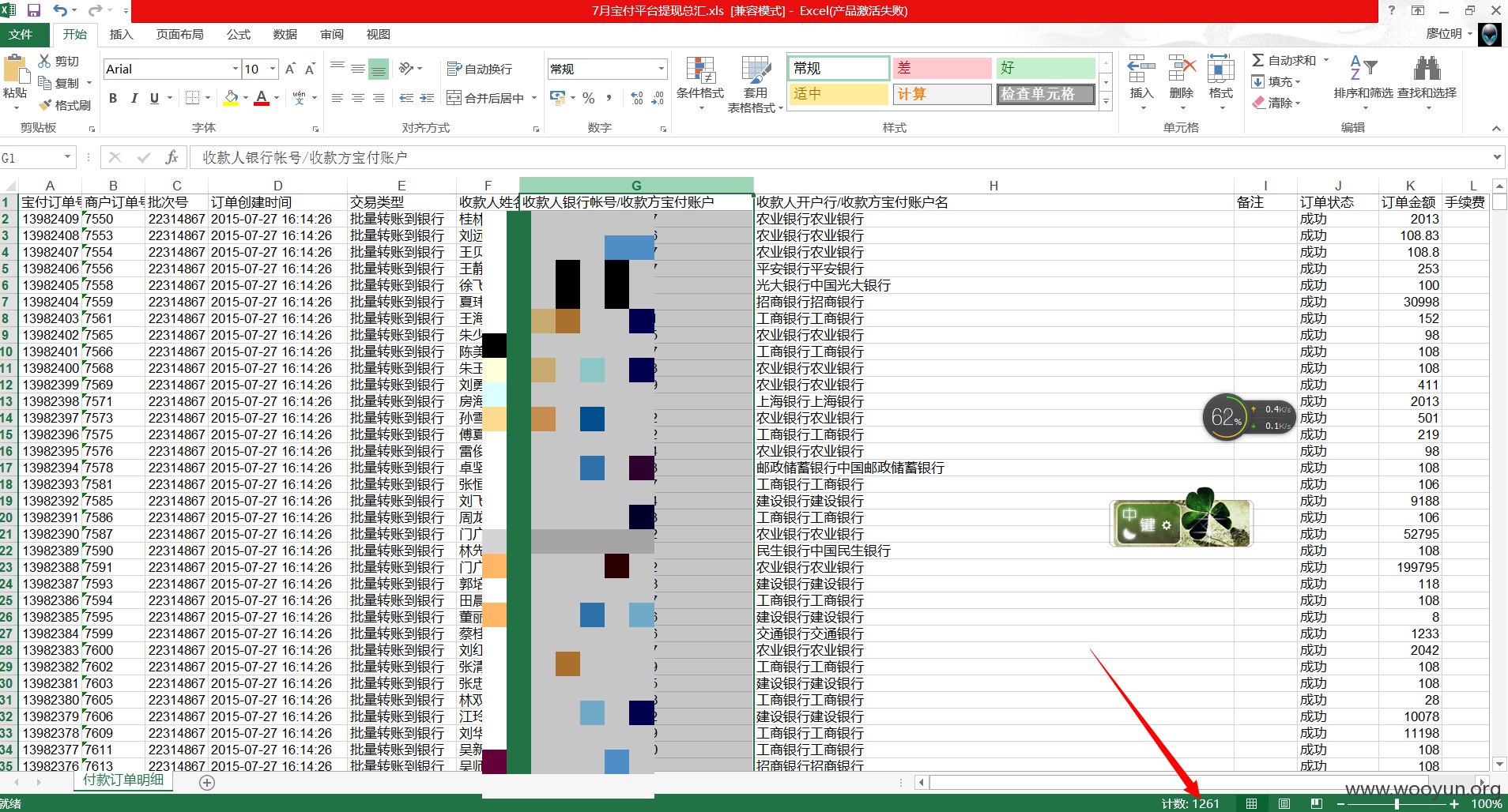

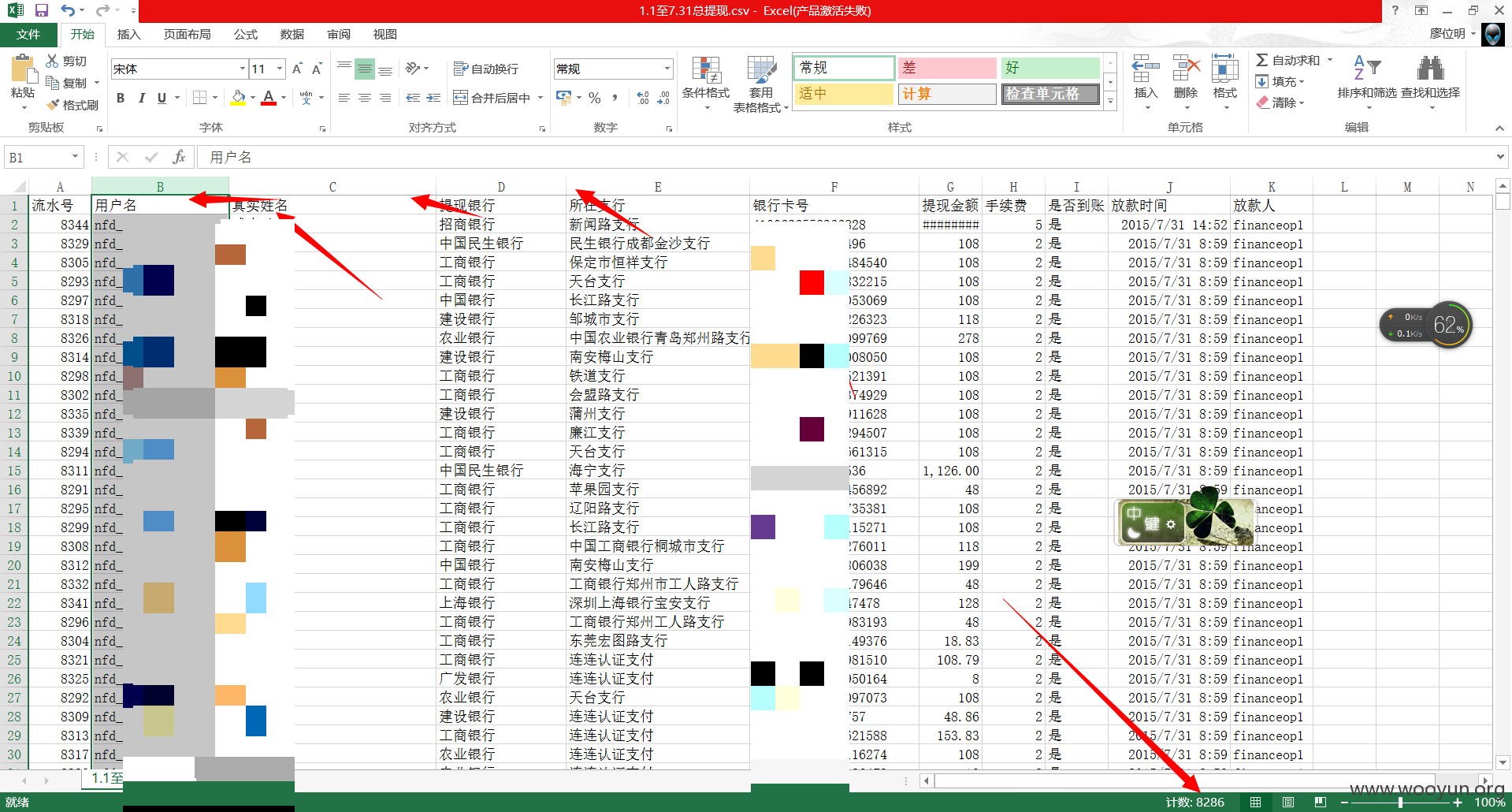

信息太多,部分啊

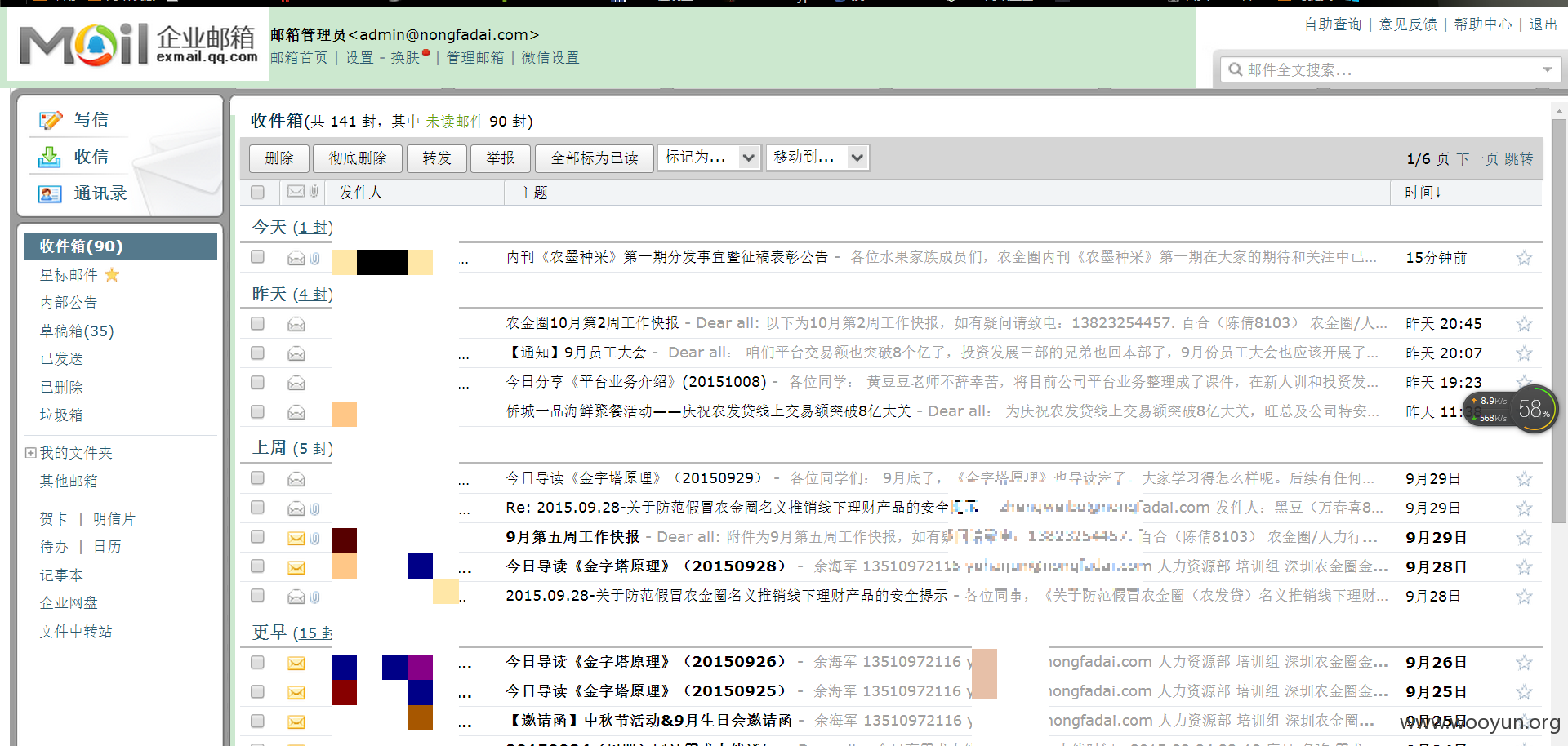

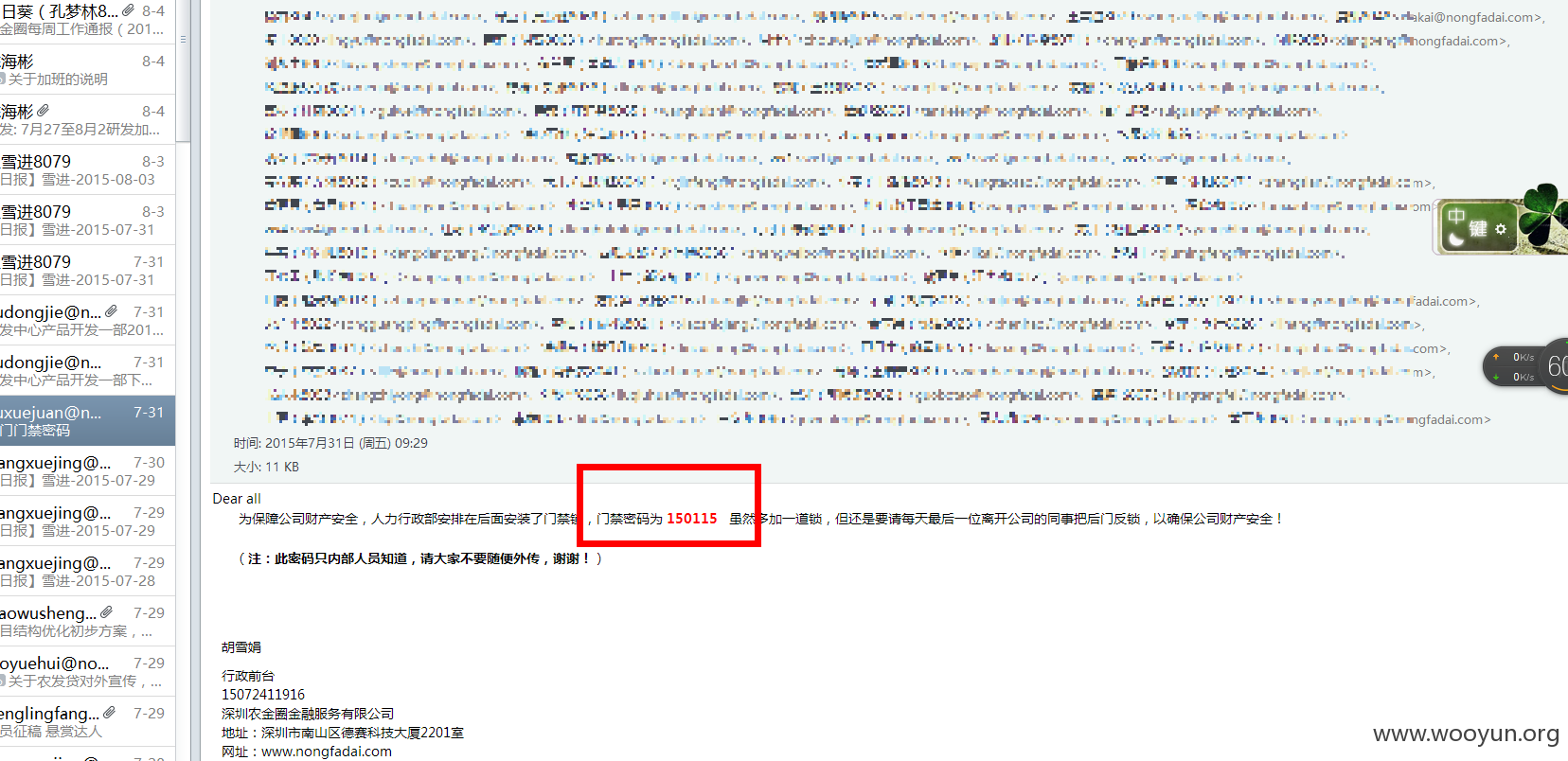

下面我们来看邮箱

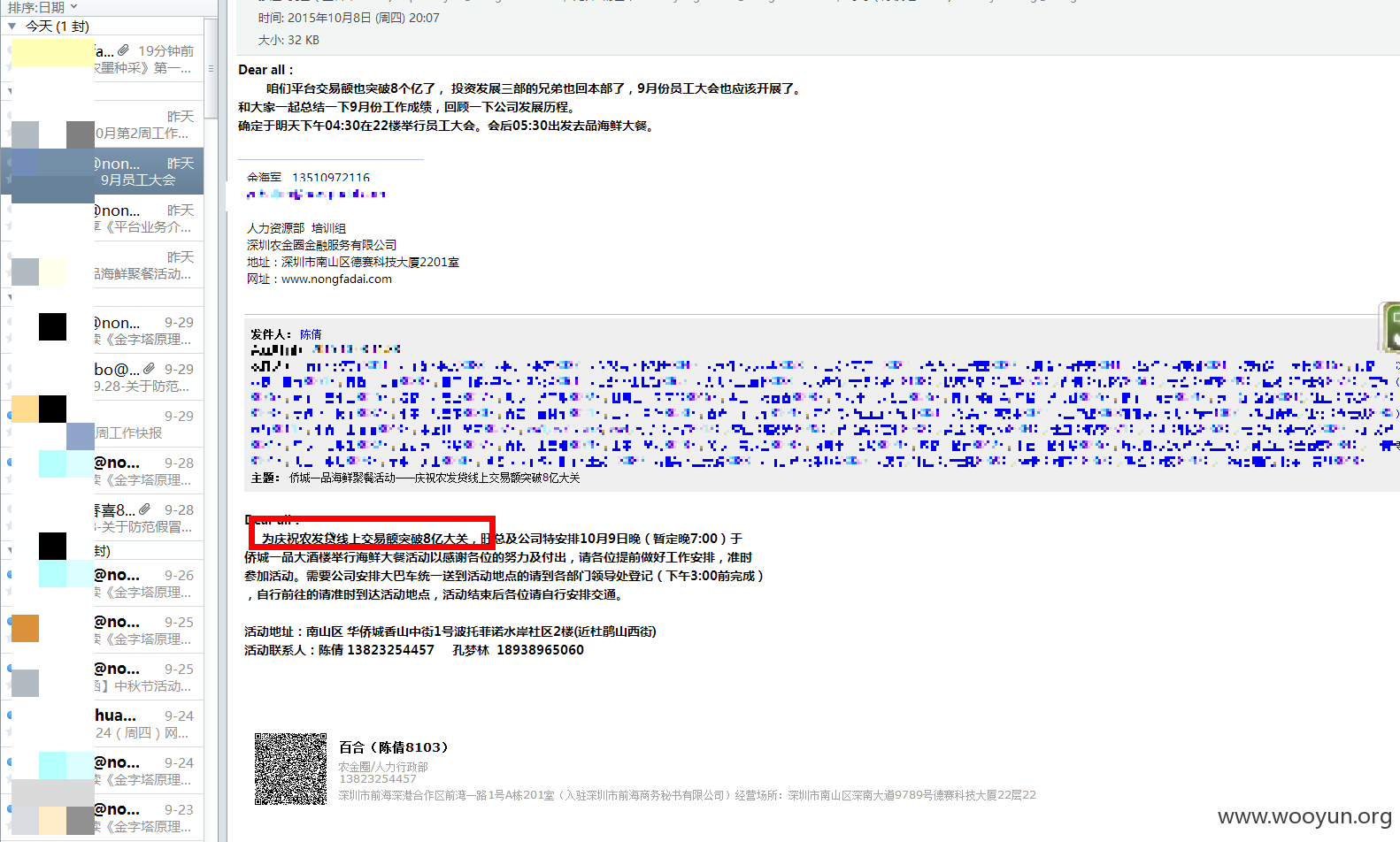

真有钱啊

下面是

都是用户信息泄露了

你们的数据库真好,表明,字段名完全不知道什么意思,这点好, 隐藏了好多东西

漏洞证明:

修复方案:

对于做民间贷款的人来说,安全是第一的。

首先安全是一个整体,一环扣一环

还有特别是开发,分享代码的时候记得安全安全安全!!!!

数据库都分享出去了

人员意识!!!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-10 16:15

厂商回复:

我只想哭只想哭

最新状态:

2015-10-13:漏洞认领当天已经修复,感谢路人甲感谢郭嘉,已发送礼物。这个漏洞给我们敲响了警钟,我们会及时查漏补缺。同时,借乌云平台招聘安全专家,有意者私信。