漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145493

漏洞标题:某视频会议命令执行导致(一小时拿下40台服务器/附7个企业内网漫游/数百G电商数据泄漏/)

相关厂商:北京网动网络科技股份有限公司

漏洞作者: 珈蓝夜宇

提交时间:2015-10-09 11:17

修复时间:2016-01-11 17:38

公开时间:2016-01-11 17:38

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-09: 细节已通知厂商并且等待厂商处理中

2015-10-13: 厂商已经确认,细节仅向厂商公开

2015-10-16: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-07: 细节向核心白帽子及相关领域专家公开

2015-12-17: 细节向普通白帽子公开

2015-12-27: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

不打雷誓不罢休,天理难容啊%>.<%

漫游得太累了,提交休息会儿

详细说明:

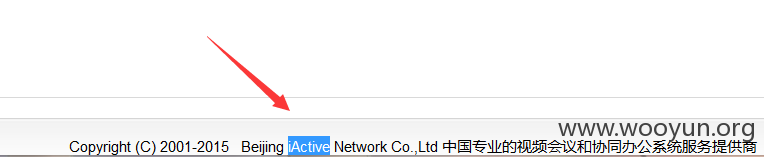

北京网动网络科技股份有限公司

还给温家宝总理用过的会议软件---

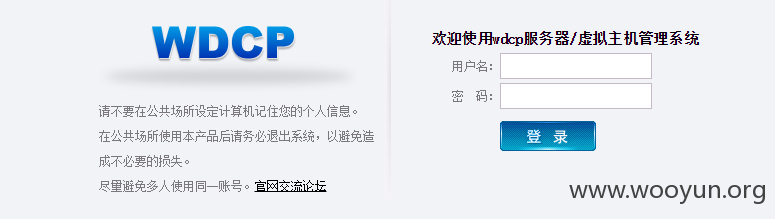

**.**.**.**:8088/acenter/index.action

关键字:acenter/index.action intitle:Acenter

还有很多很多,远远不止40个,有待挖掘,国庆节过了,你们懂得

所有服务器账号密码为 admin 123qwe!@#

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**

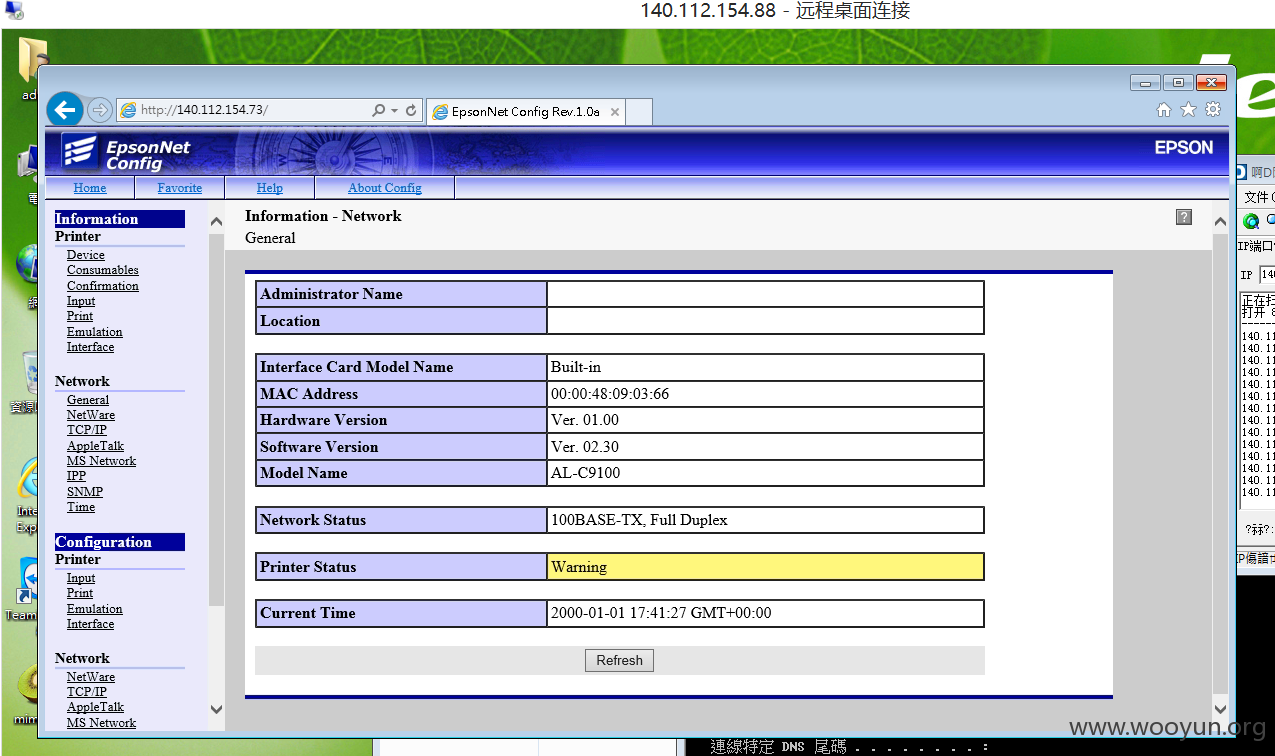

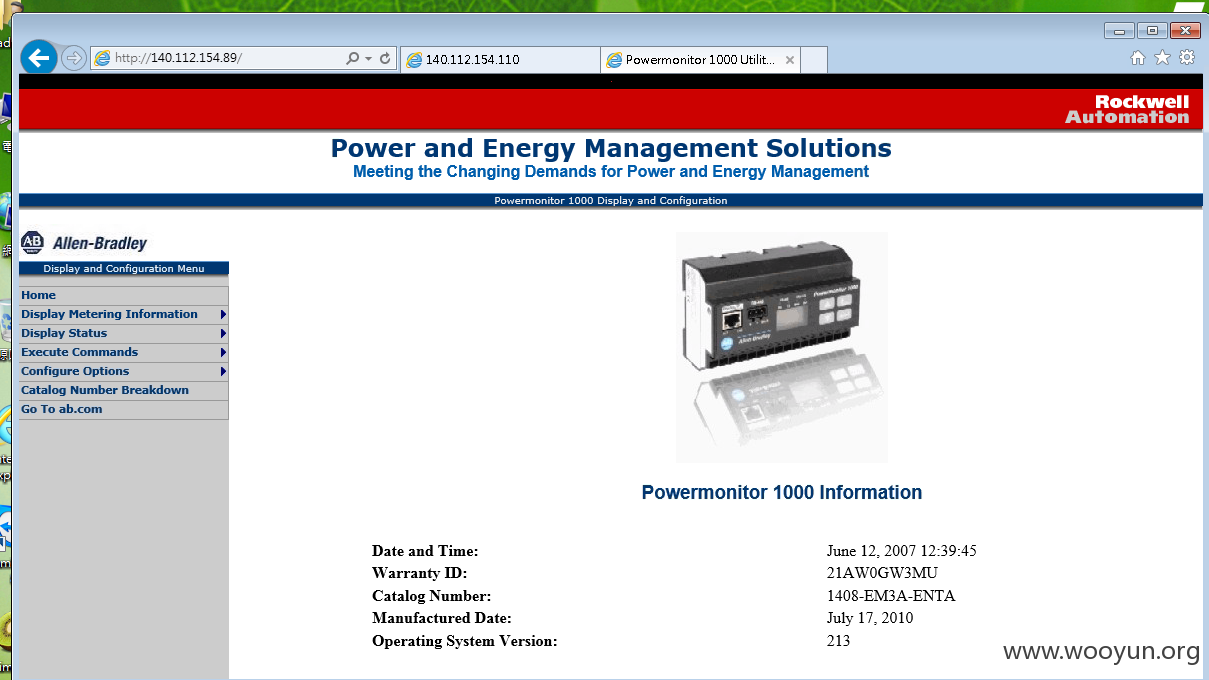

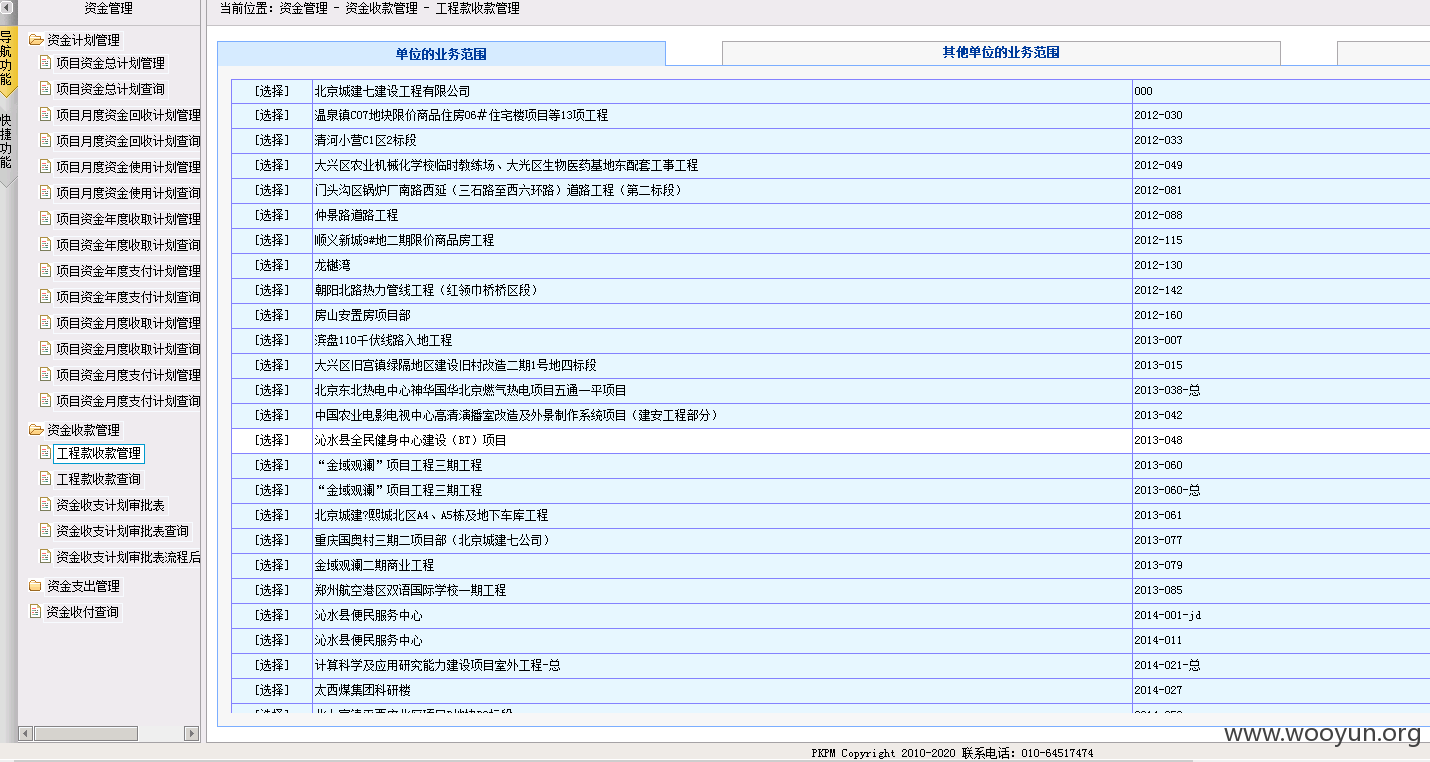

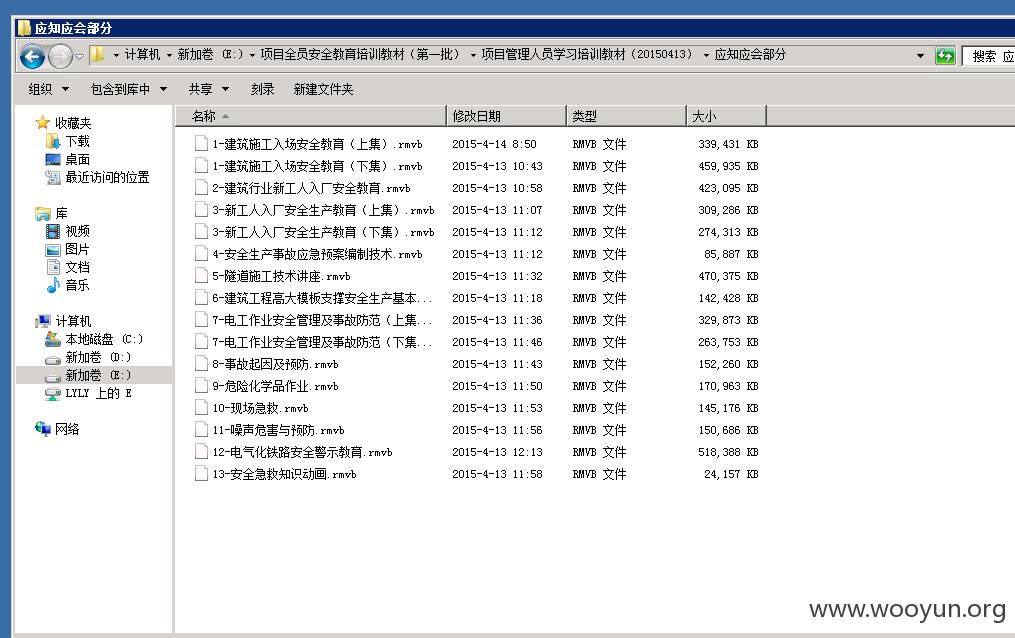

这个不是内网,进去随便看看而已

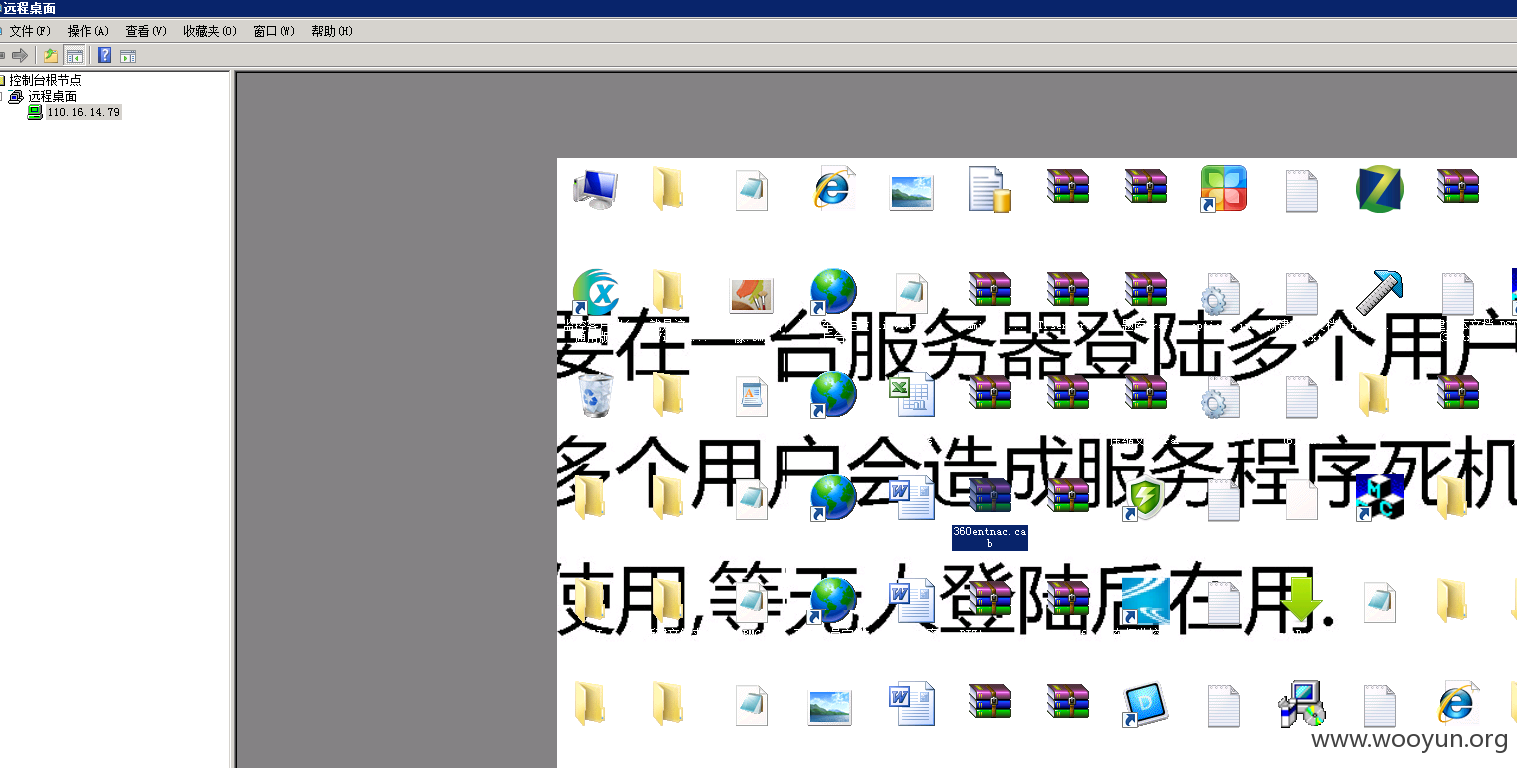

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

无法连接 需要网络级别的登陆

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.** 服务器连接不成功

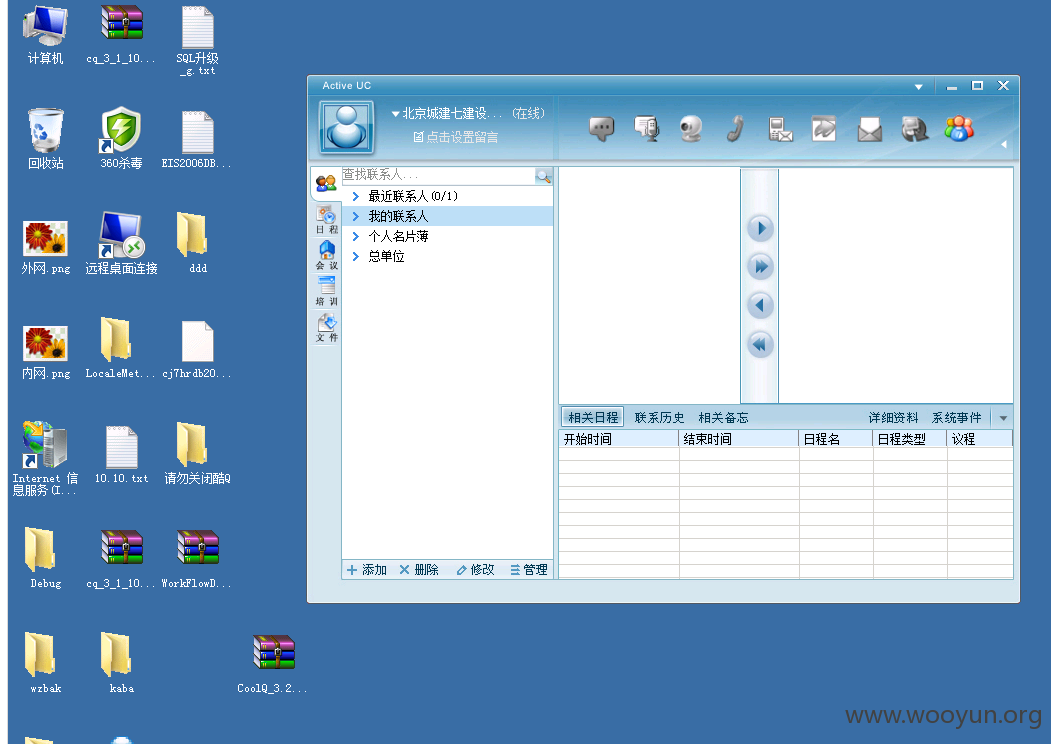

**.**.**.**:8088/acenter/bak.jsp chopper 内网 **.**.**.**

没有抓到Administrator密码

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**

Administrator Exsd123 登陆进去没什么东西

**.**.**.**:8080/acenter/bak.jsp chopper 内网**.**.**.** **.**.**.**

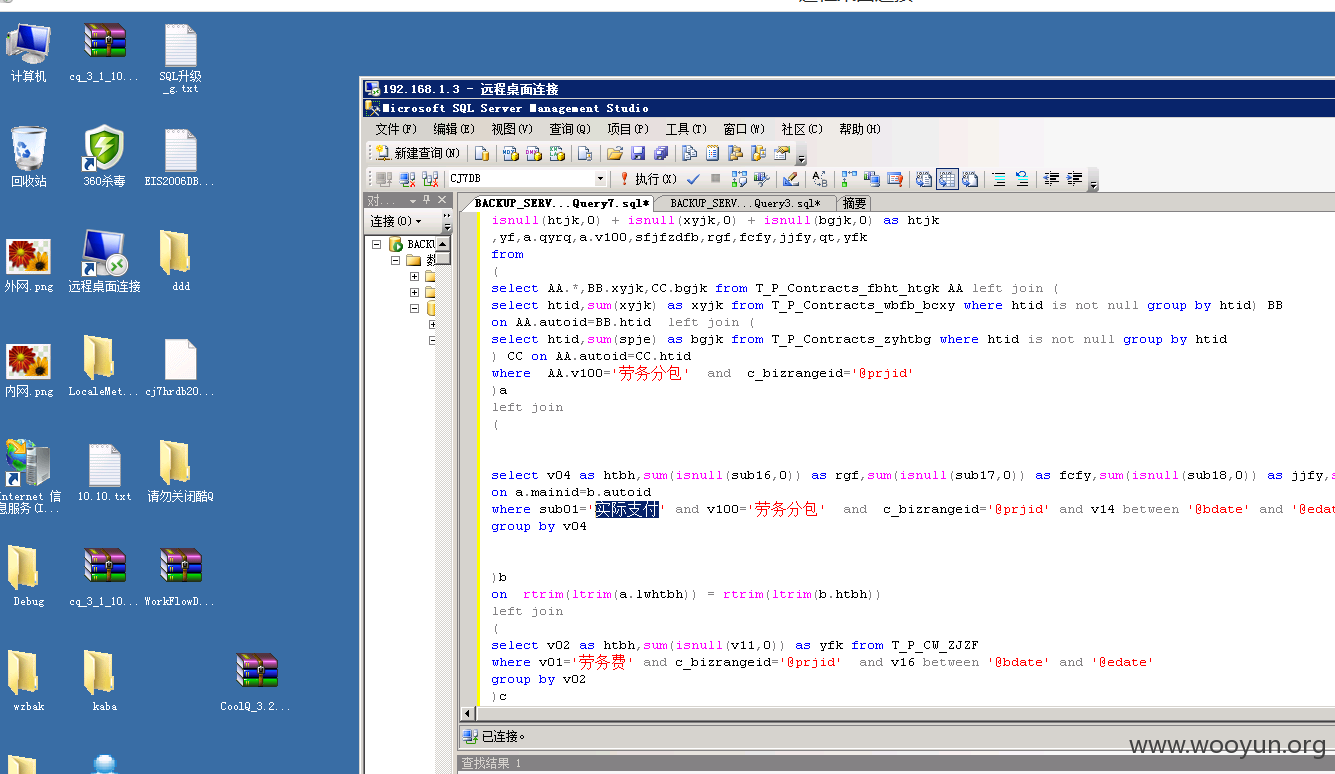

抓密码为 Administrator cj7qgb=abc

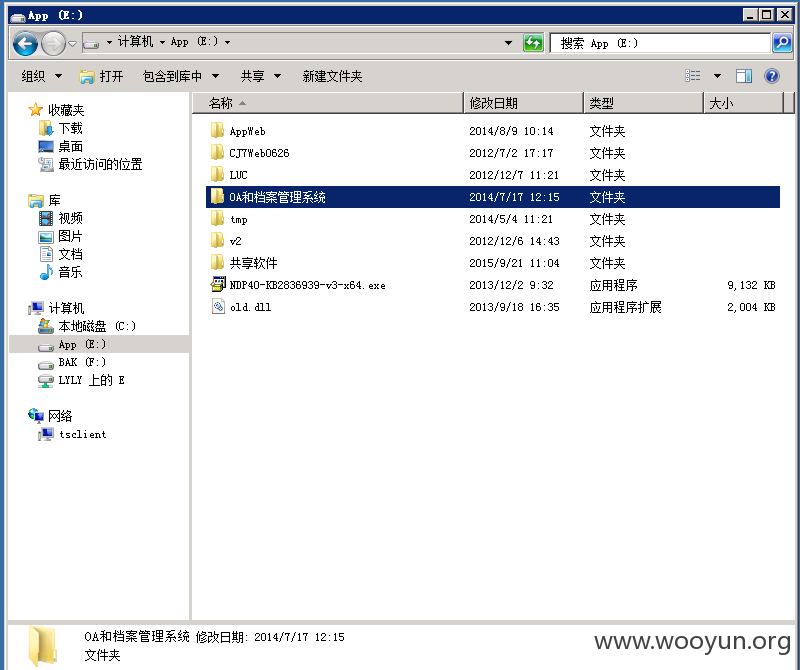

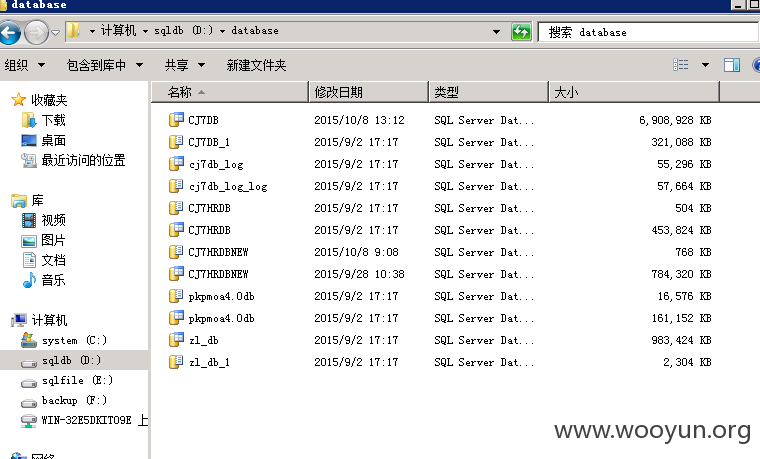

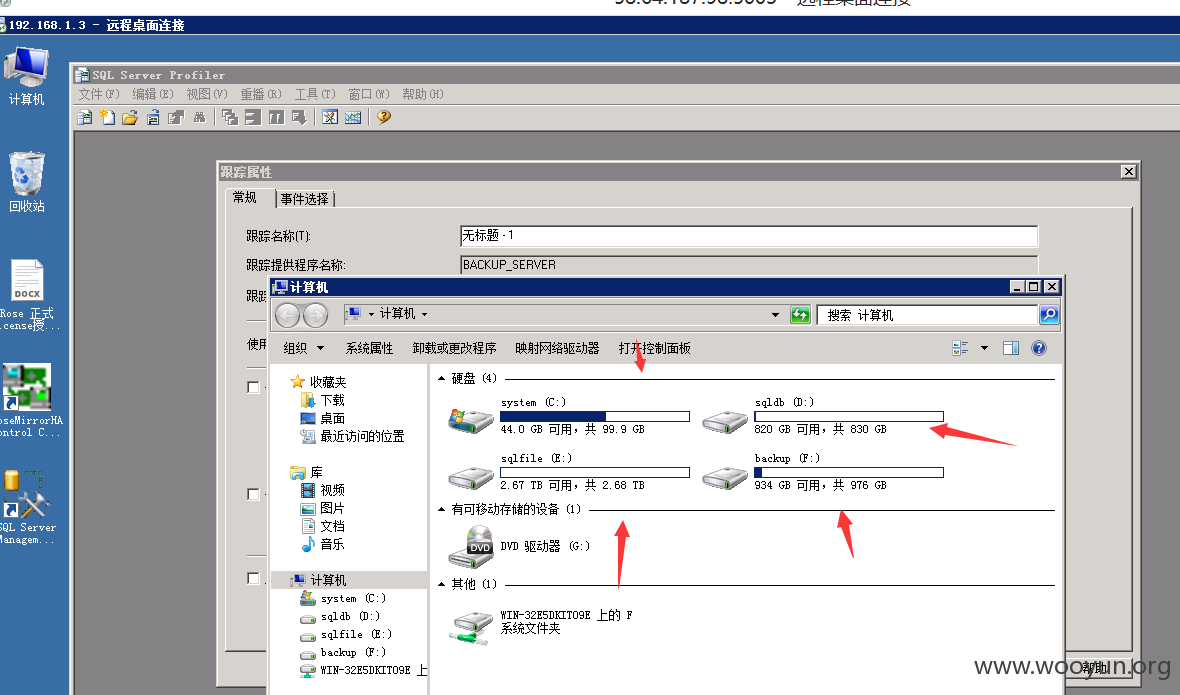

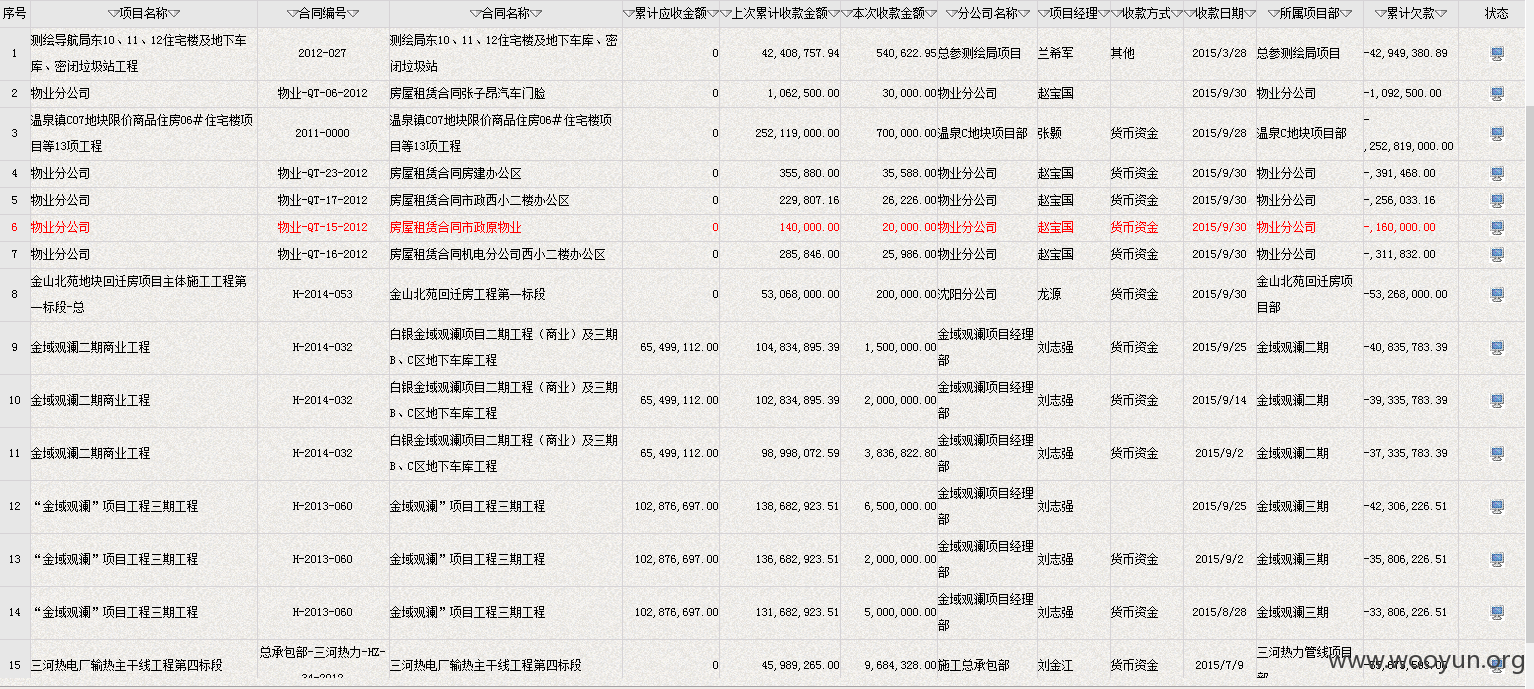

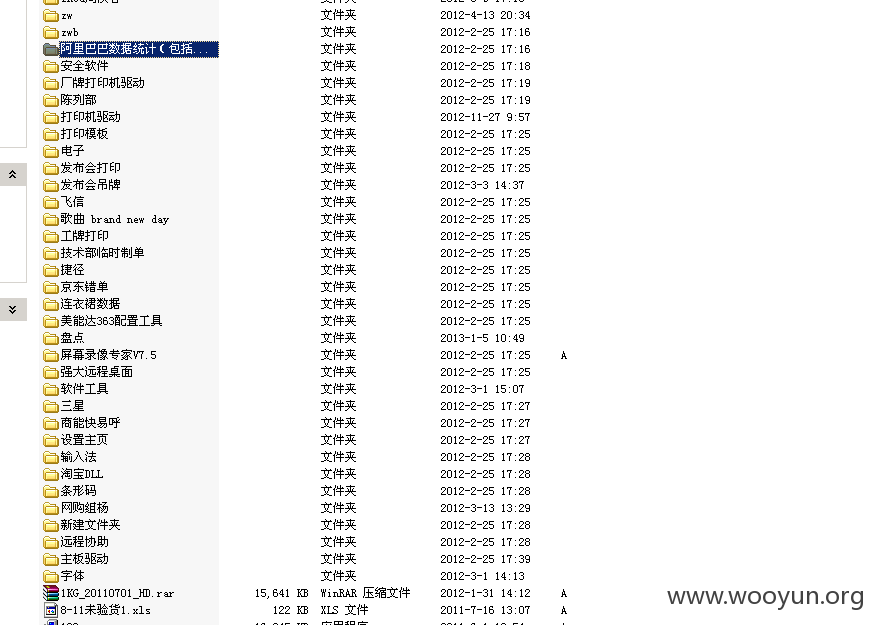

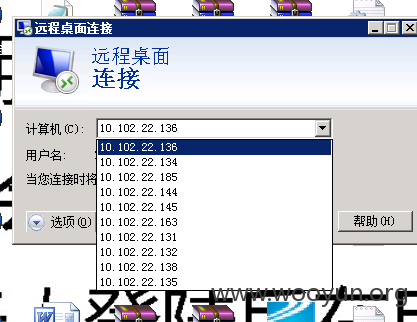

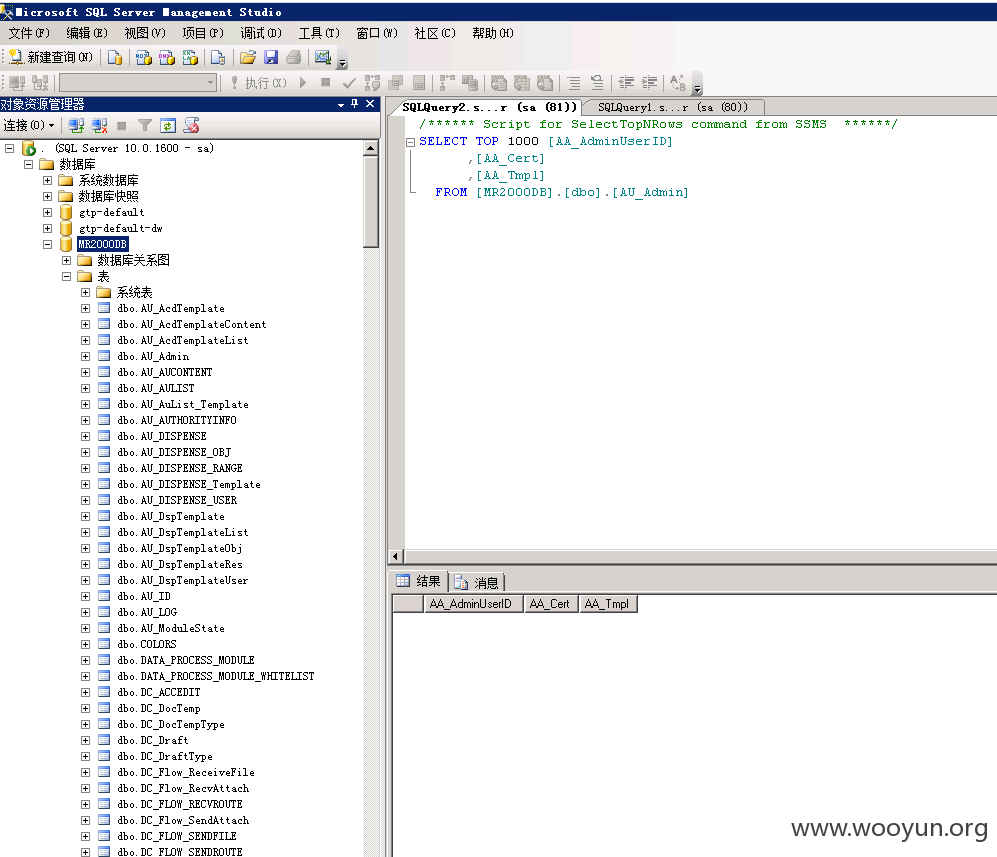

mstsc发现一个曾经登陆过的ip,登陆之,大喜.数据库!!

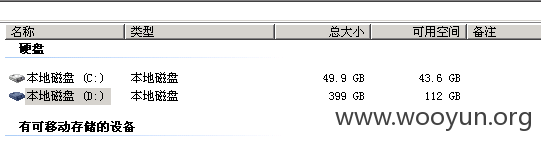

这么大的硬盘QAQ

然后开始找密码吧~

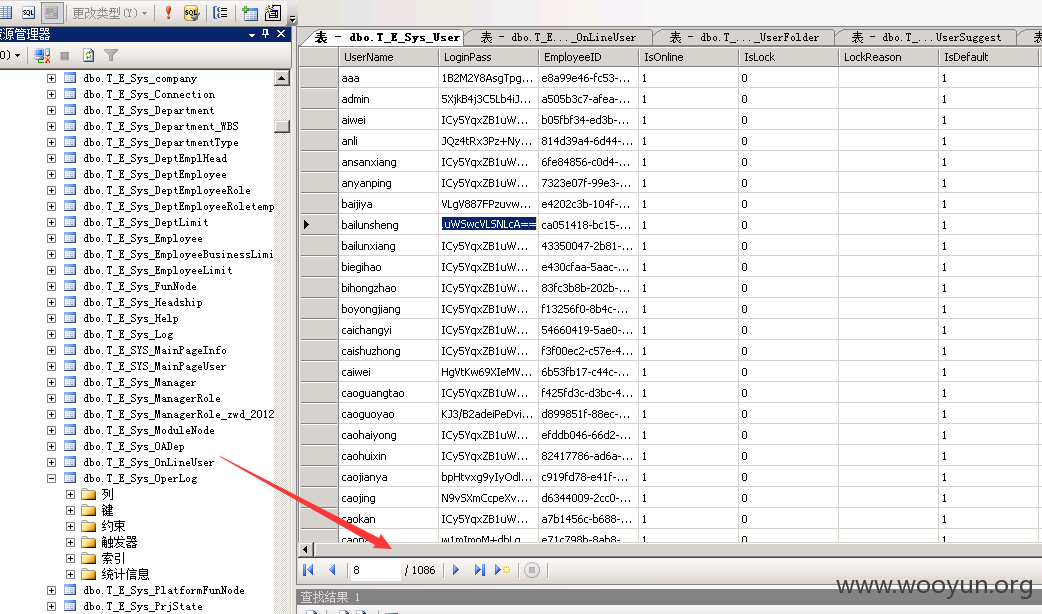

很多用户都是这个密码 ICy5YqxZB1uWSwcVLSNLcA== 123

Admin 5XjkB4j3C5Lb4iJmX7UR4A== 解密后 82023475

好多钱啊,**.**.**.**.**.**.**.** 我数到几来着?

不止这么点信息泄漏了,泄漏的实在太多了....简短一点行不?

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

成功登陆,没有抓取到密码

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**:33899

administrator ae66535b

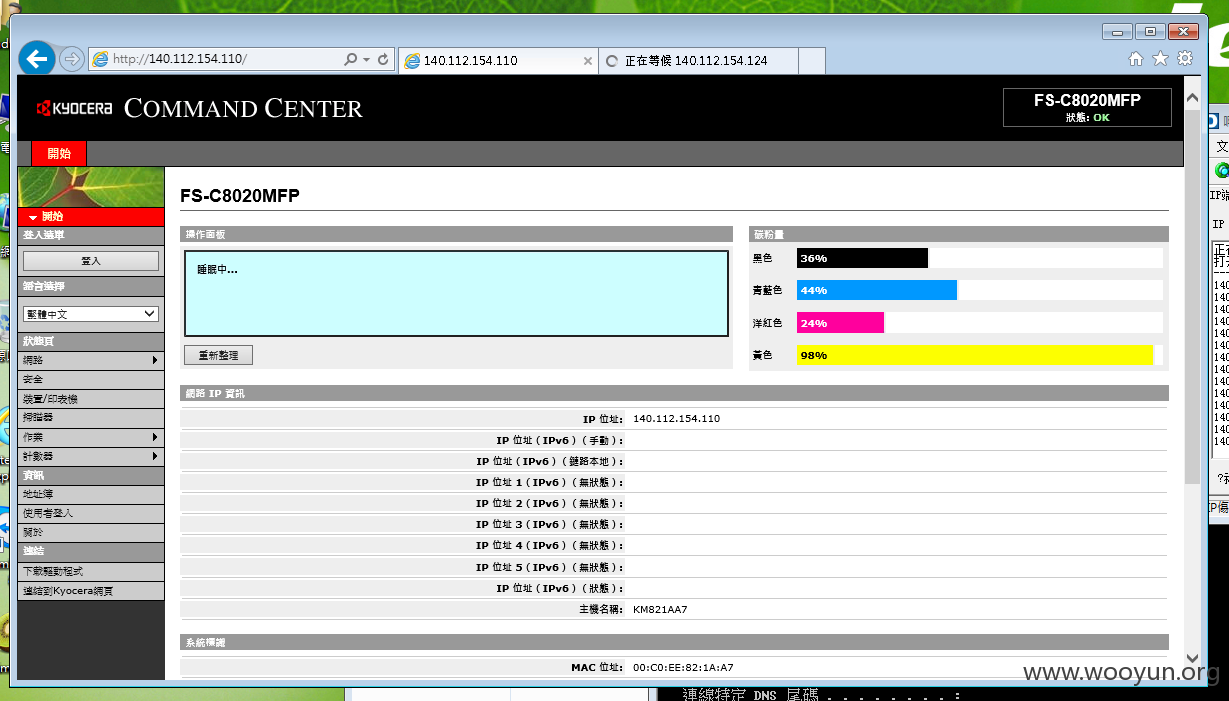

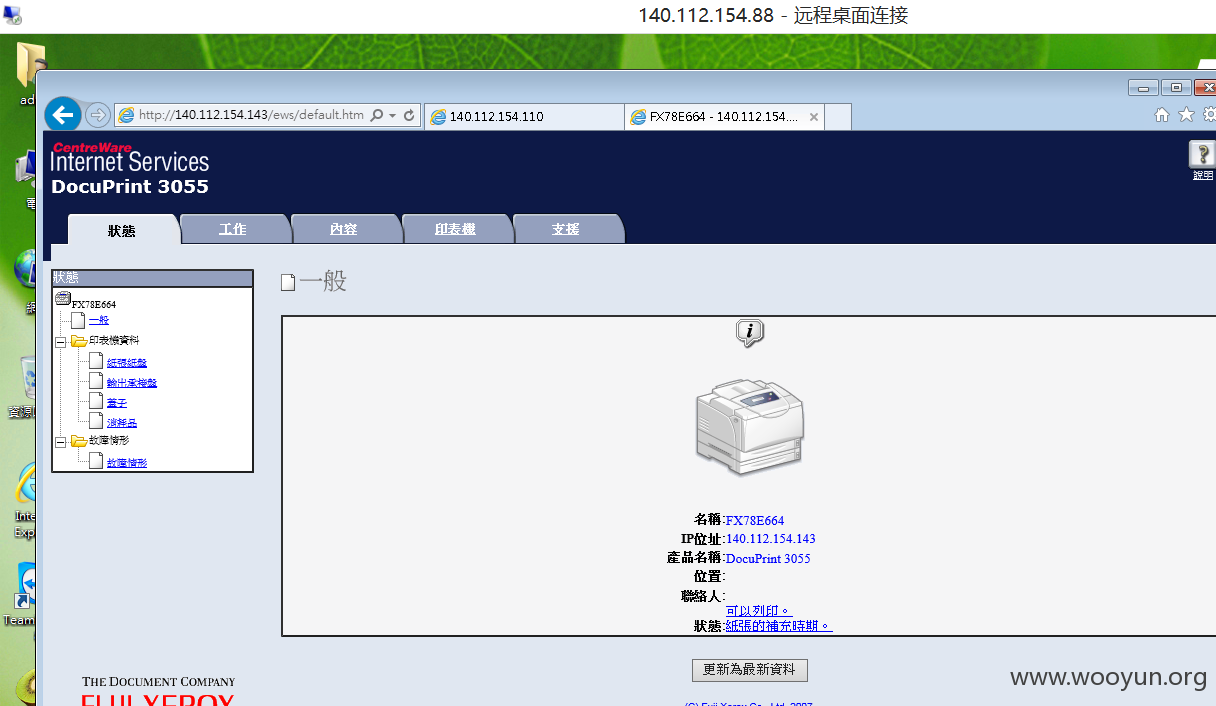

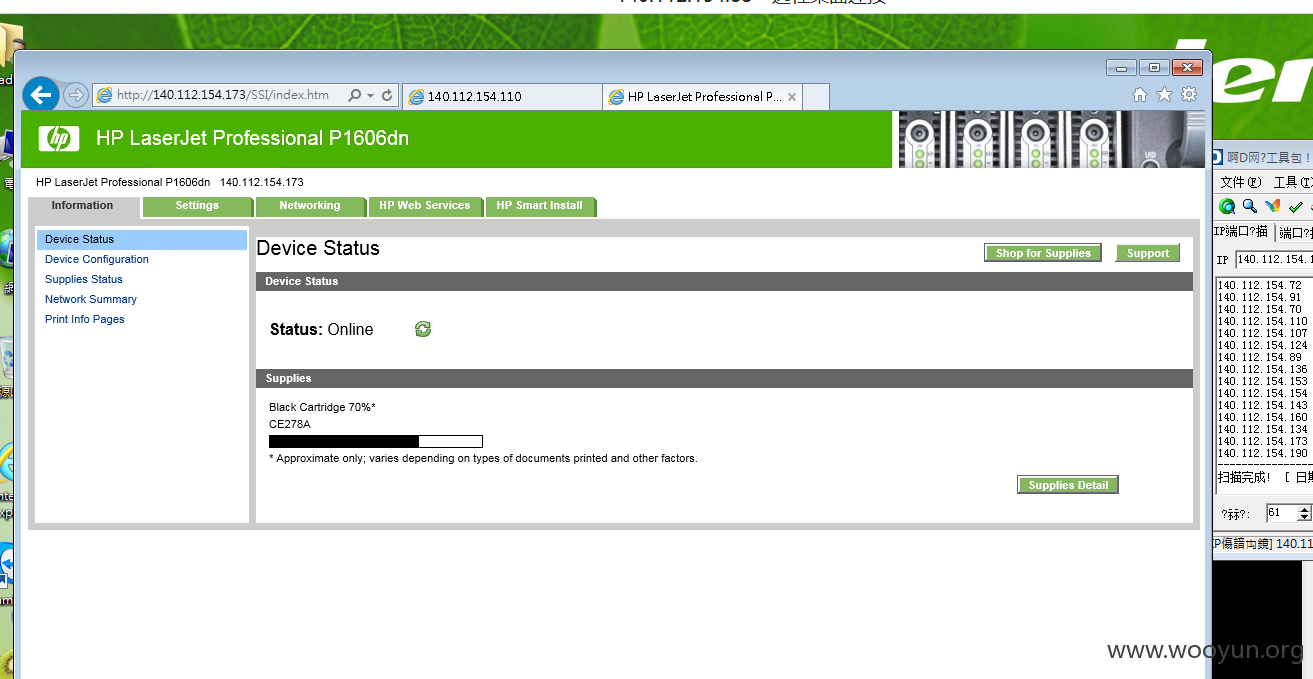

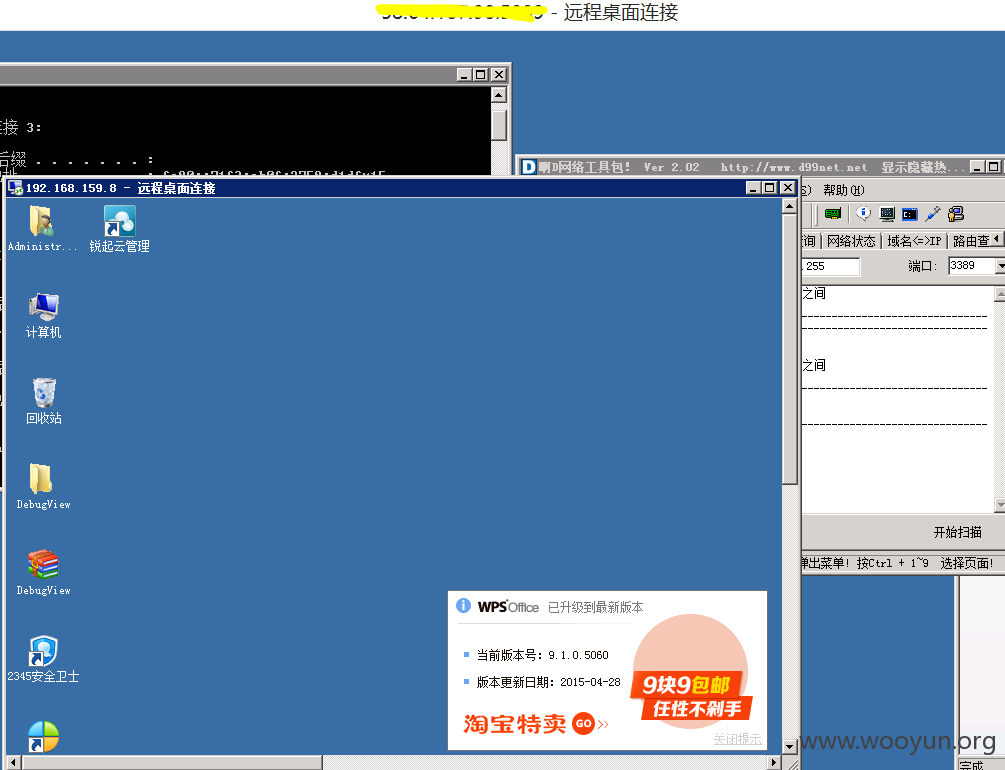

扫了一下33899端口 发现如下 端口 也是有8080端口开放的

同样的网站--- 撸下之 居然发现账号密码一样!!!! 一下就拿下5台服务器 嘿嘿

证明

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**:33899

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**:33899

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**:33899

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**:33899

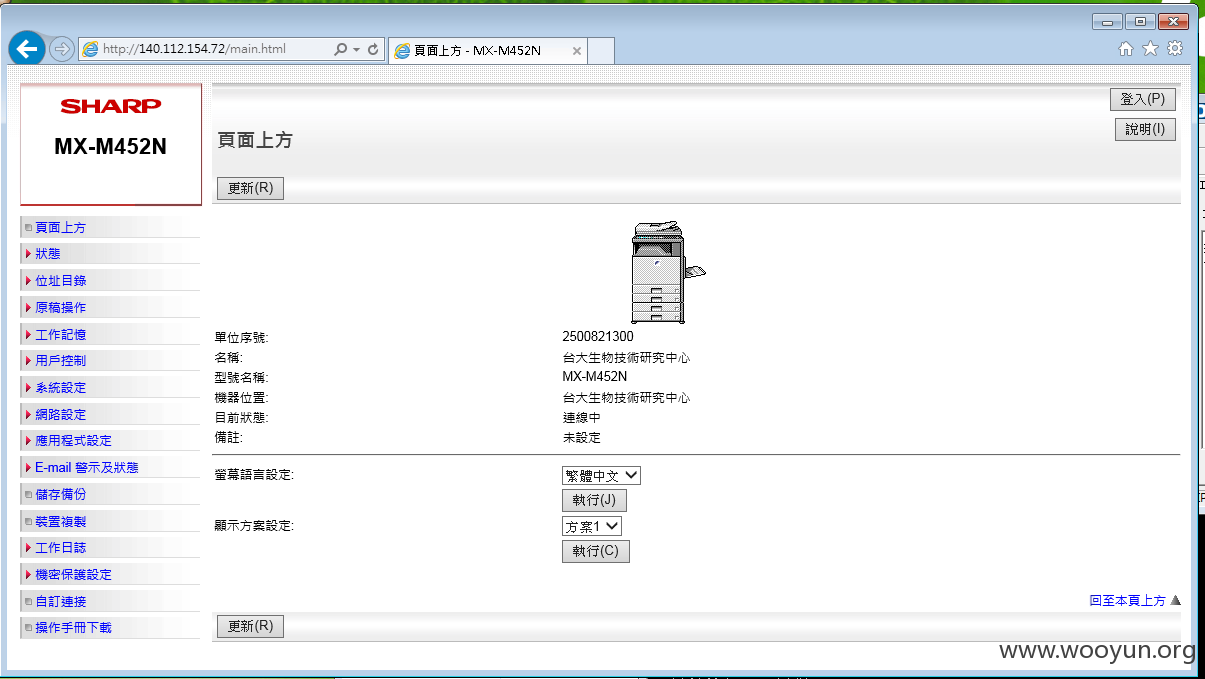

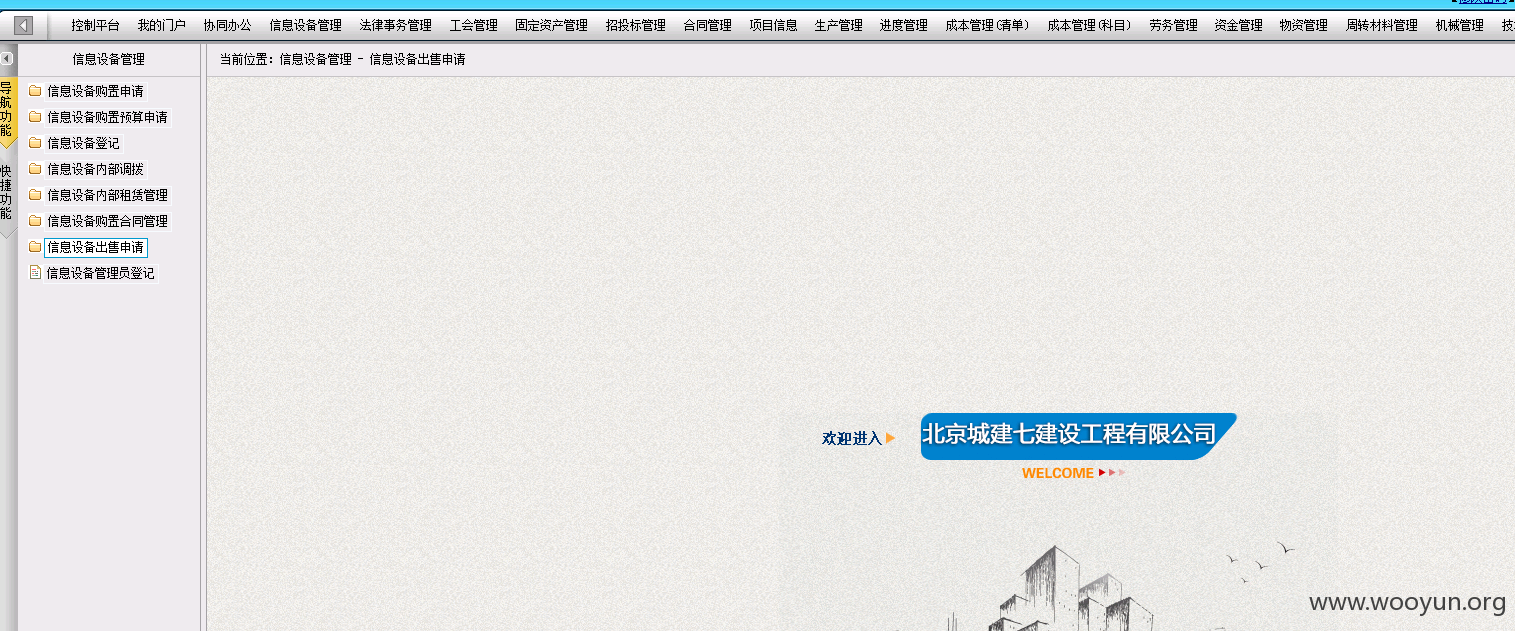

**.**.**.**:8080/index.php 发现这是http://**.**.**.**/ 旗下的网站

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

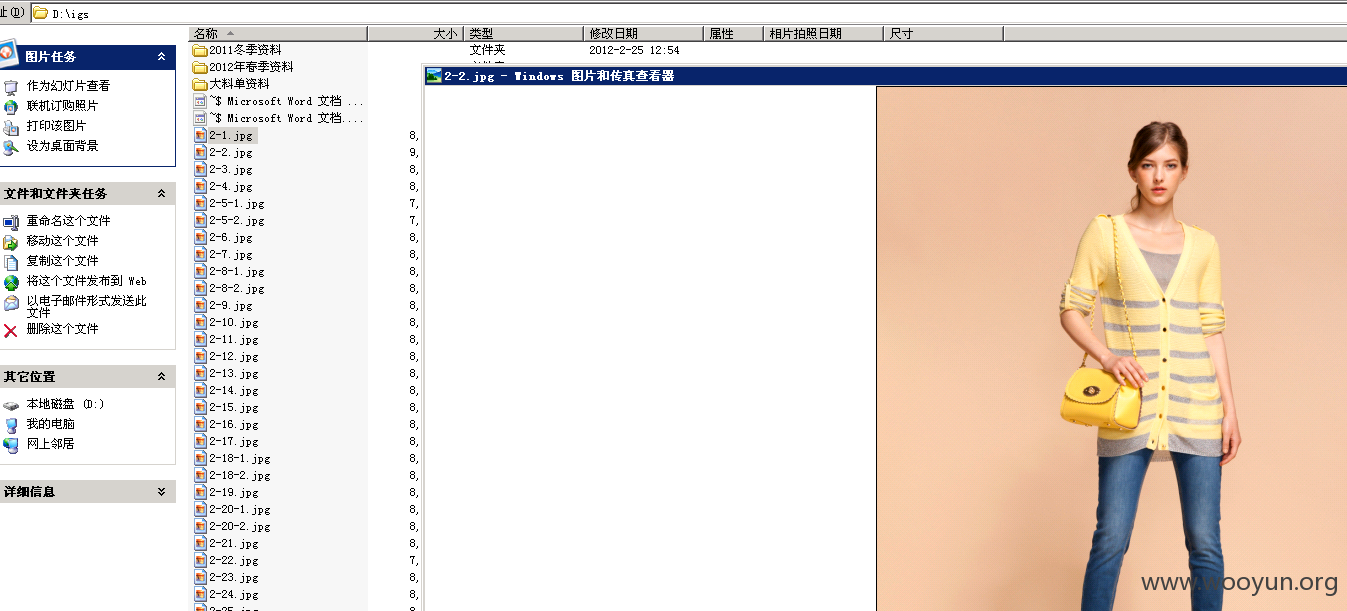

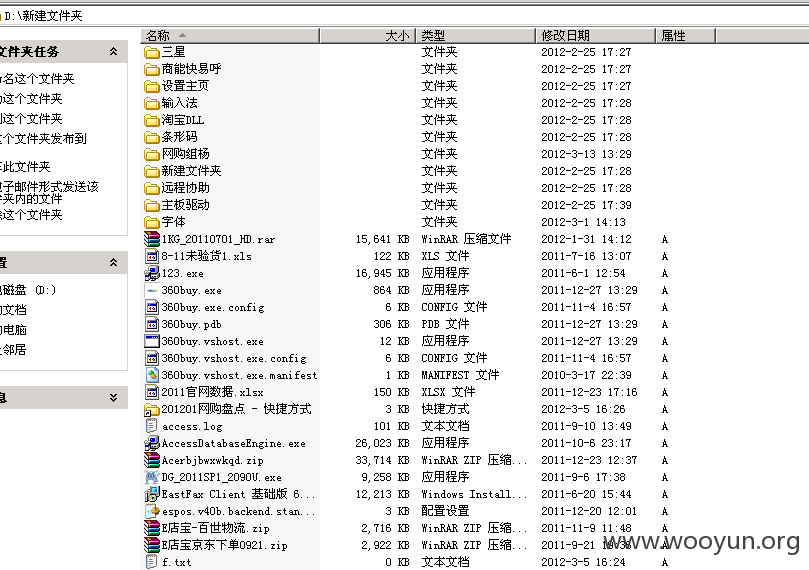

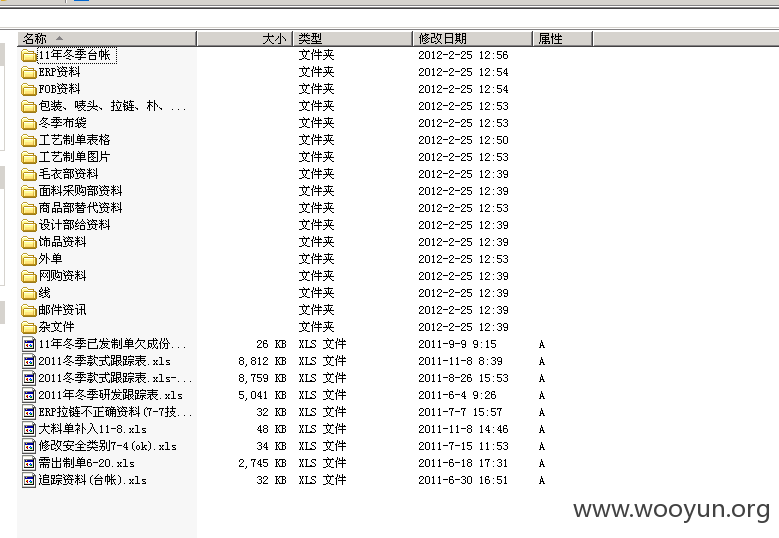

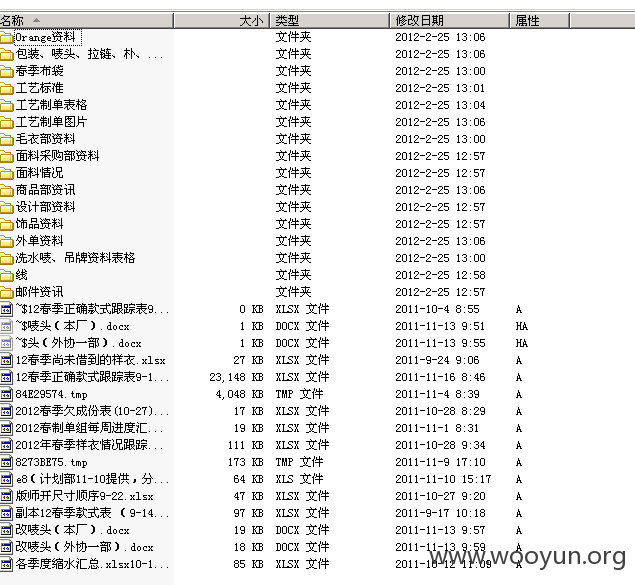

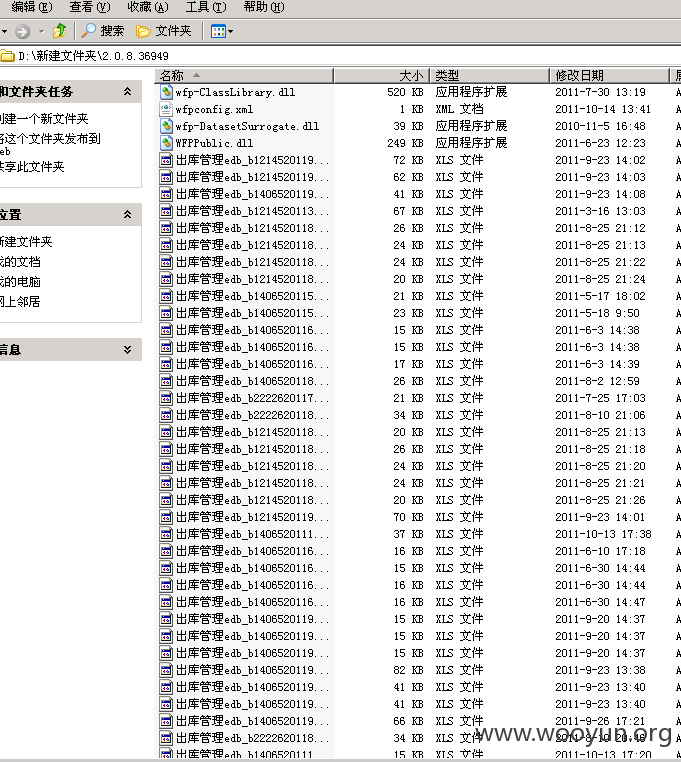

这是哪个电商平台的呢?想不通 然后直到发现了这个

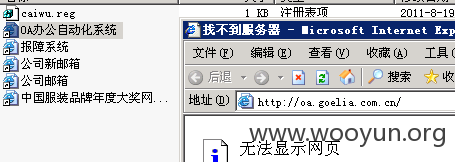

http://**.**.**.**/ 歌莉娅

挺多数据的

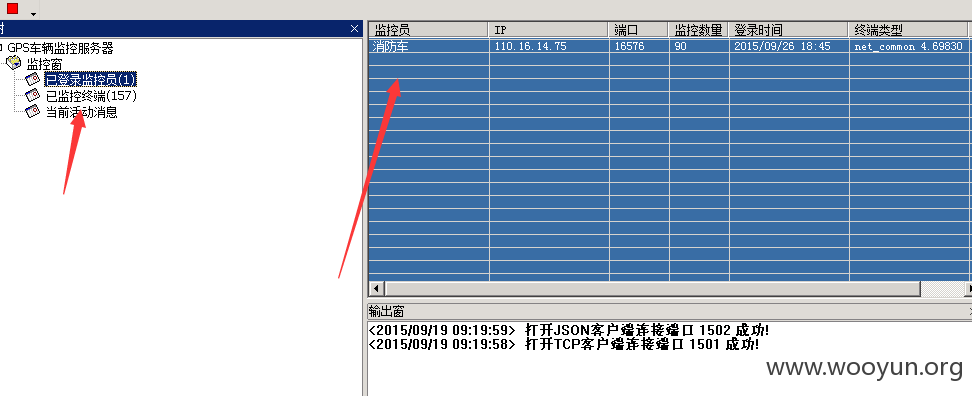

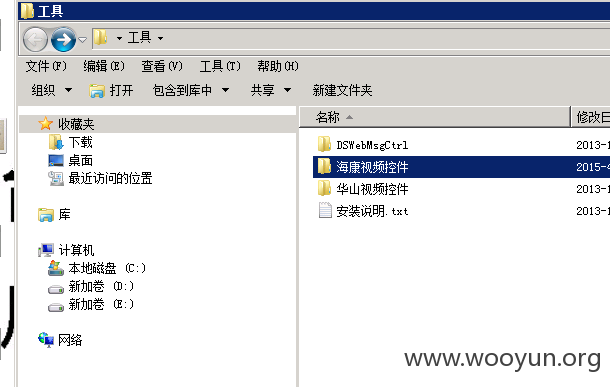

http://1 **.**.**.**:8080/acenter/bak.jsp chopper 监控平台 1**.**.**.** 这是九原武装部的网站...不太敢深入

Administrator 18647285ylj%!@%**!

历史记录进入另一台服务器

算了算了,武装部就不弄了

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

**.**.**.**:8888/bak.jsp chopper

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.** 一连接就断开

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

* Username : Administrator

* Domain : WIN-5ENJ8EVER7D

* Password : IBM123ibm

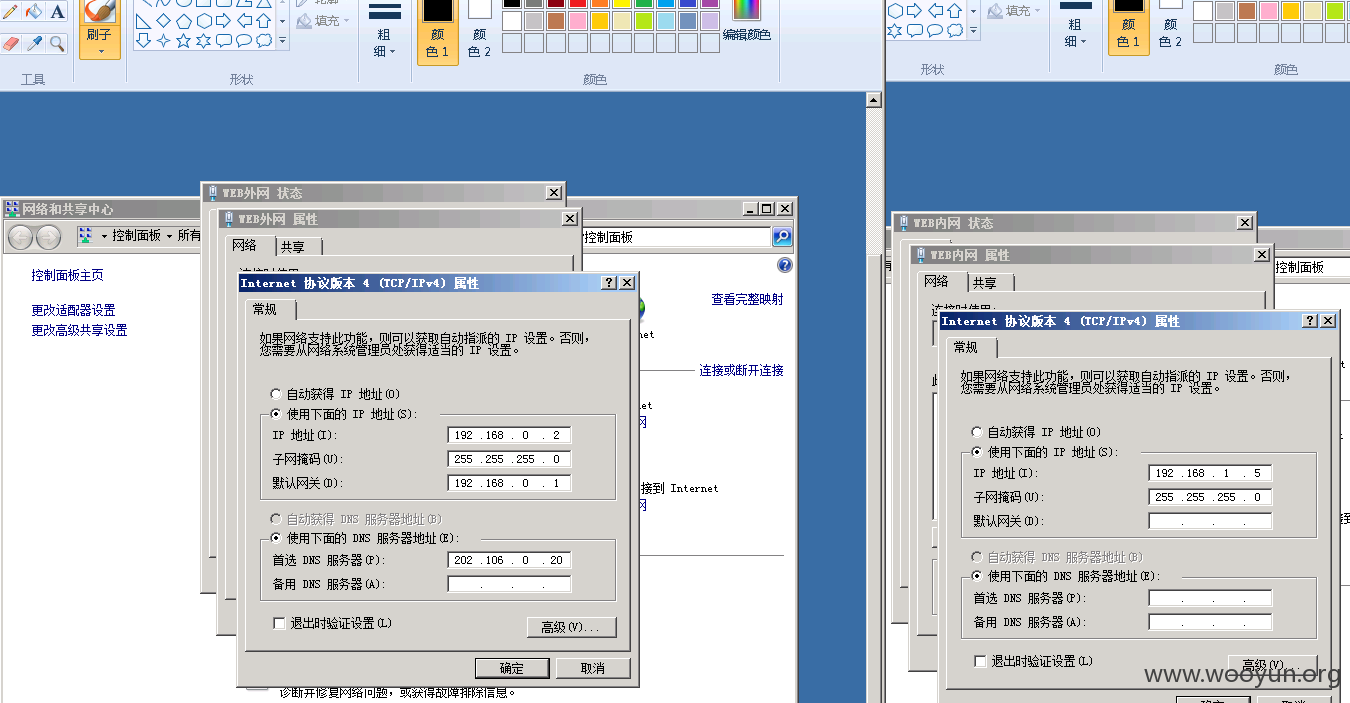

IP:**.**.**.**-(13)

网关:**.**.**.**

掩码:**.**.**.**

DNS:**.**.**.**

DNS:**.**.**.**

**.**.**.**-254

IP:**.**.**.**-118

网关:**.**.**.**

掩码:**.**.**.**

DNS:**.**.**.**

DNS:**.**.**.**

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.** admin 123qwe!@#

Administrator 1q2w3e4r!@#$

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.** 不行了

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

Administrator it361@**.**.**.**

**.**.**.**

**.**.**.**:8080/acenter/bak.jsp chopper **.**.**.**:44186 admin 123qwe!@#

Administrator gigabyte001!186

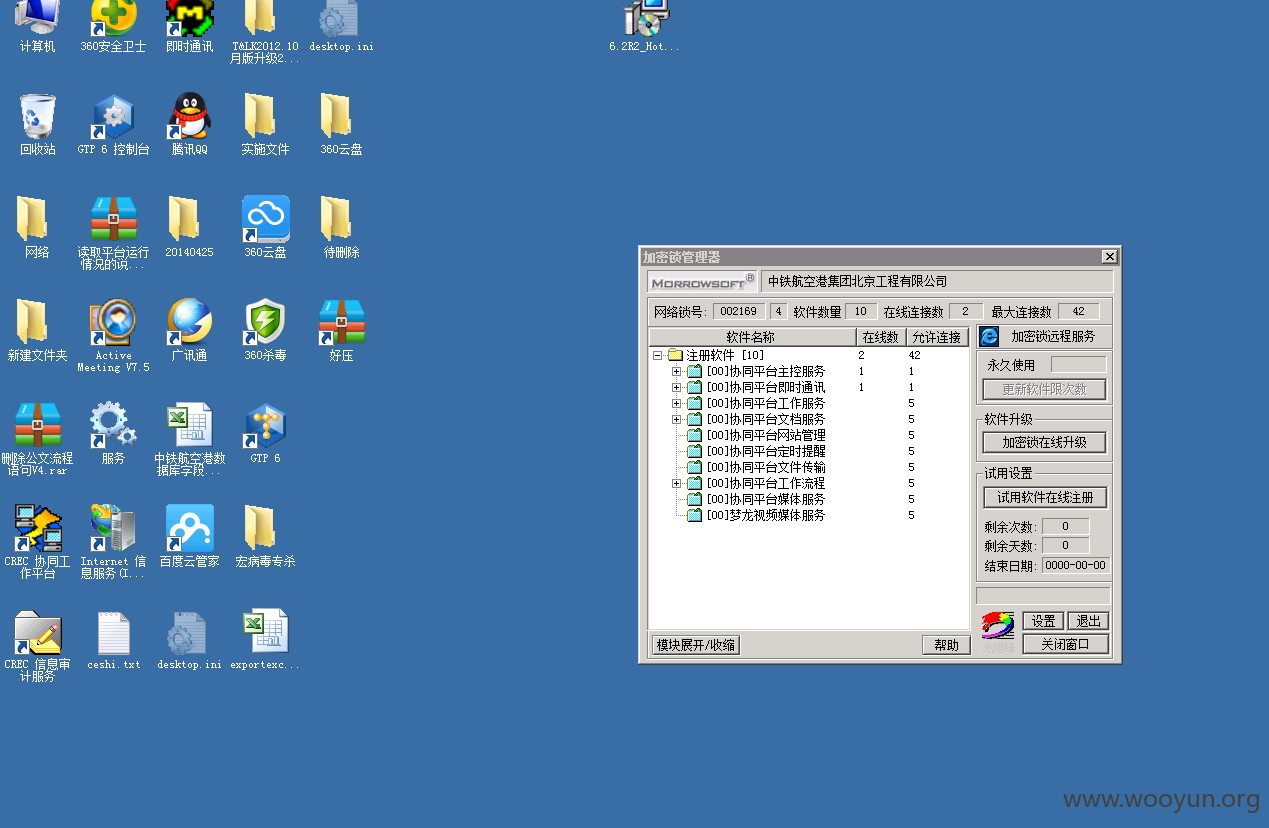

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**

**.**.**.**:8080/acenter/bak.jsp chopper 内网 **.**.**.**17

Administrator shs911

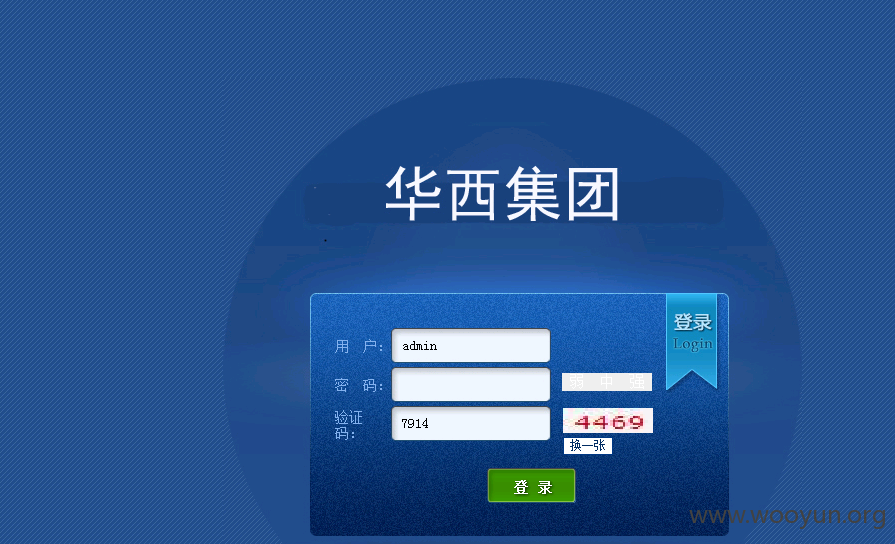

桌面上显示这个集团了

* Username : YST-IACTIVE$

* Domain : YST

* Password : 88 94 30 c5 41 c8 49 20 be 6f 3f 07 f2 37 43 34 3b 91 e3 21 25 03 ad 79 89 ca d5 eb

**.**.**.**:8888/acenter/bak.jsp chopper 内网**.**.**.**

* Username : IBM$

* Domain : WORKGROUP

* LM : aad3b435b51404eeaad3b435b51404ee

* NTLM : 31d6cfe0d16ae931b73c59d7e0c089c0

* SHA1 : da39a3ee5e6b4b0d3255bfef95601890afd80709

* Username : IUSR_IBM

* Domain : IBM

* Password : jz{`7(G2Q98MR+

**.**.**.**:8080/acenter/bak.jsp chopper 内网

**.**.**.**:8080/acenter/bak.jsp chopper 内网**.**.**.**

**.**.**.**:8888/acenter/bak.jsp chopper 内网 **.**.**.**

* Username : Administrator

* Domain : IBM-083B3C1D2D3

* Password : hst!@#$%^

**.**.**.**:8080/acenter/bak.jsp chopper

**.**.**.**:8080/acenter/bak.jsp chopper

**.**.**.**:8080/acenter/bak.jsp chopper

**.**.**.**:8080/acenter/bak.jsp chopper

**.**.**.**:82/acenter/bak.jsp chopper

**.**.**.**/acenter/bak.jsp chopper

**.**.**.**:8080/acenter/bak.jsp chopper

漏洞证明:

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8088/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8888/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:82/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8888/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**:8080/acenter/index.action

**.**.**.**/acenter/index.action

**.**.**.**:8888/acenter/index.action

还有很多很多,有待挖掘,国庆节过了,你们懂得

修复方案:

更新struts2吧

建议强制更新

版权声明:转载请注明来源 珈蓝夜宇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-13 17:36

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过软件生产厂商公开联系渠道向其邮件和电话通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无