北京合正软件有限公司开发的合正网站群内容管理系统HZCMS是一套基于Java和XML技术的网站群内容管理软件,基于面向服务体系架构设计和平台化、组件化的模式开发,实现了网站内容的采集、编辑、制作、管理、发布、运营和分析的全流程管理,可以轻松灵活建立政府和企业站点群,集中管理,分级授权,支持站群间的信息交换和共享。 系统既适用于独立的网站建设,又支持多级别、横向或纵向的虚拟网站群,并在技术上实现了多网站之间多数据库管理,彻底解决了组织对内、对外、本地与异地、多部门、多网站之间的网络互通、内容整合;加快了信息、内容、知识的积累和流通,使得非专业人员协同、高效、简单、智能的维护管理站点群。

官网列举的部分案例:[官网只是枚举部分,实际案例不止这些,有很多!] 比如:用友软件、国家奥林匹克体育中心、中国物流信息中心河南省统计局、河南省交通厅、河南省财政厅等大型站点。

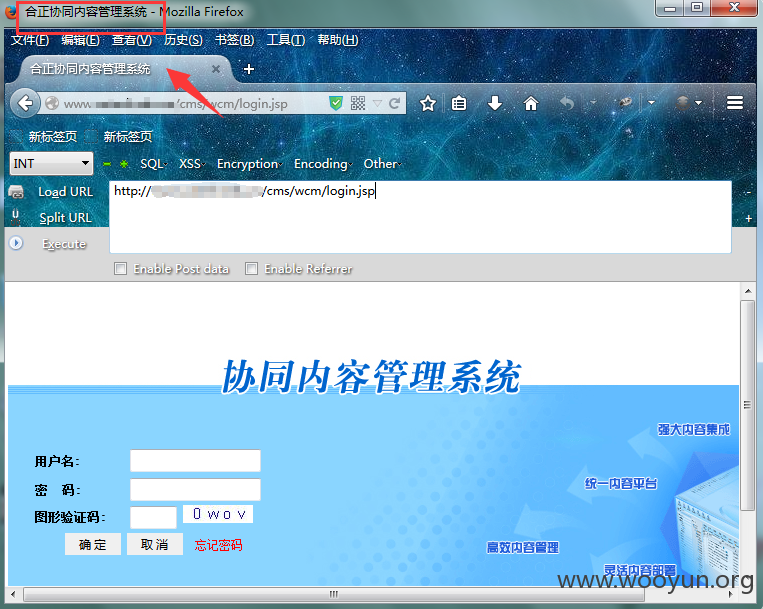

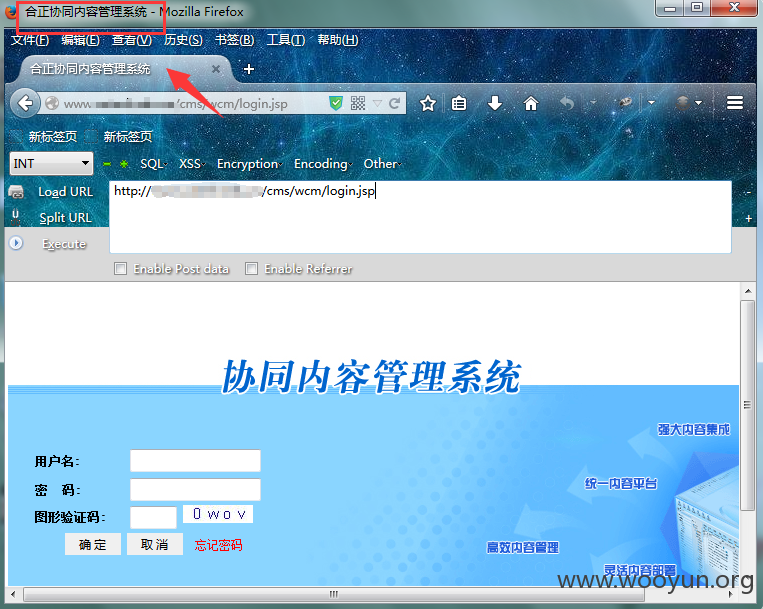

后台:

SQL Injection:[数据有MSSQL和Oracle两种,基本都支持时间注入]

测试Payload:

Case:

Security Testing:

本页漏洞内容仅为漏洞报告交由CNCERT/CNVD通知厂商处理,并非利用方法,请勿仿照漏洞报告进行恶意攻击入侵站点,由此带来的后果,漏洞作者概不负责!