漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145398

漏洞标题:QQ消息伪造被短信吸费/推广马利用大范围传播

相关厂商:cncert

漏洞作者: 路人甲

提交时间:2015-10-08 19:21

修复时间:2015-10-12 16:29

公开时间:2015-10-12 16:29

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-08: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

QQ消息伪造被短信吸费/推广马利用大范围传播

详细说明:

攻击者在 qq 群通过伪造系统消息,利用诱导性文字引用用户点击并且下载后门木马

http://mmlogdgw.ckmnjvk.bbsj.pw/view/2/?id=29,0.0736658

根据网上的资料,具体实现方法:

1、需要MyPCQQ这个机器人软件(地址http://**.**.**.**/)

2、打开MyPCQQ,登录你的小号,插件栏点添加插件(插件见本文底部下载)

3、选择附件中的Xml_test.xx.dll,安装,然后启用!

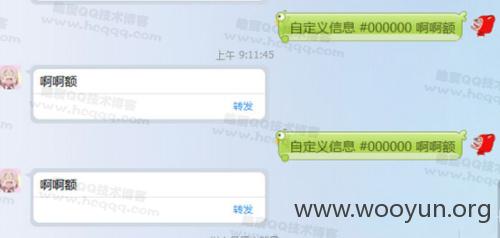

4、给你的小号发消息:#000000 内容 (比如:#000000 啊啊额)如图:

5、把代码的“内容”改成你想要的文字即可!

6、可以让小号发给你然后转发给别人!

网站会根据 UA 提示用户下载不同类型的木马

windows:

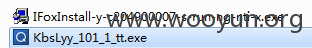

共两个样本文件

MD5分别为:

IFoxInstall-y-c204900007-s-run-ng-nti-x.exe

D68DBF7168F0149919310942E42BA31B

yy_101_1_tt.exe

7A3F4B848C311EBD4CC83BEACFCD03B0

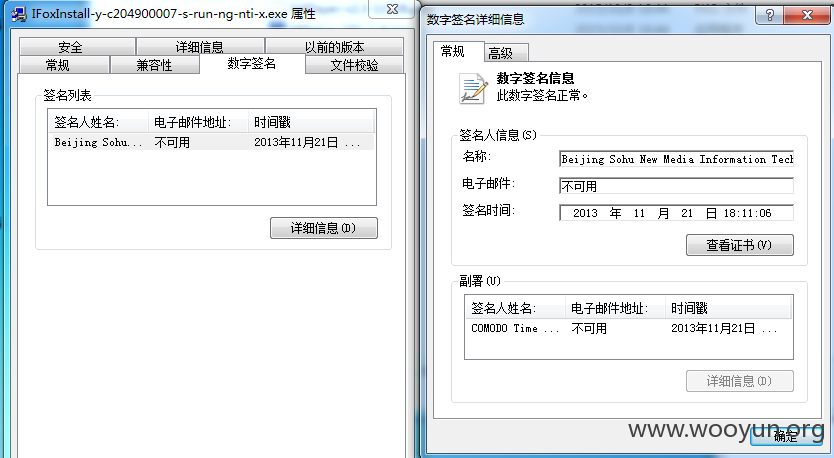

其中IFoxInstall-y-c204900007-s-run-ng-nti-x.exe是搜狐影音静默安装包,有合法数字签名,属于搜狐公司。

样本行:为静默安装搜狐影音并打开。

yy_101_1_tt.exe为经过修改的天天动听独立运行版本。存在数字签名,但证书并非天天动听所属公司,下图最左为官方安装包数字签名,右侧为修改后的程序数字签名。经验证,签名证书为合法证书,可能是私钥被盗或者到期后私钥被随意处置。

样本行为:后台启动天天动听进程,连接接网页版天天动听(**.**.**.** )并关闭窗口,最小化至托盘图标,删除IE代理设置。无其他明显恶意行为。

漏洞证明:

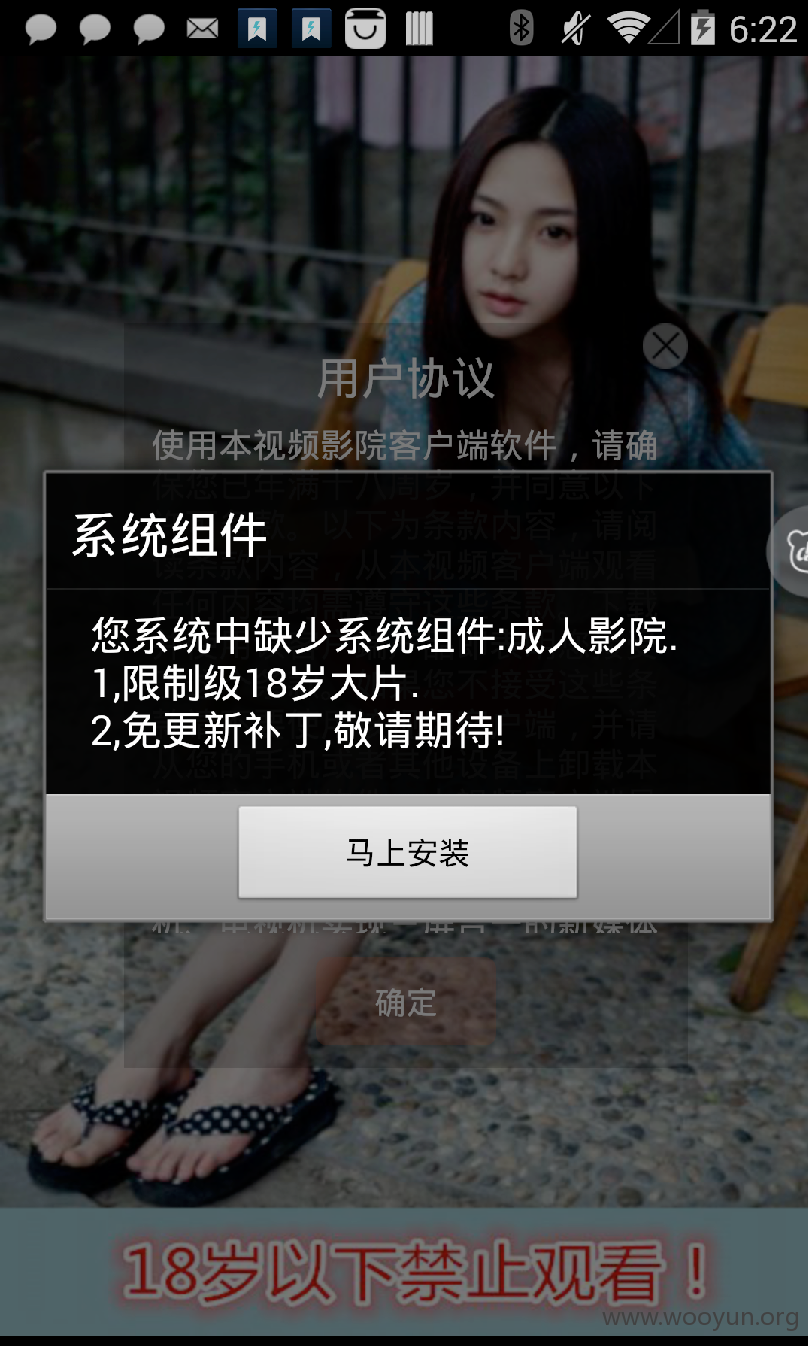

给 android 下发的短信吸费木马

apparr[0]="http://**.**.**.**/786491_109";

apparr[1]="http://**.**.**.**/KB1106";

这图标看着还有点小激动了

这木马还是挺良心..至少提供的几张图片可以点,虽然点进入都是 youku 的视频,但是好歹不像短信拦截马直接一个空白的 activity 然后 disable 掉.

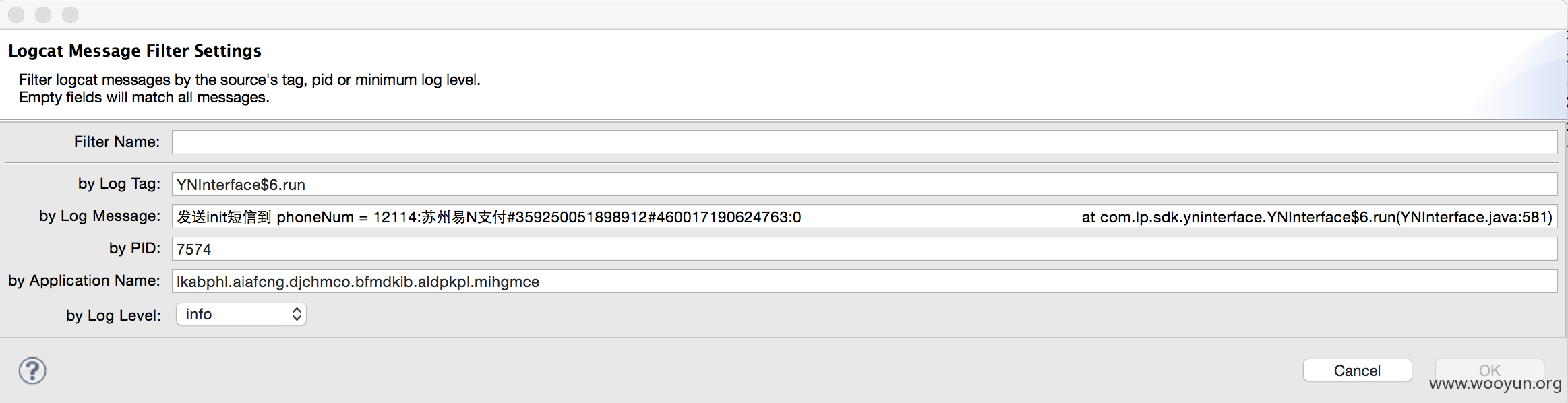

app 启动后先简单用户机型/imei/坐标等信息回传服务器,然后开始进行短信吸费.这种用系统 api 在后台发送短信用户是很难感知到的.好在android 6.0后是方法调用触发权限分配.

lkabphl.aiafcng.djchmco.bfmdkib.aldpkpl.mihgmce﹕ Send SMS ->

lkabphl.aiafcng.djchmco.bfmdkib.aldpkpl.mihgmce﹕ SMS DestNumber:12114

lkabphl.aiafcng.djchmco.bfmdkib.aldpkpl.mihgmce﹕ SMS Content:苏州易N支付#359250051898912#460017190624763

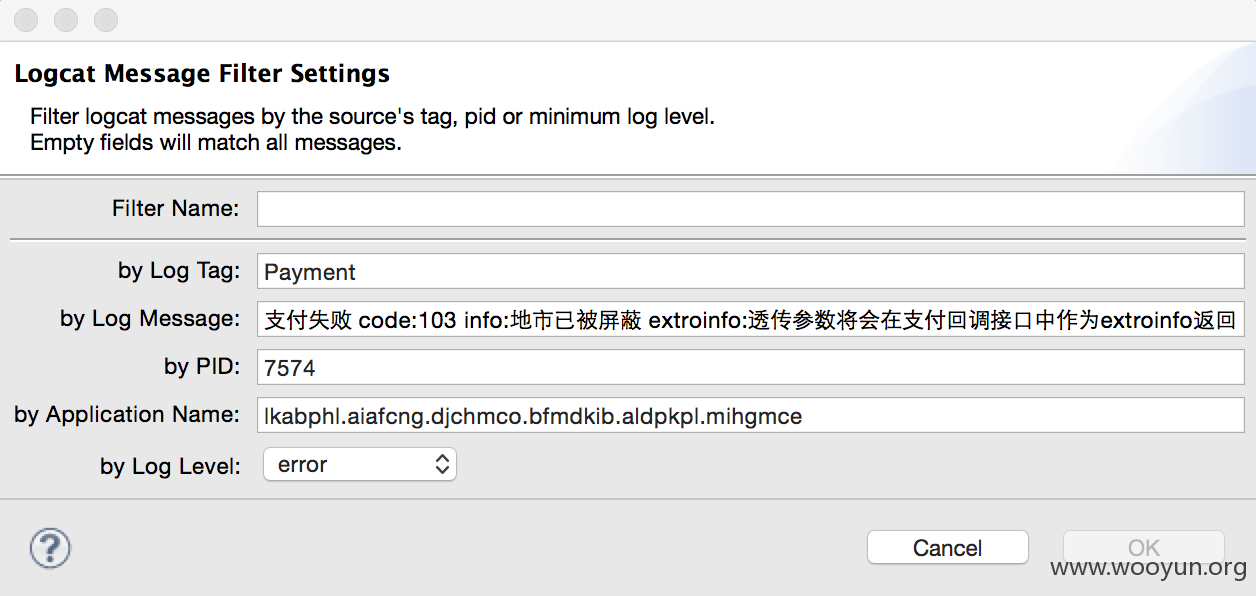

当然测试机没有 sim 卡,支付失败

还有获取用户短信记录等恶意操作

实时拦截短信 ,并且可以远程控制用户发送任意短信,达到吸费目的 (直接对吸费短信回复确认,用户无感知)

另一个apk也大同小异,不过还加入了一些 app 推广

居然还有360的推广..

之后还有子包释放

发送吸费短信

然后子包还好不断释放子包.全局 toast 让你点击安装.然后他们就跟葫芦娃一样互帮互助..你不一口气全杀掉他们就又会重新出现.持续让你羞羞哒.吸干你的话费.

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-12 16:29

厂商回复:

所述软件未能确认相关管理方,同时暂不属于官方维护产品。未列入处置流程。

最新状态:

暂无