漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145172

漏洞标题:昆明航空设计缺陷修复不完善导致任意重置帐号密码(13888888888土豪为例)

相关厂商:昆明航空

漏洞作者: 路人甲

提交时间:2015-10-07 14:45

修复时间:2015-11-22 10:32

公开时间:2015-11-22 10:32

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-07: 细节已通知厂商并且等待厂商处理中

2015-10-08: 厂商已经确认,细节仅向厂商公开

2015-10-18: 细节向核心白帽子及相关领域专家公开

2015-10-28: 细节向普通白帽子公开

2015-11-07: 细节向实习白帽子公开

2015-11-22: 细节向公众公开

简要描述:

RT

详细说明:

昆明航空官网找回密码可以任意重置用户密码,

之前牛小帅同学 WooYun: 昆明航空设计缺陷导致任意重置帐号密码(13888888888土豪为例) 已经成功重置,但是昆明航空的找回密码还是存在设计缺陷

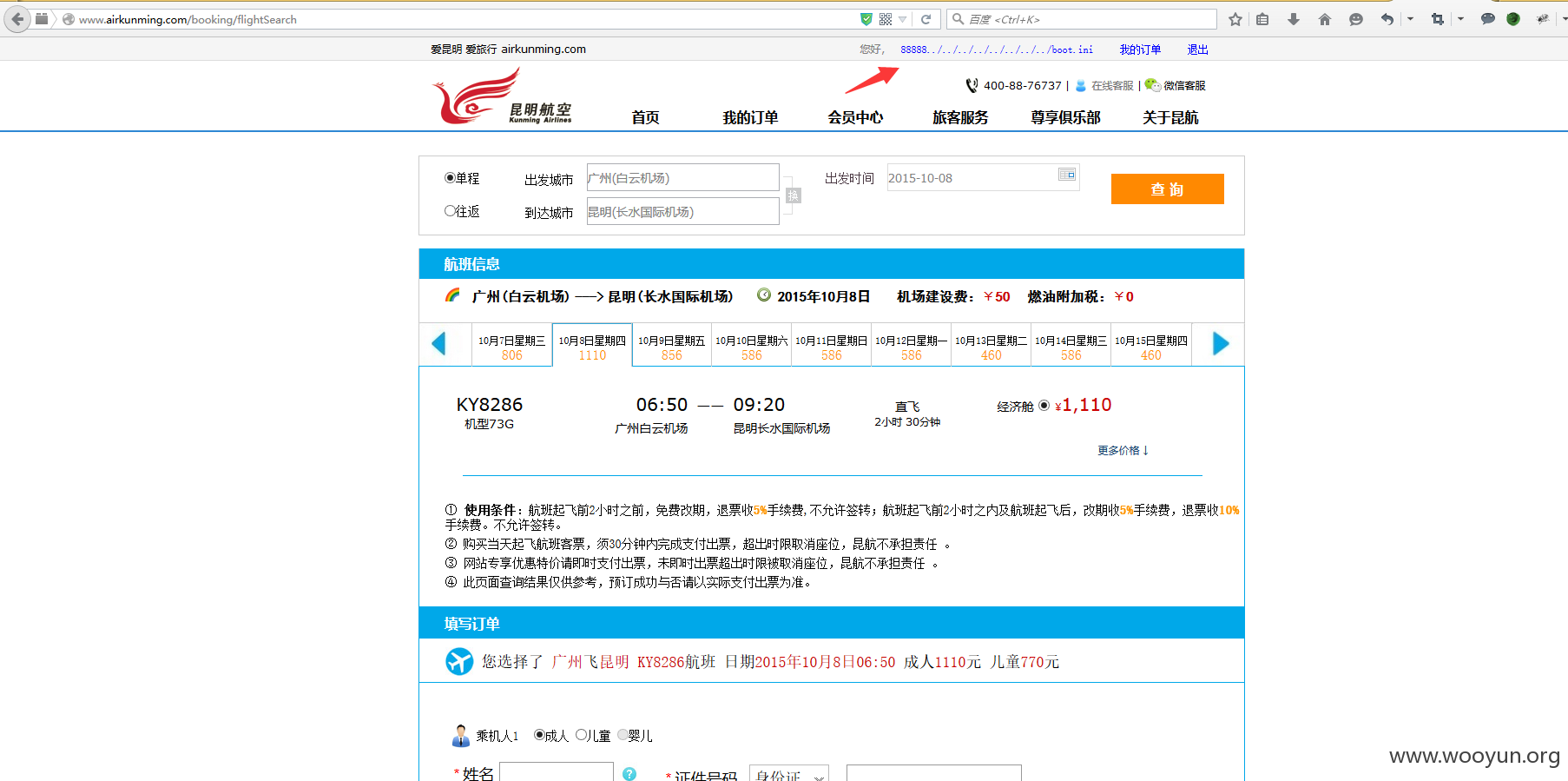

再次拿13888888888土豪号演示

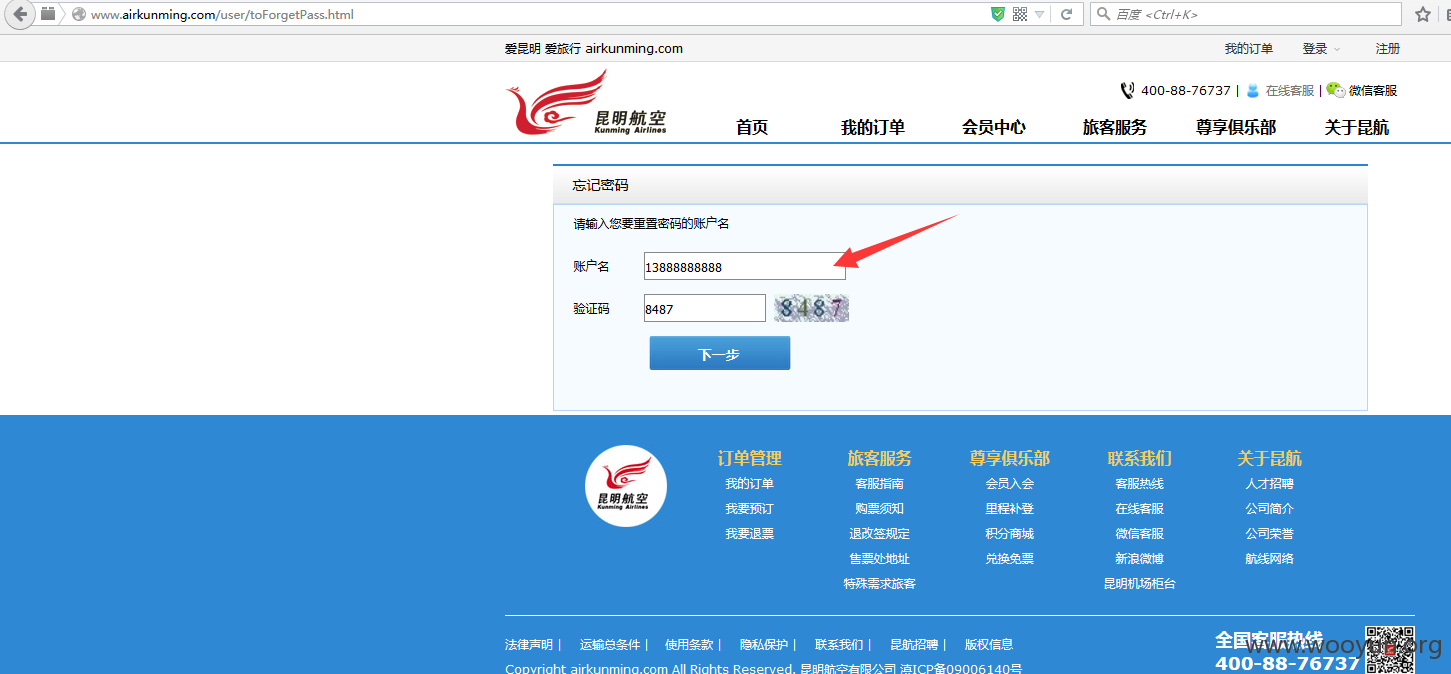

1.输入要找回的账户手机

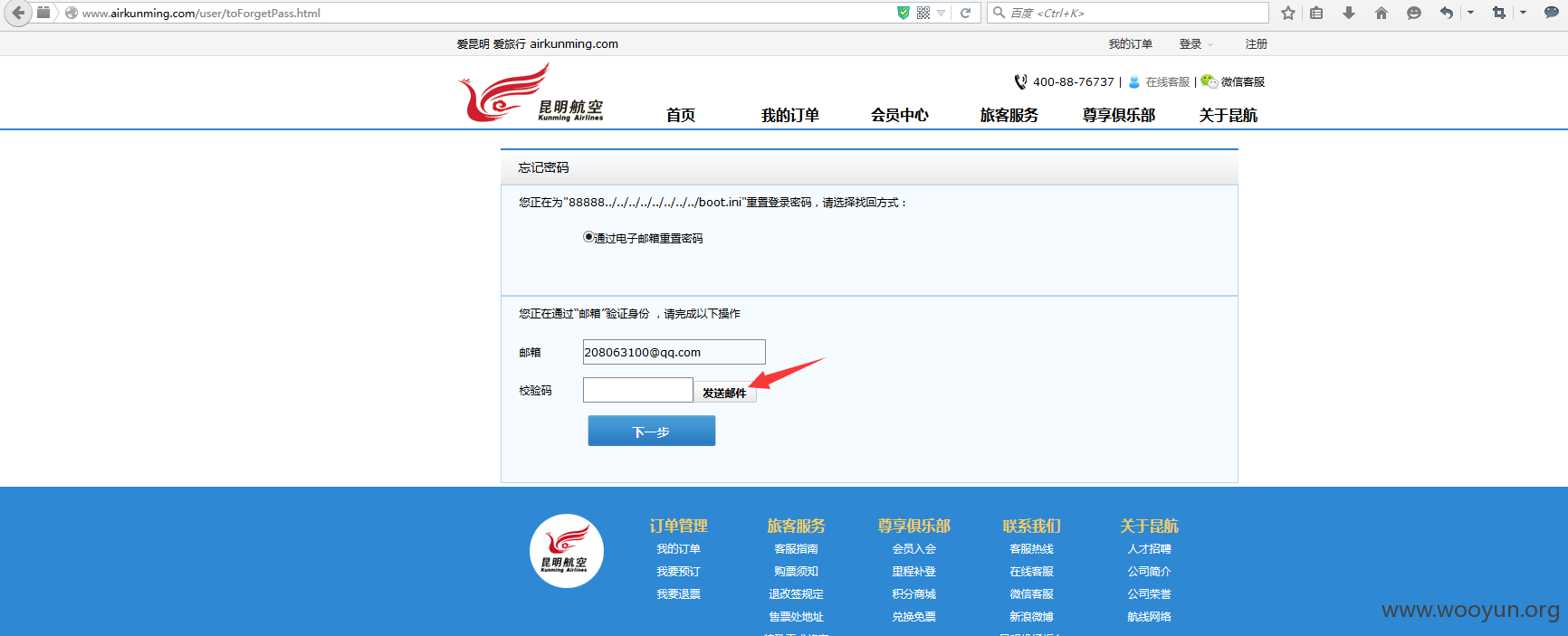

2.发送验证码

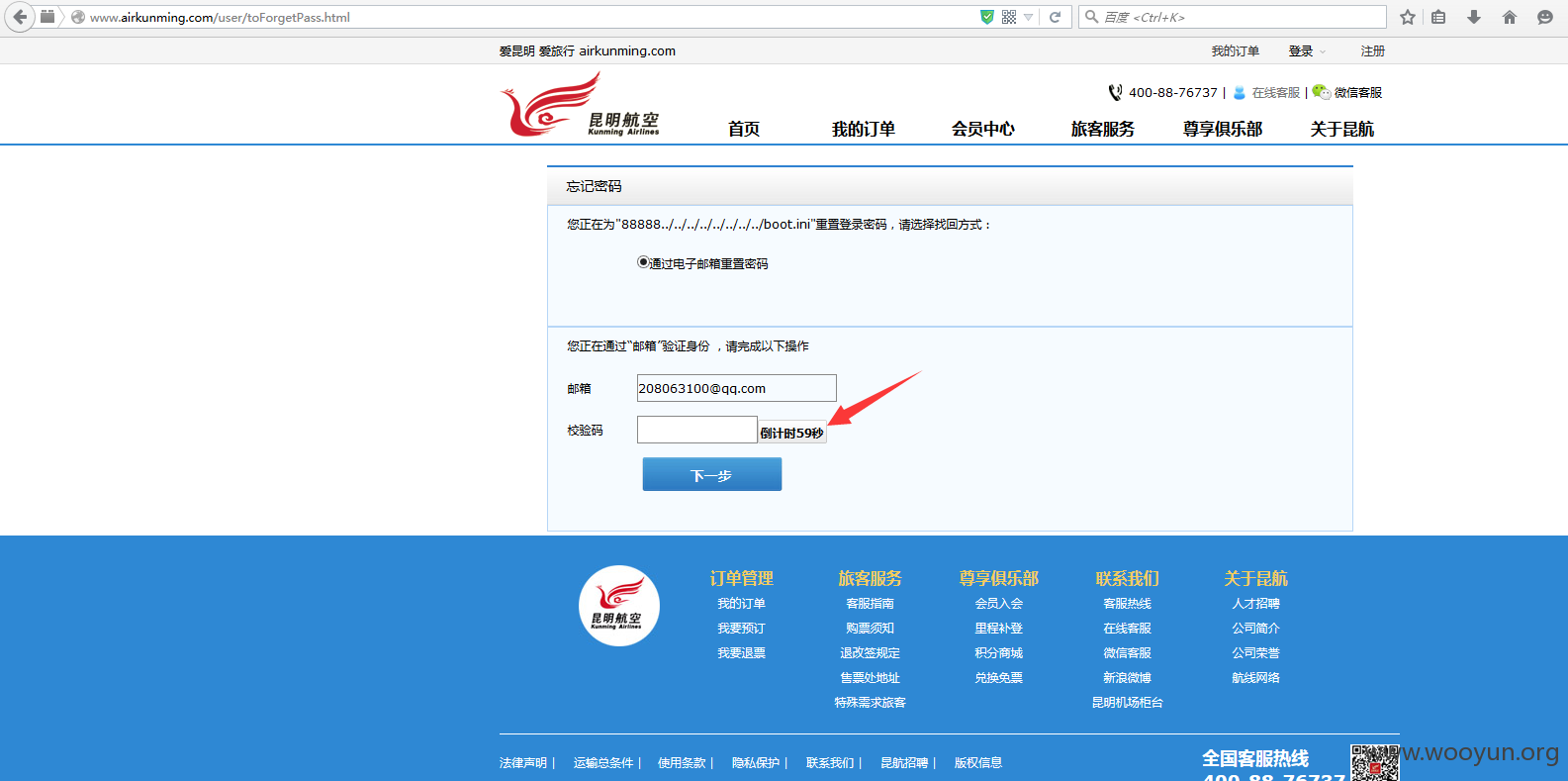

3.由于验证码有效时间仅有60秒,需要提前就抓好包,放入burpsuite等待爆破

爆破vCode参数,4位数

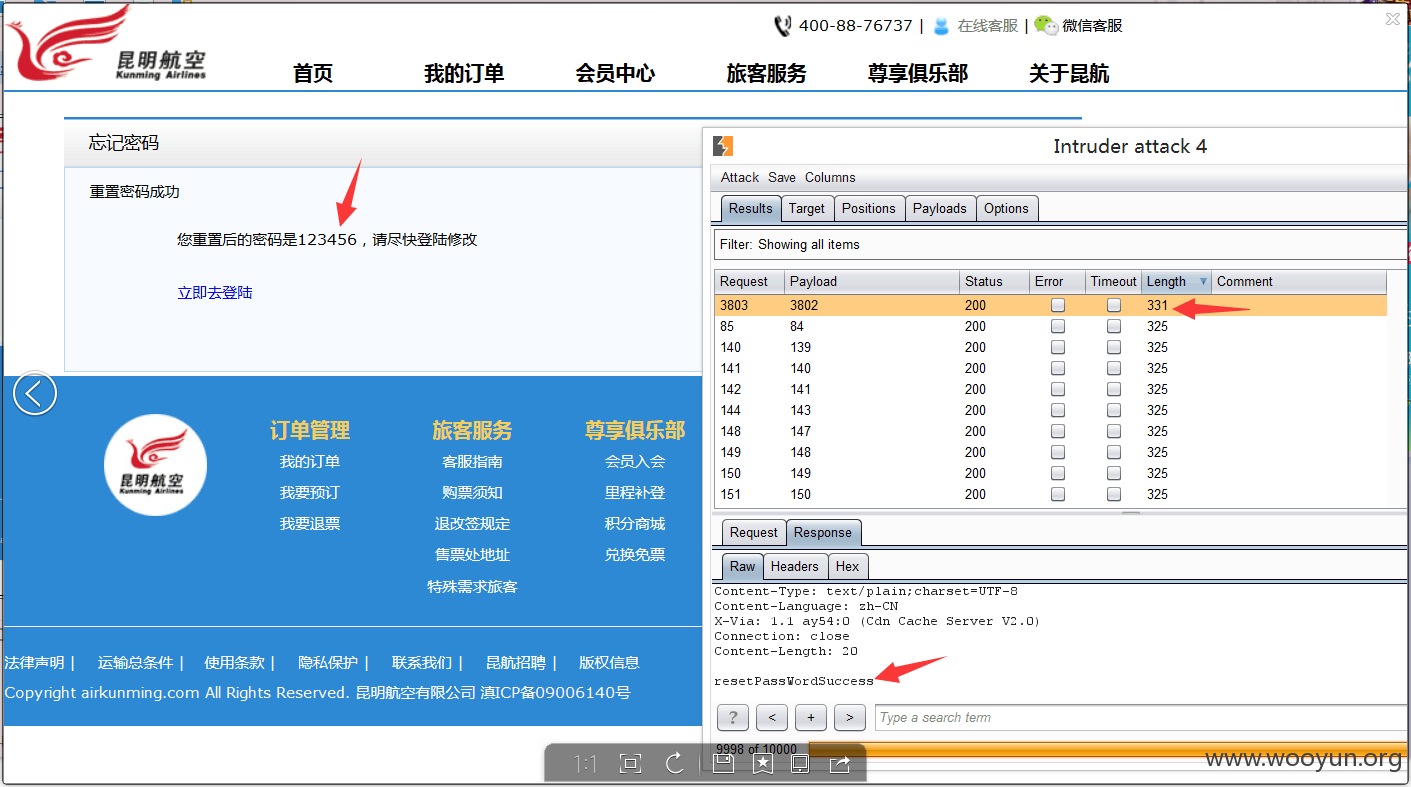

4.burpsuite线程开大点,大概10几秒就能完成4位数的爆破

5.如上图所示已经爆破成功,密码变为初始的123456,进入用户

漏洞证明:

已证明

修复方案:

1.置验证码尝试次数

2.加大验证码位数

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-10-08 10:31

厂商回复:

感谢关注

最新状态:

暂无