漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143603

漏洞标题:柱柱签收各种信息大泄露(服务器密码、域名管理、各种账号)

相关厂商:柱柱签收

漏洞作者: 路人甲

提交时间:2015-09-26 16:27

修复时间:2015-11-10 16:28

公开时间:2015-11-10 16:28

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

公司有多个网址www.zhuzhu56.com、www.zhuzhuqs.com、www.zzvan.com。

又是Github信息泄露:https://github.com/zhuzhu56/zzqs-testing/blob/dacb6318d64700b75964e4458046136093bd0246/%E8%B4%A6%E5%8F%B7.txt,上层目录也有很多敏感信息的。

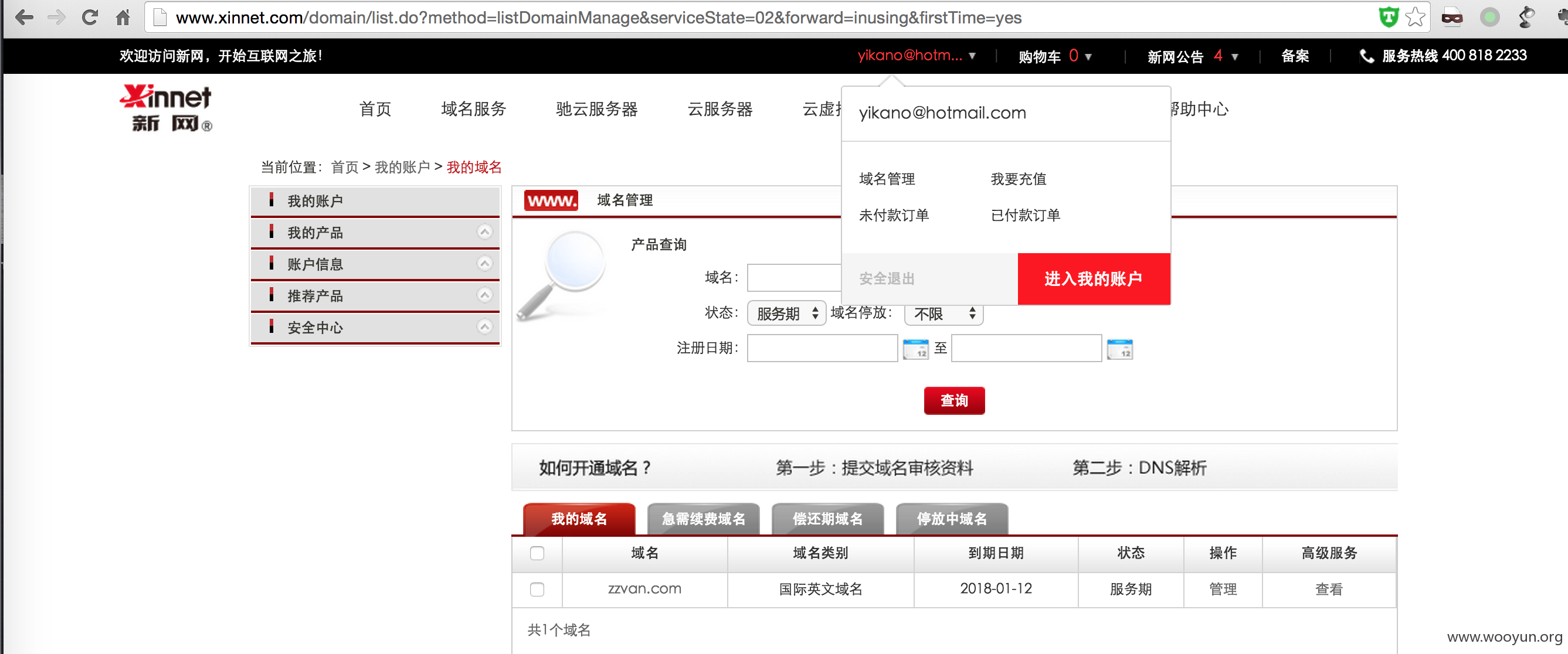

先看一下域名管理:

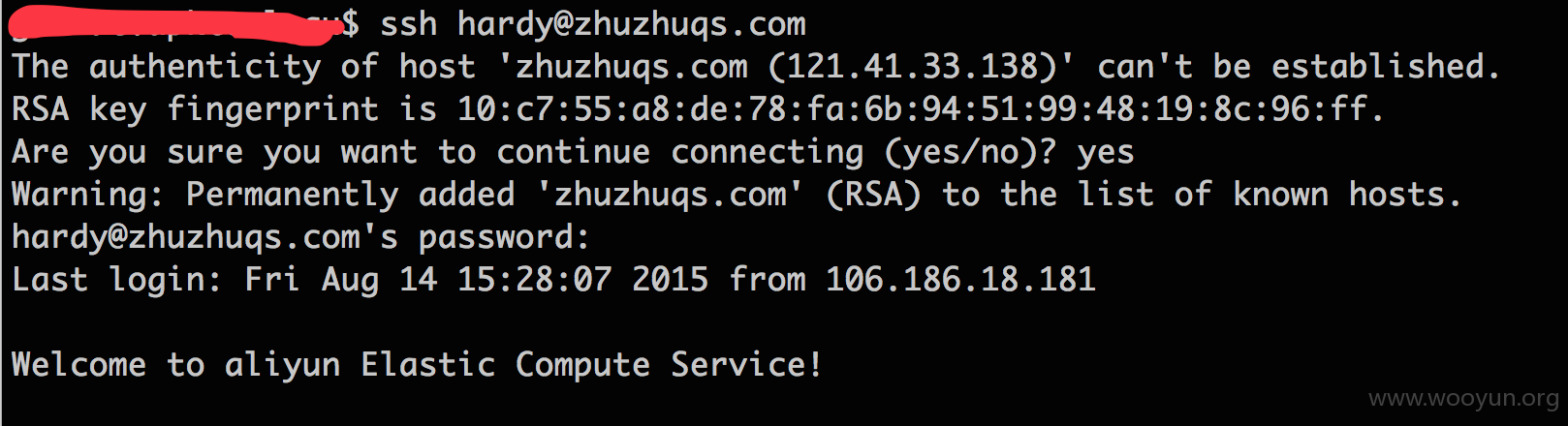

登录一台生产服务器:

开发环境机器、Apple Id等都是可以登录的,根据泄露出来的密码规则,可以继续去深入渗透,主要是以测试为目的,就不深入了。请厂商注意吧,这种泄露真是很致命的。

漏洞证明:

修复方案:

这种敏感信息就不要上传了吧。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)