漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141483

漏洞标题:东方基金系统存高危漏洞可涉及大量用户资金安全

相关厂商:东方基金管理有限责任公司

漏洞作者: 路人甲

提交时间:2015-09-16 10:06

修复时间:2015-10-31 10:34

公开时间:2015-10-31 10:34

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-16: 细节已通知厂商并且等待厂商处理中

2015-09-16: 厂商已经确认,细节仅向厂商公开

2015-09-26: 细节向核心白帽子及相关领域专家公开

2015-10-06: 细节向普通白帽子公开

2015-10-16: 细节向实习白帽子公开

2015-10-31: 细节向公众公开

简要描述:

姓名+身份证+住址+手机号+银行卡号+开户行+基金账号+交易账号+6位基金密码+邮箱+资金交易记录

===我能大概知道你的银行卡取款密码 我也知道你家大概多少钱

详细说明:

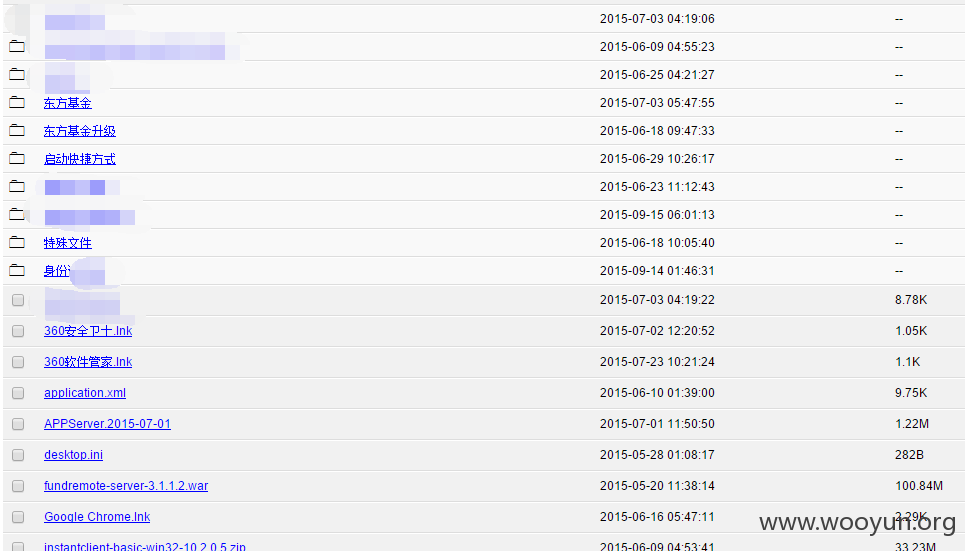

1. 某业务系统

2. getshell

3. 信息收集

获取管理员账号:

验证下 一枚微信的测试系统

得到一份相关银联支付的接口信息

由于比较敏感 所以mask

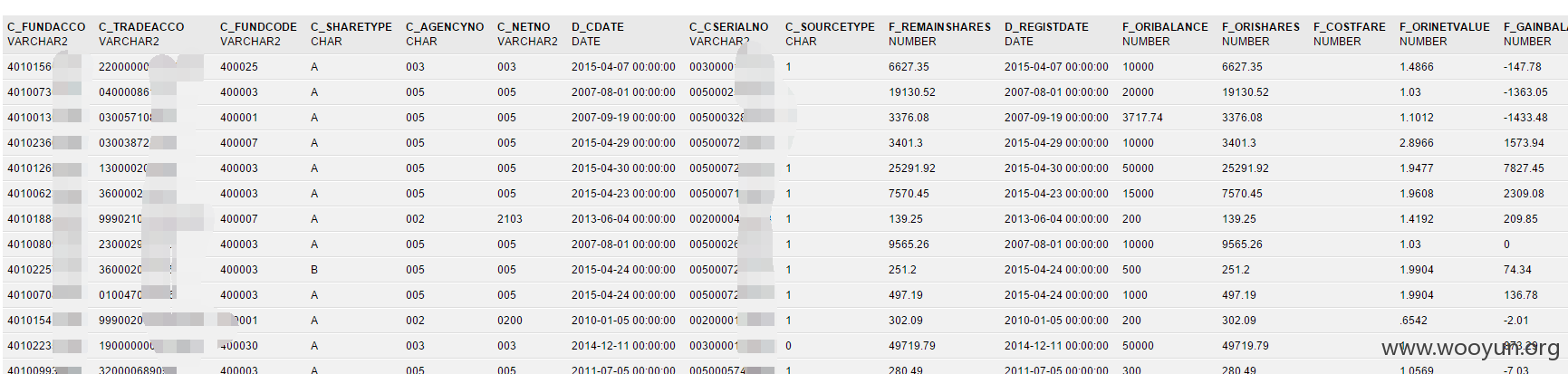

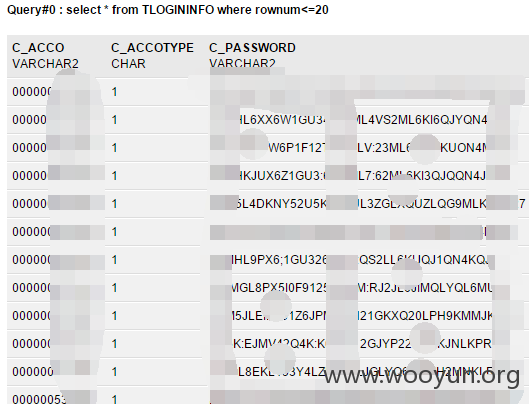

再接着从日志数据表中能够获取到用户的 基金账号+交易账号+身份证+姓名+交易密码+住址+银行卡号+开户行

可从用户所设置的密码 可套取出相关银行卡的取款密码

所以再次mask

我不是骗你啊...骗人是小狗

换个姿势mask一下

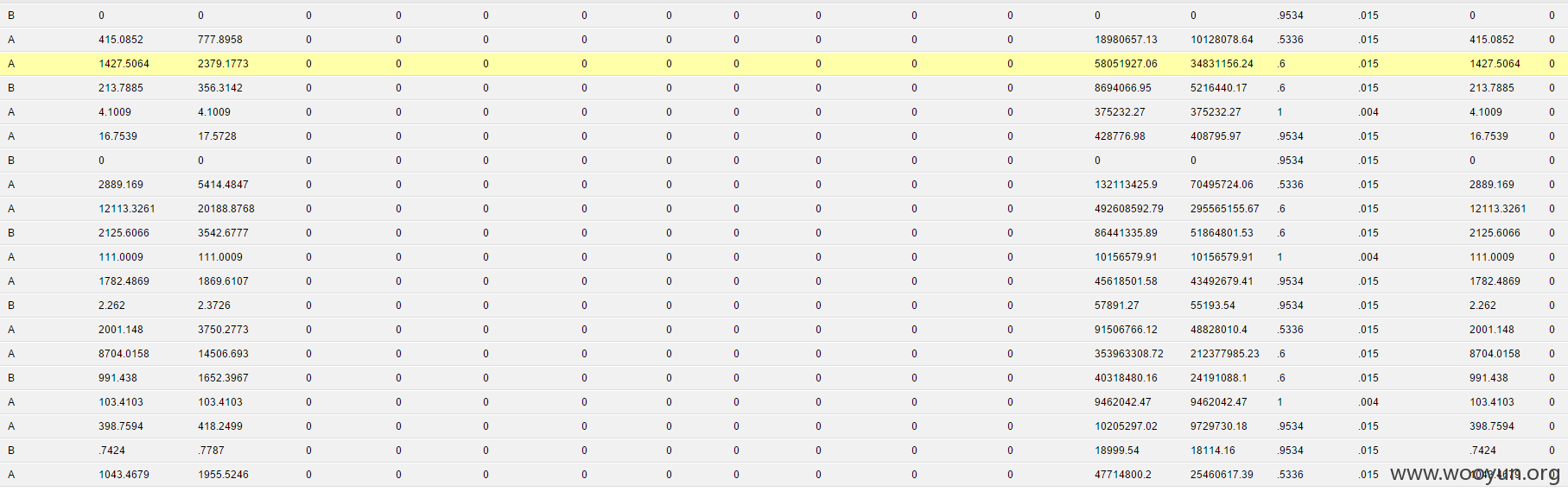

交易记录 基金账号+交易账号+金额

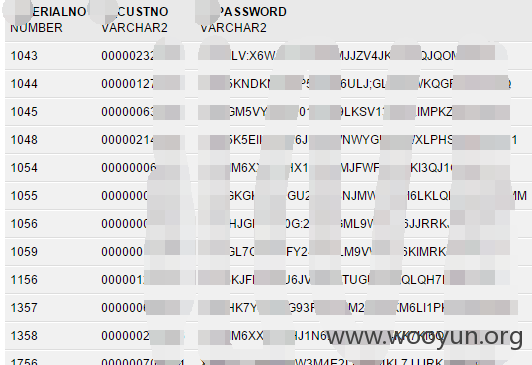

交易密码

数字就是金钱

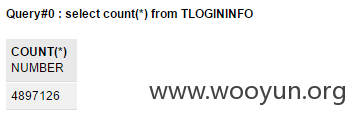

489W份 基金账号+密码信息

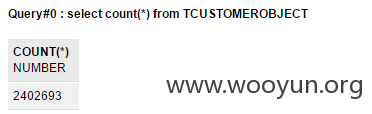

240W 用户信息...不用藏了 我知道你家住哪

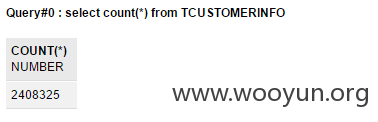

再接着另外240W 用户信息

69W 代销客户 姓名+身份证+基金账号+明文密码+住址

所以mask一下

此处科普一下代销客户:通过代销机构开户(如银行/证券公司等)

358W 开户申请信息 其中姓名+身份证+住址

所以mask一下

以上信息足够证明 真正的危害了吧?

如果还不够 还有好几百万的手机号码/邮件地址记录 营销机构最爱这些了

内网也就不再深入 以上所有截图只为证明漏洞危害使用,无窃取或破坏任何业务系统

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-09-16 10:32

厂商回复:

感谢白帽子。

最新状态:

2015-09-16:已处理