漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0139937

漏洞标题:蚂蚁短租敏感信息泄露#2

相关厂商:mayi.com

漏洞作者: 清清侠

提交时间:2015-09-09 14:27

修复时间:2015-10-29 09:56

公开时间:2015-10-29 09:56

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-09: 细节已通知厂商并且等待厂商处理中

2015-09-14: 厂商已经确认,细节仅向厂商公开

2015-09-24: 细节向核心白帽子及相关领域专家公开

2015-10-04: 细节向普通白帽子公开

2015-10-14: 细节向实习白帽子公开

2015-10-29: 细节向公众公开

简要描述:

敏感信息泄露第二发。

蚂蚁短租是赶集网旗下本地生活化的一个拥有独立域名的特色短租房的网站。审核大大们不要扣我rank呀。。。

详细说明:

第一处泄露:

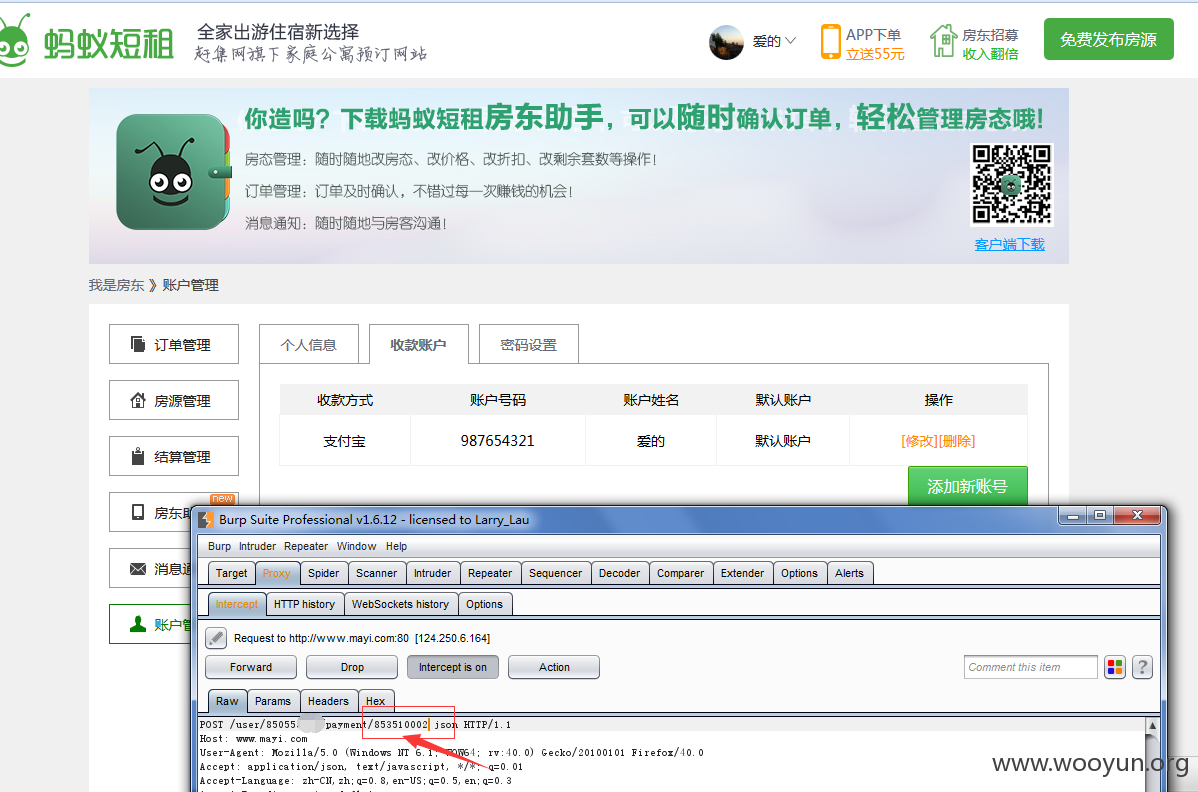

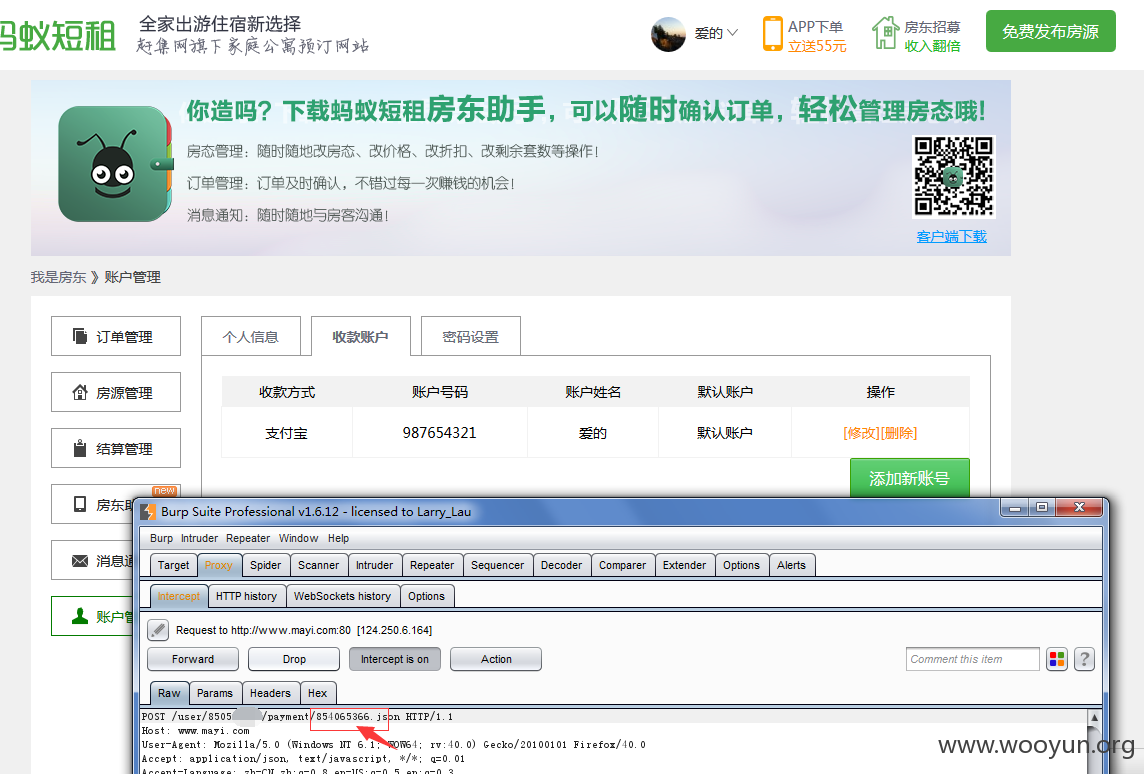

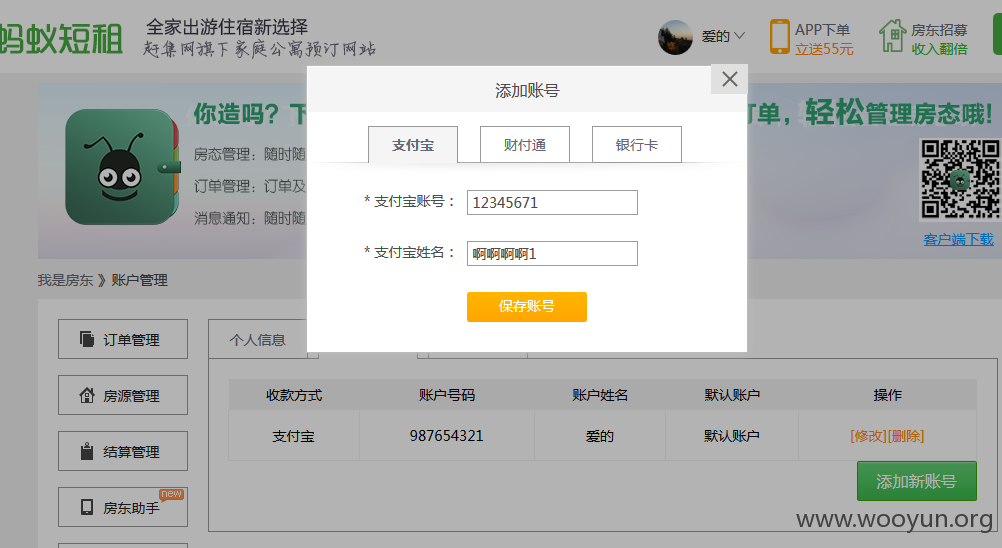

先用第一个账号登陆,并进入我是房东->账户管理->收款账户,点击修改或删除,截包可得到该条信息的json id

登录第二个账号,同样得到一条json id

将第二个账号的json id换成第一个账号的id即可绕过权限进行访问敏感数据

第二处泄露:

之前发过

不便于浏览信息,虽然都是聊天信息泄露,但是是2个不同的地方。

我自己账号的聊天信息只有1条。

将talkId最后一位8改为9

就泄露了他人聊天信息。

事实证明,这个talkId是顺序遍历的。。

漏洞证明:

如详细。

修复方案:

像其他验证一样,将talkId与用户id绑定验证。

版权声明:转载请注明来源 清清侠@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-09-14 09:55

厂商回复:

感谢白帽子清清侠对系统安全进行的检查!

最新状态:

暂无