漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138814

漏洞标题:青岛某银行因APP设计不当导致办公系统和内网邮箱沦陷

相关厂商:qrcb.com.cn

漏洞作者: 高小厨

提交时间:2015-09-05 17:53

修复时间:2015-10-22 18:40

公开时间:2015-10-22 18:40

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-05: 细节已通知厂商并且等待厂商处理中

2015-09-07: 厂商已经确认,细节仅向厂商公开

2015-09-17: 细节向核心白帽子及相关领域专家公开

2015-09-27: 细节向普通白帽子公开

2015-10-07: 细节向实习白帽子公开

2015-10-22: 细节向公众公开

简要描述:

庆祝中国人民抗日战争胜利70周年

▄︻┻═┳一安倍童鞋

网络安全同样重要,务必重视

详细说明:

1、手欠网上搜索了一下“办公平台”,看到了名为“移动办公平台”的APP,实际上是青岛农商银行的OA客户端

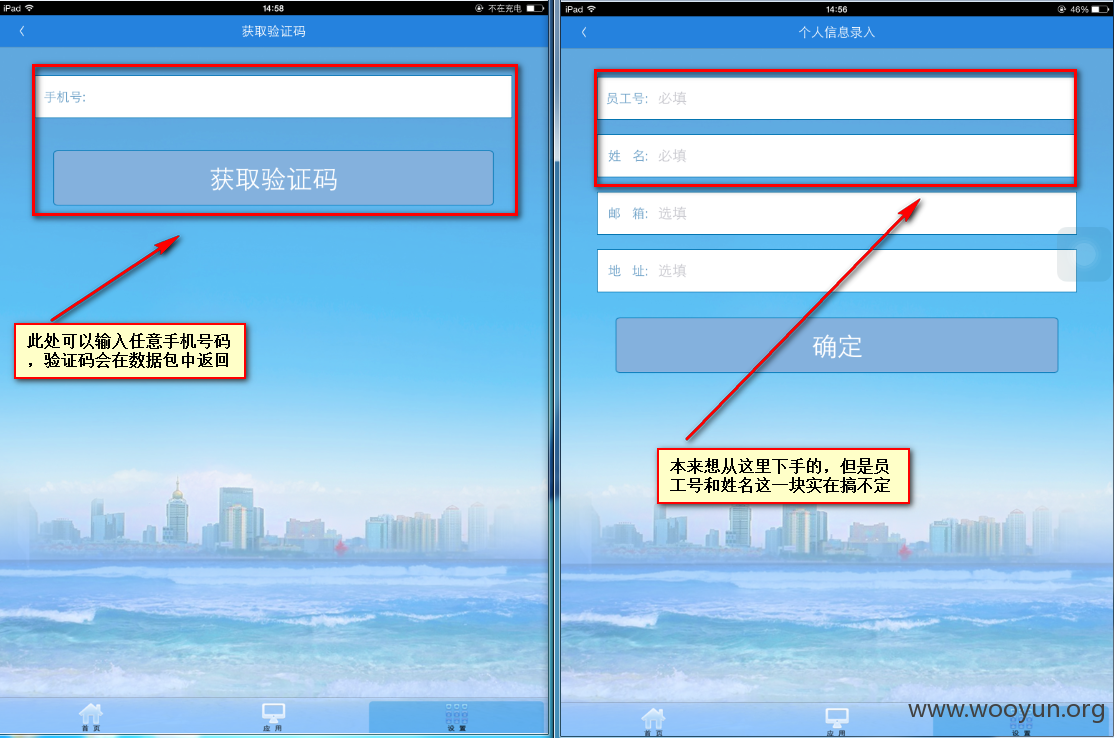

2、失败的方法1:看到了可以注册用户,于是就尝试注册,手机号码随意输入,但是到个人信息上犯了难,员工号和姓名木有啊,于是百度查了一下图片。。。工牌太小,看不清姓名和工号

3、失败的方法2:那我尝试一下若密码把,姓名top500,然后密码123456,果然登不上?再换规则?别想了,有10次错误的限制

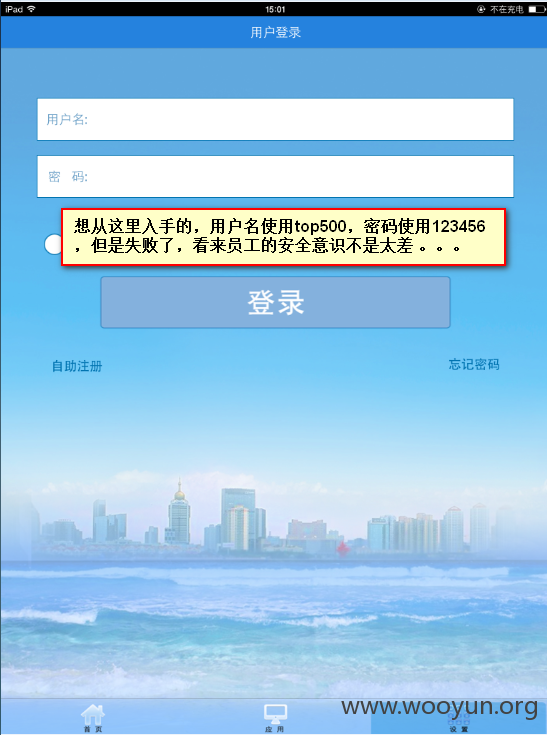

4、于是陷入了困境,突然看到有重置密码的功能,于是尝试一下,发现有了突破口,最起码能找到已经注册过的用户名把,手握top500

5、发现有些用户名居然真的存在,尽管手机号码不匹配。

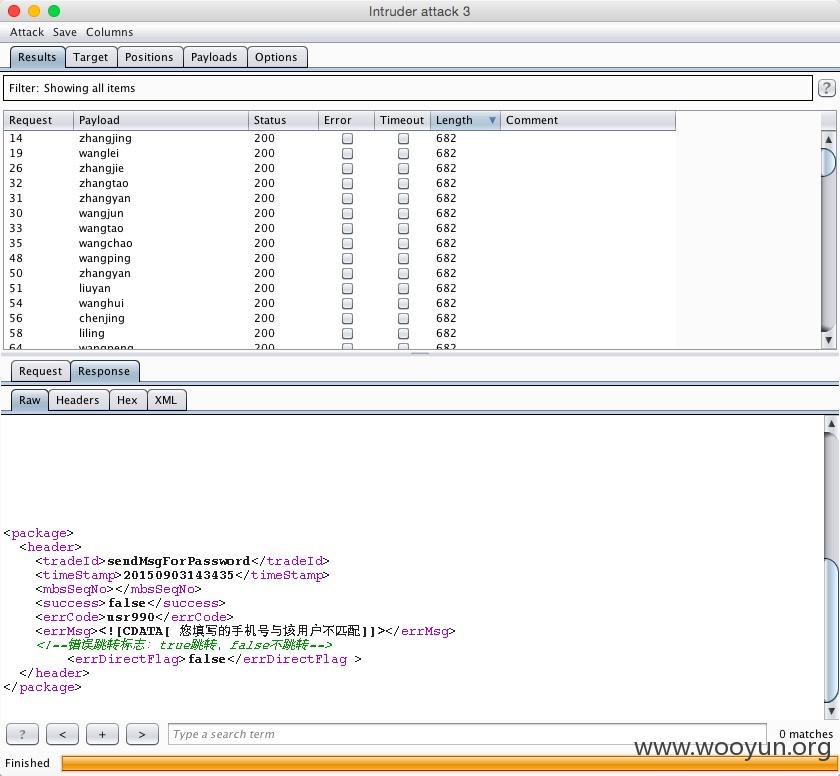

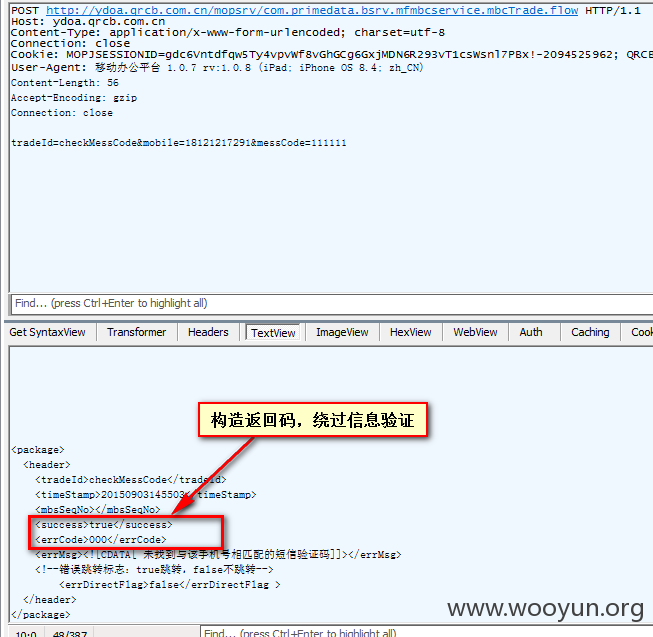

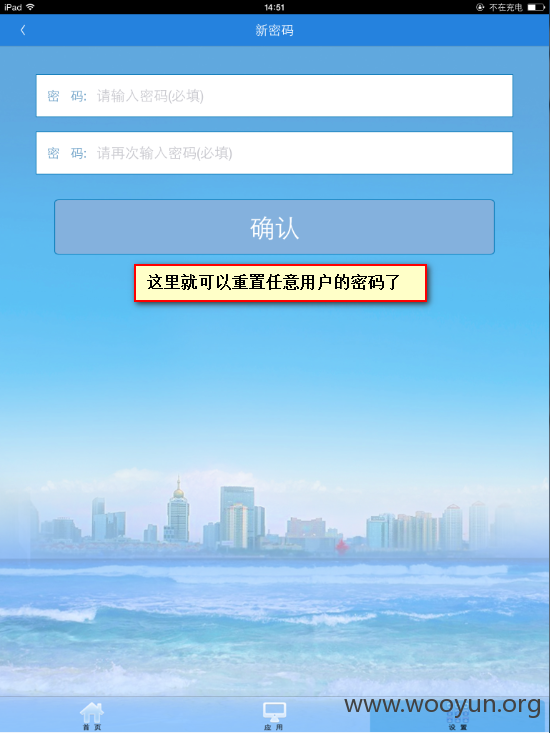

6、后来发现,原来一切都是可以被绕过的,于是构造了一下返回数据包,此方法绕过了两道验证

7、最后可以重置且可登陆任意密码了

漏洞证明:

修复方案:

换个OA验证不严,内网邮箱和OA不要绑定

版权声明:转载请注明来源 高小厨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-09-07 18:39

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向银行业信息化主管部门通报,由其后续协调网站管理单位处置.

最新状态:

暂无