漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137078

漏洞标题:广东省某市环保局某监控平台系列漏洞已SHELL

相关厂商:广东省某市环保局

漏洞作者: an0nym0u5

提交时间:2015-08-26 16:53

修复时间:2015-10-11 17:22

公开时间:2015-10-11 17:22

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-26: 细节已通知厂商并且等待厂商处理中

2015-08-27: 厂商已经确认,细节仅向厂商公开

2015-09-06: 细节向核心白帽子及相关领域专家公开

2015-09-16: 细节向普通白帽子公开

2015-09-26: 细节向实习白帽子公开

2015-10-11: 细节向公众公开

简要描述:

bufu~

详细说明:

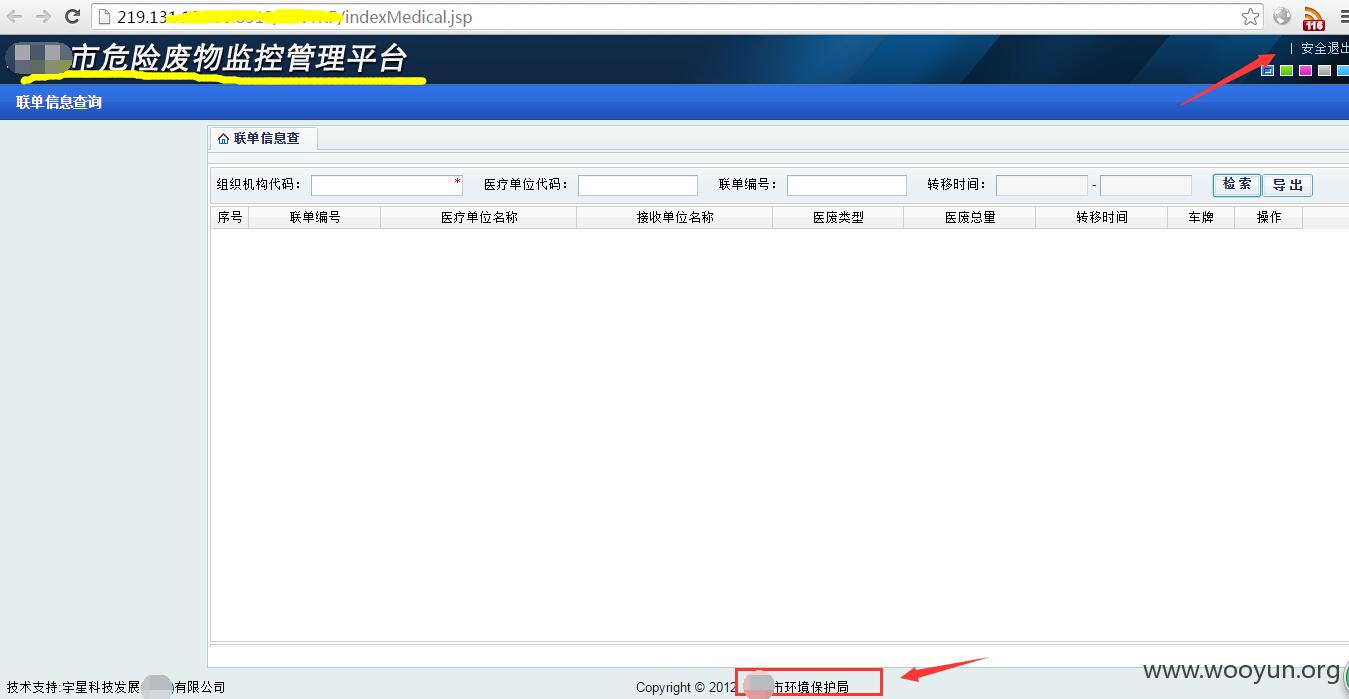

广东省珠海市危险废物监控管理平台一系列漏洞,已get shell。请看详细。

存在的漏洞:

访问如下URL:

可直接进入后台。

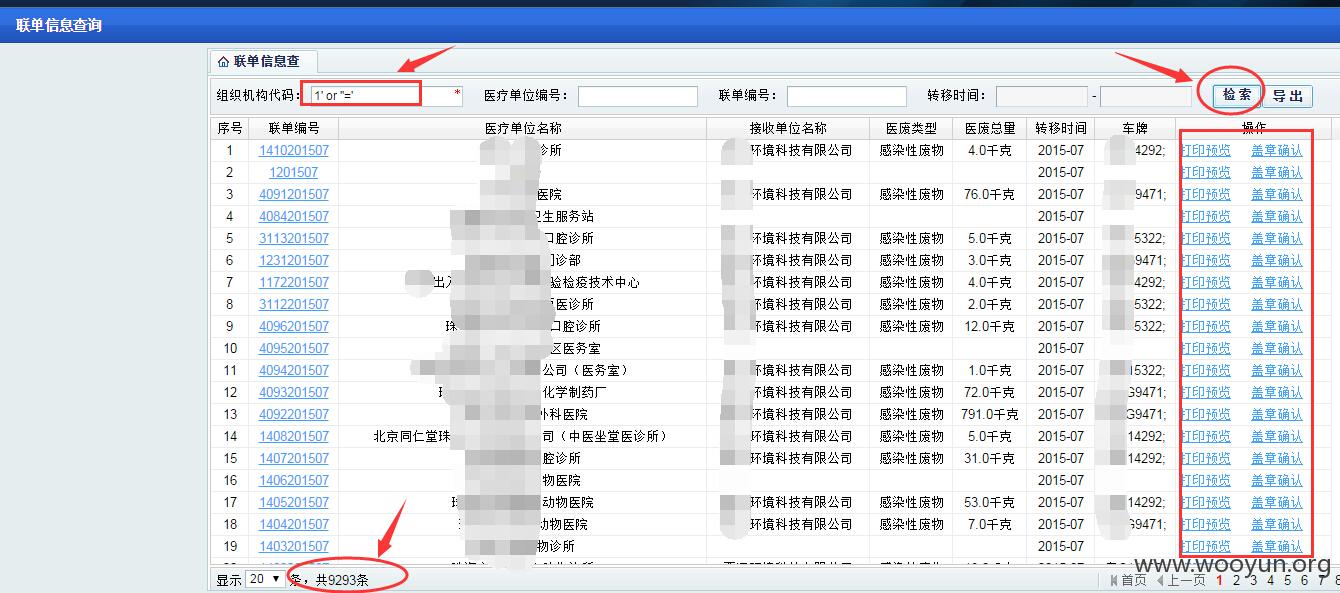

例如在“组织机构代码”处输入

会显示所有结果:

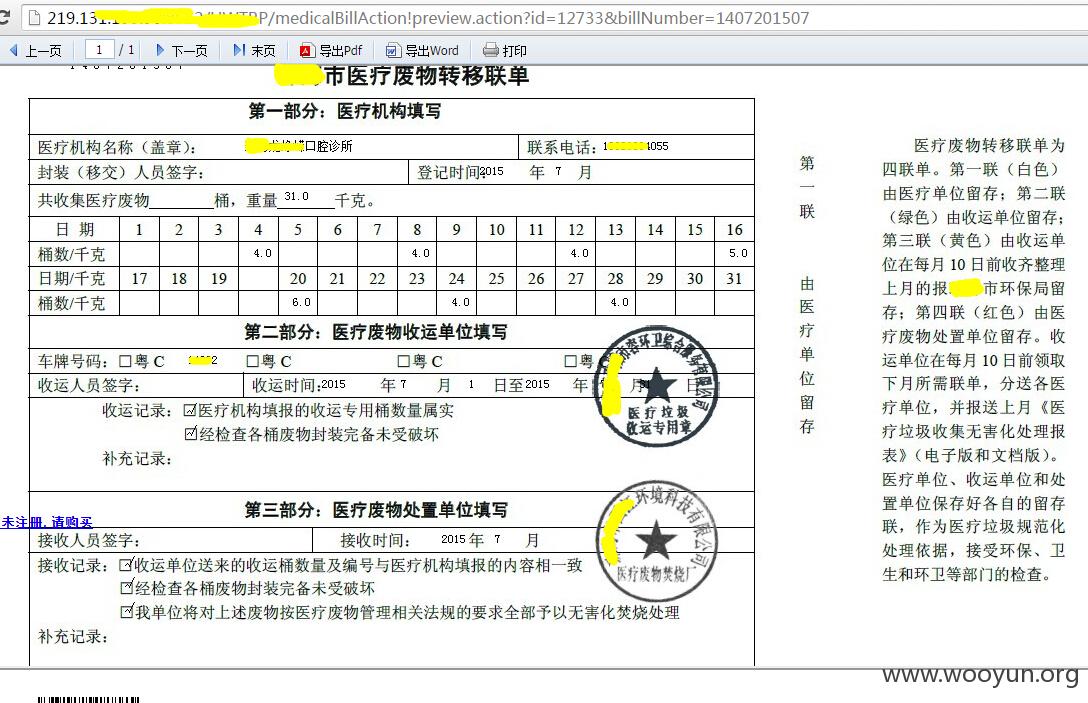

访问如下:

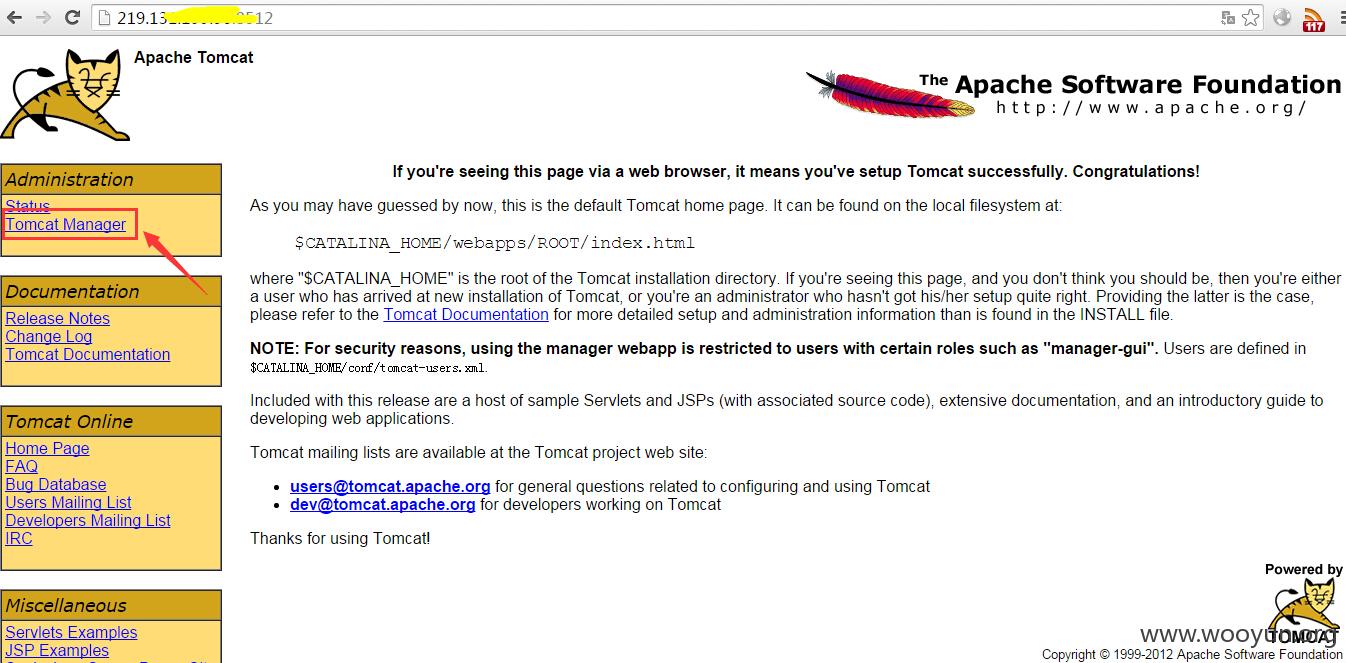

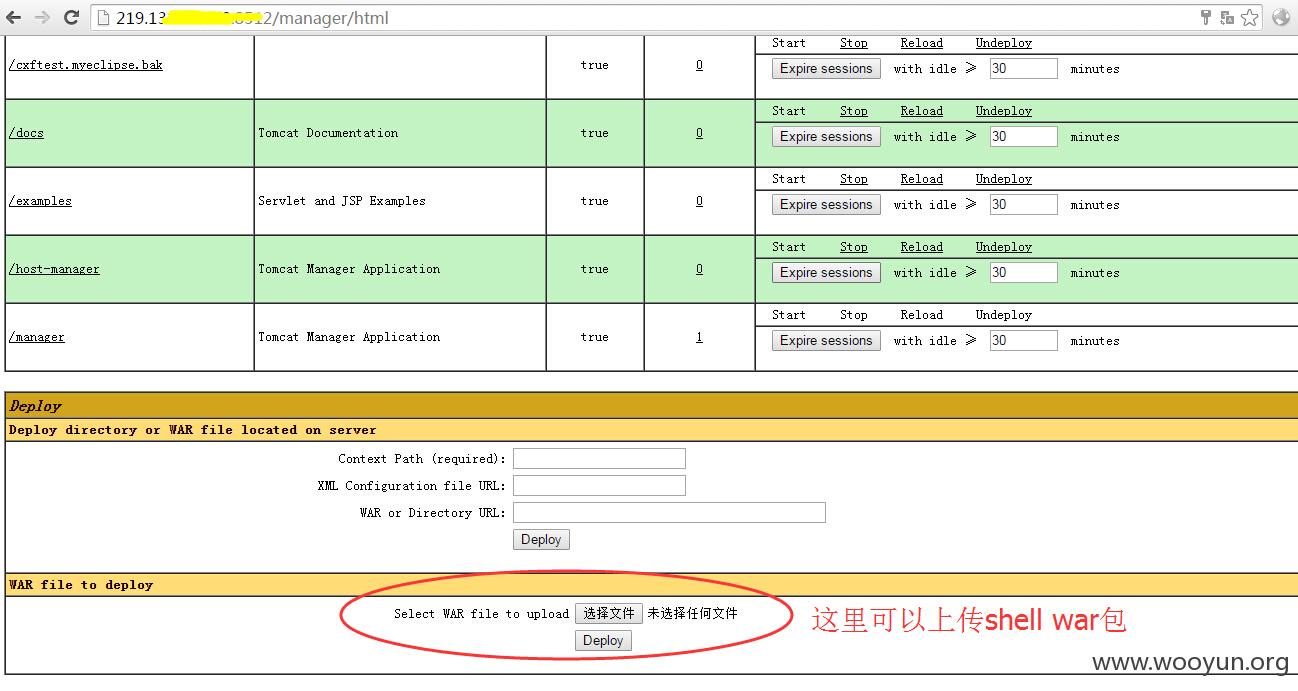

来到了tomcat后台管理界面:

点击Tomcat Manager:

成功登入:

已经shell,shell地址:

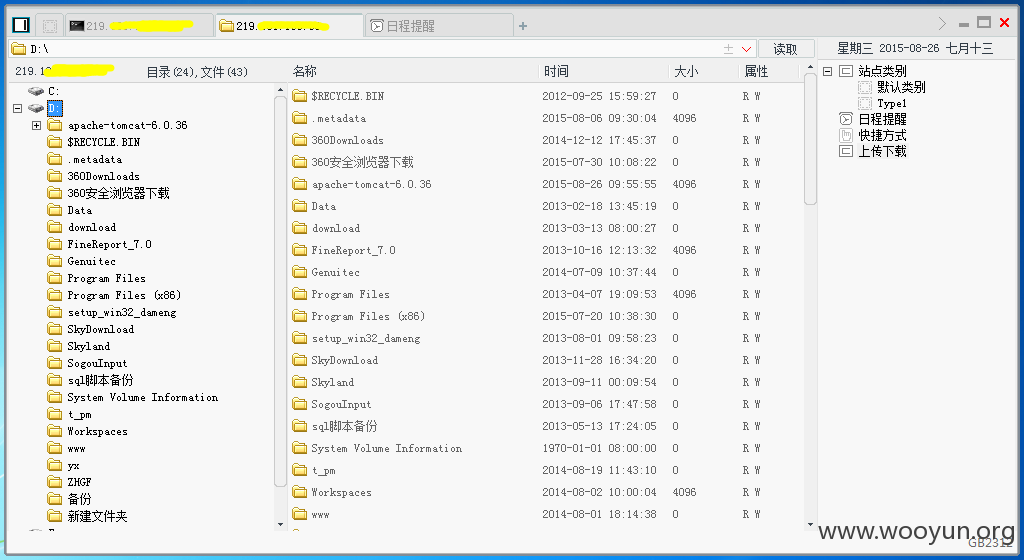

菜刀连接之,看图:

漏洞证明:

已证明。

修复方案:

设置权限+拒绝目录遍历+特殊字符过滤+更改弱口令+删除shell

版权声明:转载请注明来源 an0nym0u5@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-08-27 17:20

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:12

正在联系相关网站管理单位处置。

最新状态:

暂无