漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135468

漏洞标题:酒店安全之格林豪泰酒店管理集团所有内部员工密码修改进而实现多个内部站点进入

相关厂商:格林豪泰酒店管理集团

漏洞作者: harbour_bin

提交时间:2015-08-20 09:41

修复时间:2015-10-06 23:08

公开时间:2015-10-06 23:08

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-20: 细节已通知厂商并且等待厂商处理中

2015-08-22: 厂商已经确认,细节仅向厂商公开

2015-09-01: 细节向核心白帽子及相关领域专家公开

2015-09-11: 细节向普通白帽子公开

2015-09-21: 细节向实习白帽子公开

2015-10-06: 细节向公众公开

简要描述:

酒店安全之格林豪泰酒店管理集团所有内部员工密码修改, 进而实现多个内部站点进入

PS:个人感觉, 危害比较大.

详细说明:

前两天挖了格林豪泰酒店管理集团几个洞, 今天晚上无聊看看修复情况, 然后就坑了

1、漏洞 WooYun: 酒店安全之格林豪泰酒店管理集团内部系统GetShell , 厂商修改了121846的密码, 然后删除了木马. 然而并没有什么用. 漏洞 WooYun: 酒店安全之格林豪泰酒店管理集团多个漏洞打包提交 中提到100多个帐号存在问题, 在贴出来的帐号中随便找两个121956和121913,登录成功,好吧!

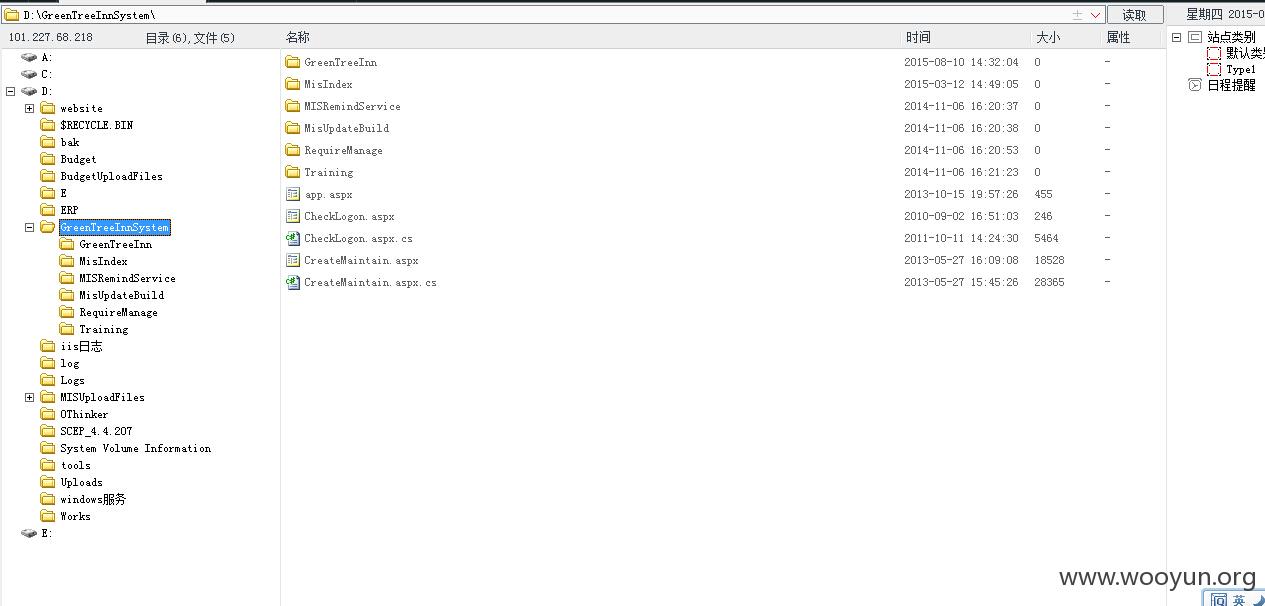

2、在上回的位置http://mis.998.com:8065/Construct_Detail_New.aspx?projectid=17再次上传木马http://mis.998.com:8065/upfiles/635756074685719847wooyun.aspx, 成功进入系统.

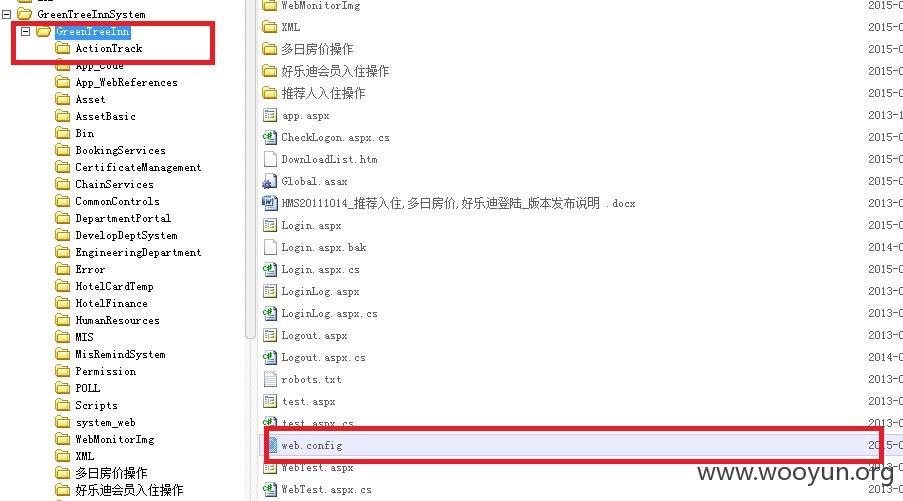

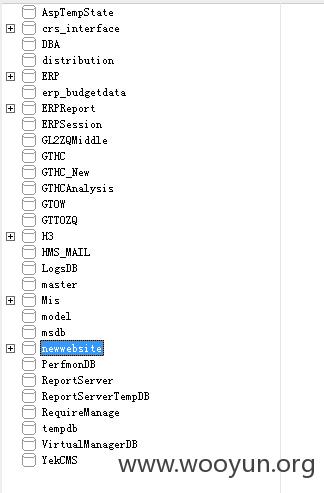

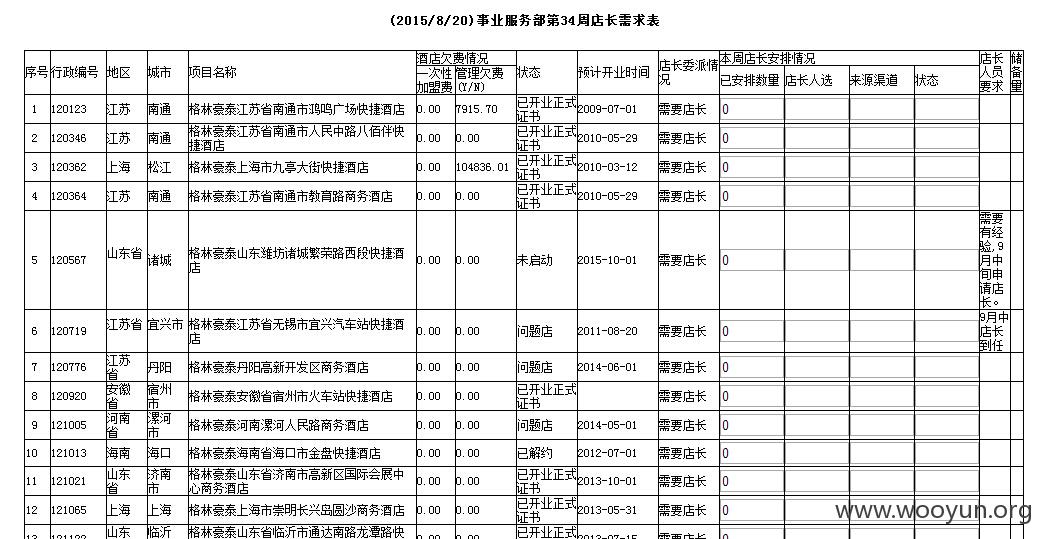

3、找到Web.config,登录数据库, 大量内部数据泄漏

列出的6个数据库就有上百张表, 不在深入了, 危害已经很大了

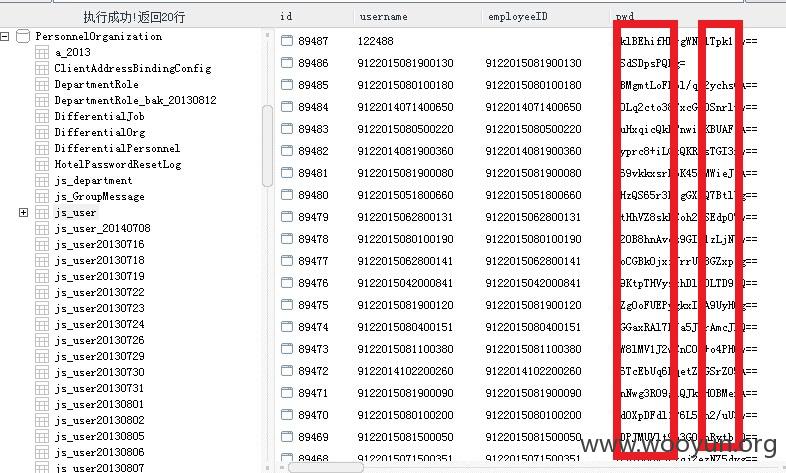

4、潜意识感觉应该能找回内部员工的用户名, 密码. 花费了一点时间, 找到了

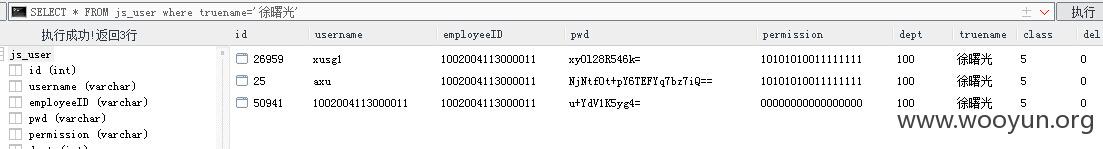

该数据库位于10.2.100.211, 数据库用户名和密码就不贴出来了, 上图证明找到数据

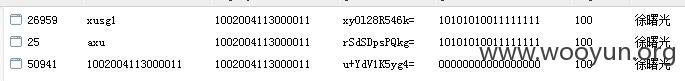

5、发现密码被加密了, 解密不来, 怎么办? 找了一下121913的密码是rSdSDpsPQkg=,我知道它的明文是121913. 所以执行SQL语句

, 从而密码被修改. PS: 这个算不算新的思路

6、应该是所有帐号都可修改, 这里只取少量帐号测试, 测试后已经改回原来密码, 请放心.

测试帐号1:CEO徐曙光(内部员工的所有信息在oa系统中被泄漏)

用户名:axu 密码:121913(测试号密码已经被改回)

7、进入多个系统

服务部平台下IT服务平台

服务部平台酒店项目综合信息平台

客服部平台预定客服

市场部

电商渠道

新业务平台

所有酒店通讯录

PS:不再一一列出了,危害很大, 还有很多系统, 似乎也是用这个数据库的密码进行登录的, 这方面厂商应该比较了解

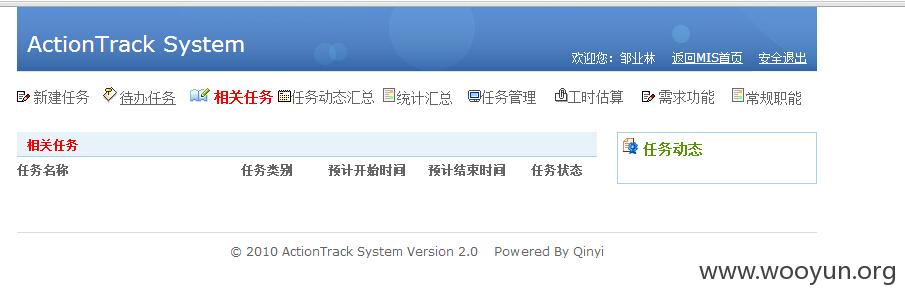

7、发现CEO进不了IT平台, 好吧,你们牛==||

找一个IT员工 邹业林, 用上面的办法进入测试一下, 上图

权限不够, 可查找帐号, 修改帐号, 然后再深入.

到此为止吧, 危害应该是够了

漏洞证明:

已证明!

PS:危害不够, 可以补充!

修复方案:

1、整治帐号体系不严的问题, 如果需要, 可免费提供测试得到的100多个帐号

2、在服务器端对上传文件进行验证, 并删除服务器脚本文件

3、你们更专业!安全意识真的很重要(友情提醒)

PS:厂商多给点rank值吧!

2:30了, 睡觉了...

版权声明:转载请注明来源 harbour_bin@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-08-22 23:07

厂商回复:

感谢对格林的关注,刷rank可耻,谢谢

最新状态:

暂无