漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132943

漏洞标题:一次对湖南卫视的安全检测(实习生数据&已接入金鹰网涉及大量内部系统\RTX等)

相关厂商:湖南卫视

漏洞作者: 路人甲

提交时间:2015-08-10 12:18

修复时间:2015-09-26 16:08

公开时间:2015-09-26 16:08

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-10: 细节已通知厂商并且等待厂商处理中

2015-08-12: 厂商已经确认,细节仅向厂商公开

2015-08-22: 细节向核心白帽子及相关领域专家公开

2015-09-01: 细节向普通白帽子公开

2015-09-11: 细节向实习白帽子公开

2015-09-26: 细节向公众公开

简要描述:

觉得不错就赞一下.(好多实习妹纸)

详细说明:

oa系统 http://222.240.176.22/

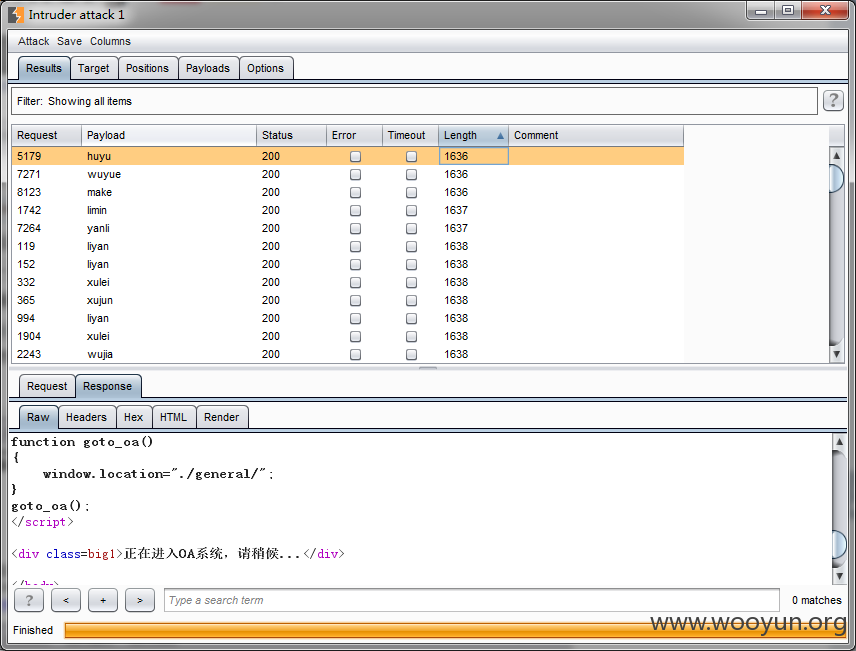

爆破

就不细看了.

在百度找的线索.

然而发现是phpcms搭建的

http://222.240.176.21/index.php?m=member&c=index&a=login

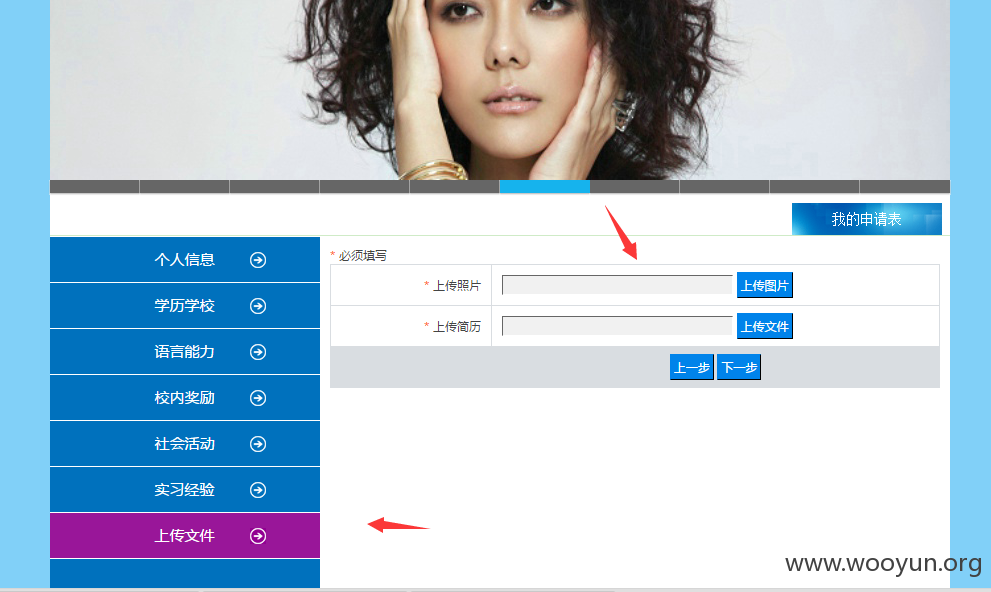

于是注册了账号

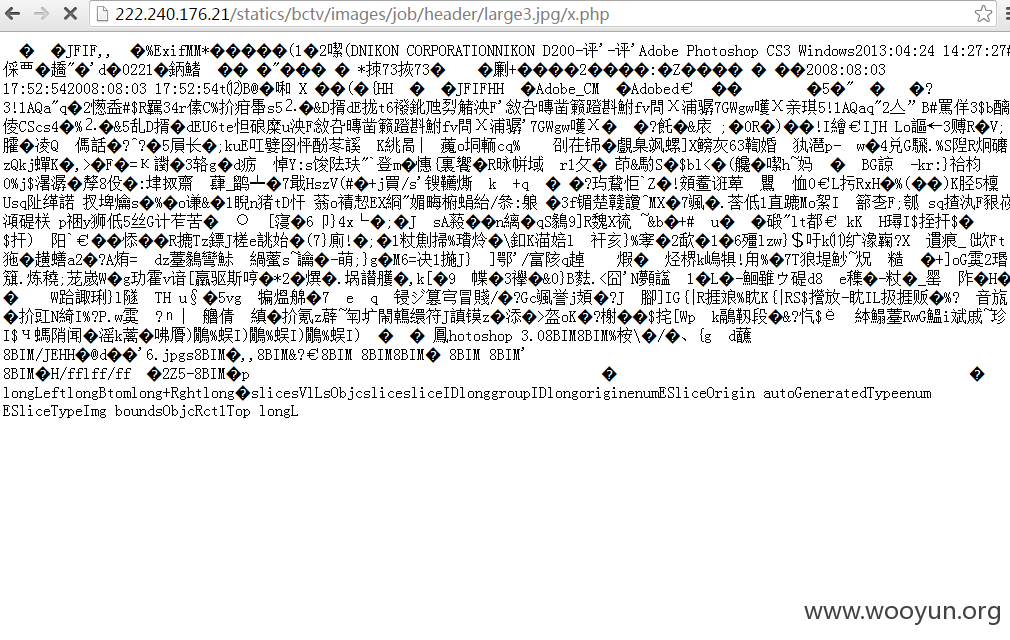

在测试的过程中发现有解析漏洞.

然后就找到了上传点

上传了图片马

于是乎得到了一个shell

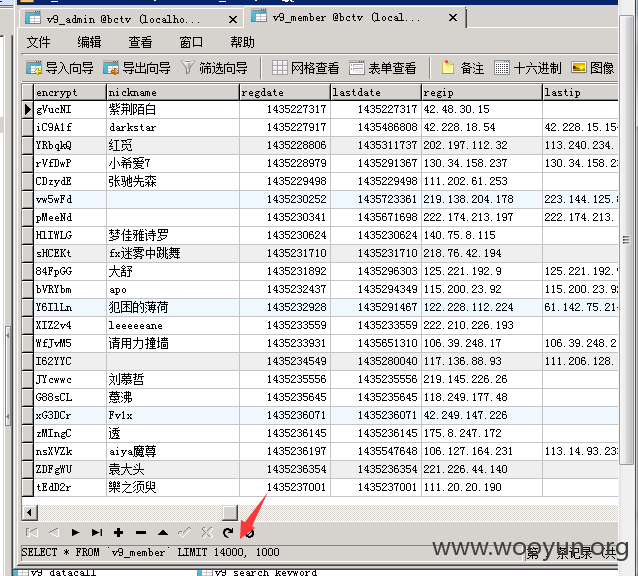

毕竟是实习申请就会有很多妹纸提交申请咯.

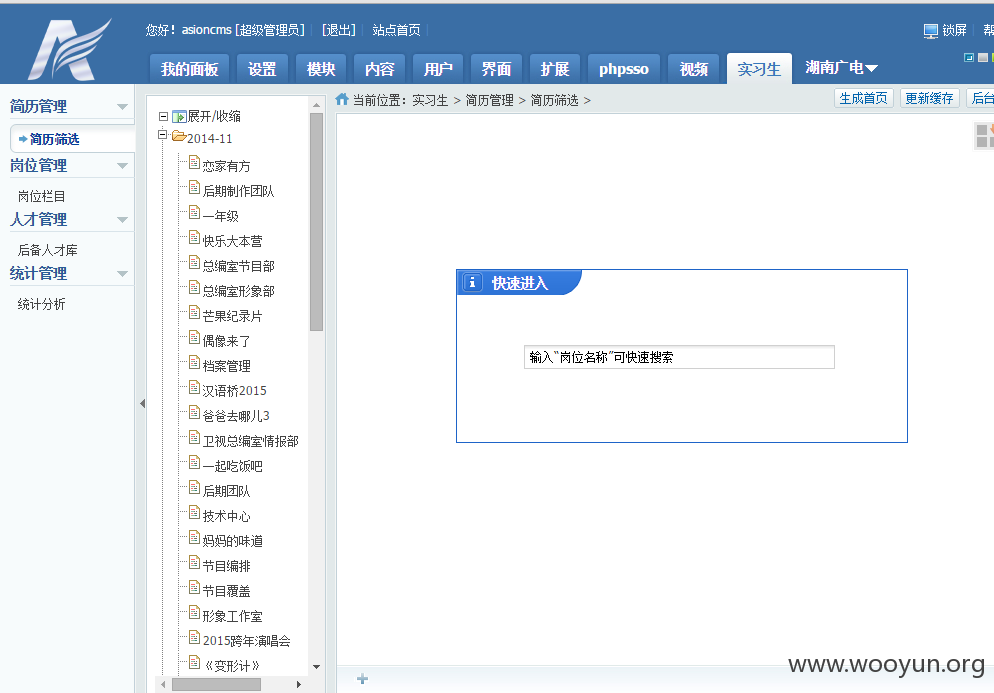

然后就修改了管理员的密码

进入了后台

再来个帅哥

14000个美女帅哥的信息啊.

该有的都有了.

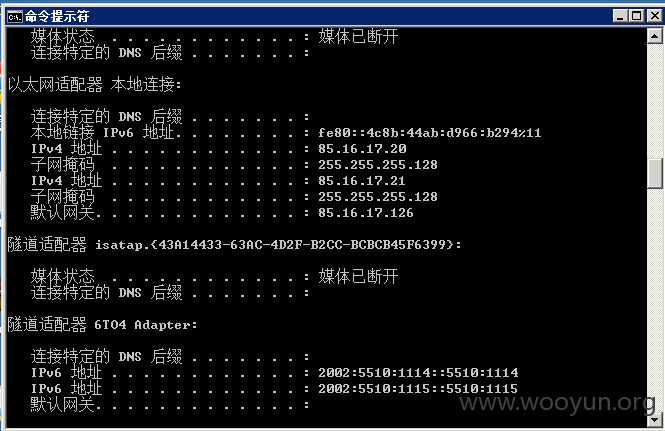

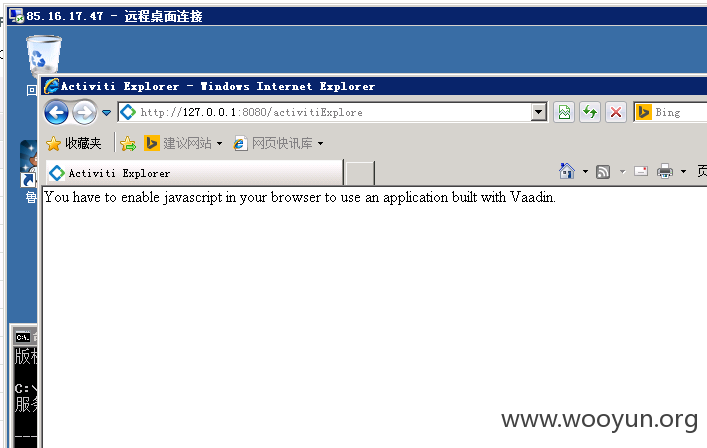

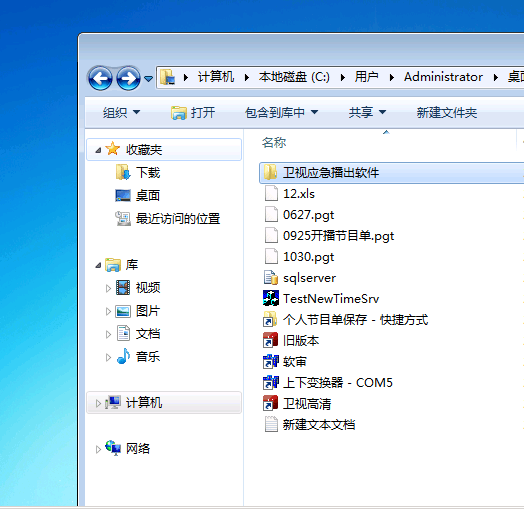

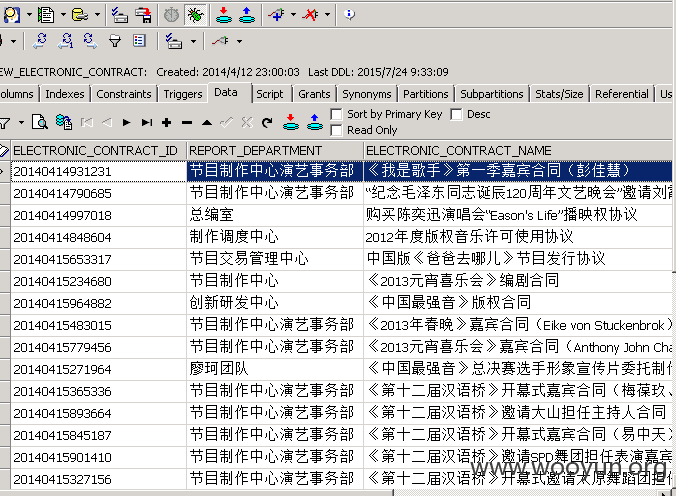

然后进入内网

这内网段搞得跟公网ip一样.

然后扫了一下同段的ip

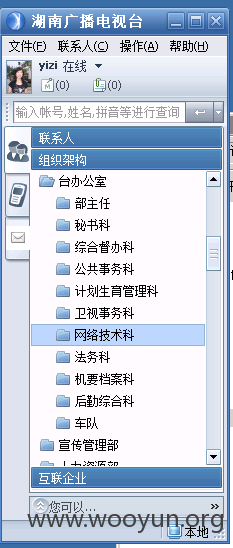

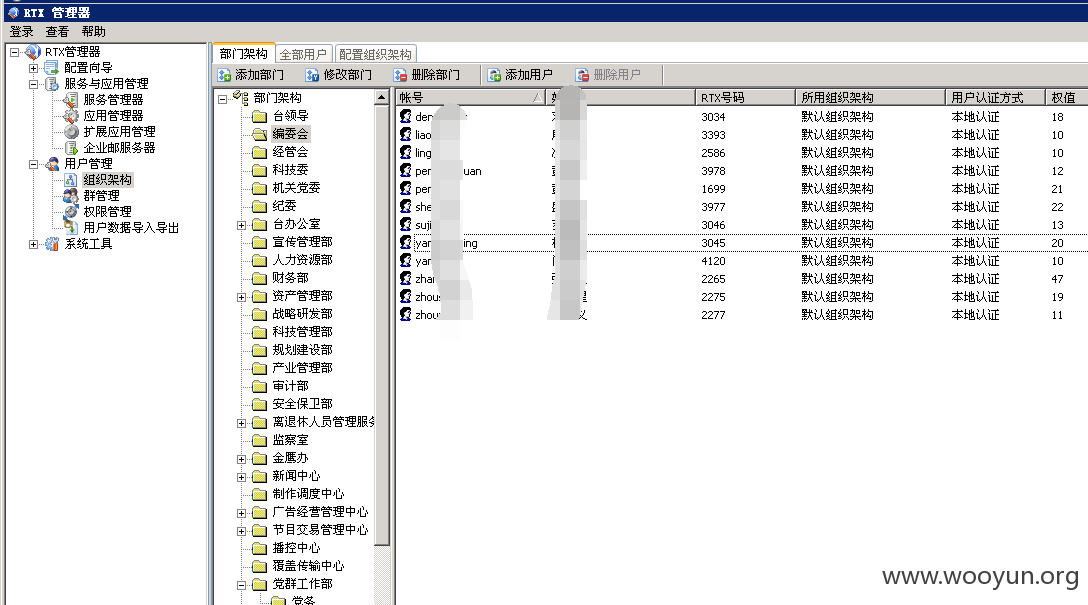

http://85.16.17.12:8012/ 发现了RTX

然后收集了用户名.

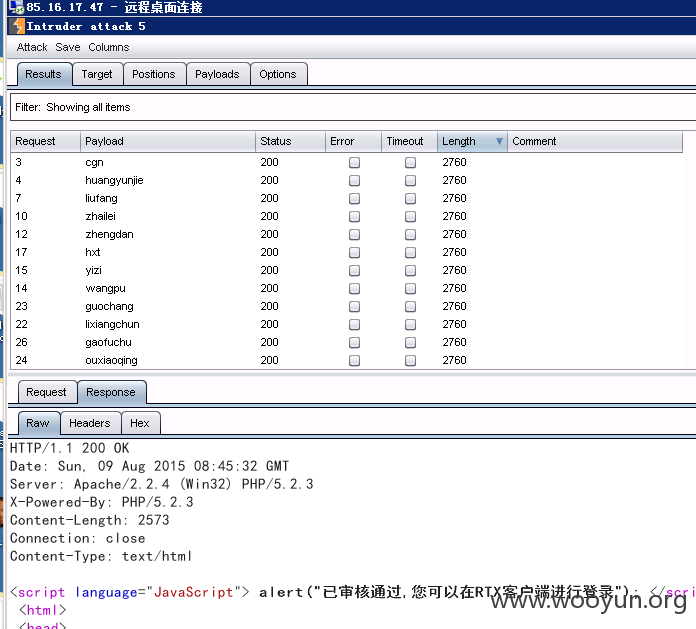

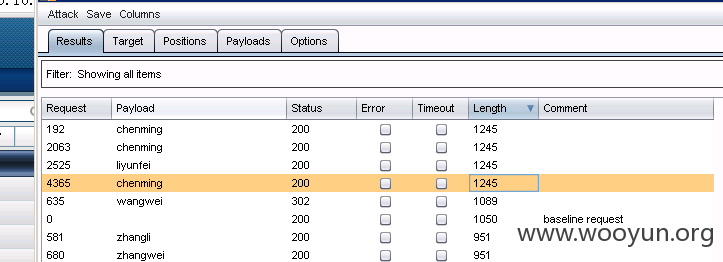

然后爆破

最终得到了一堆能登录的账号

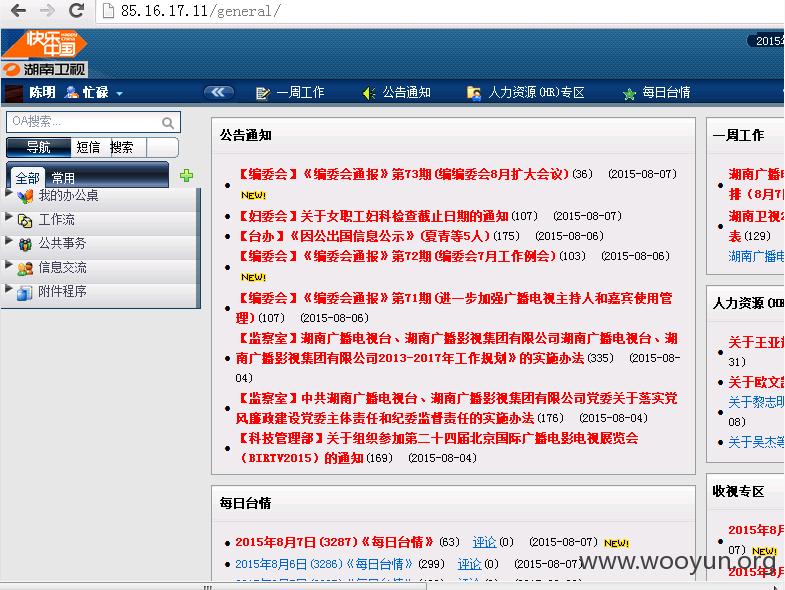

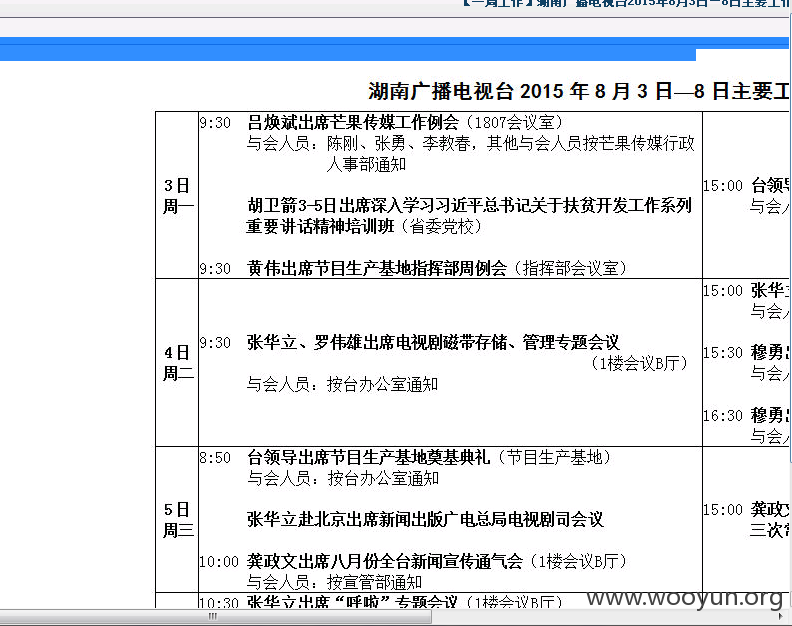

一个oa系统

爆破

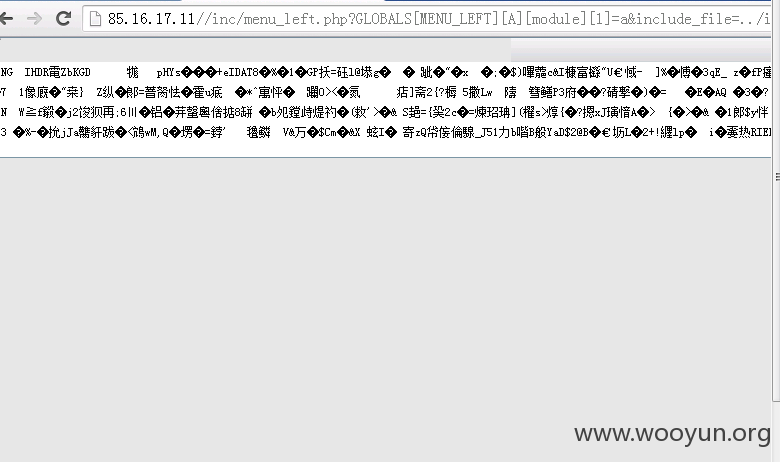

老版的通达OA存在sql注入和包含漏洞

头像处上传包含一句话的图片达到getshell

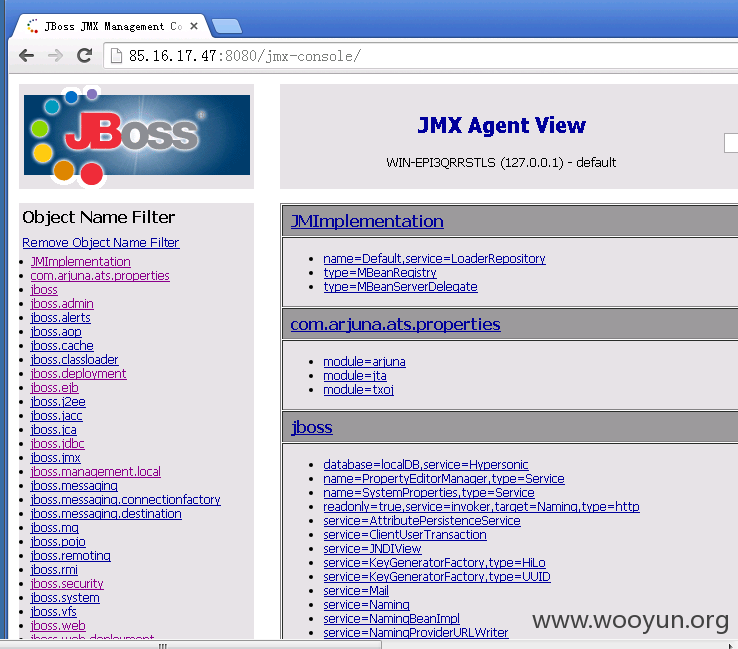

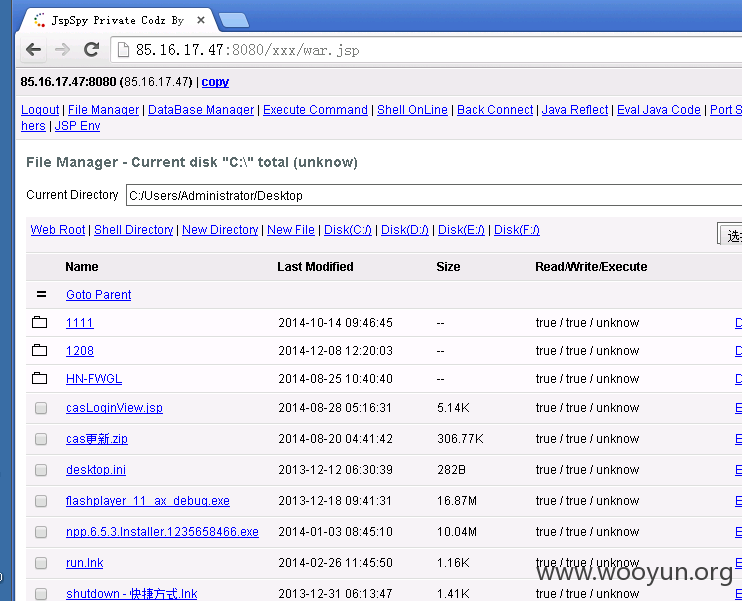

jboss getshell

然后通过一定的爆破拿下了一部分机器.

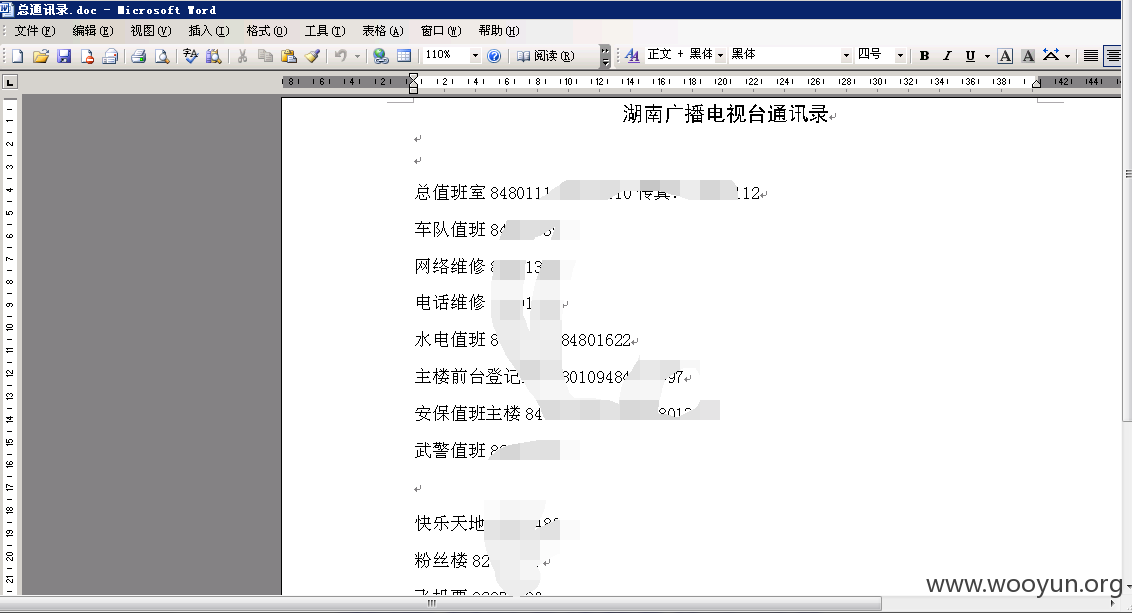

各种电话

存在注入.

漏洞证明:

不深入了.

修复方案:

打补丁.

改密码.

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-08-12 16:07

厂商回复:

CNVD确认所述漏洞情况,已经转由CNCERT下发湖南分中心,由湖南分中心后续协调网站管理单位处置。

最新状态:

暂无