漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132794

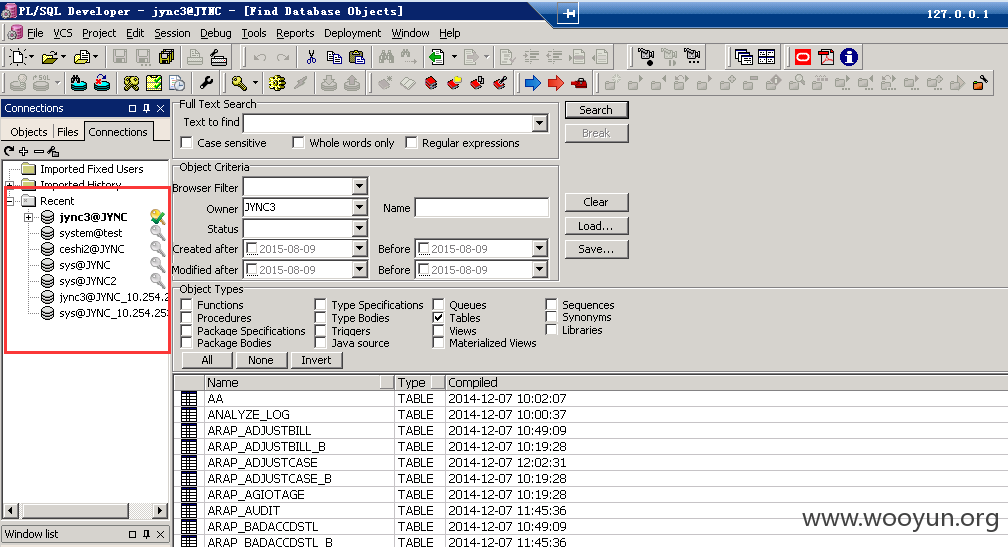

漏洞标题:北京金隅集团某系统漏洞内网渗透多个数据库沦陷

相关厂商:bbmg.com.cn

漏洞作者: 路人甲

提交时间:2015-08-09 05:34

修复时间:2015-09-23 05:36

公开时间:2015-09-23 05:36

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

.

详细说明:

1. 先从这个IP说起106.120.216.35 访问得知是用友表报系统...那么利用之前已经爆过的漏洞,同时系统中存有默认的厂商测试账号ufida密码一致 顺利登陆系统

上传shell...这些就不多说了 路人皆知了

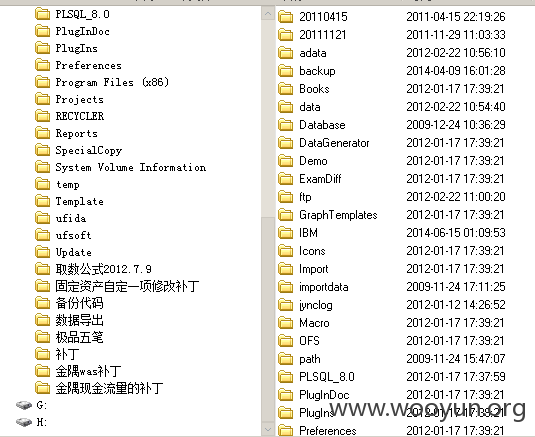

多个盘符存有重要资料

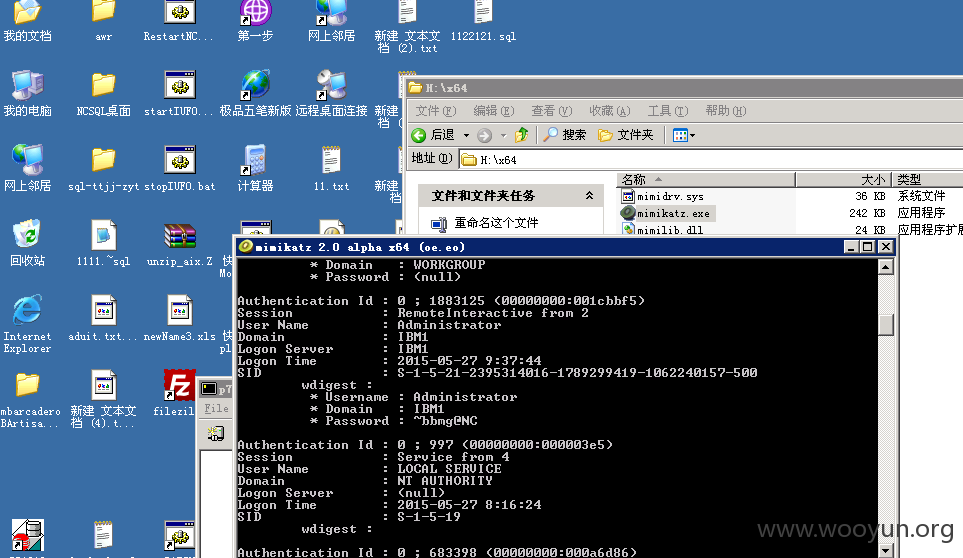

2. 提权..发现lcx并不好用,端口没转发成功,上另外一只神器 reduh

http://111.205.15.132/iufotempfile/3anr7nnhccigdt07t5a386z64h5t31/system_013138.jsp

顺利登陆服务器...reduh简直卡出翔

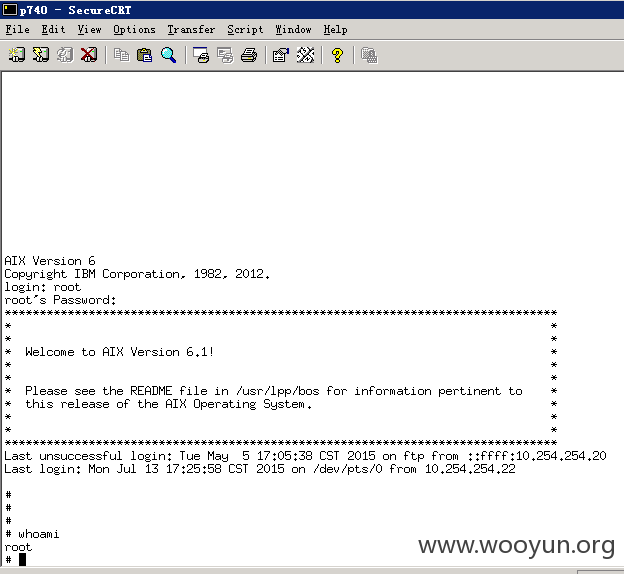

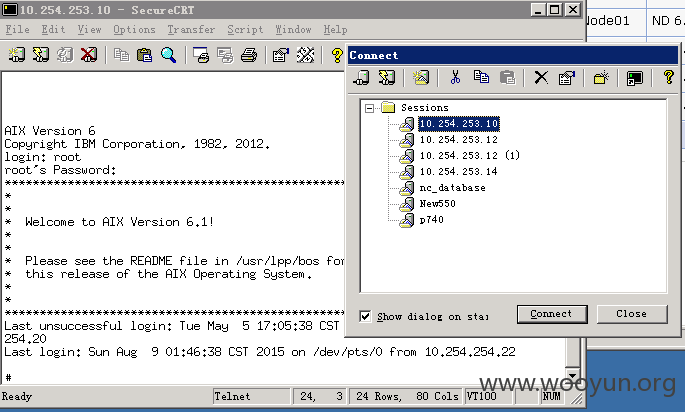

3. 接着通过SCRT历史记录 拿下多台服务器 默认口令 root root

4. 其他一些信息

5. 根据历史记录 都可以正常登陆 具体里面有什么重要数据就不一一查看

服务器实在太卡了...安全检测 点到为止 就这样吧

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:8 (WooYun评价)