漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132172

漏洞标题:中兴通讯某商城APP泄露用户信息

相关厂商:中兴通讯股份有限公司

漏洞作者: 路人甲

提交时间:2015-08-07 09:54

修复时间:2015-09-21 17:16

公开时间:2015-09-21 17:16

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-07: 细节已通知厂商并且等待厂商处理中

2015-08-07: 厂商已经确认,细节仅向厂商公开

2015-08-17: 细节向核心白帽子及相关领域专家公开

2015-08-27: 细节向普通白帽子公开

2015-09-06: 细节向实习白帽子公开

2015-09-21: 细节向公众公开

简要描述:

信息量不大,估计也有10W+吧

详细说明:

之前提交过这个漏洞http://wooyun.org/bugs/wooyun-2015-0129958,这些都是app的接口,其中一个应用是理邦微品,下载地址http://appshopper.com/lifestyle/%E7%90%86%E9%82%A6%E5%BE%AE%E5%93%81%E4%BC%9A,有官方下载地址,vpclub.cn下的,忘了在哪去了。。。

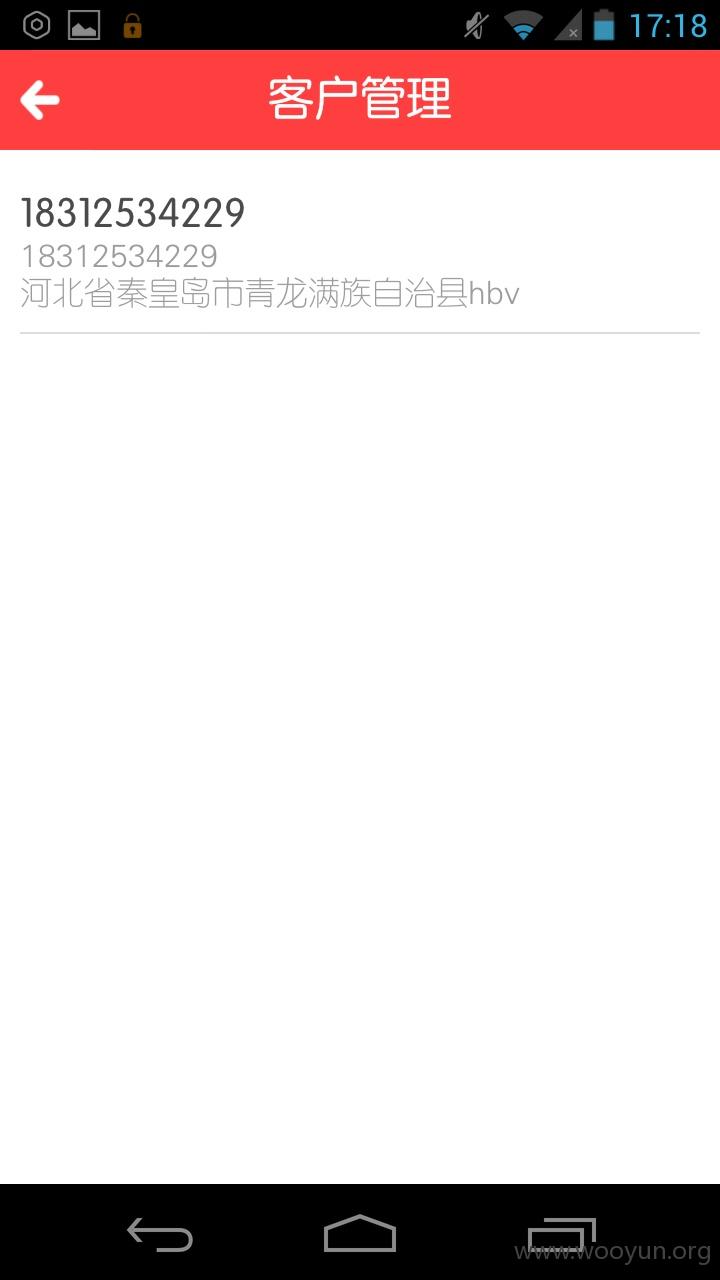

注册后登陆,进入“我的”菜单:

点击我的客户,就是上图白色人头,进入我的客户列表:

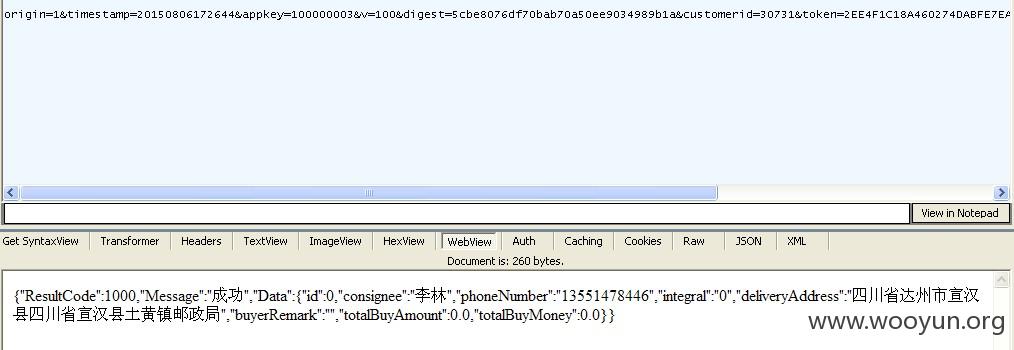

点击查看详情,表单内容如下:

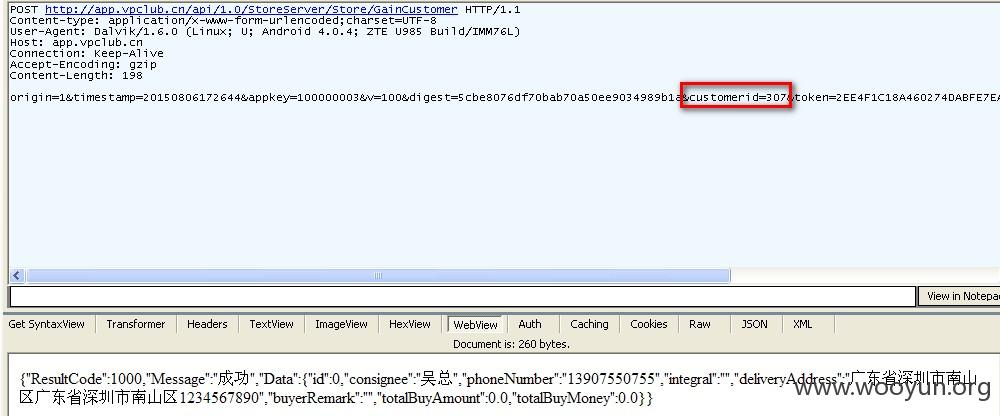

其中customerid参数可以遍历,获取客户姓名,电话号码,收货地址等:

漏洞证明:

id为30731:

id为307:

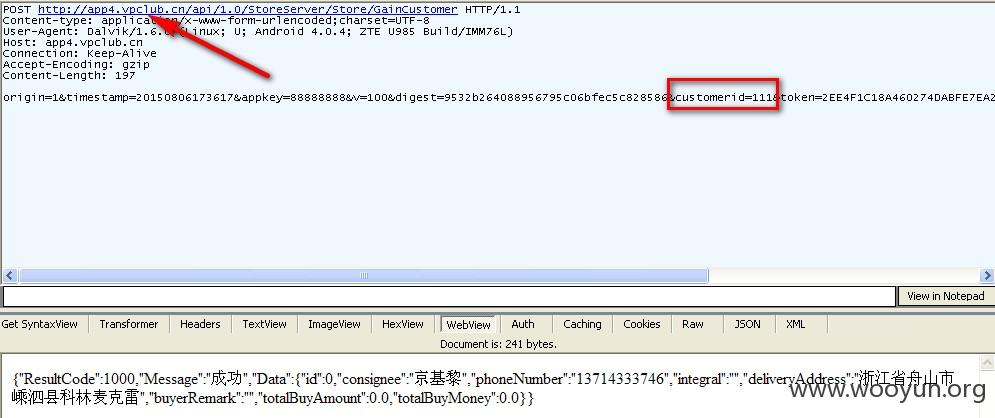

同理因为之前提交的漏洞里面有几个api接口的服务器,而且针对的appkey不同,代表不同的app,以中兴微品app再做测试,appkey是88888888,接口服务器是app4.vpclub.cn,同样可以获取用户信息:

修复方案:

后端校验下token

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-08-07 17:14

厂商回复:

感谢~

最新状态:

暂无