漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130904

漏洞标题:中粮大悦城大数据智能分析平台后台弱口令

相关厂商:中粮集团有限公司

漏洞作者: fyouckoff

提交时间:2015-08-04 11:22

修复时间:2015-09-18 14:28

公开时间:2015-09-18 14:28

漏洞类型:后台弱口令

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-04: 细节已通知厂商并且等待厂商处理中

2015-08-04: 厂商已经确认,细节仅向厂商公开

2015-08-14: 细节向核心白帽子及相关领域专家公开

2015-08-24: 细节向普通白帽子公开

2015-09-03: 细节向实习白帽子公开

2015-09-18: 细节向公众公开

简要描述:

一条微信朋友圈状态引发的后台弱口令。大悦城大数据智能分析平台,名字刁刁的,口令弱弱的

详细说明:

看朋友圈的时候发现这样一条状态,大悦城智能分析平台blabla,引起我注意的是第一张图片里面带了地址,既然给了目标那我就手贱检测一下吧

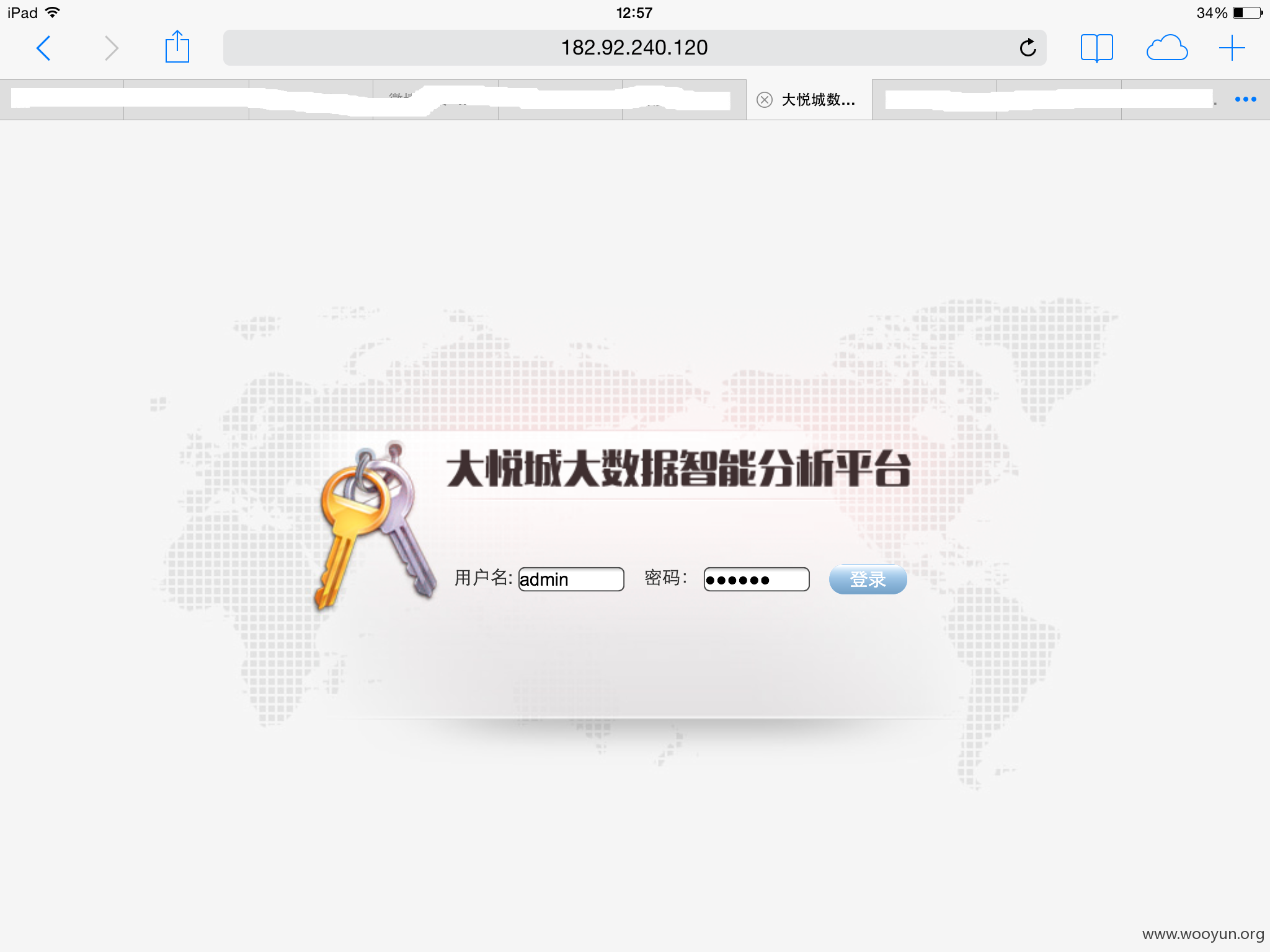

输入地址回车,高大上的登录界面就出来了,大悦城大数据智能分析平台!名字都这么牛,后台功能肯定也不错啊,不知道花了多少软妹币做出来这个平台的,像中粮这么大的公司肯定舍得花钱哇。针对这样的大公司,最简单的办法其实就是弱口令,毕竟平台大了什么人都有!(我不会告诉你中粮在乌云有21%的弱口令和2%的未授权访问漏洞)

第一次admin:admin不对,第二次admin:admin888不对,第三次admin:123456进去了,就是这么简单!

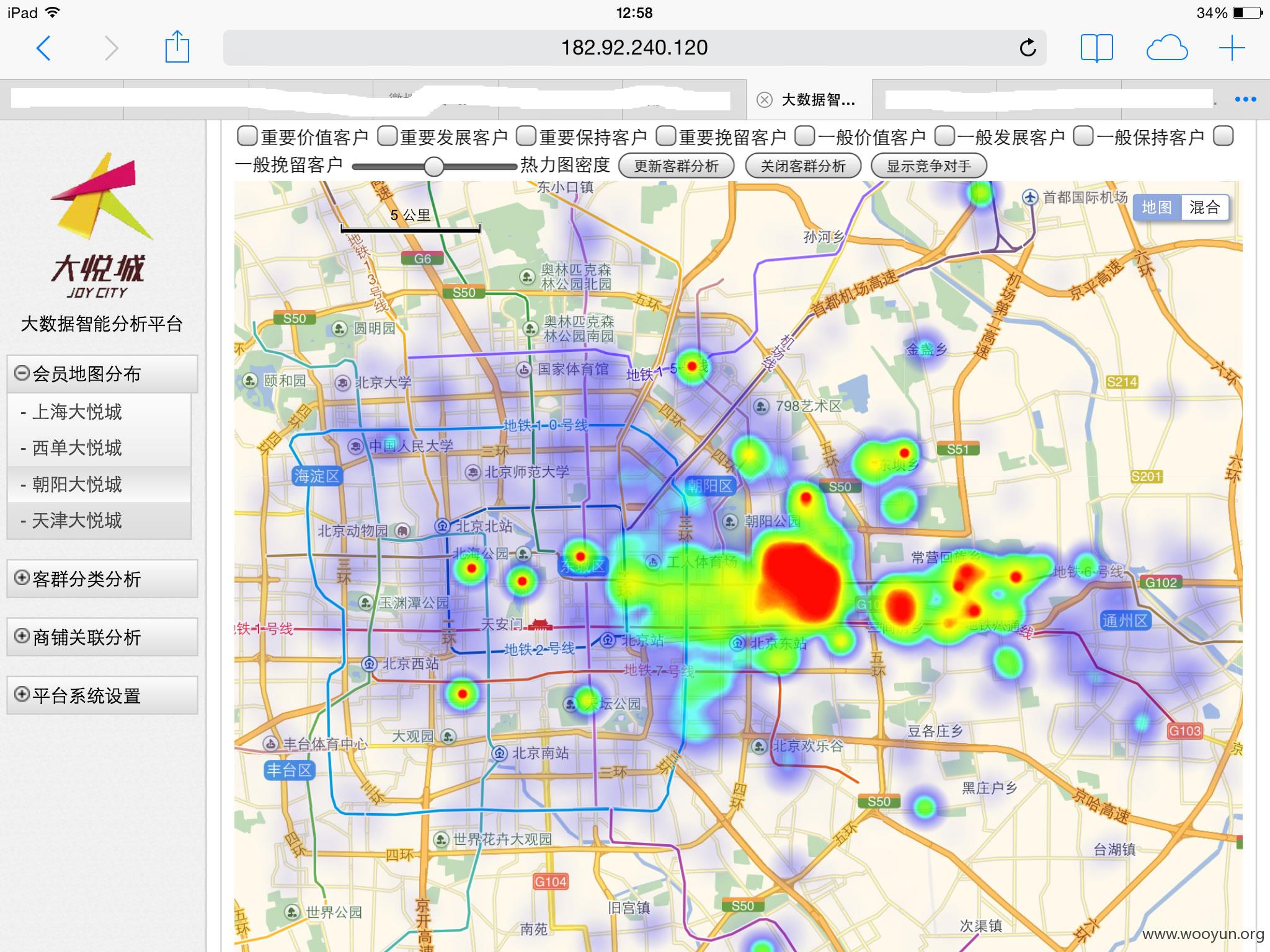

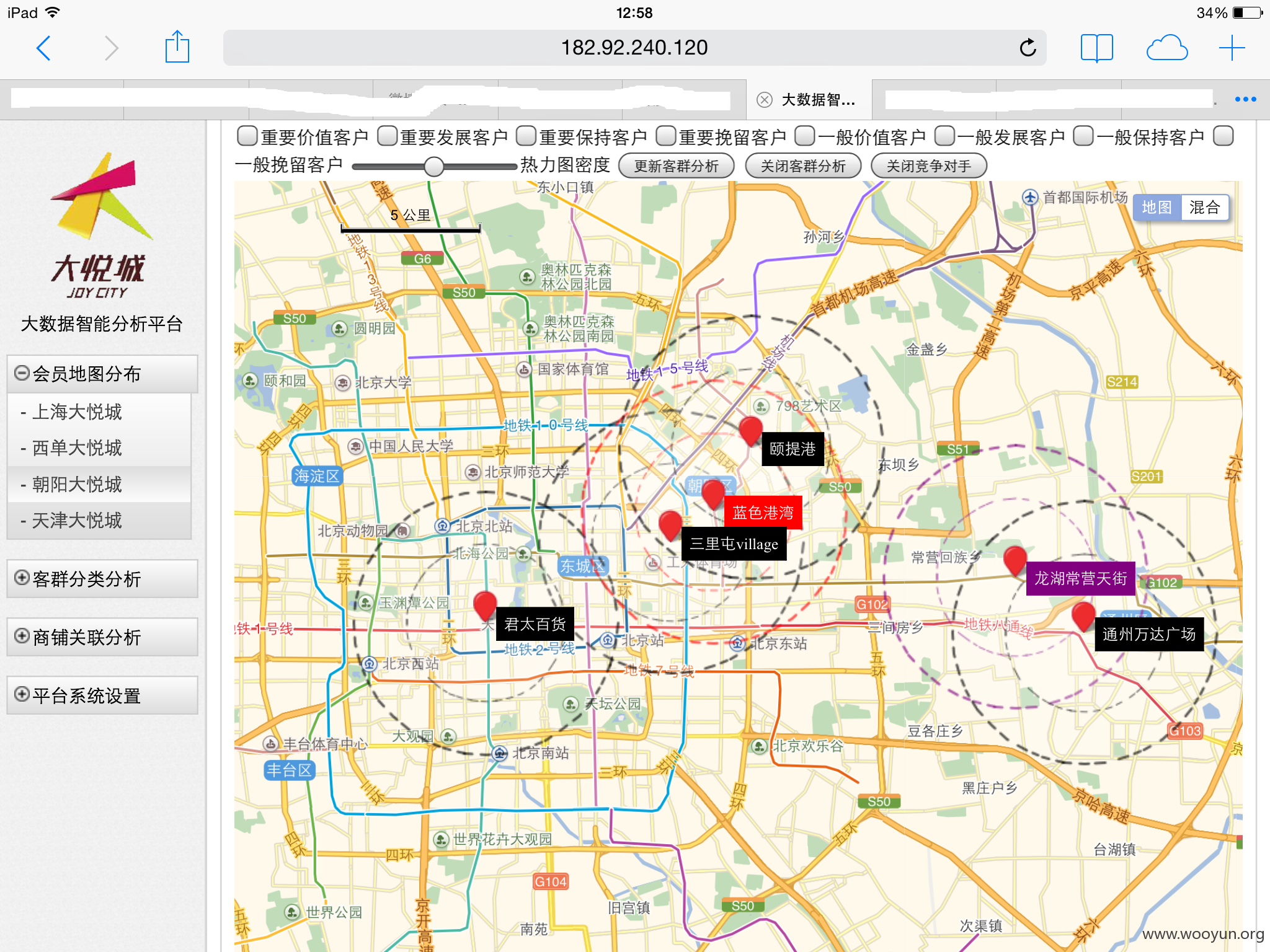

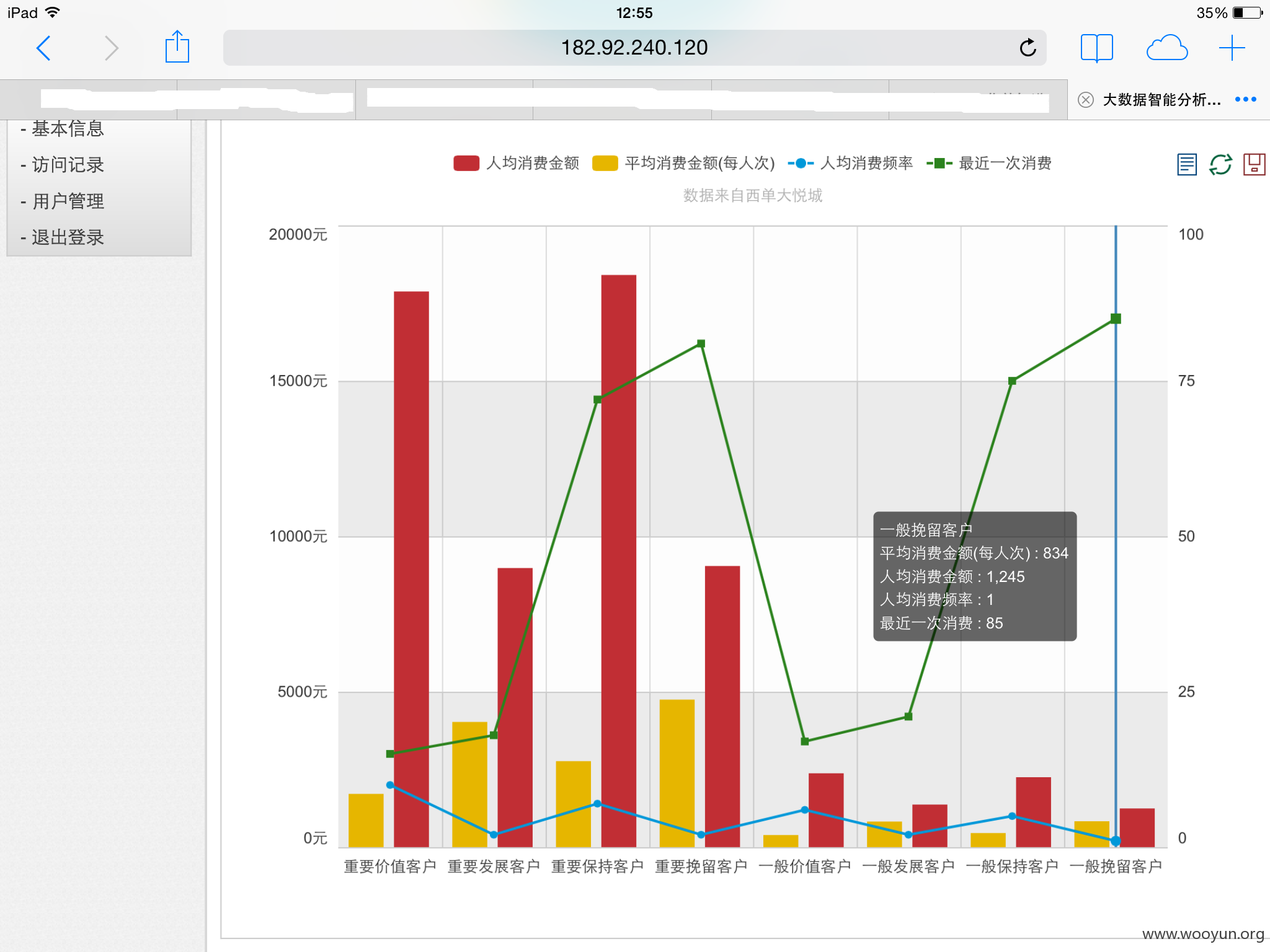

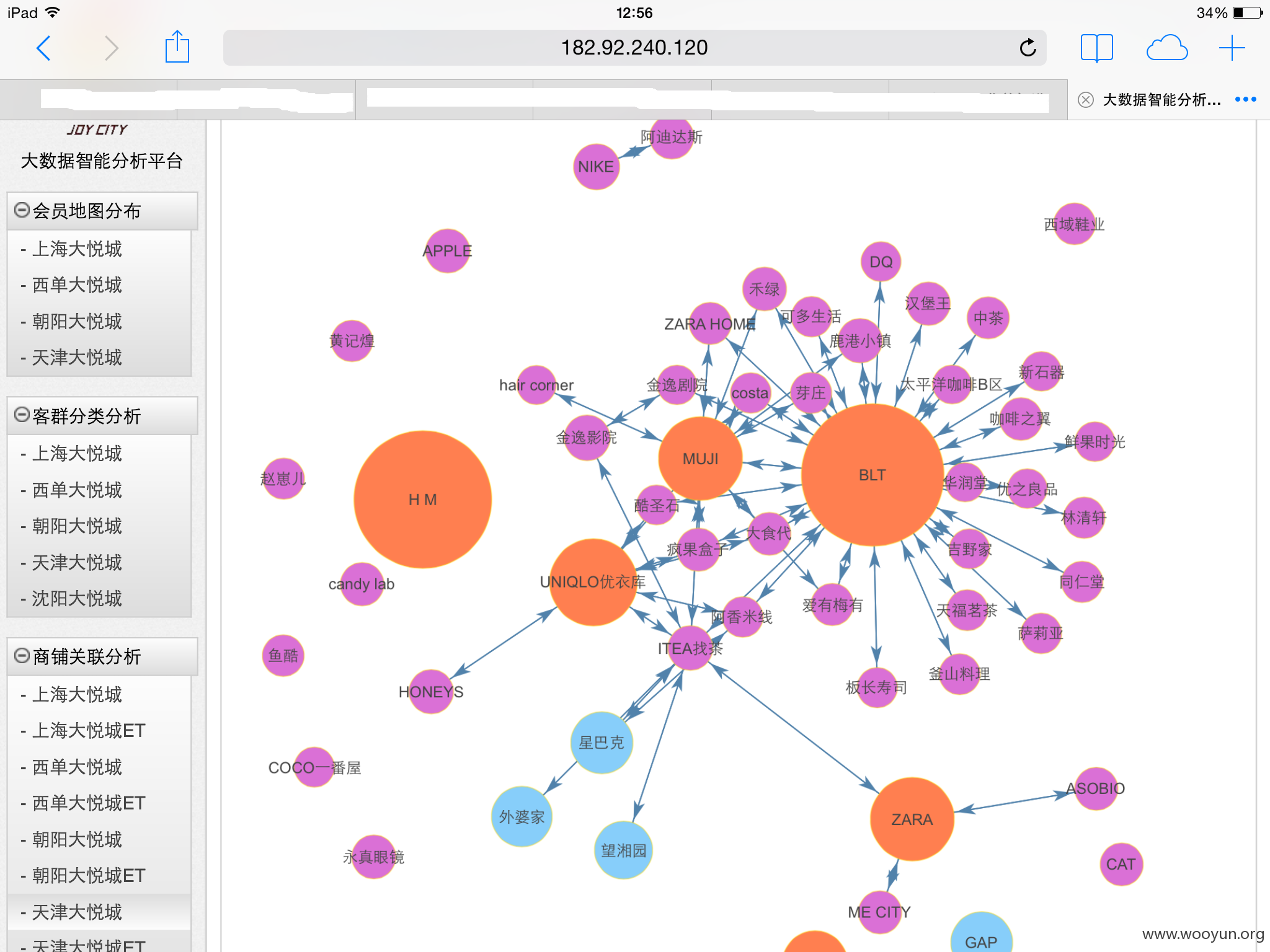

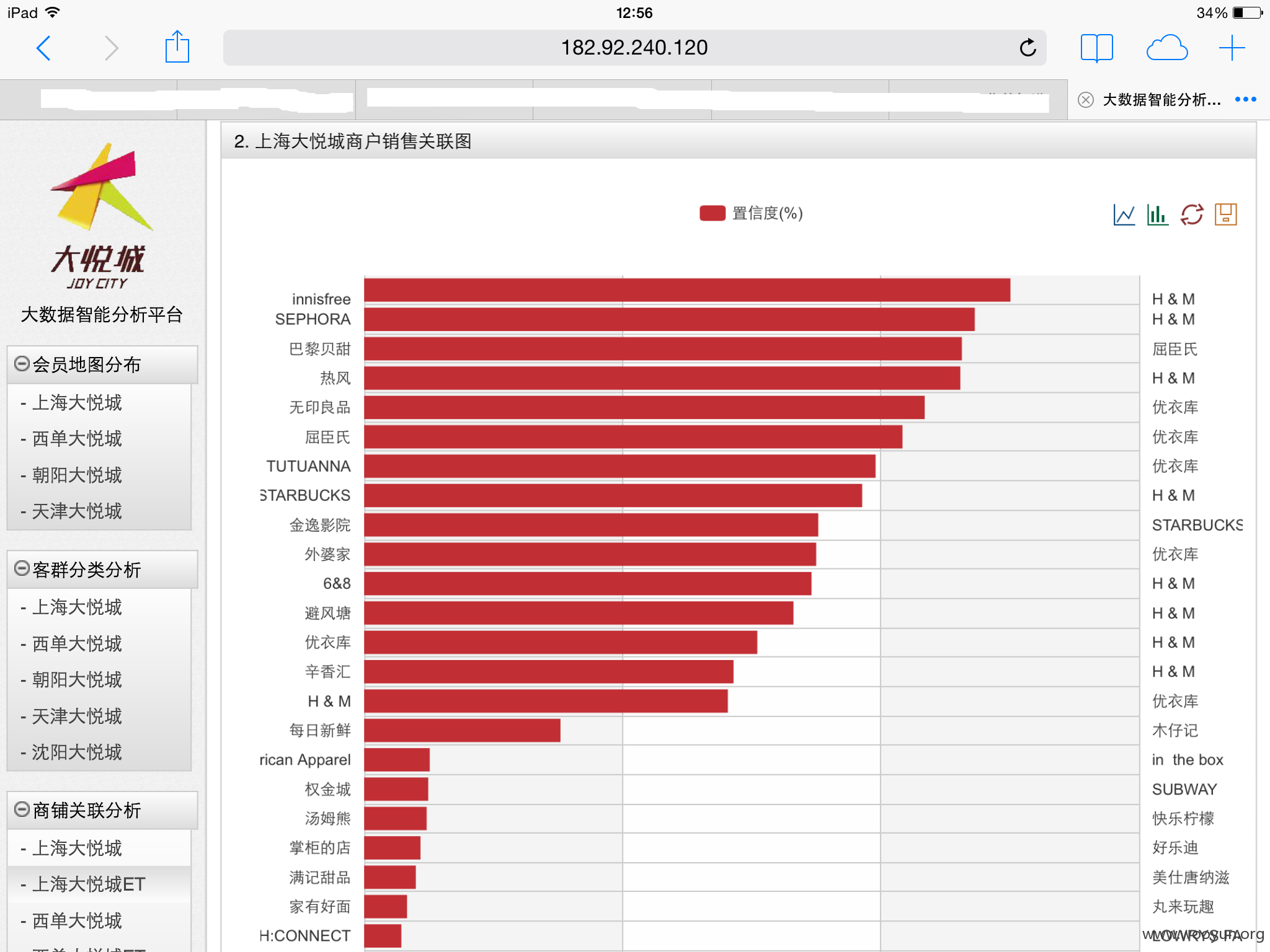

各种高大上的功能,这些数据被竞争对手看到就不好啦

用户管理和登录记录

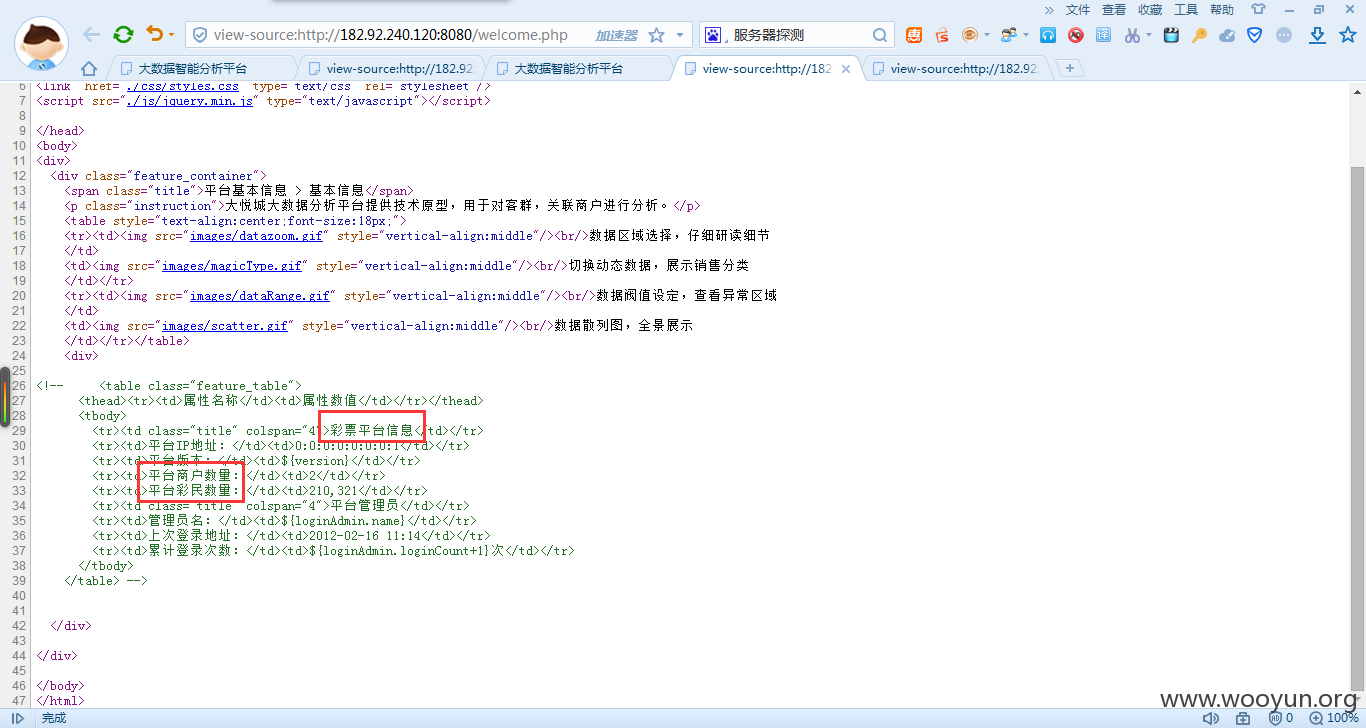

后来看源码的时候发现点有意思的东西,这么高大上的东西难道是用采彡PIAO系统改来的。。。。。。

漏洞证明:

修复方案:

改密码,登录地址验证

版权声明:转载请注明来源 fyouckoff@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-08-04 14:27

厂商回复:

非常感谢您的支持!

最新状态:

暂无