漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129614

漏洞标题:数据安全之10某市人社系统漏洞大量信息泄露(用户信息与交易记录等)

相关厂商:某市人社系统

漏洞作者: 路人甲

提交时间:2015-07-27 18:58

修复时间:2015-09-15 09:30

公开时间:2015-09-15 09:30

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-27: 细节已通知厂商并且等待厂商处理中

2015-08-01: 厂商已经确认,细节仅向厂商公开

2015-08-11: 细节向核心白帽子及相关领域专家公开

2015-08-21: 细节向普通白帽子公开

2015-08-31: 细节向实习白帽子公开

2015-09-15: 细节向公众公开

简要描述:

...

详细说明:

在对一次漏洞巡检过程中发现南通市人社局的shell依旧存在,再一次尝试weblogic弱口令

发现已经是修改过了...但是为何shell都不删掉?

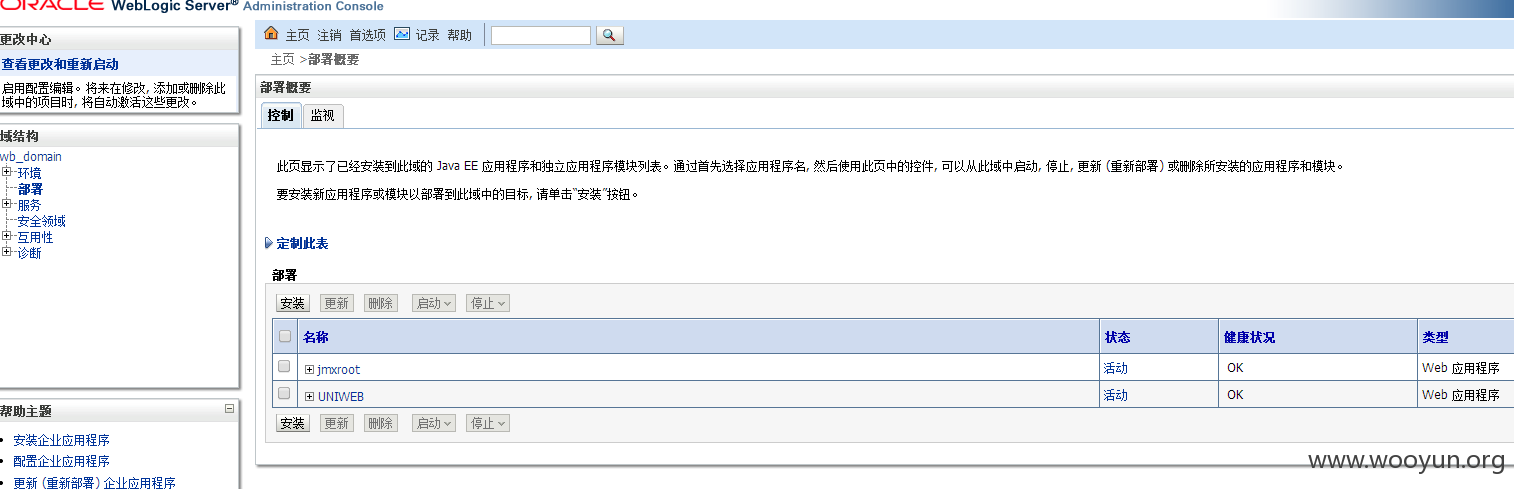

1.www.jsnt.lss.gov.cn:7901/console

再一次对密码进行解密,发现应该是东软厂商处理的,密码修改成了neusoft1115

貌似这个也不算强大的密码啊? 应该对于weblogic的控制台端口进行限制访问才对

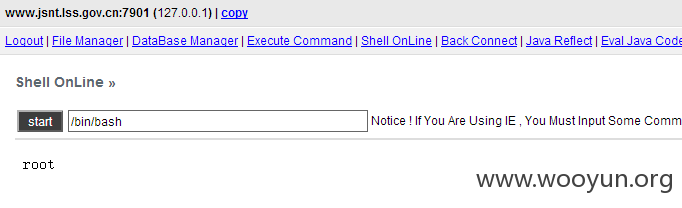

2. www.jsnt.lss.gov.cn:7901/jmxroot/jmxroot.jsp

root权限

3. 数据源信息

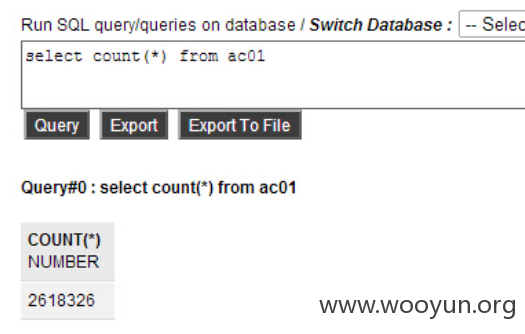

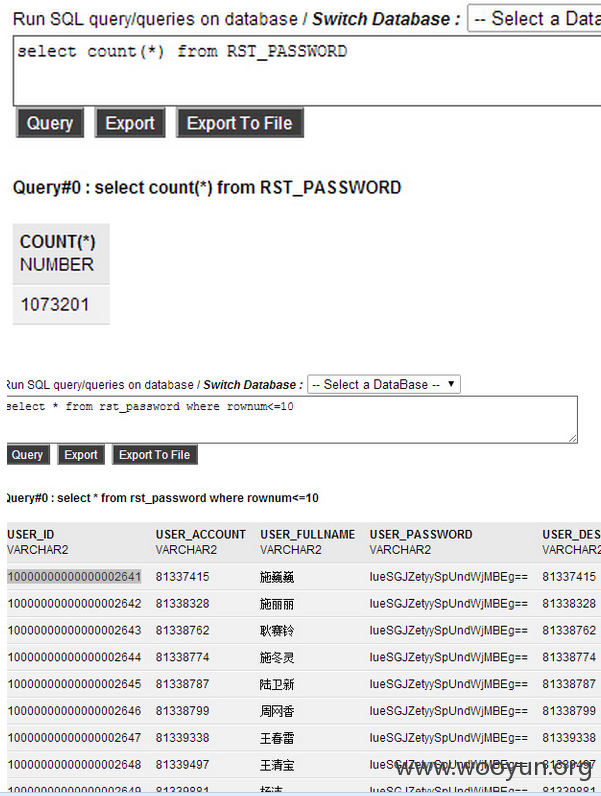

4. 数据分析 再一次发现连数据库密码都没修改过?

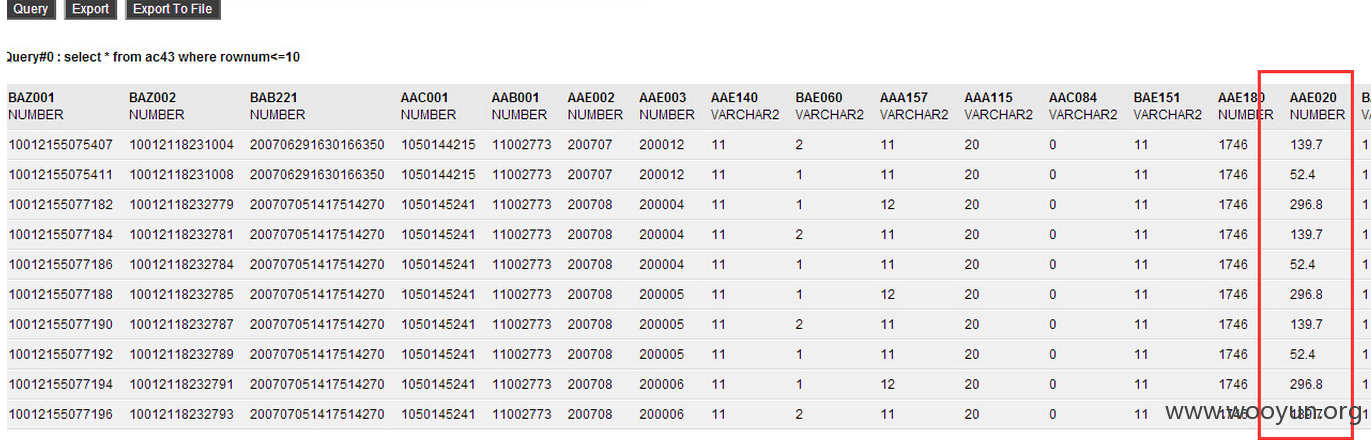

表1:261W个人详细

表2: 107W 账号密码信息泄露

表3:6200万消费记录表...可随意伪造或者修改记录

这算二次检测了...还请厂商严格修复,不能马虎了事

点到为止,无修改或窃取任何用户数据信息

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-08-01 09:28

厂商回复:

cnvd确认并复现所述情况,已经转由cncert下发给江苏分中心,由其后续协调网站管理单位处置。 同时同步抄报人社部信息中心

最新状态:

暂无