漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129168

漏洞标题:对某网游平台的一次内网漫游/泄露全站源码/用户数据

相关厂商:妙聚网络

漏洞作者: 路人甲

提交时间:2015-07-27 09:55

修复时间:2015-09-15 09:06

公开时间:2015-09-15 09:06

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-27: 细节已通知厂商并且等待厂商处理中

2015-08-01: 厂商已经确认,细节仅向厂商公开

2015-08-11: 细节向核心白帽子及相关领域专家公开

2015-08-21: 细节向普通白帽子公开

2015-08-31: 细节向实习白帽子公开

2015-09-15: 细节向公众公开

简要描述:

对某网游平台的一次内网漫游,泄露全站源码,用户数据

详细说明:

对于某网游平台的一次内网漫游,泄露全站源码,用户数据

主站:http://www.uleapp.com/

涉及网站:兄弟玩网页游戏平台(Xdwan.com)

(不造他俩啥关系,反正在一个内网)

昨天晚上漫游的,今天似乎连不上,可能我网络问题,或管理员已经发现了,不过还是来提交了吧

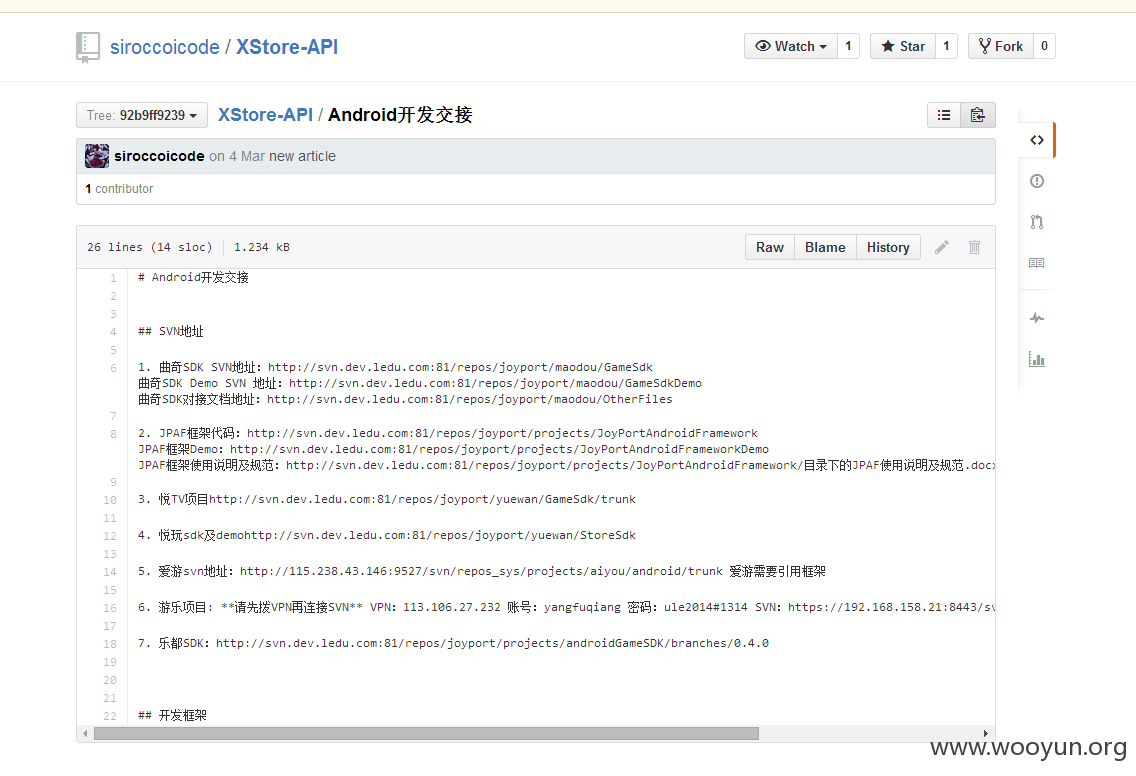

故事的起因发生在我们熟悉的github

https://github.com/siroccoicode/XStore-API/blob/92b9ff92393ccf13391285b84b47b5a5f0259590/Android%E5%BC%80%E5%8F%91%E4%BA%A4%E6%8E%A5

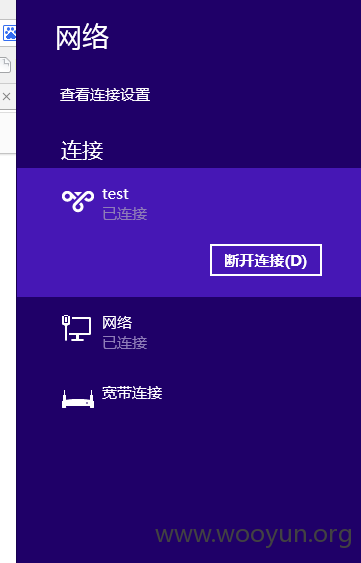

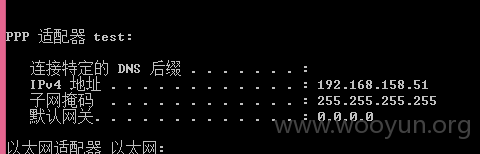

先拨进内网

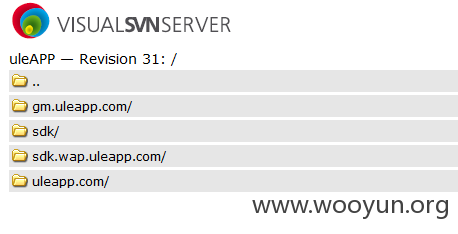

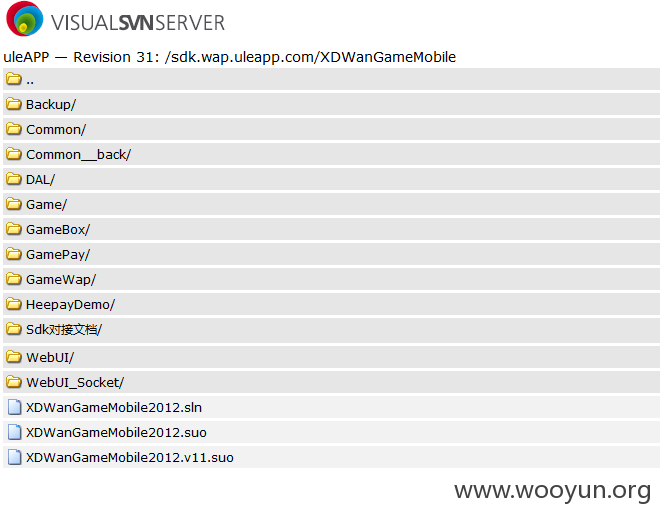

进SVN

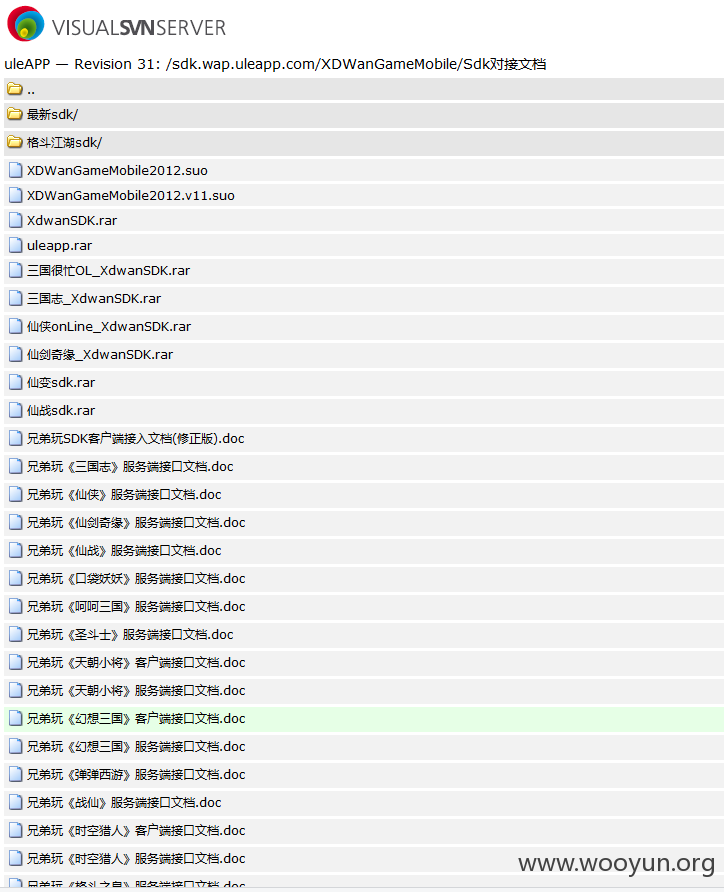

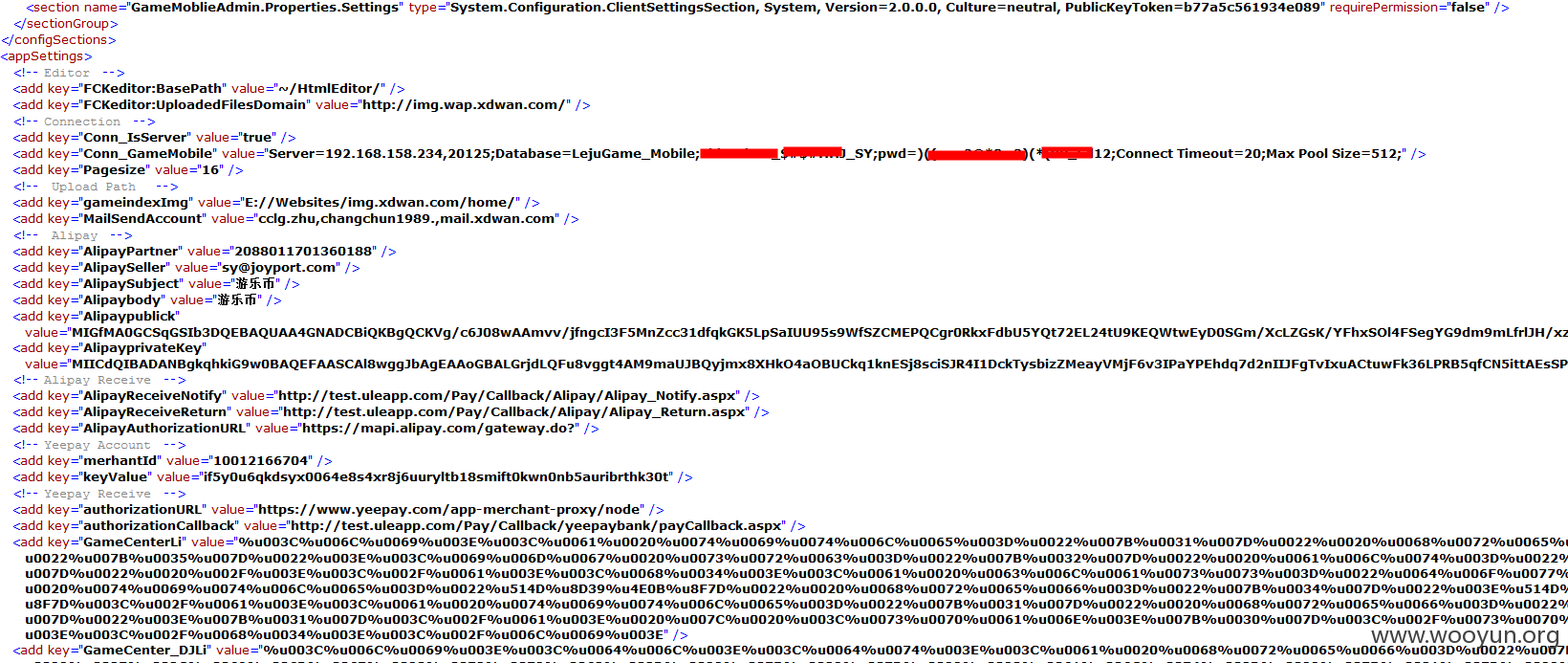

泄露全站源码+数据库,相关接口连接密码+内部资料

https://192.168.158.21:8443/svn/uleAPP/uleapp.com/XDWanGameWap/XDWanGameWap/Web.config

https://192.168.158.21:8443/svn/uleAPP/gm.uleapp.com/GameAdmin/Web.config

然后简单的看了下该C段的几个机子

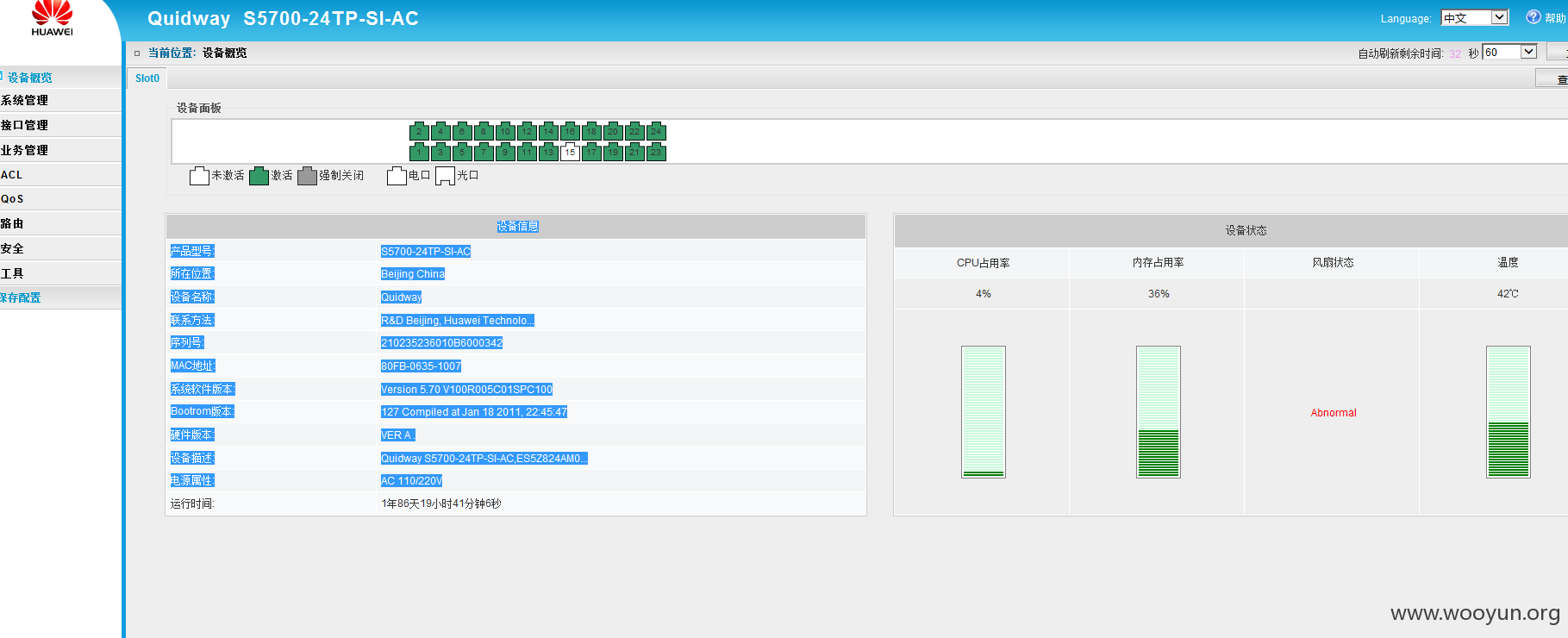

http://192.168.158.254/view/main.html?sid=1437740193275&LanguageType=zh-cn

华为路由管理

admin/admin 直接进

也是可以做蛮多事的

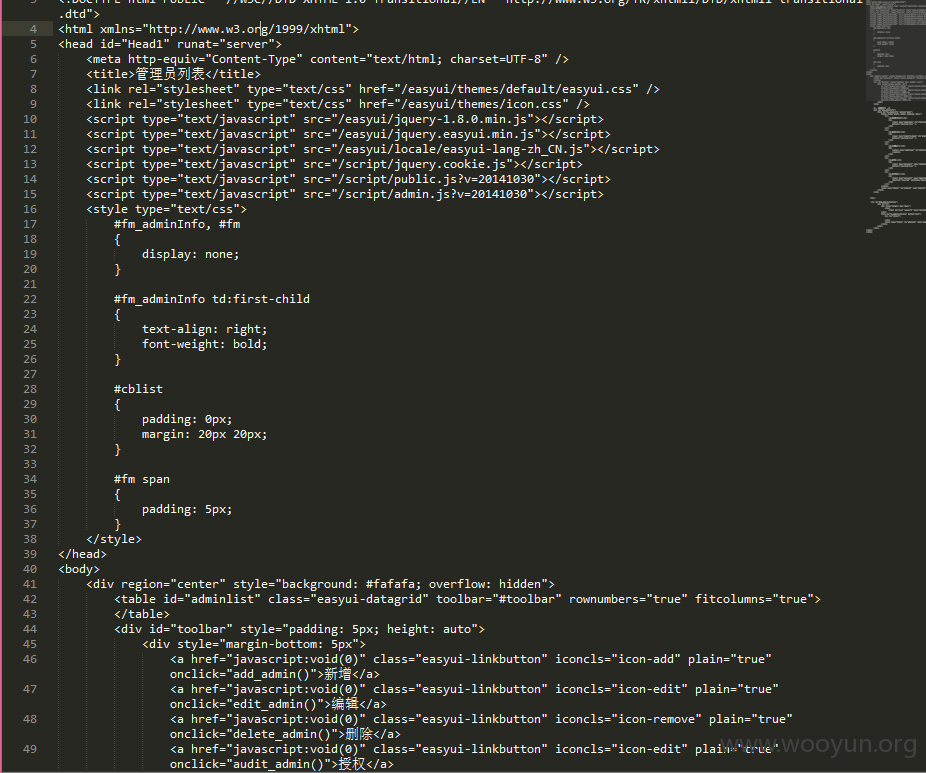

然后又发现一台后台管理

http://192.168.158.21/

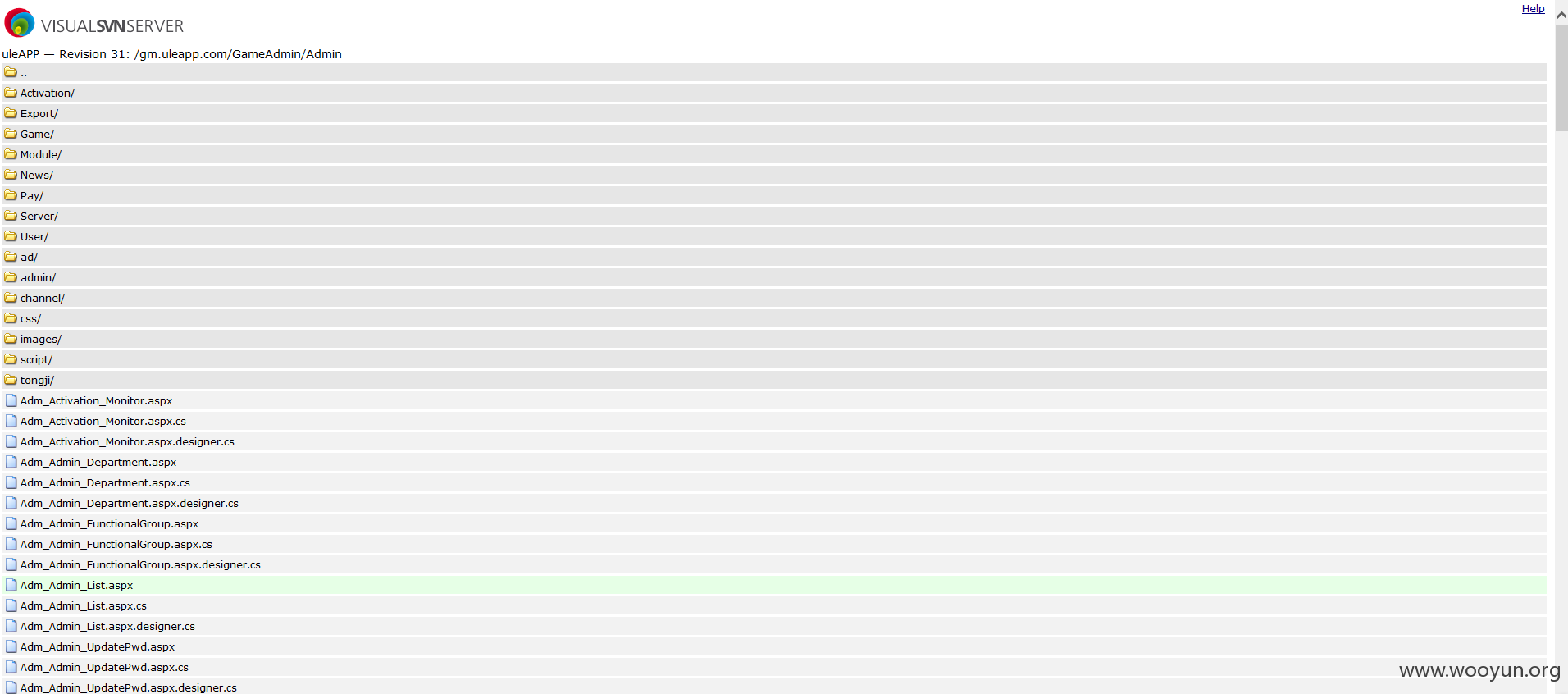

兄弟玩网页后台管理

尝试几次弱口令无果,想起来上面有泄露的源码,看了下

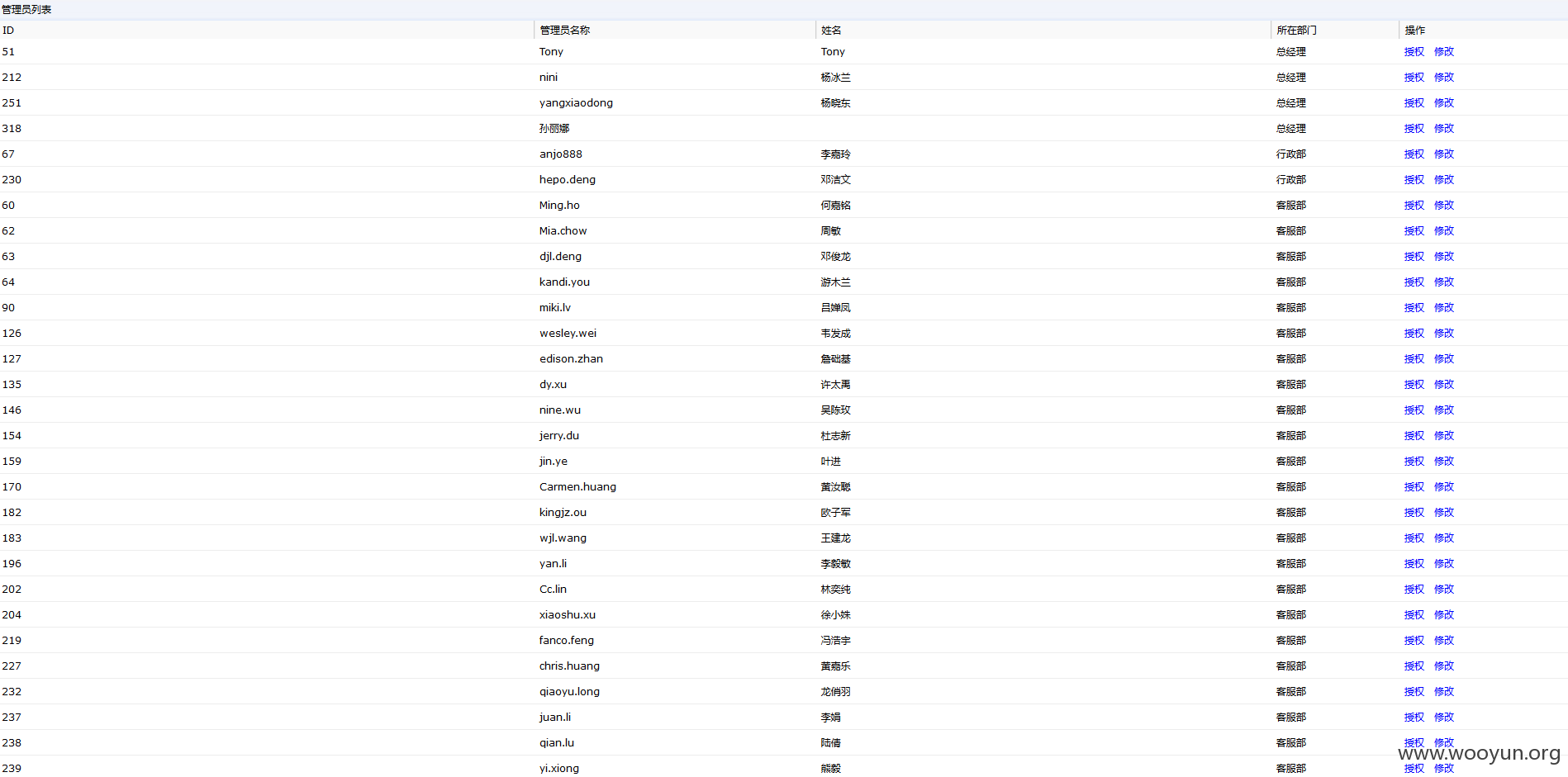

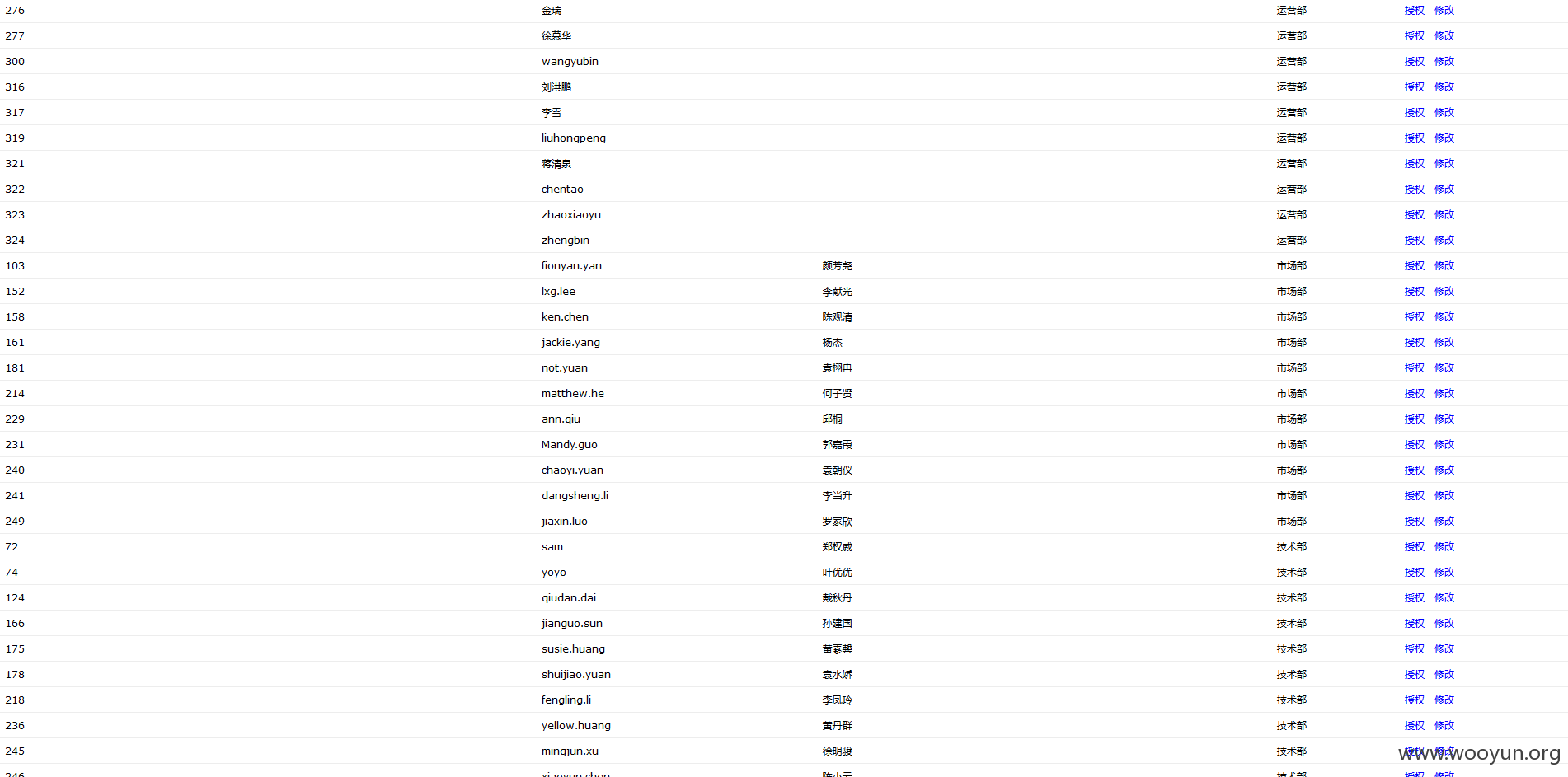

然后几处未授权访问,查看了下管理用户,顺便添加一个

http://192.168.158.21/admin/Adm_Admin_List.aspx

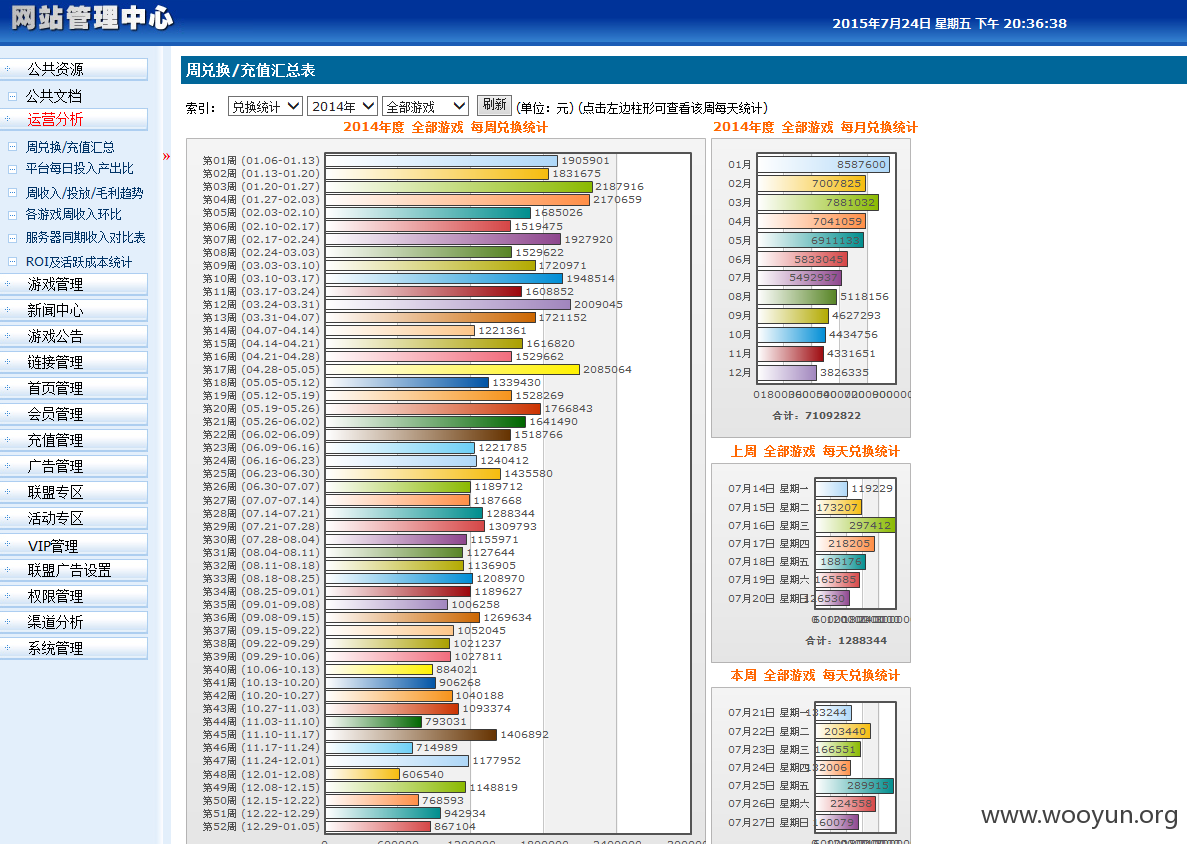

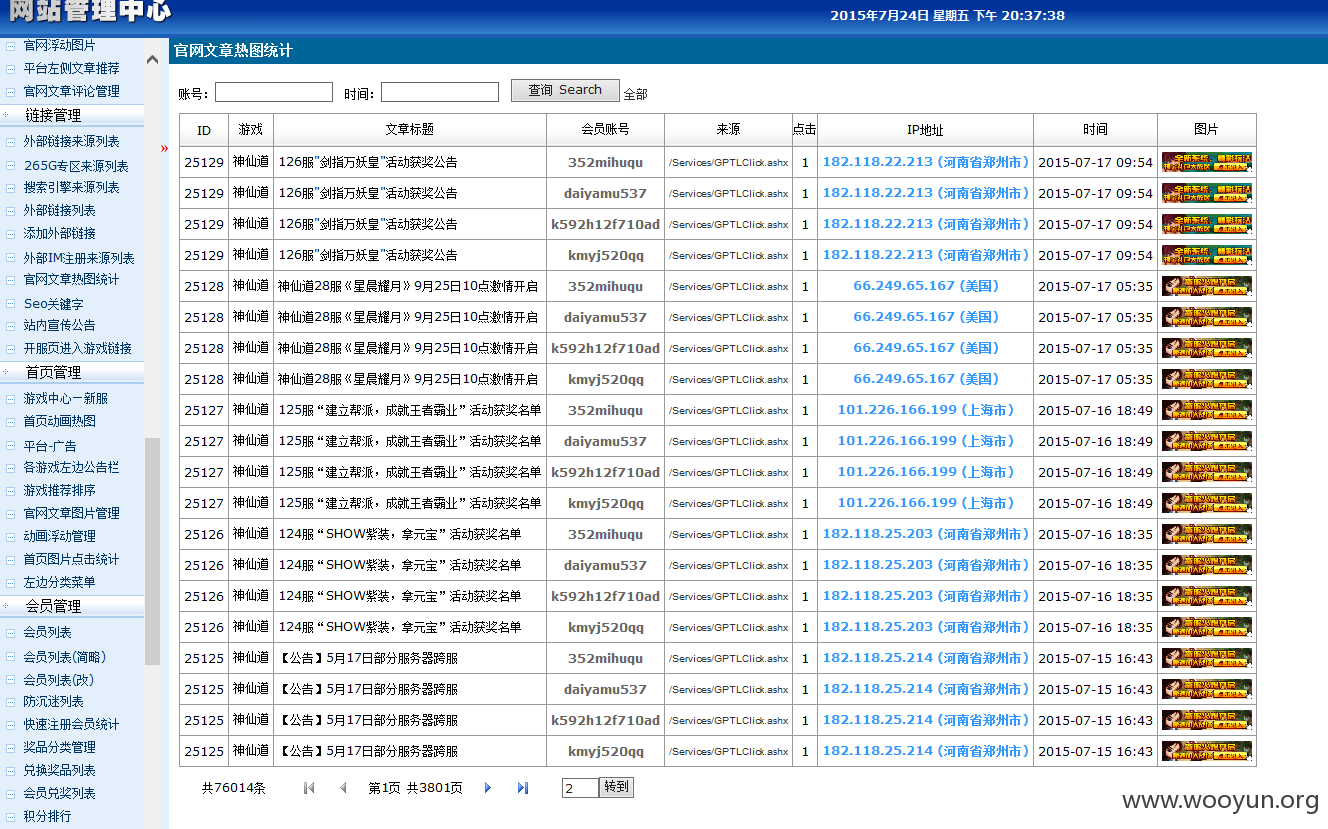

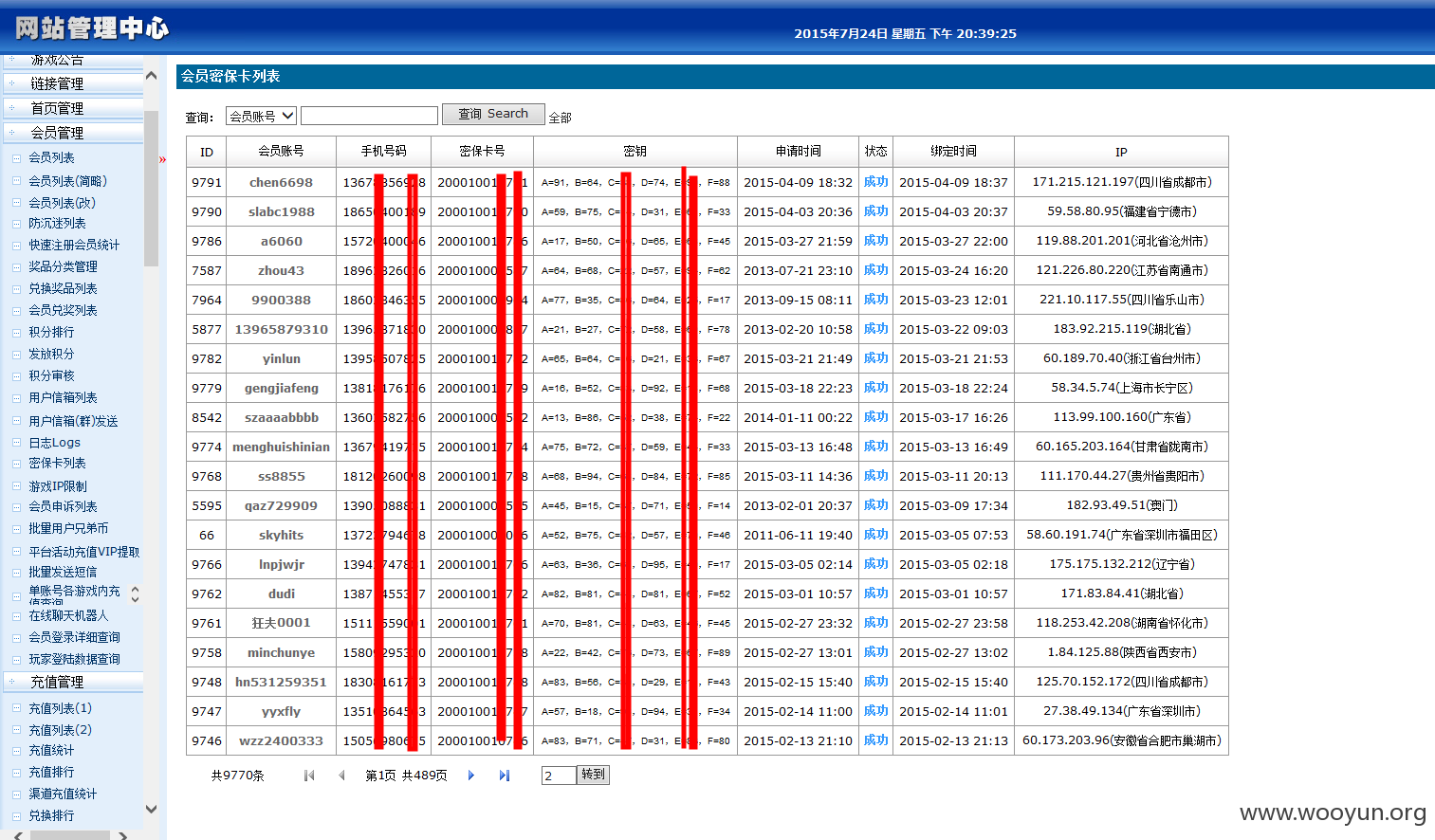

进入后台,功能挺多吧...随便看了几个

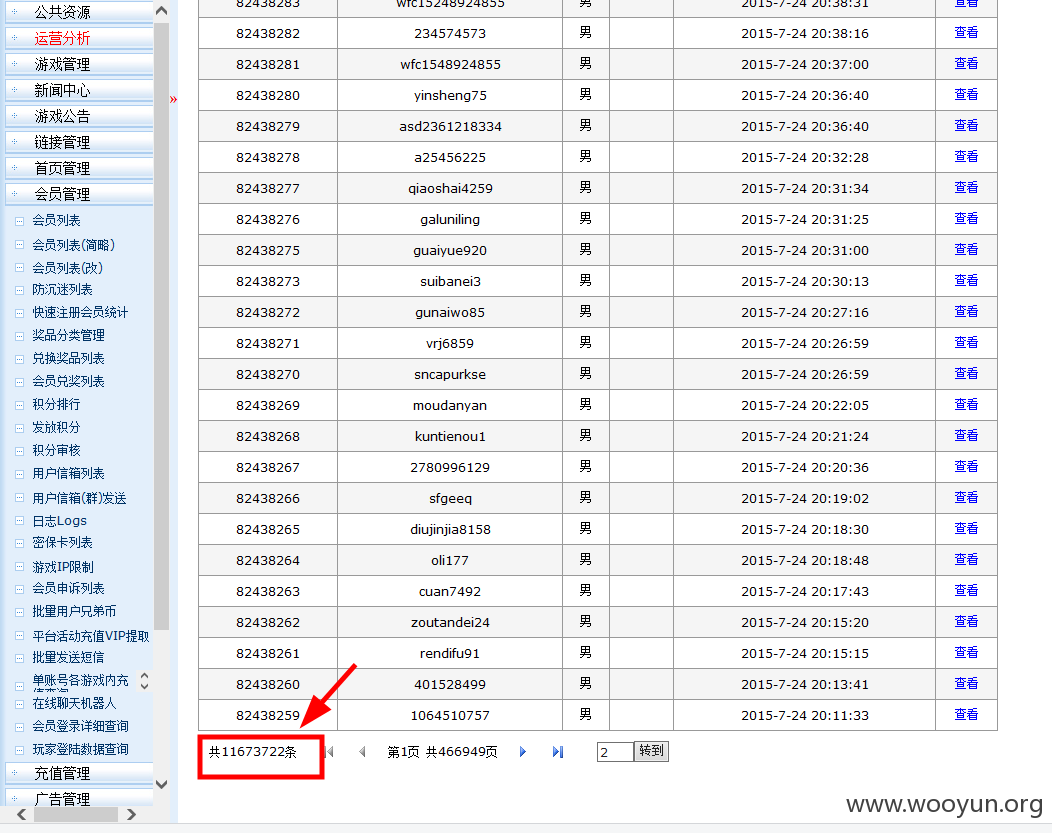

用户千万了都,不过看时间...应该也有部分是机器吧

有很多上传点,也不getshell了

点到为止吧

漏洞证明:

修复方案:

修改密码

加强后台

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-08-01 09:05

厂商回复:

暂未建立与网站管理单位的直接处置渠道,待认领。按运行安全和信息泄露风险评分, rank 20

最新状态:

暂无