漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0126849

漏洞标题:找小工多处存储型XSS漏洞、任意用户密码找回、越权访问他人信息(其他漏洞打包)

相关厂商:zhaoxiaogong.com

漏洞作者: Ton7BrEak

提交时间:2015-07-15 11:39

修复时间:2015-08-29 12:10

公开时间:2015-08-29 12:10

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-15: 细节已通知厂商并且等待厂商处理中

2015-07-15: 厂商已经确认,细节仅向厂商公开

2015-07-25: 细节向核心白帽子及相关领域专家公开

2015-08-04: 细节向普通白帽子公开

2015-08-14: 细节向实习白帽子公开

2015-08-29: 细节向公众公开

简要描述:

看到前面有位仁兄提交了一个xss漏洞都是16rank~我都惊呆了~要是拿了数据库 服务器~你们厂商又改怎么表示呀!

多漏洞打包,请多给rank~谢谢~

详细说明:

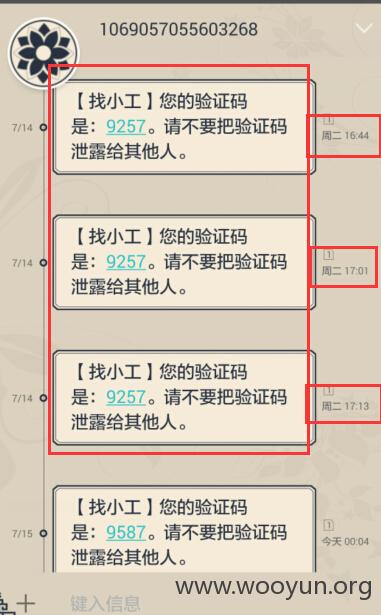

001x 注册的时候发现验证码是4位数字,那么在找回密码的时候就存在被爆破的风险。

首先注册一个手机号,在app中设置修改密码,可以接收到一条4位数字验证码【再次发送的验证码短期内都是相同的,这里可以作为一个利用条件】

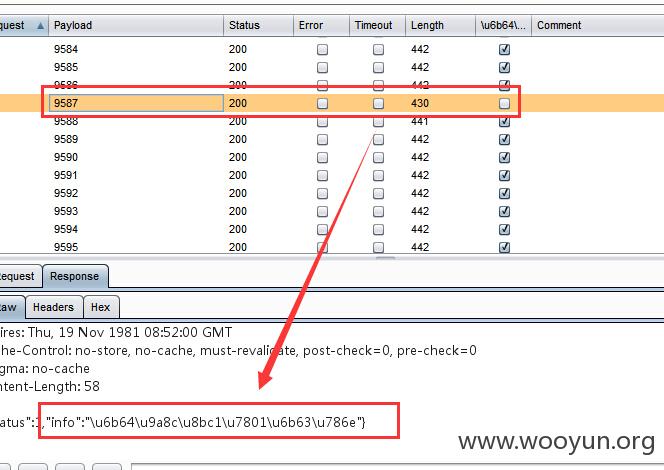

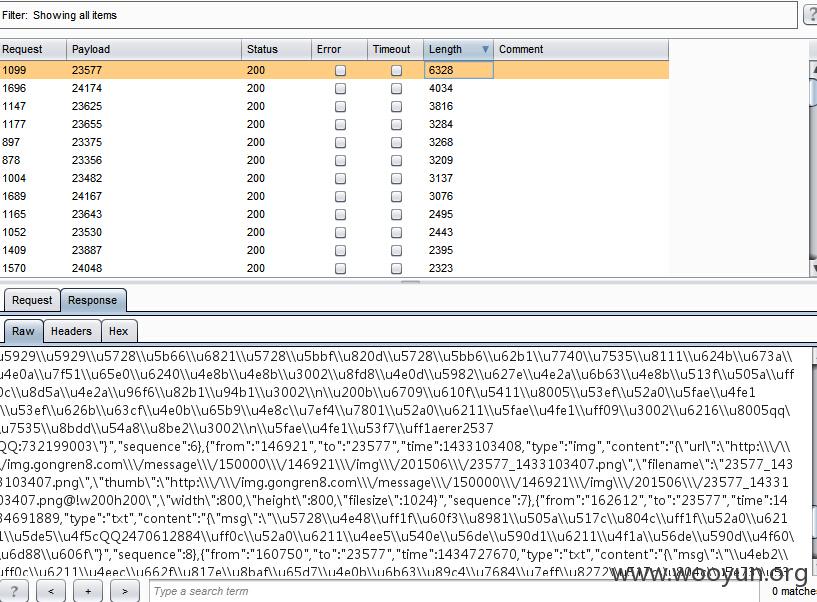

002x 抓包,设置captcha从0001~9999

003x Response 主要有两个状态

004x 根据response的返回值,来获取正确的验证码

005x 由于短期的验证码是一样的,所以手机再次获取验证码直接填写刚刚爆破获取的验证码,轻轻松松改密码。这里就以官网演示的手机号重置密码。18938886293 密码修改为123456 (抱歉)

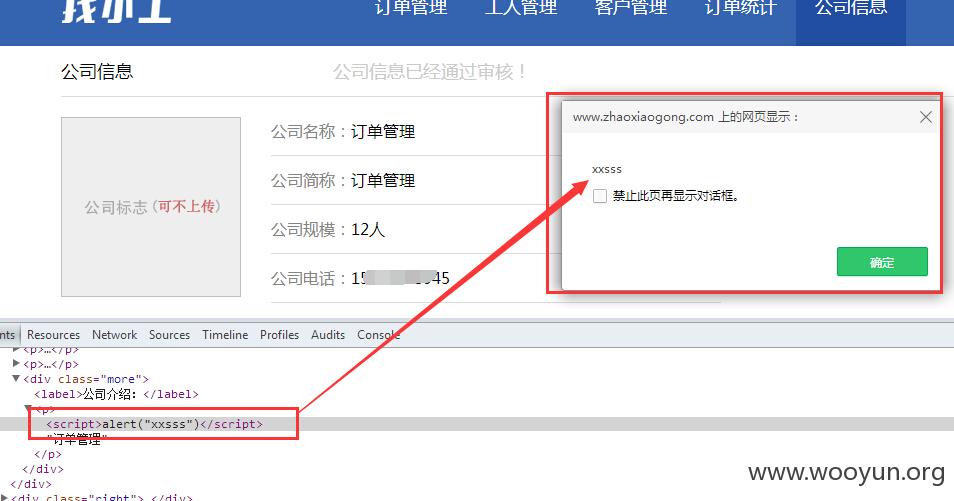

工人管理平台存在文本输入的地方都存在xss漏洞

001x 公司信息所有的可输入框

http://www.zhaoxiaogong.com/index.php?app=group&mod=Set&act=index

002x 客户管理,添加客户,客户信息的填写存在xss问题

http://www.zhaoxiaogong.com/index.php?app=group&mod=Set&act=customer

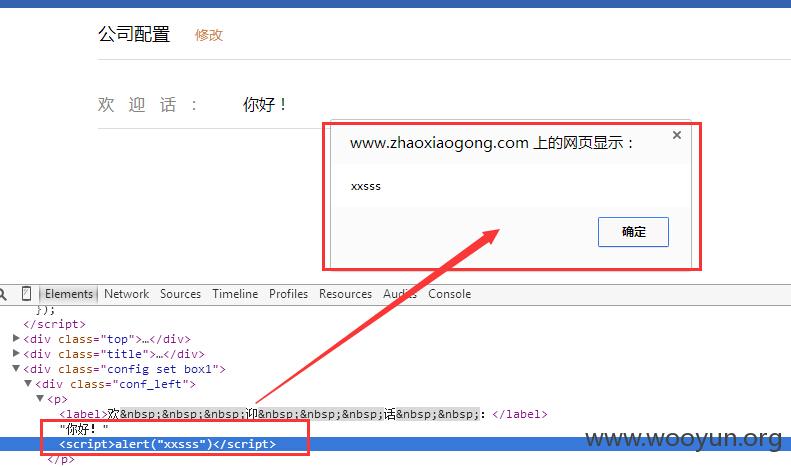

003x 公司配置,欢迎语这里存在xss问题

http://www.zhaoxiaogong.com/index.php?app=group&mod=Set&act=config

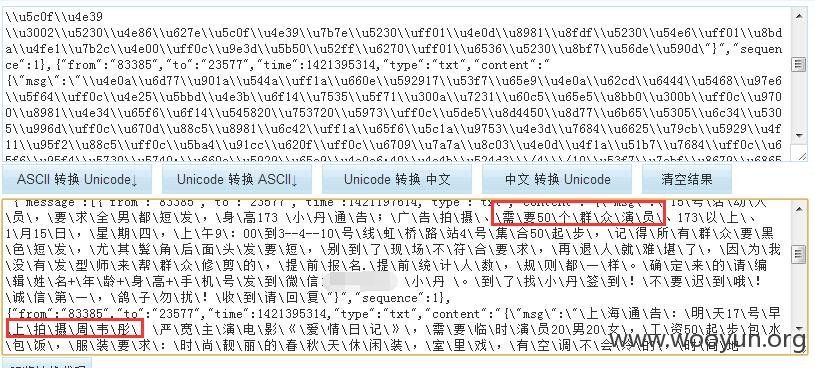

鉴于app的设计需要,所以工人的信息是可以直接查看的,但是用户的会话信息是不能够被遍历查看的。对uid进行一次遍历~从返回长度知道有没有信息,而且也可以看到会话信息。

证明通过uid可以遍历会话信息,随意找了个最大长度的 发现有亮点啊~我也想当群众演员我也想去拍周韦彤

漏洞证明:

三个危害都是比较大的

1、重置已知号码的密码

2、存储型XSS可以做很多事情,盲打后台,脚本攻击等等(不要轻视XSS)

3、越权访问他人信息

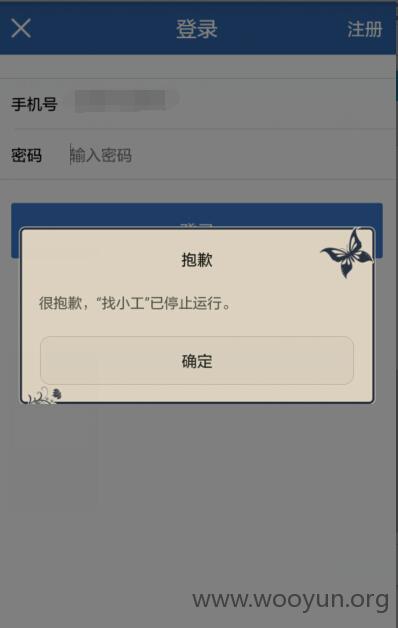

还有一个app程序拒绝服务。操作流程如下

1、打开APP,修改密码操作,获取验证码

2、输入正确的验证码跳转到下一步

3、在输入新密码的界面点击返回

4、程序报错,程序停止运行

ok·~到此结束

修复方案:

版权声明:转载请注明来源 Ton7BrEak@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-07-15 12:10

厂商回复:

对于评级,我们不专业。感谢各位。吊丝创业。以后在这方面的意识要加强。在逐步处理中。

最新状态:

暂无