漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0126301

漏洞标题:时代互联核心站隐蔽高危SQL注入漏洞

相关厂商:广东时代互联科技有限公司

漏洞作者: 黑暗游侠

提交时间:2015-07-13 09:33

修复时间:2015-07-18 09:34

公开时间:2015-07-18 09:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-13: 细节已通知厂商并且等待厂商处理中

2015-07-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

时代互联核心站隐蔽高危SQL注入漏洞

详细说明:

4大核心业务:域名、主机、Email、SMS短信业务全线躺枪,用户告急

漏洞证明:

时代互联,Now.cn

业务涵盖海量用户,政府、企业单位、个人、教育单位、事业机关等等,域名、主机、邮件系统、短信平台,4大核心业务

测试过程中发现时代互联的均衡域名很多,各种非主和同主二级

看到:

http://admin.uvip.cn/

然而访问之貌似并没有什么卵用

最后发现这样一处URL:

4大核心业务全部到齐,主平台

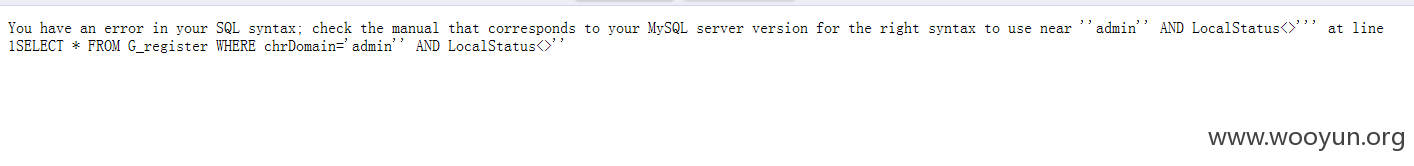

反复测试发现只有域名管理的域名字段处存在注入

POC:

Database:db_now_net_cn

4大核心业务域名、主机、Email、SMS短信业务全线躺枪,所有用户告急

例如其中的sms短信业务:

修复方案:

版权声明:转载请注明来源 黑暗游侠@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-07-18 09:34

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无