漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122069

漏洞标题:超星多处权限不当,无需登陆进入其他账户

相关厂商:超星网

漏洞作者: 路人甲

提交时间:2015-06-23 14:31

修复时间:2015-08-07 15:22

公开时间:2015-08-07 15:22

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-23: 细节已通知厂商并且等待厂商处理中

2015-06-23: 厂商已经确认,细节仅向厂商公开

2015-07-03: 细节向核心白帽子及相关领域专家公开

2015-07-13: 细节向普通白帽子公开

2015-07-23: 细节向实习白帽子公开

2015-08-07: 细节向公众公开

简要描述:

超星多处权限不当,任意登陆其他账户,无需登陆进入高权限账户,进而登陆其他账户

详细说明:

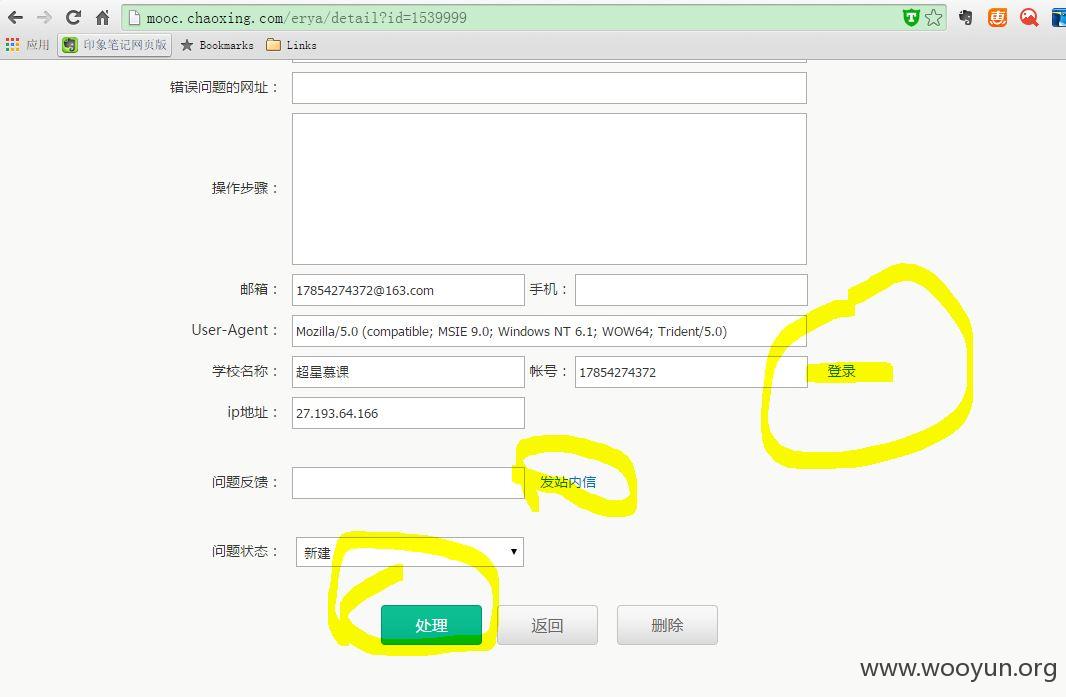

涉及到的地址1:http://mooc.chaoxing.com/erya/error

这是后台审核和处理问题反馈的页面,一个高权限的后台地址,但是普通账户即可登陆。(据说存在XSS漏洞,不信在这里搜索script等关键字,估计能弹几次弹窗。这里不针对XSS展开)。

点击编号进入任一主题,可处理,可发信,还可登陆。

这个登陆也很有意思啊,是方便审核问题的时候进入问题账户吗?

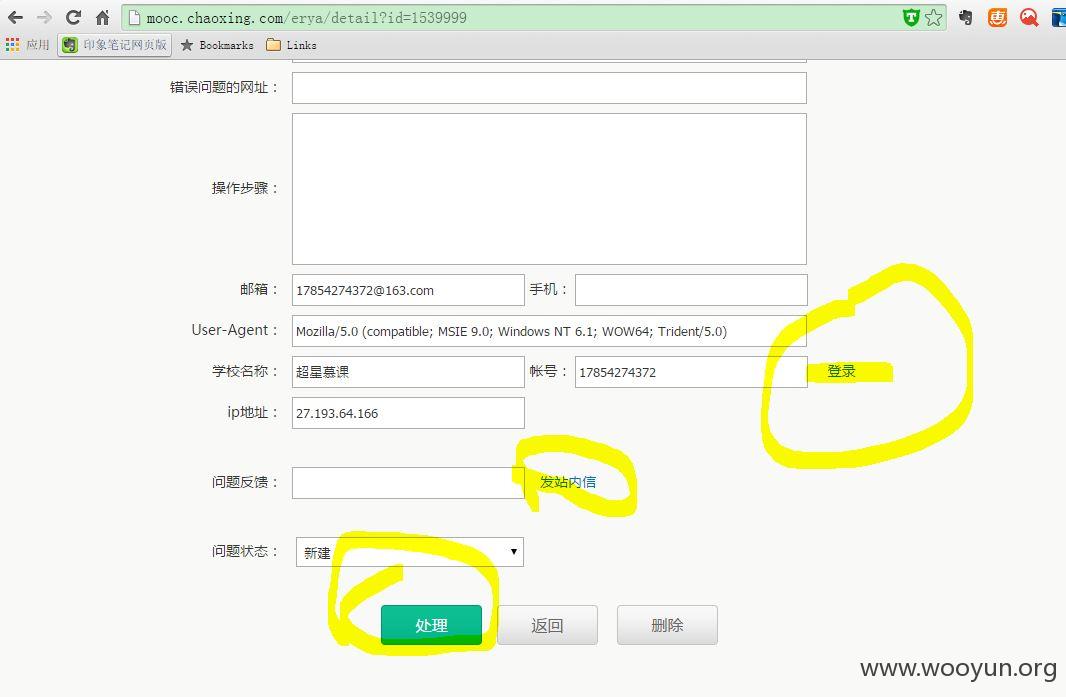

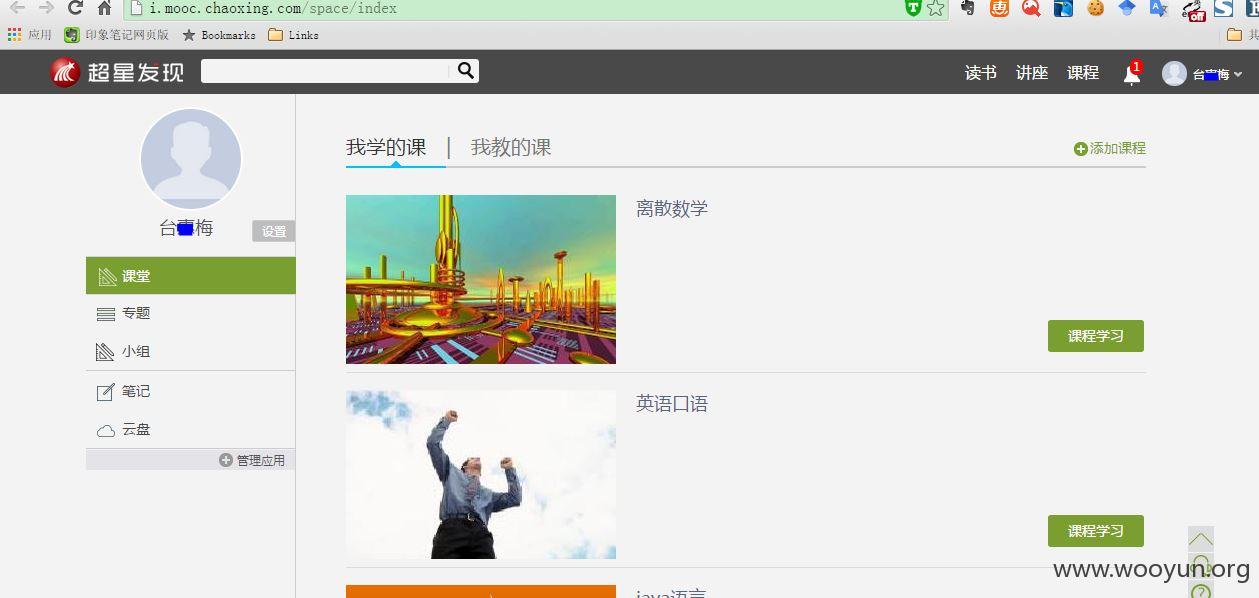

点击登陆看看,果然进入了其他账户。

不用账号口令,不用会话劫持进入其他账户就是流氓啊。

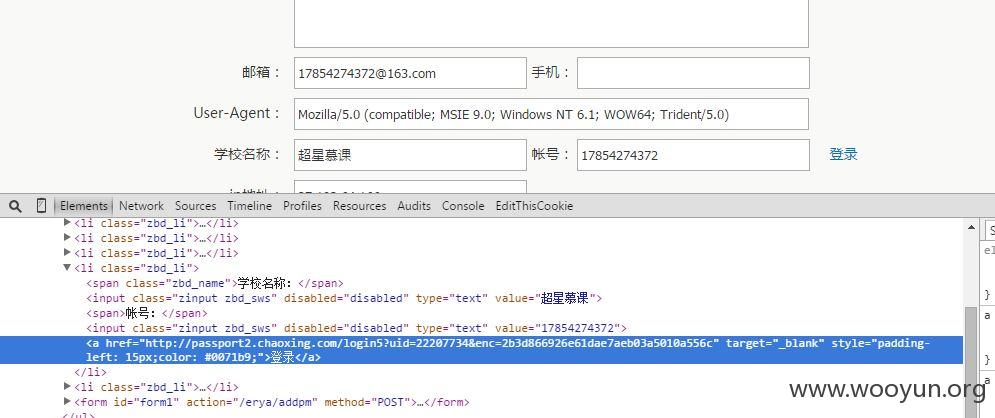

等等,我是怎么进入的,F12看看button干了神马

这个链接真的好吗?uid是用户编号,enc是口令的hash值,login5的登陆真方便。

这个链接未加限制,可暴库啊。可惜我没有好裤子。

涉及地址2:见已过期漏洞 WooYun: 学生福利(超星慕课在线学习平台用户权限设置不当,你的答案我来看)

漏洞证明:

修复方案:

说好的保管好我的账户呢

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-06-23 15:21

厂商回复:

漏洞确实存在,已经安排修复

最新状态:

暂无