漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120063

漏洞标题:微软IE11 MSHTML.dll 存在远程拒绝服务漏洞(附POC代码)

相关厂商:微软

漏洞作者: 战争贩子

提交时间:2015-06-12 17:53

修复时间:2015-09-14 14:50

公开时间:2015-09-14 14:50

漏洞类型:拒绝服务

危害等级:低

自评Rank:3

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-12: 细节已通知厂商并且等待厂商处理中

2015-06-16: 厂商已经确认,细节仅向厂商公开

2015-06-19: 细节向第三方安全合作伙伴开放

2015-08-10: 细节向核心白帽子及相关领域专家公开

2015-08-20: 细节向普通白帽子公开

2015-08-30: 细节向实习白帽子公开

2015-09-14: 细节向公众公开

简要描述:

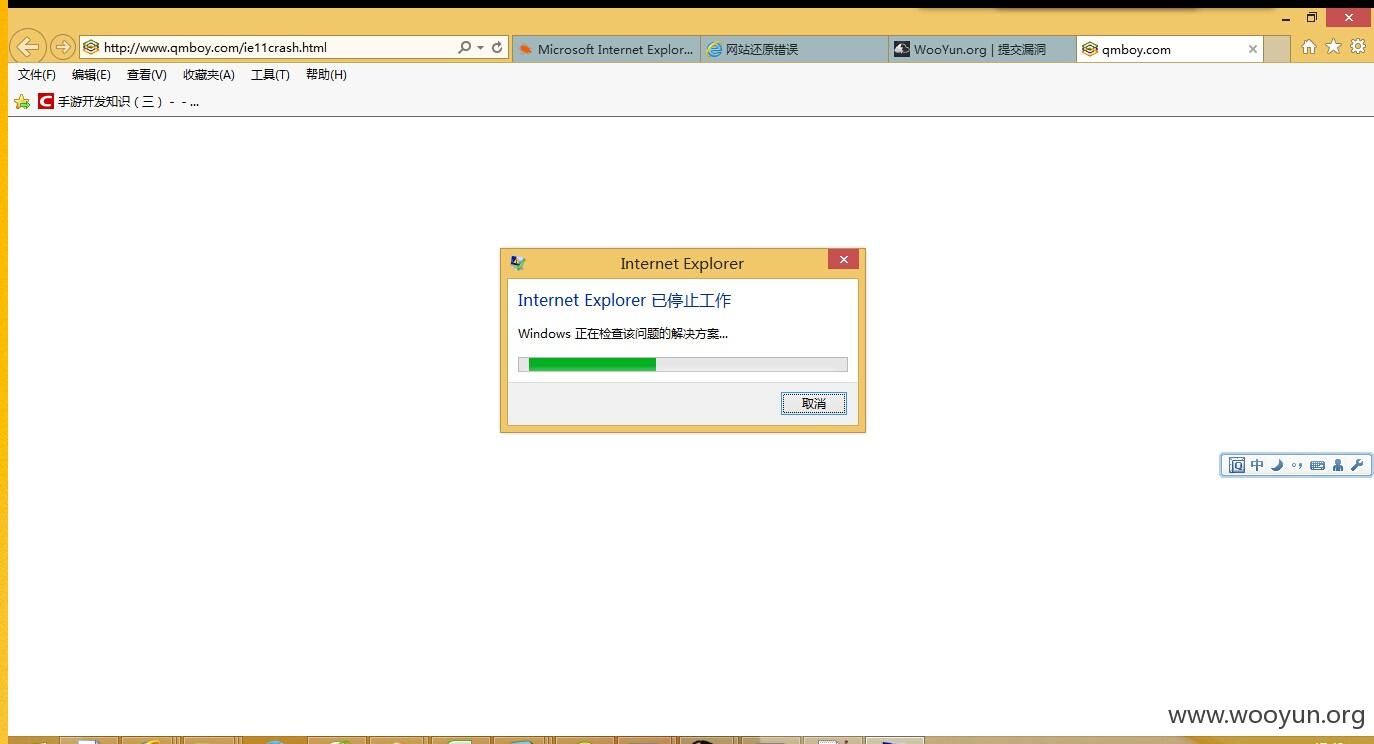

IE11发现的一个BUG,对HTML协议中的某些元素的处理存在代码完整性缺失。造成浏览器崩溃。

详细说明:

漏洞证明:

<!--

(2534.480c): Access violation - code c0000005 (!!! second chance !!!)

eax=00000000 ebx=0fa48f84 ecx=00000000 edx=0a433fb8 esi=00000000 edi=0fa48e98

eip=5f302e86 esp=0c9db5a4 ebp=0c9db5c8 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010246

MSHTML!Tree::ElementNode::GetCElement:

5f302e86 f7410800001000 test dword ptr [ecx+8],100000h ds:002b:00000008=????????

-->

野指针

修复方案:

版权声明:转载请注明来源 战争贩子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-06-16 14:49

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发通报,由其后续协网站调管理单位处置.

最新状态:

暂无