漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0116310

漏洞标题:明道通用性软件漏洞可导致众多企业和个人信息泄露

相关厂商:上海万企明道软件有限公司

漏洞作者: hkAssassin

提交时间:2015-05-26 16:47

修复时间:2015-08-24 19:30

公开时间:2015-08-24 19:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-26: 细节已通知厂商并且等待厂商处理中

2015-05-26: 厂商已经确认,细节仅向厂商公开

2015-05-29: 细节向第三方安全合作伙伴开放

2015-07-20: 细节向核心白帽子及相关领域专家公开

2015-07-30: 细节向普通白帽子公开

2015-08-09: 细节向实习白帽子公开

2015-08-24: 细节向公众公开

简要描述:

明道主站存在逻辑问题,可能导致很多个人用户基本信息泄露。包括个人所在的企业,个人姓名,性别,公司职位,个人邮箱,电话号码等。

详细说明:

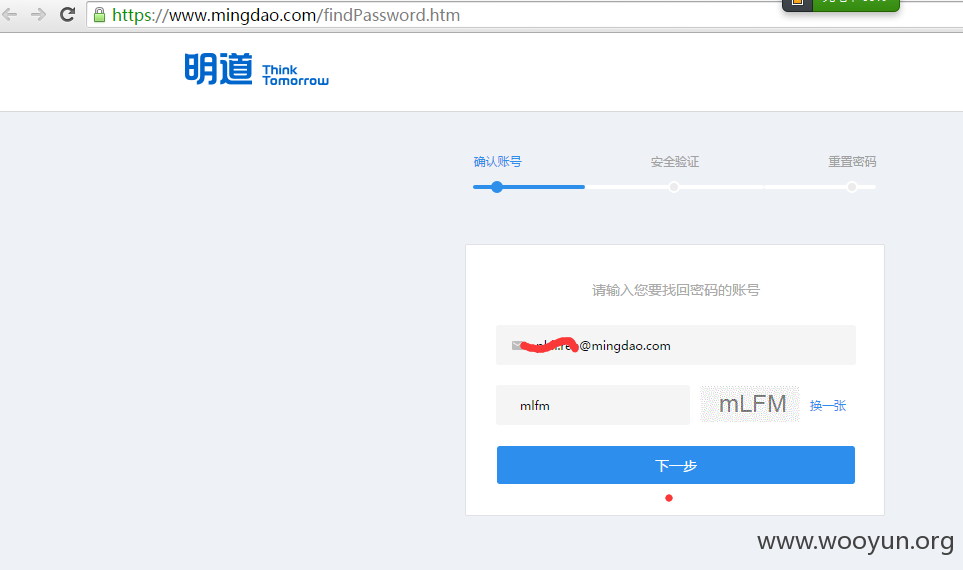

首先通过其它技术手段中找到了明道ceo的企业邮箱,然后进入到密码找回界面如下图所示

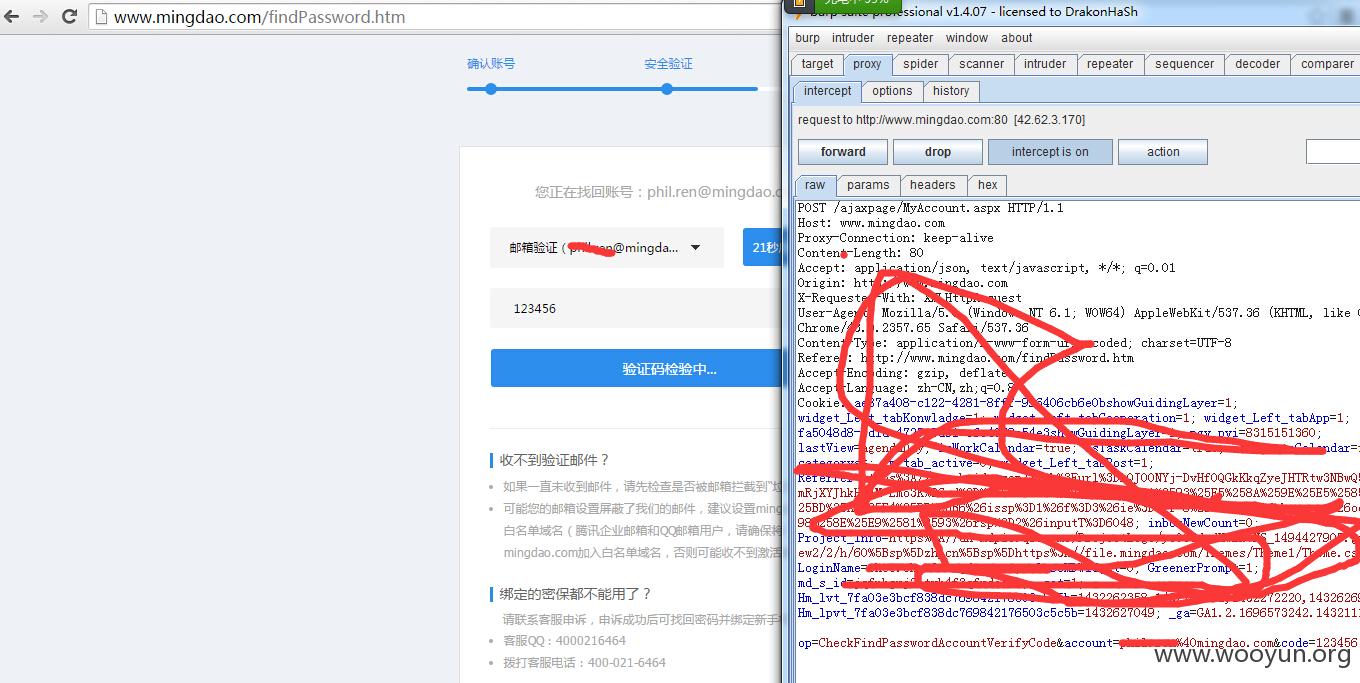

点击下一步,发送验证码随便输入邮箱验证码,此时抓包

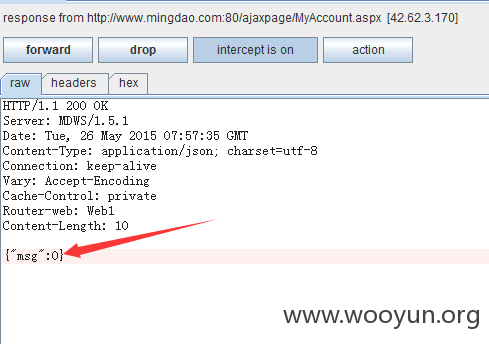

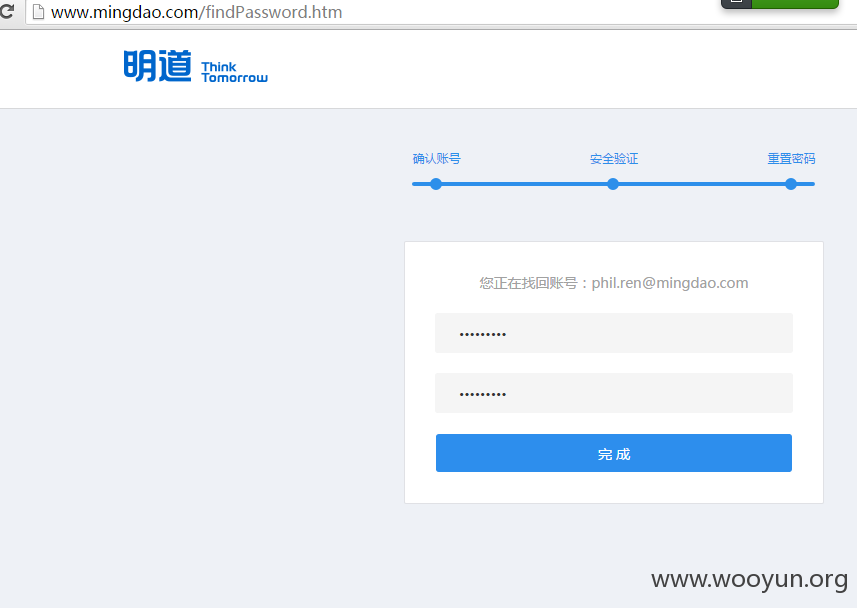

截断返回的数据包,将-1修改成0即可直接进入输入新密码处,然后确定就可以重置密码

通过上面的步骤说明明道的逻辑登陆漏洞确实存在问题

漏洞证明:

修复方案:

ps:逻辑漏洞你们应该好好修复,看到很多漏洞你们都忽略了,我只想说要重视安全啊!

如果需要安全服务可以联系我啊,或者来个众测啊!

版权声明:转载请注明来源 hkAssassin@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-05-26 19:29

厂商回复:

谢谢作者的提交,已经在30分钟内完成修复,同时对后端业务系统做了安全加固。这是明道运营以来首个高危害级别漏洞。

这个漏洞被白帽子使用时,当事人已经立即收到非法登录提醒,因在会议中,未能及时脱身处置。攻击20分钟后账号密码被重置。因当事人的特殊身份和权限,可能对明道的运营数据带来威胁。风险本身来自密码找回页面的一个低级编码漏洞,为此,我们深感惭愧。

公司正在对漏洞相关的编码规程做进一步的复核,对工程师团队增强安全培训。

最新状态:

暂无