漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115167

漏洞标题:某浏览器厂商管理系统弱口令

相关厂商:杭州众网信通科技有限

漏洞作者: Fixw

提交时间:2015-05-20 16:16

修复时间:2015-07-04 16:18

公开时间:2015-07-04 16:18

漏洞类型:后台弱口令

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-20: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-04: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某浏览器厂商弱口令导致全站沦陷

详细说明:

该厂商网址 http://www.6899.com

起因:一同学发过来个连接帮下载个软件安装好完成指标,安装完成后填写推广人然后 顺手删掉了网址

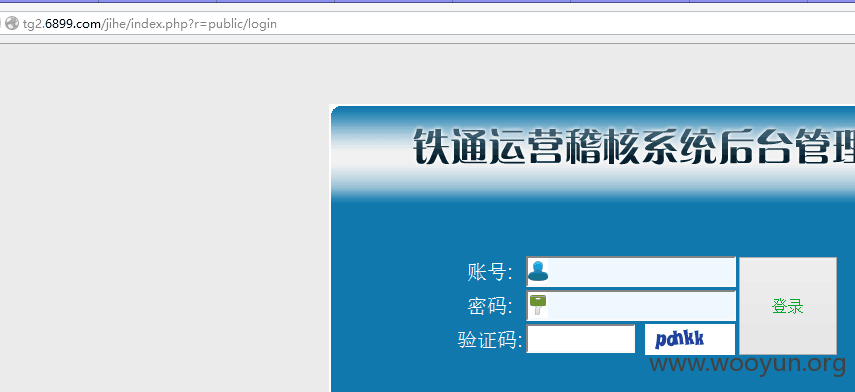

蹦出来了这个

好像很有意思的样子。。。试了几个密码没有进入,

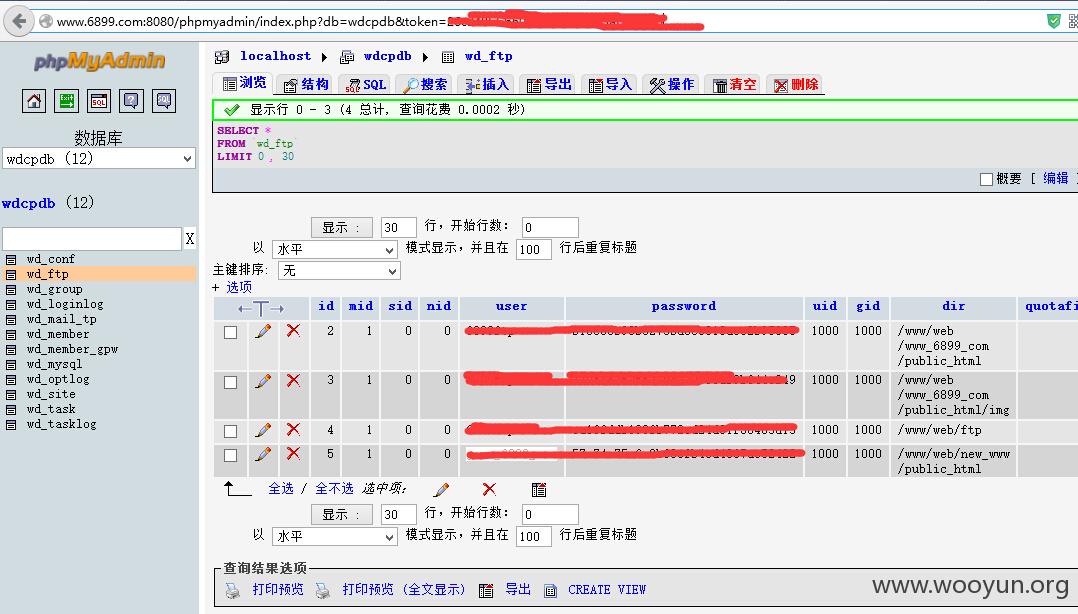

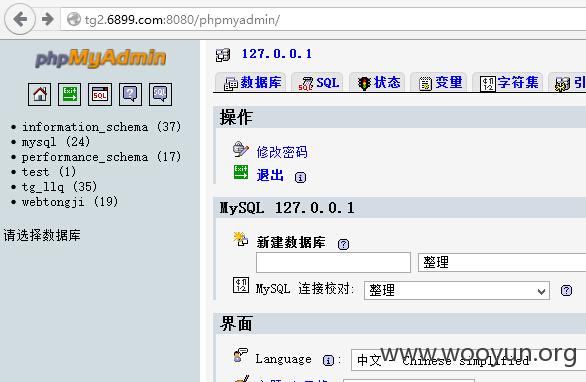

然后去他官网看 发现有 phpmyadmin,然后弱口令进入。。。

进入后,找到了wdcp的数据库,

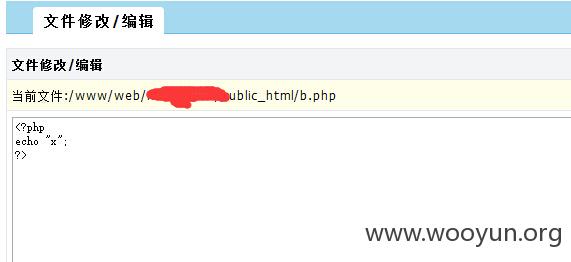

md5没有解出来然后修改了个新的,登录 wdcp后台

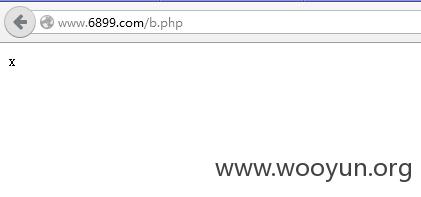

找了n久才找到他真实的网站目录,新建一个ftp账户 指向网站目录 成功连接。。上传php文件无压力 没有上传shell 随意上传一个b.php

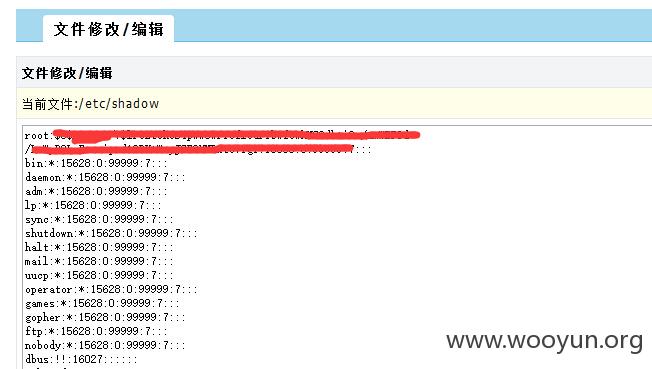

然后发现可以浏览目录,找到这个

对于linux一窍不通 无法深入。。。

然后瞅了瞅mysql的 root密码 回到那个http://tg2.6899.com/jihe/index.php?r=public/login 发现也有 phpmyadmin 俩root密码是一个。。

再次进入

admin的md5密码没有解出 不给管理员填麻烦修改他密码了 随便找个管理员进入了

进入后 觉得好没意思 就此结束。。。

漏洞证明:

该厂商网址 http://www.6899.com

起因:一同学发过来个连接帮下载个软件安装好完成指标,安装完成后填写推广人然后 顺手删掉了网址

蹦出来了这个

好像很有意思的样子。。。试了几个密码没有进入,

然后去他官网看 发现有 phpmyadmin,然后弱口令进入。。。

进入后,找到了wdcp的数据库,

md5没有解出来然后修改了个新的,登录 wdcp后台

找了n久才找到他真实的网站目录,新建一个ftp账户 指向网站目录 成功连接。。上传php文件无压力 没有上传shell 随意上传一个b.php

然后发现可以浏览目录,找到这个

对于linux一窍不通 无法深入。。。

然后瞅了瞅mysql的 root密码 回到那个http://tg2.6899.com/jihe/index.php?r=public/login 发现也有 phpmyadmin 俩root密码是一个。。

再次进入

admin的md5密码没有解出 不给管理员填麻烦修改他密码了 随便找个管理员进入了

进入后 觉得好没意思 就此结束。。。

修复方案:

你们比我懂

版权声明:转载请注明来源 Fixw@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝