漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114952

漏洞标题:谁泄露了我们的订单信息(互联网电商订单泄露如此轻而易举)

相关厂商:百度

漏洞作者: qhwlpg

提交时间:2015-05-20 10:30

修复时间:2015-05-25 10:32

公开时间:2015-05-25 10:32

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-20: 细节已通知厂商并且等待厂商处理中

2015-05-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

信息泄露问题层出不穷,厂商修复了信息泄露漏洞之后真的有用吗?各种信息依然泄露,就看你怎么把它挖出来!求个雷劈!我想参加乌云峰会--

详细说明:

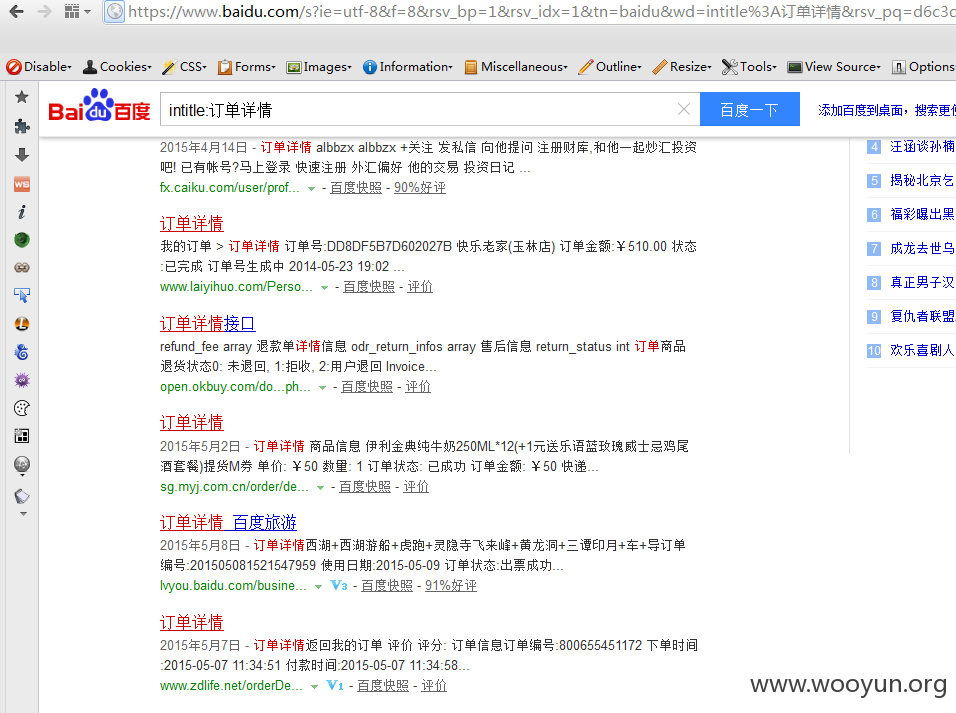

一.百度搜索 https://www.baidu.com/s?wd=intitle%3A%E8%AE%A2%E5%8D%95%E8%AF%A6%E6%83%85&pn=20&oq=intitle%3A%E8%AE%A2%E5%8D%95%E8%AF%A6%E6%83%85&ie=utf-8&usm=1&rsv_idx=1&rsv_pq=972152cc00026cdc&rsv_t=07eajB6TlNb1FYCSrLQX3Z%2FOKjRctLem7dG3DrS7uDfco6FVUoHp0X%2BEeFU

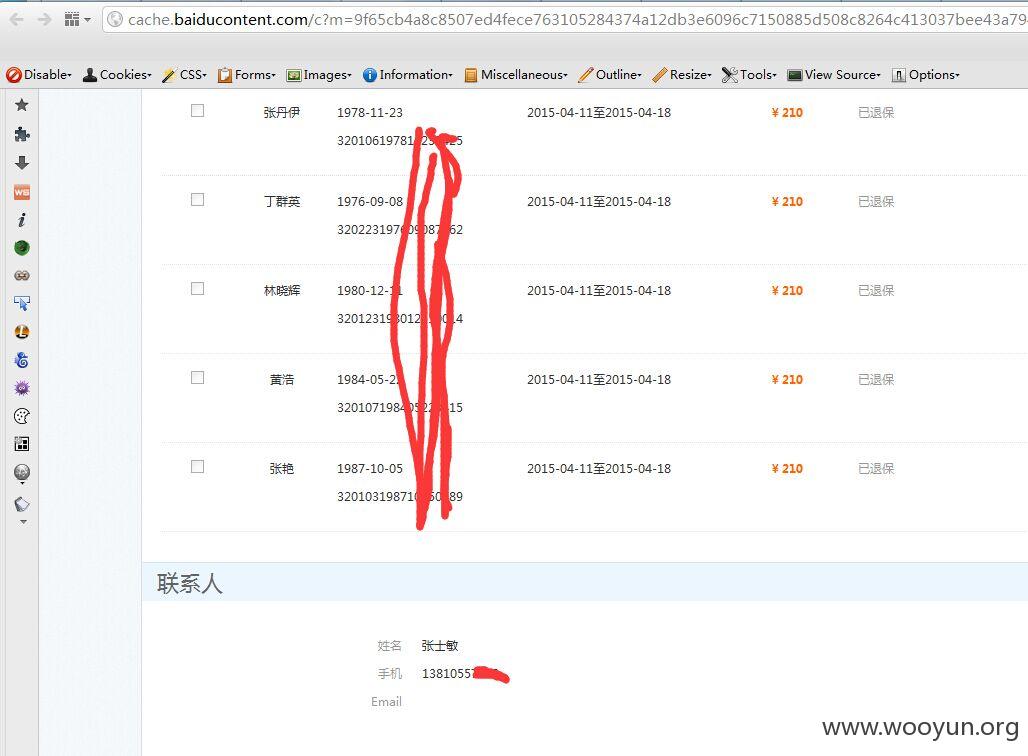

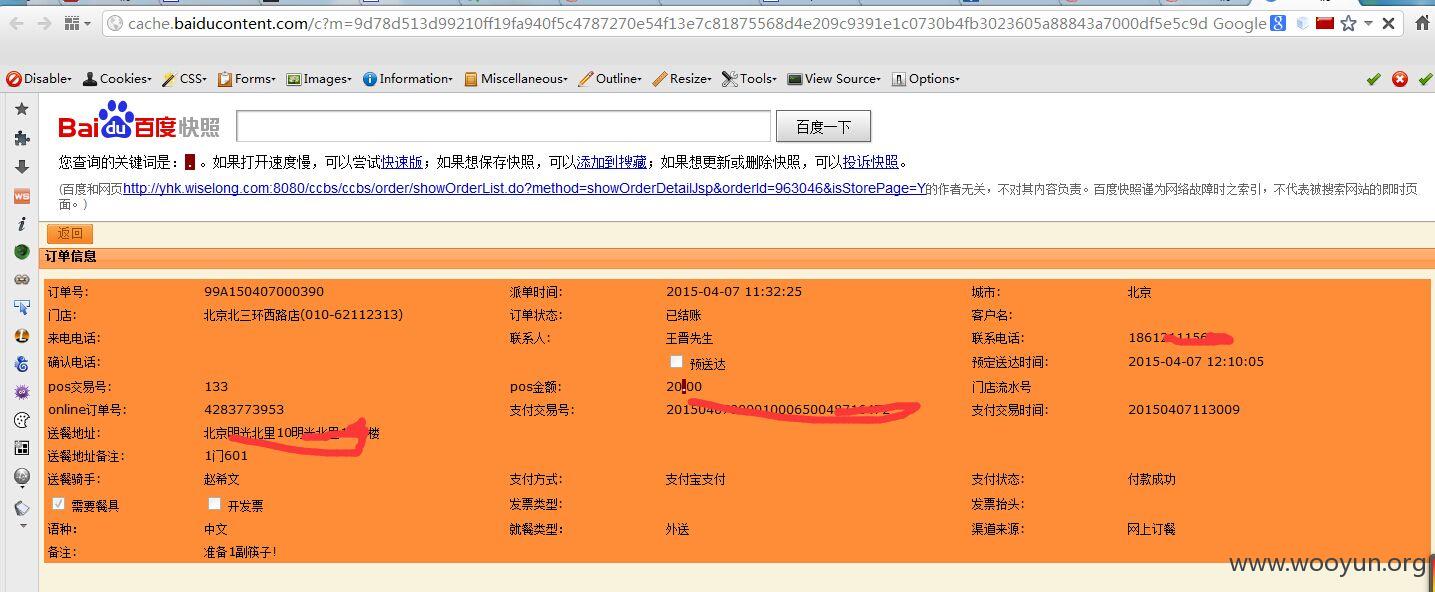

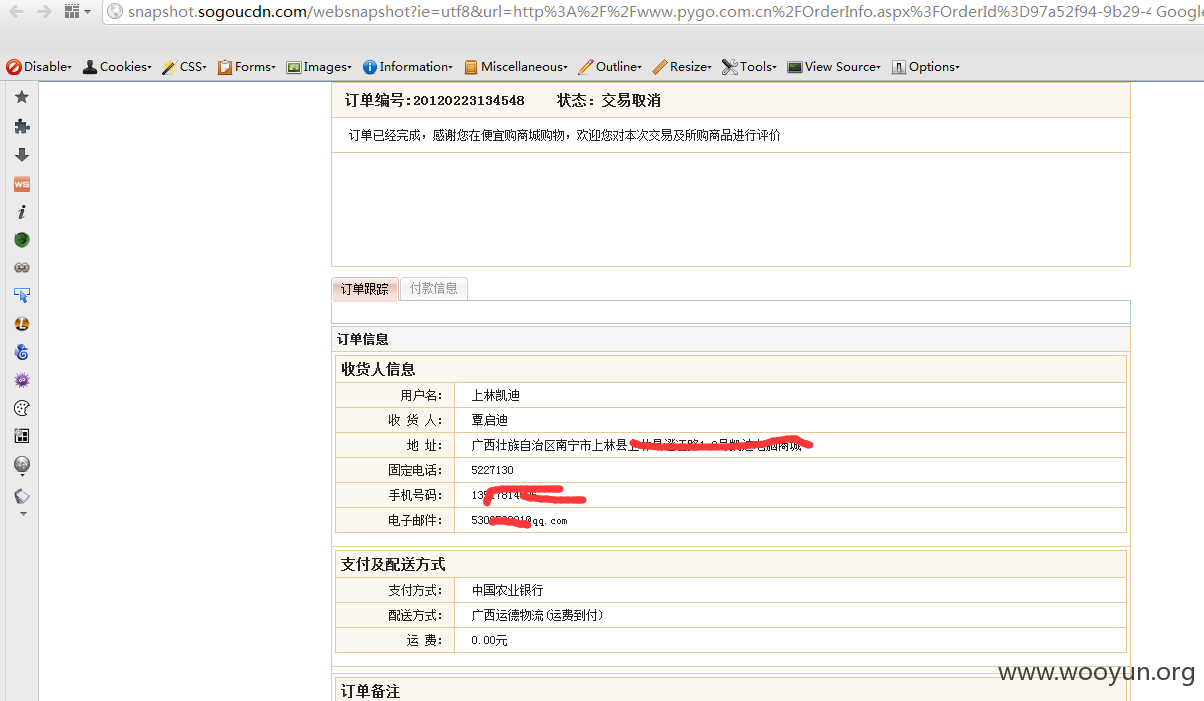

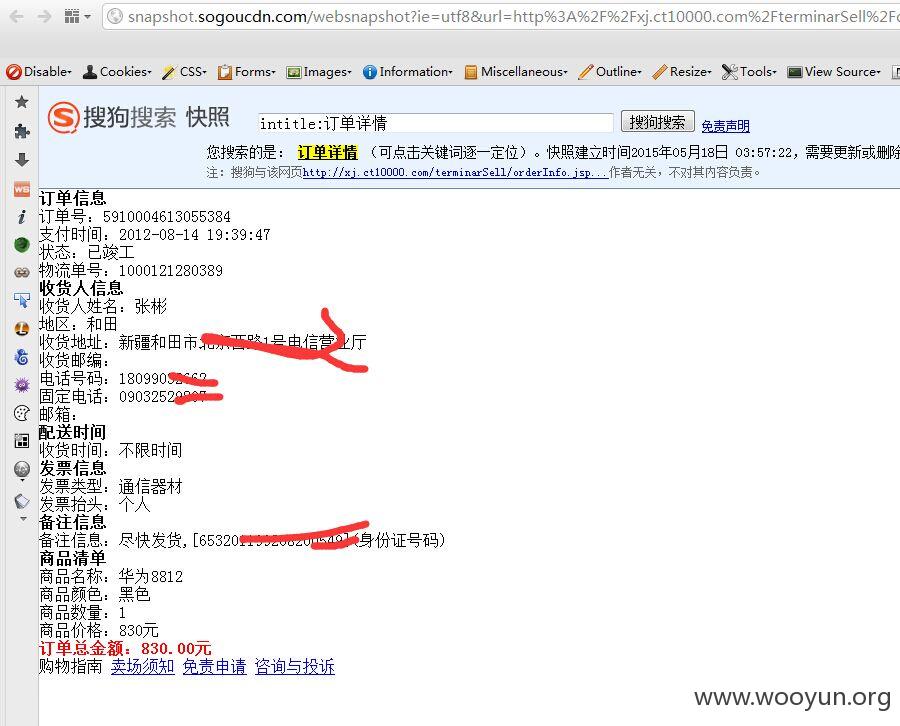

大量信息泄露,大部分可以直接访问,访问不了的,用快照也能访问!

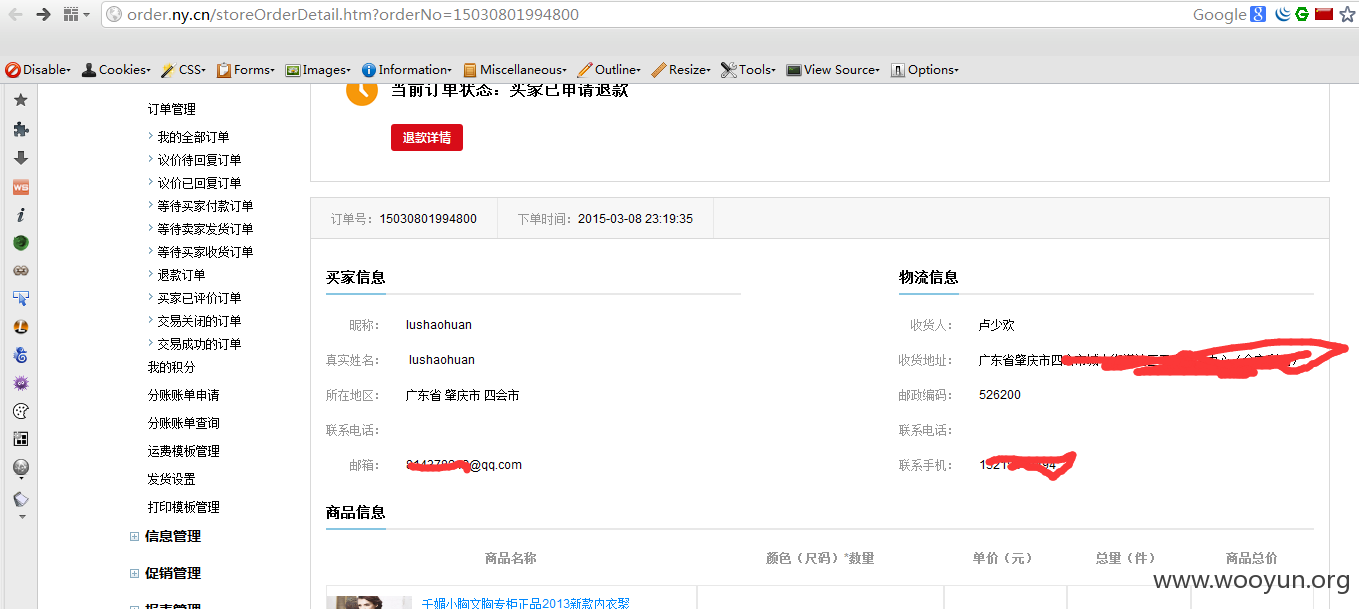

http://order.ny.cn/storeOrderDetail.htm?orderNo=15030801994800

http://www.laiyihuo.com/PersonCenter/HistoryDetail/03433ee6-0336-415d-8323-237a0af9e5a3

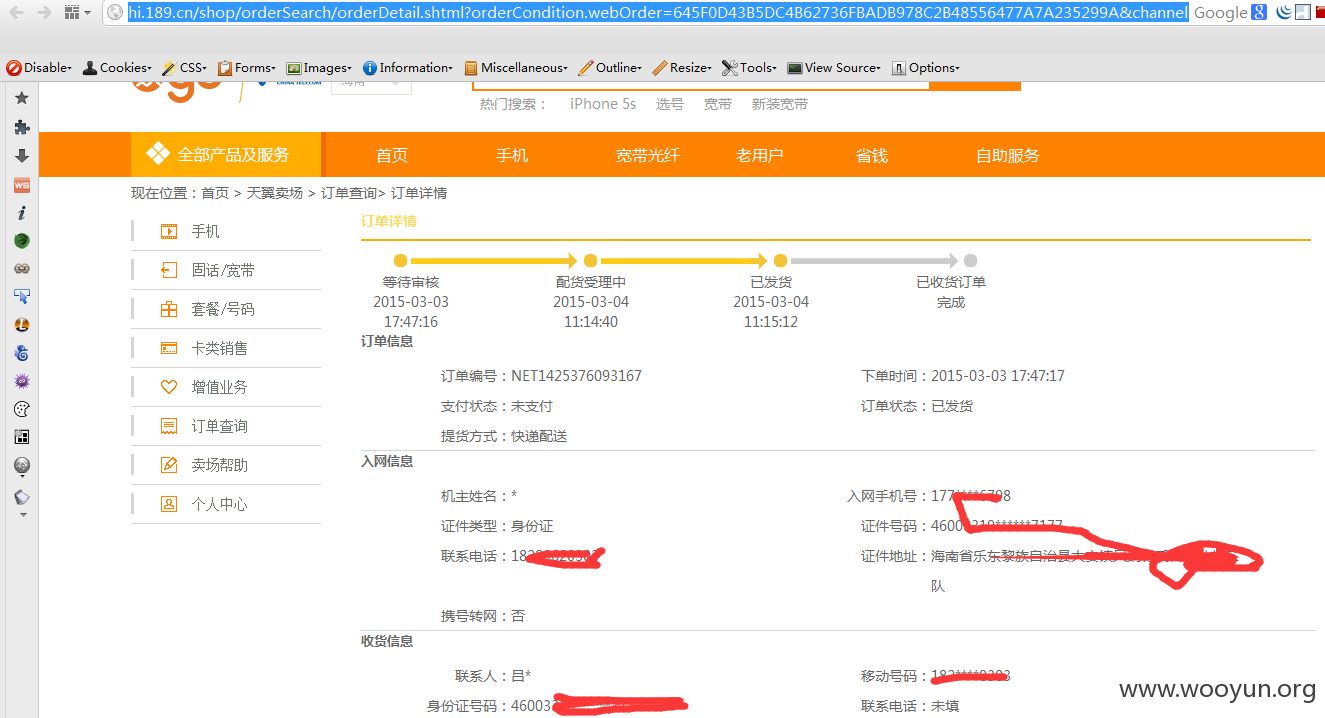

http://hi.189.cn/shop/orderSearch/orderDetail.shtml?orderCondition.webOrder=645F0D43B5DC4B62736FBADB978C2B48556477A7A235299A&channelCode=10&actionType=GR_ZX

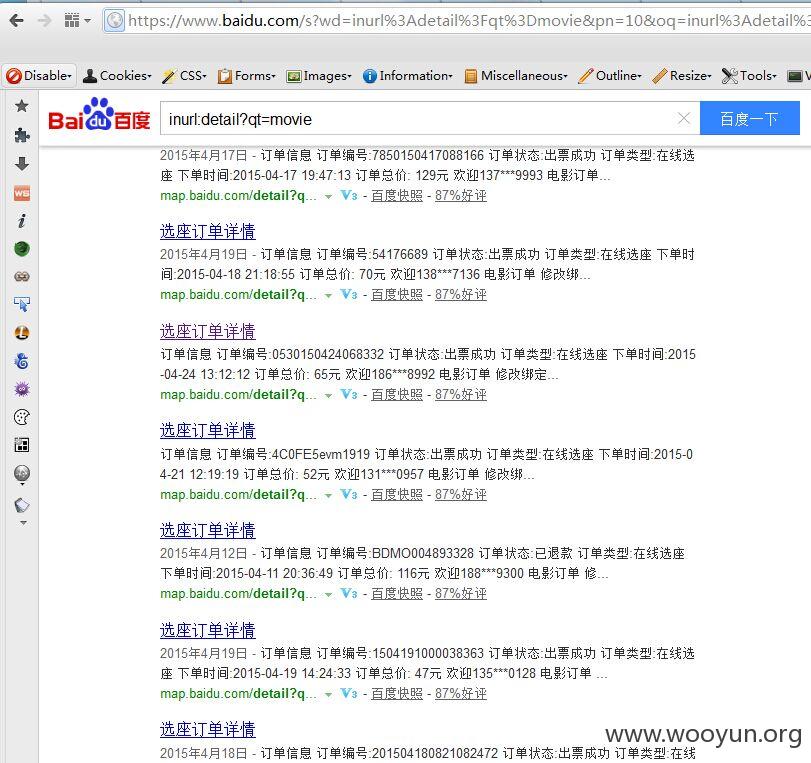

连百度自己的也有泄露

http://map.baidu.com/detail?qt=movie&act=detailpc&id=14102144&sign=a8aa9921ae7d10f33dc6698df744d653609d3b96&tab=1&from=pc&is_c_order=0

携程两枚订单

https://www.baidu.com/s?ie=utf-8&f=8&rsv_bp=1&rsv_idx=1&tn=baidu&wd=inurl%3Ainsurance%2Forder%2Fdetailreadonly&rsv_pq=860930e00000bf00&rsv_t=b288Uvz9ztEcwTYkgdiisOYm1VRlFB6ayS%2F3g4SHh6kdE07doGcjezvpyvk&rsv_enter=1&inputT=1291&rsv_sug3=15&rsv_sug1=6&rsv_n=2&bs=inurl%3B

打不开了,但是百度快照就能打开

二.搜搜

三.google

漏洞证明:

以上全部未登录,非水平越权!!!并且大都订单号都可以爆破遍历!!!

修复方案:

。。。大数据时代,我也不知道了,求勿查水表!

版权声明:转载请注明来源 qhwlpg@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-25 10:32

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无